一种融合非对称体制的量子密钥分发系统及方法与流程

1.本发明涉及量子信息与光通信领域,具体涉及一种融合非对称体制的量子密钥分发系 统及方法。

背景技术:

2.数据加密传输是保证网络中数据安全的重要措施,随着计算机和网络技术地迅猛发展, 很多领域中的重要和机密数据需要通过网络进行加密传输。通过使用加密算法对数据进行 加密,可以有效保护数据不被窃取、修改。

3.目前在通信领域,大多使用基于对称密钥算法的信息通信方法。发送方通过密钥对传 输的数据按算法进行处理,使其成为不可读的一段代码,在通过信道传输发送,接收方接 收到加密后的密文后,利用密钥对密文解密,从而获取数据信息。

4.随着科学技术的发展,云计算、大数据、量子计算的兴起给依赖数学复杂度来保障安 全的经典网络加密方法带来了挑战。原来需要几十万年完成的破解任务被缩短至几天甚至 几个小时内完成。单纯依靠经典加密算法对数据进行加密传输,无法确保数据的安全性。

5.因此,需要对现有的加密传输进行改进,提出一种安全性更高的融合非对称体制的量 子密钥分发方法。

技术实现要素:

6.本发明的目的是为了克服已有技术的缺陷,为了解决数据在传输过程中的安全问题, 提出一种基于融合非对称加密体制的量子密钥分发系统及方法。

7.为实现上述目的,本发明采取的技术方案如下:

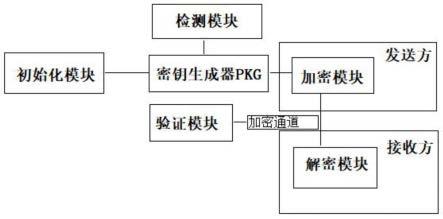

8.一种融合非对称体制的量子密钥分发系统,包括密钥生成器pkg、初始化模块、验证模 块、监测模块、加密模块和解密模块,其中:

9.所述始化模块用于对密钥生成器pkg进程初始化;

10.所述密钥生成器pkg用于生成安全参数以及主密钥;

11.所述验证模块对量子加密通道qec(μ,p

il

),进行量子链路初始验证;

12.所述监测模块用于监测主密钥状态,当检测到主密钥更新时,则qtt-csp更新量子时 间令牌;

13.所述加密模块通过主密钥对原始发送数据进行加密得到加密密文;

14.所述加密通道qec(μ,p

il

)用于传输加密密文;

15.所述解密模块利用私钥解密获取原始发送数据。

16.一种融合非对称体制的量子密钥分发方法,应用了上述融合非对称体制的量子密钥分 发系统,该方法包括以下步骤:

17.步骤一、初始化pkg,所述pkg生成系统参数及主密钥;

18.步骤二、建立量子加密通道qec(μ,p

il

),进行量子链路初始验证;

19.步骤三、所述pkg根据用户id生成用户私钥;

20.步骤四、监测密钥状态,当检测到密钥更新时,则qtt-csp更新量子时间令牌;

21.步骤五、数据发送方通过主密钥对原始发送数据进行加密,并通过加密通道qec(μ,p

il

) 发送密文;

22.步骤六、数据接收方接收密文并利用私钥解密获取所述原始发送数据;

23.其中所述pkg为密钥生成器,用于私有密钥的生成和发布;

24.所述qtt-csp为私有云或者经过授权使用量子通信服务的公有云、混合云,用于通过 发放“量子时间令牌”qtt,对混杂私钥进行更新。

25.优选地,所述步骤一中生成系统参数及主密钥的步骤如下:

26.步骤1-1:利用随机数生成器生成k,设k为安全参数,密钥生成器生成随机元g;

27.步骤1-2:本方法规定,对随机元进行幂运算实现扩充,即得到g1和g2,同 时选择2个哈希函数h1和h2,h1,h2:{0,1}

*

→gt

。输出公共参数pk(g,g1,g2,h1,h2),生成主 密钥α;

28.步骤1-3:所述主密钥α满足:α=β+μmod q,其中α,β,μ∈z

*q

,β为用于身份标 识加密的主密钥分量,由pkg持有,μ为用于时间标识加密的主要分量,传输给qtt-csp 持有;

29.步骤1-4:生成私有信息列表p

il

,p

il

={rl,ul},rl为撤销列表,ul为用户列表。

30.优选地,所述步骤二中量子链路初始验证的步骤如下:

31.步骤2-1:pkg与qtt-csp通过量子链路共享对称量子密钥k;

32.步骤2-2:pkg

→

qtt-csp(σ,mac(h(σ),kq);

33.步骤2-3:qtt-csp

→

pkg(h(σ),mac(h(σ),kq);

34.步骤2-4:pkg

→

qtt-csp认证通过返回“ack”否则认证失败返回“nak”;以上步 骤中σ表示随机信息,kq表示用于认证的量子密钥,mac为消息认证函数,h为只用于认证 阶段的哈希函数。

35.优选地,所述步骤三中用户采用私钥生成算法生成私钥的 步骤如下:

36.(1)所述pkg端检查用户的id是否存在于撤销列表rl中,若存在则输出“error”表 示运行异常,程序终止运行;

37.(2)根据计算用户的私钥,其中基于id生成的私钥部分称为d

id

, 用户id对应当前时间段pi的量子时间令牌为qtt

id,pi

,其中r为随机 数且r∈z

*q

;

38.(3)将量子标识序列qk

pi

和量子时间序列q

pi

融入用户私钥,用于控制用户私钥更新和用 户撤销,根据和计算 用户混杂私钥的量子时间令牌qtt

id,pi

;

39.更新未撤销用户私钥中的量子时间令牌qtt

id,pi

部分,可以使未撤销用户继续获得新的 完整私钥,从而可以进行解密,利用云服务进行用户私钥部分更新的方法可以将密钥更新 计算和通信负载转移到云端完成。

40.优选地,所述步骤四中qtt-csp更新量子时间令牌的步 骤如下:

41.(1)运行在qtt-csp端,在密钥更新时,qtt-csp首先检查用户id,如果在撤销用户 列表rl表中,则输出“error”并终止程序运行;

42.(2)将量子标识序列qk

pi

和量子时间序列q

pi

融入用户私钥,用于控制用户私钥更新和用 户撤销,根据和执行 qtt生成的过程,生成下一个时间段p

i+1

的量子时间令牌qtt

id,pi+1

;

43.(3)对用户的私钥sk

id,pi+1

进行更新,在此次通信中同时将新 的量子标识序列pk

id,pi+1

和量子通信密钥qck

id,pi+1

分配给用,在用户向qtt-csp请求更新私钥 时使用。

44.优选地,所述步骤五中量子加密的步骤如下:

45.数据发送方通过用户端加密算法利用主密钥对原始发送数据进 行量子加密:输入为用户id和当前时间段pi量子标识序列qk

pi

和原始发送数据m∈m,输 出为密文c=(c0,c1,c

id

,c

pi

),其中),其中其中为加密端生成的随机数并且

46.优选地,所述解密算法的步骤如下:

47.所述数据接收方通过解密算法进行解密:输入密文c和混杂的用户 私钥sk

id,pi

,其中c由用户id和时间段pi共同加密获得,而通过根据id获得的d

id

组件以 及通过pi在qtt-csp获得的qtt

id,pi+1

共同组成的混杂私钥sk

id,pi

进行解密。

48.优选地,解密获得原始发送数据m的计算公式如下:

[0049][0050]

本发明有益的技术效果:本发明通过量子密钥时间标识管理,每个时间段使用不同的 量子时间标识,域内用户可以进行加密和解密,而依据量子密钥的随机性,域外非法用户 因无法获得量子时间标识而不能够进一步伪造用户私钥,提出的发明方法可以防止非法用 户伪造私钥。

附图说明

[0051]

图1是本发明一种融合非对称体制的量子密钥分发系统的原理框图;

[0052]

图2是本发明一种融合非对称体制的量子密钥分发方法的步骤流程图。

具体实施方式

[0053]

为了使本发明的目的、技术方案及优点更加清楚明白,以下结合实施例对本发明进行 进一步详细说明,但本发明要求保护的范围并不局限于下述具体实施例。

[0054]

本实施例通过量子加密技术解决密钥生成器与云服务之间信息安全传输问题,利

用量 子物理安全特性生成的“量子时间令牌”安全地对用户私钥进行分发和管理,通过量子密 钥共享和云服务安全高效地实现用户撤销管理。

[0055]

本实施例使用云服务分担密钥生成器在用户私钥生成和更新时产生巨大的计算和通信 的负载。利用量子密钥分别实现量子加密传输和量子时间令牌发放功能,在现有ibe(基于 身份的数字签名)方案基础上有效地增强了安全性。

[0056]

如图1所示,一种融合非对称体制的量子密钥分发系统,包括密钥生成器pkg、初始化 模块、验证模块、监测模块、加密模块和解密模块,其中:

[0057]

所述始化模块用于对密钥生成器pkg进程初始化;

[0058]

所述密钥生成器pkg用于生成安全参数以及主密钥;

[0059]

所述验证模块对量子加密通道qec(μ,p

il

),进行量子链路初始验证;

[0060]

所述监测模块用于监测主密钥状态,当检测到主密钥更新时,则qtt-csp更新量子时 间令牌;

[0061]

所述加密模块通过主密钥对原始发送数据进行加密得到加密密文;

[0062]

所述加密通道qev(μ,p

il

)用于传输加密密文;

[0063]

所述解密模块利用私钥解密获取原始发送数据。

[0064]

本系统中各个模块功能的具体实现方法与以下的一种融合非对称体制的量子密钥分发 方法中对应方案中方法一致,这里不在赘述。

[0065]

本实施例方案包括pkg(密钥生成器)、用户、qtt-csp(量子时间令牌云服务提供者), 以及用于pkg和qtt-csp之间量子密钥分发链路及设备。其中各组件的作用如下:

[0066]

pkg:密钥生成器,用于私有密钥地生成和发布,pkg与qtt-csp之间通过量子加密 通道qec对用户撤销列表、主密钥分量等敏感数据信息传输,使用基于量子密钥的“一次 一密”,实现高度安全的量子加密通信。

[0067]

qtt-csp:通过发放“量子时间令牌”qtt,实现对混杂私钥的部分更新,从而实现将 繁重的密钥更新的计算任务和通信任务转移给云计算服务来完成,qtt-csp可以是私有云 也可以是经过授权使用量子通信服务的公有云或混合云。

[0068]

用户:获得由pkg发放的混杂私钥sk

id,pi

,sk

id,pi

包括两个部分:量子标识序列和量子时 间序列。其中sk

id,p0

由pkg初次发放时获得,之后通过用户与qtt-csp的交互更新,每一个 时间段pi下用户id所对应的量子时间令牌qtt

id,pi

,只有未撤销用户才能够在新的时间段p

i+1

获得新的qtt

id,pi

。

[0069]

qkd设备:采用基于单光子诱骗态bb84协议的量子密钥分发设备。量子密钥地生成、 量子态地传输均基于量子链路实现,可以有效对抗基于云计算甚至量子计算的高性能破解 能力。

[0070]

具体地,本实施例的具体方法方案如下:

[0071]

如图2所示,一种融合非对称体制的量子密钥分发方法,该方法包括以下步骤:

[0072]

步骤一、初始化pkg(密钥生成器),生成系统参数及主密钥;

[0073]

其中初始化pkg,pkg生成通用的系统参数和主密钥的步骤如下:

[0074]

(1)利用随机数生成器生成k,设k为安全参数,密钥生成器生成随机元g。

[0075]

(2)本方法规定,对随机元进行幂运算实现扩充,即得到g1和g2, 同时选择2个哈希函数h1和h2,h1,h2:{0,1}

*

→gt

。输出公共参数 pk(g,g1,g2,h1,h2),生成主密钥α。

[0076]

(3)主密钥α,对于每个用户随机分割α,使α=β+μmod q,其中α,β,μ∈z

*q

。β 为用于身份标识加密的主密钥分量,由pkg持有,μ为用于时间标识加密的主要分量,传 输给qtt-csp持有,通过按上述规范分割主密钥得到的密钥分量μ用于qtt-csp生成量子 时间令牌。

[0077]

(4)生成私有信息列表p

il

,p

il

={rl,ul},rl为撤销列表,ul为用户列表。

[0078]

(5)pkg与qtt-csp之间建立量子加密通道qec(μ,p

il

),建立qec通道时,采用qkd协 议生成的量子密钥进行初始验证。对核心参数进行基于量子密钥的“一次一密”传输。

[0079]

步骤二、建立量子加密通道qec(μ,p

il

),进行量子链路初始验证;

[0080]

具体地,在pkg和qtt-csp进行的量子链路初始验证的步骤如下:

[0081]

(1)pkg与qtt-csp通过量子链路共享对称量子密钥kq[0082]

(2)pkg

→

qtt-csp(σ,mac(h(σ),kq):pkg利用量子密钥kq加密随机信息σ得到 密文,通过量子链路将密文发送至qtt-csp。qtt-csp接收到pkg发送的密文后,使用对 称量子密钥kq对其进行解密得到明文,开始认证。使用量子密钥kq对明文进行加密后利用 消息认证函数mac对得到的密文进行哈希转换得到最终密文。

[0083]

(3)qtt-csp

→

pkg(h(σ),mac(h(σ),kq):qtt-csp将得到的最终密文通过量子 链路发送至pkg。pkg利用消息认证函数mac对密文进行初次解析,进行哈希转换取得初 次密文后再使用量子密钥kq对初次密文进行解密得到明文。将得到的密文与随即信息σ进 行比对,若一致,则认证通过;若不一致则认证失败。

[0084]

(4)pkg

→

qtt-csp:pkg将认证结果返回至qtt-csp。认证通过返回“ack”否则认证 失败返回“nak”。

[0085]

σ表示随机信息,kq表示用于认证的量子密钥,mac为消息认证函数,h为只用于认证 阶段的哈希函数。

[0086]

步骤三、所述pkg根据用户id生成用户私钥;

[0087]

具体地,通过算法生成用户私钥,具体步骤如下:

[0088]

(1)运行在pkg端,检查用户的id是否位于撤销列表rl中,若存在则输出“error

”ꢀ

表示运行异常,程序终止运行。

[0089]

(2)根据计算用户的私钥。其中基于id生成的私钥部分称为d

id

, 用户id对应当前时间段pi的量子时间令牌为qtt

id,pi

。其中r为随机 数且r∈z

*q

。

[0090]

(3)将量子标识序列qk

pi

和量子时间序列q

pi

融入用户私钥,用于控制用户私钥更新和用 户撤销。

[0091]

根据现有的量子时间令牌定义以及量子时间序列定义 得到公式计算用户混杂私钥的量子时 间令牌qtt

id,pi

。g为步骤一中pkg生成的随机元,g二次扩散得到g2,μ为步骤一中随机分 割主密钥得到的密钥分量,h2为哈希函数,pi为当前时间片,为通过qkd协议在pkg 和云服务端同步生成得到的量子标识序列,ri为随机数。

[0092]

更新未撤销用户私钥中的量子时间令牌qtt

id,pi

部分,可以使未撤销用户继续获得

新的 完整私钥,从而可以进行解密。通过利用云服务进行用户私钥部分更新的方法可以将密钥 更新计算和通信负载转移到云端完成。

[0093]

步骤四、监测密钥状态,当检测到密钥更新时,则qtt-csp更新量子时间令牌;

[0094]

具体地,采用更新量子时间令牌,具体过程如下:

[0095]

(1)运行在qtt-csp端,在密钥更新时,qtt-csp首先检查用户id,如果用户id位于 撤销用户列表rl表中,则输出“error”表示运行异常,程序终止运行。

[0096]

(2)将量子标识序列qk

pi

和量子时间序列q

pi

融入用户私钥,用于控制用户私钥更新和用 户撤销。根据和执行 qtt生成的过程,生成下一个时间段p

i+1

的量子时间令牌qtt

id,pi+1

。

[0097]

(3)对用户的私钥sk

id,pi+1

进行更新,在此次通信中同时将新 的量子标识序列pk

id,pi+1

和量子通信密钥qck

id,pi+1

分配给用户,在用户向qtt-csp请求更新私 钥时使用。

[0098]

步骤五、数据发送方通过加密算法对原始发送数据进行加密,并通过加密通道 qec(μ,p

il

)发送密文;

[0099]

具体地,加密过程如下:

[0100]

用户端采用加密算法运行在数据发送方,输入为用户id和当前 时间段pi量子标识序列qk

pi

和原始发送数据m∈m,输出为密文c=(c0,c1,c

id

,c

pi

)。其中中其中为加密端生成的随机 数并且

[0101]

步骤六、数据接收方接收密文并利用解密算法解密获取原始发送数据;

[0102]

具体地,:接收方采用解密算法进行密钥解密:解密算法运行在数据 接收方,输入密文c和混杂的用户私钥sk

id,pi

,其中c由用户id和时间段pi共同加密获得, 而通过根据id获得的d

id

组件以及通过pi在qtt-csp获得的qtt

id,pi+1

共同组成的混杂私钥 sk

id,pi

进行解密。

[0103]

解密获得原始发送数据m的计算公式如下:

[0104][0105]

现有方案一般以假设的安全通道进行关键系统参数地传输,而在实际应用中,由于网 络的复杂性而存在的窃听、破解等安全问题会威胁ibe方案的整体安全性。

[0106]

在本方案中,引入量子密钥分发机制,充分利用量子密钥的安全特性,通过建立qec 量子加密通道,在pkg端与qtt-csp之间通过量子加密的“一次一密”对信息进行加密, 利用量子不确定性原理,量子态不可克隆原理等量子的物理特性,有效防止监听和窃取, 加强了现有方案的通信安全性。

[0107]

在现有的方案中,由于私钥的时间部分采用公开时间,公开哈希函数,存在域外恶意 用户伪造私钥的可能性。

[0108]

而在本方案中,通过量子密钥时间标识管理,每个时间段使用不同的量子时间标识, 域内用户可以进行加密和解密,而依据量子密钥的随机性,域外非法用户因无法获得量子 时间标识而不能够进一步伪造用户私钥。因此,提出的方案可以防止非法用户伪造私钥。

[0109]

根据上述说明书的揭示和教导,本发明所属领域的技术人员还可以对上述实施方式进 行变更和修改。因此,本发明并不局限于上面揭示和描述的具体实施方式,对发明的一些 修改和变更也应当落入本发明的权利要求的保护范围内。此外,尽管本说明书中使用了一 些特定的术语,但这些术语只是为了方便说明,并不对发明构成任何限制。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1