基于知识图谱的社区分析方法、欺诈识别方法、存储介质与流程

1.本发明涉及贷款风险防控技术领域,具体为基于知识图谱的社区分析方法、欺诈识别方法、存储介质。

背景技术:

2.传统反欺诈技术面临挑战:数字技术与金融业的融合发展,也伴随着金融欺诈风险不断扩大,反欺诈形势严峻。数字金融欺诈逐渐表现出专业化、产业化、隐蔽化、场景化的特征,同传统的诈骗相比,数字金融诈骗往往是有组织,成规模的,他们分工明确、合作紧密、协同作案,形成一条完整的犯罪产业链。

3.传统反欺诈技术面临的三大挑战:维度单一、效率低下、范围受限。团伙欺诈的三大防控难点:1、传统反欺诈手段一般通过账户、身份证、手机、ip等身份维度去识别,而个人信息很容易伪造。尤其是欺诈团伙对个人身份进行了大量包装和处理,很容易绕过传统的防控手段。2、反欺诈是一个动态的过程,目前的防控手段主要基于以往的历史经验训练和指导设计。这就导致已知的防控手段,难以防控最新的欺诈风险。3、传统反欺诈手段过于依赖专家经验,需要大量人工标注数据和训练。而欺诈攻击手段千变万化更迭非常快,很多新的攻击手段对既有的防控措施进行了调整甚至免疫,这就导致不能及时对新风险进行识别和预警。

4.与此同时用户的关联关系是一个复杂的网络,对复杂网络的研究一直是许多领域的研究热点,其中社区结构是复杂网络中的一个普遍特征,同一个社区内的节点之间的连接紧密,而社区与社区之间的连接则比较稀疏。正如上面所述,数字金融诈骗往往是有组织成规模的,如何找出这些组织本质上就是从复杂网络中找到一个一个的团伙并加以分析。

技术实现要素:

5.本发明所解决的技术问题在于提供一种基于客户信息建立实体为人的知识图谱,实现社区划分,为反欺诈部门提供团伙识别技术和数据支持。

6.本发明提供的基础方案:基于知识图谱的社区分析方法,包括以下步骤:

7.网络构建:搭建知识图谱,根据知识图谱构建动态社交网络图;

8.社区划分:根据动态社交网络图对客户进行社区动态划分;

9.社区演变:根据社区动态划分结果,通过社区演变算法跟踪社区的整个生命周期,以及社区在某个阶段发生的社区演变情况;

10.节点寻找:根据社区动态划分结果,通过不同的社区中心节点发现算法寻找社区内部的重要节点和重要程度,对该社区内其他的节点客户质量进行预测和评估。

11.本发明的原理及优点在于:现有的反欺诈手段通常是通过个人信息去进行识别,而个人信息由容易被伪造,在欺诈团伙对个人身份进行了包装处理后,传统的防控手段往往难以生效;本方案通过知识图谱构建动态社交网络图,基于实时数据形成有价值的关联关系拓扑网络,而拓扑网路中过于紧密的关联关系与不符合常理的关联子图往往指示出隐

秘的欺诈团伙,避免了数据孤岛问题,便于挖掘网络中隐藏的个人欺诈、团伙欺诈等风险。

12.进一步,所述网络构建步骤中,知识图谱的搭建过程为:

13.根据数据结构的不同,采用不同的方式进行知识的抽取;再将多个知识库中的知识进行整合,形成一个知识库使得实体对齐;之后进行数据模型构建和知识推理,对最后的结果数据进行评估,将合格的数据留存下来;最后将数据转换为实体关系实体的三元组形式,基于三元组的数据构造知识图谱网络。

14.有益效果:通过构造知识图谱,基于实时数据形成有价值的关联关系拓扑网络,提高了数据之间的关联性。

15.进一步,所述社区划分步骤中的社区动态划分方法为:根据同一个客户基于不同时间点不同结构的社交网络图和不同的社区划分算法进行划分。

16.有益效果:根据同一个客户基于不同时间点不同结构的社交网络图和不同的社区划分算法进行划分,使得能够根据不同的数据结构和算法对客户多维度和多方面进行观察和考量。

17.进一步,所述社区划分算法包括全局非重叠社区划分算法、全局重叠社区划分算法和局部重叠社区划分算法。

18.有益效果:通过多种算法对社区进行划分,从而能够从多个维度对客户进行观察考量。

19.进一步,所述社区演变步骤中,所述社区演变情况包括未变化、合并、增长和新增。

20.有益效果:通过多种演变情况更为直观地表现出各个社区的成员之间的关系。

21.进一步,所述节点寻找步骤中的社区中心节点发现算法包括点度中心度算法、接近中心度算法、中间中心度算法和特征向量中心度算法。

22.有益效果:通过多种社区中心节点发现算法衡量各社区内部节点的重要性,从而对该社区内其他成员的质量能有一个初步定性。

23.欺诈识别方法,应用了上述基于知识图谱的社区分析方法,根据社区动态划分结果将历史数据库中的欺诈标注沿着网络进行传播。

24.有益效果:传统反欺诈比较依赖历史样本标注,而新风险却极少有样本供标注。另外单点查封对欺诈团伙的打击力度不够,欺诈团伙能以较小成本继续进行大规模欺诈。本方案中采用了关联网络,关联网络可以利用少量欺诈标注样本产生出更多的标注,让欺诈标注会沿着网络里的边从一个节点传播到另一个节点,将有效欺诈样本扩大化,有效防范新的欺诈风险。

25.存储介质,应用了上述基于知识图谱的欺诈识别方法。

26.有益效果:传统反欺诈比较依赖历史样本标注,而新风险却极少有样本供标注。另外单点查封对欺诈团伙的打击力度不够,欺诈团伙能以较小成本继续进行大规模欺诈。本方案中采用了关联网络,关联网络可以利用少量欺诈标注样本产生出更多的标注,让欺诈标注会沿着网络里的边从一个节点传播到另一个节点,将有效欺诈样本扩大化,有效防范新的欺诈风险。

附图说明

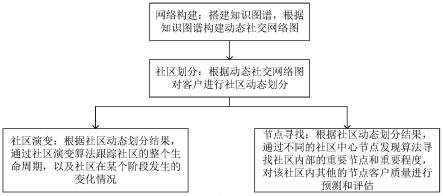

27.图1为本发明基于知识图谱的社区分析方法实施例一的流程图。

具体实施方式

28.下面通过具体实施方式进一步详细说明:

29.具体实施过程如下:

30.实施例一

31.实施例一基本如附图1所示,基于知识图谱的社区分析方法,包括网络构建、社区划分、社区演变和节点寻找四个步骤:

32.网络构建:搭建知识图谱,根据知识图谱构建动态社交网络图;

33.社区划分:根据动态社交网络图对客户进行社区动态划分;

34.社区演变:根据社区动态划分结果,通过社区演变算法跟踪社区的整个生命周期,以及社区在某个阶段发生的社区演变情况;

35.节点寻找:根据社区动态划分结果,通过不同的社区中心节点发现算法寻找社区内部的重要节点和重要程度,对该社区内其他的节点客户质量进行预测和评估。

36.具体的,所述网络构建步骤中知识图谱的搭建过程为:将原始数据按照结构化程度进行划分,本实施例中的原始数据包括ip、手机号、联系人手机号以及设备指纹;结构化的划分包括结构化数据、半结构化数据和非结构化数据。其次,根据数据的结构化形式采用对应的方法进行知识的抽取;之后将多个知识库中的知识进行整合,形成一个知识库使得实体对齐;然后,进行数据模型构建和知识推理,对最后的结果数据进行评估,将合格的数据留存下来;最后,将数据转换为实体关系实体的三元组形式,基于三元组的数据构造知识图谱网络;本实施例中所用到的实体关系实体的三元组有:身份证ip身份证,身份证mobile身份证,身份证设备指纹身份证,以及以上三种关系的组合,构造的网络有ip知识图谱网络动态社交网络图,手机号知识图谱网络动态社交网络图,设备指纹知识图谱网络动态社交网络图,融合关系知识图谱网络动态社交网络图。本实施例中所用到的原始数据是以申请人为中心进行构建的,申请人的相关信息从业务数据库中进行获取。

37.所述社区划分步骤中,基于构建的动态社交网络图,根据一个申请人在不同时间点、不同结构的动态社交网络图采用不同的社区划分算法进行划分,从而能够根据不同的数据结构和算法对客户多维度和多方面进行观察和考量。本实施例中所用到的算法有:全局非重叠社区划分算法(newman快速算法),全局重叠社区划分算法(cpm),局部重叠社区划分算法(ifm)。当然,其它实施例中也可以采用其他的社区划分算法,如gn,lpa,随机游走等多个社区划分算法。

38.所述社区演变步骤中,根据社区动态划分结果,采用社区演变算法在社区的整个生命周期,以及社区在某个阶段发生的变化情况。如针对某个社区动态划分结果,根据该社区动态划分结果迭代对比上个社区动态划分结果,将会有包括未变化、合并、增长和新增在内的四种社区演变情况。具体的,针对t时刻社区动态划分结果和t-1时刻的社区动态划分结果进行对比,如t时刻社区动态划分结果中的社区a和t-1时刻社区动态划分结果中的社区b进行比较;如果a社区和b社区内的社区成员一致,则标记t-1时刻的b社区到t时刻a社区未变化;如果a社区是t-1时刻社区动态划分结果中的b,c社区的全部社区成员,则标记b,c社区在t时刻合并为a社区;如果a社区是b社区再加几个新成员进来,则标记b社区在t时刻增长为a社区;如果a社区和t-1时刻的社区动态划分结果中的社区无任何关系,则标记a社区是t时刻新增的社区。

39.所述社区演变情况具体为:

40.未变化:本次社区动态划分结果中的某一社区内部成员和上次迭代的某一社区成员完全重合;

41.合并:本次迭代的某一社区成员完全包含上次迭代的多个社区成员;

42.增长:本次迭代的某一社区成员完全包含上次迭代的某一社区成员;

43.新增:本次迭代的某一社区成员不完全包含上次迭代任一社区成员或者本次迭代社区成员未包含上次迭代任一社区成员。

44.所述节点寻找步骤中,针对社区动态划分结果,通过点度中心度,接近中心度,中间中心度,特征向量中心度这四种社区中心节点发现算法衡量各社区内部节点的重要性,通过社区内部重要节点的质量情况对该社区内其他成员的质量能够有一个初步定性。在其它实施例中也能够采用其它的中心度算法,例如page.rank特征向量中心度等。

45.实施例二

46.实施例二与实施例一的区别仅在于,实施例二为一种欺诈识别方法,本方案应用了上述基于知识图谱的社区分析方法,根据社区动态划分结果将历史数据库中的欺诈标注沿着网络进行传播。

47.实施例三

48.实施例三与实施例二的区别仅在于,实施例三为一种存储介质,应用了上述欺诈识别方法。

49.以上的仅是本发明的实施例,方案中公知的具体结构及特性等常识在此未作过多描述,所属领域普通技术人员知晓申请日或者优先权日之前发明所属技术领域所有的普通技术知识,能够获知该领域中所有的现有技术,并且具有应用该日期之前常规实验手段的能力,所属领域普通技术人员可以在本技术给出的启示下,结合自身能力完善并实施本方案,一些典型的公知结构或者公知方法不应当成为所属领域普通技术人员实施本技术的障碍。应当指出,对于本领域的技术人员来说,在不脱离本发明结构的前提下,还可以作出若干变形和改进,这些也应该视为本发明的保护范围,这些都不会影响本发明实施的效果和专利的实用性。本技术要求的保护范围应当以其权利要求的内容为准,说明书中的具体实施方式等记载可以用于解释权利要求的内容。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1