数据防护方法、虚拟装置、电子设备和计算机存储介质与流程

本发明涉及一种数据防护方法、虚拟装置、电子设备和计算机存储介质,属于数据安全。

背景技术:

1、随着企业信息技术不断发展,越来越多的企业通过各种业务系统来完成日常工作,大大提高了工作效率,但与此同时,包括数据泄露等数据安全问题也越发频繁,一些机密数据的泄露,会给企业带来经济和形象上的严重损失,因此数据安全对于企业发展具有重要意义。

2、现有技术中,一般通过外挂式的数据安全防护技术对企业业务系统进行安全防护,该类防护产品通过与企业业务系统建立连接,在业务系统外部对企业业务系统进行防护,避免外部入侵,一定程度上提高了业务系统的安全性。

3、但是,上述安全防护技术,无法对企业业务系统内部的各种操作进行安全防护,因此企业业务系统仍然存在较大安全隐患。

技术实现思路

1、为了至少在一定程度上解决上述技术问题,本发明提供一种安全防护方法、虚拟装置、电子设备和计算机存储介质。

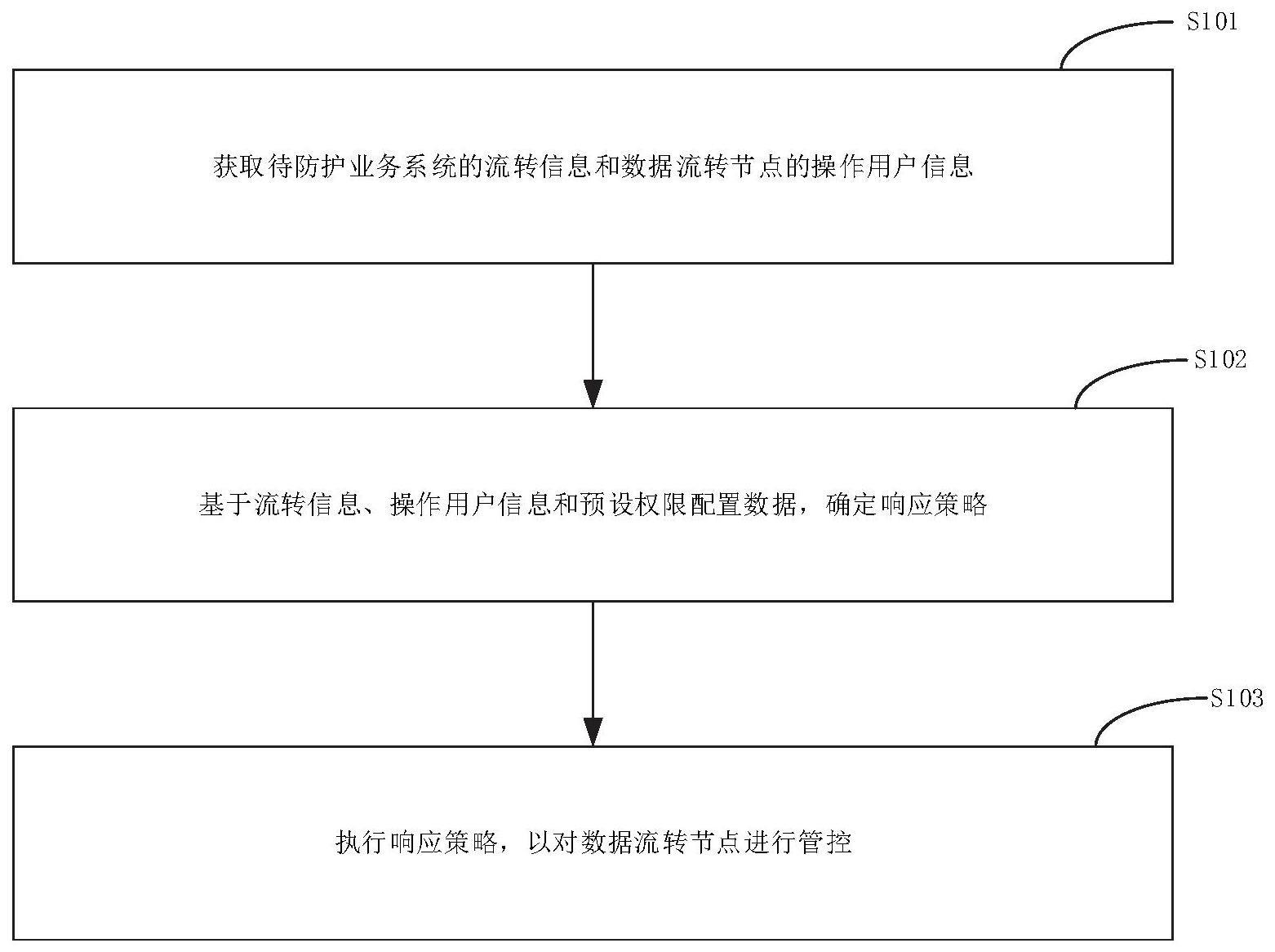

2、第一方面,本申请实施例提供一种数据防护方法,包括:

3、获取待防护业务系统的流转信息和数据流转节点的操作用户信息;

4、基于所述流转信息、所述操作用户信息和预设权限配置数据,确定响应策略;其中,所述预设权限配置数据基于所述待防护业务系统内的数据的安全属性和用户信息生成;

5、执行所述响应策略,以对所述数据流转节点进行安全管控。

6、可选地,所述预设权限配置数据包括所述待防护业务系统内的数据的安全等级和用户的权限等级;

7、所述数据的安全等级基于所述数据的安全属性生成,所述安全属性由预设模块统一分配确定。

8、可选地,所述基于所述流转信息、所述操作用户信息和预设权限配置数据,确定响应策略,包括:

9、基于所述预设配置数据确定所述流转信息对应数据的数据安全等级,和基于所述预设配置数据确定所述操作用户信息对应用户的用户权限等级;

10、若所述数据安全等级和所述用户权限等级匹配,则执行第一类响应策略;

11、若所述数据安全等级和所述用户权限等级不匹配,则执行第二类响应策略。

12、可选地,所述第一类响应策略包括以下至少一项:

13、直接允许访问;脱敏处理后允许访问;加密处理后允许访问;

14、所述第二类响应策略包括拒绝访问。

15、可选地,还包括:监测所述待防护业务系统内是否发生数据流转;

16、所述获取待防护业务系统的流转信息和数据流转节点的操作用户信息,包括:

17、在所述待防护业务系统存在数据流转时,基于安全平行切面技术,获取所述数据流转节点的流转信息和操作用户信息。

18、可选地,所述待防护业务系统的数量为多个;

19、所述基于所述流转信息、所述操作用户信息和预设权限配置数据,确定响应策略,包括:

20、将从多个所述待防护业务系统中获取的数据流转节点的流转信息和操作用户信息转换为目标格式的数据;

21、基于转换得到的所述目标格式的数据和预设权限配置数据,确定响应策略。

22、可选地,还包括:

23、基于大数据技术,对所述数据流转节点的流转信息和操作用户信息进行行为分析,生成并记录行为分析结果;

24、基于所述行为分析结果对所述预设权限配置数据进行优化。

25、第二方面,本申请还提供一种虚拟装置,包括通信连接的采集执行模块和权限管理模块;

26、所述采集执行模块,用于获取待防护业务系统的流转信息和数据流转节点的操作用户信息,并将所述流转信息和所述操作用户信息发送至所述权限管理模块;

27、所述权限管理模块,用于基于所述流转信息、所述操作用户信息和预设权限配置数据,确定响应策略,并将所述响应策略发送至所述采集执行模块;其中,所述预设权限配置数据基于所述待防护业务系统内的数据的安全属性和用户信息生成;

28、所述采集执行模块,还用于执行所述响应策略,以对所述数据流转节点进行管控。

29、第三方面,本申请还提供一种电子设备,包括存储器和处理器以及存储在所述存储器上并可在所述处理器上运行的计算机程序,所述计算机程序被所述处理器执行时,实现如上述提到的数据防护方法。

30、第四方面,本申请还提供一种计算机存储介质,所述计算机存储介质上存储计算机程序,所述计算机程序被处理器执行时,实现如上述提到的数据防护方法。

31、本申请实施例提供的数据防护方法,首先基于待防护业务系统内的数据的安全属性和用户信息生成权限配置数据,然后当待防护业务系统内发生数据流转时,获取数据流转节点的流转信息和操作用户信息,根据权限配置数据,确定并执行响应策略,以实现对数据流转节点的管控。如此,无论是对于业务系统外部还是内部导致的数据流转,均可进行管控防护,解决了现有技术中,无法对业务系统内部安全问题进行防护的问题,大大提高了业务系统的安全性。

技术特征:

1.一种数据防护方法,其特征在于,包括:

2.根据权利要求1所述的数据防护方法,其特征在于,所述预设权限配置数据包括所述待防护业务系统内的数据的安全等级和用户的权限等级;

3.根据权利要求2所述的数据防护方法,其特征在于,所述基于所述流转信息、所述操作用户信息和预设权限配置数据,确定响应策略,包括:

4.根据权利要求3所述的数据防护方法,其特征在于,所述第一类响应策略包括以下至少一项:

5.根据权利要求1所述的数据防护方法,其特征在于,还包括:监测所述待防护业务系统内是否发生数据流转;

6.根据权利要求1所述的数据防护方法,其特征在于,所述待防护业务系统的数量为多个;

7.根据权利要求1所述的数据防护方法,其特征在于,还包括:

8.一种虚拟装置,其特征在于,包括通信连接的采集执行模块和权限管理模块;

9.一种电子设备,包括存储器和处理器以及存储在所述存储器上并可在所述处理器上运行的计算机程序,所述计算机程序被所述处理器执行时,实现如权利要求1至7中任意一项所述的数据防护方法。

10.一种计算机存储介质,其特征在于,所述计算机存储介质上存储计算机程序,所述计算机程序被处理器执行时,实现如权利要求1至7中任意一项所述的数据防护方法。

技术总结

本申请涉及数据安全技术领域,具体公开一种数据防护方法、虚拟装置、电子设备和计算机存储介质,该方法包括首先基于待防护业务系统内的数据的安全属性和用户信息生成权限配置数据,然后当待防护业务系统内发生数据流转时,获取数据流转节点的流转信息和操作用户信息,根据权限配置数据,确定并执行响应策略,以实现对数据流转节点的管控。如此,无论是对于业务系统外部还是内部导致的数据流转,均可进行管控防护,解决了现有技术中,无法对业务系统内部安全问题进行防护的问题,大大提高了业务系统的安全性。

技术研发人员:范鹏,陈岌,李文军

受保护的技术使用者:北京夏石科技有限责任公司

技术研发日:

技术公布日:2024/1/13

- 还没有人留言评论。精彩留言会获得点赞!