使用安全元件和密码的测试结果的制作方法

使用安全元件和密码的测试结果

1.相关申请的交叉引用

2.本技术是2020年4月30日提交的美国专利申请编号63/018481的转换,标题为“使用安全元件和密码的测试结果(tests results with secure elements and cryptography)”。由此通过引用将该美国专利申请整体并入。

技术领域

3.本公开涉及使用安全元件和密码来认证测试结果或测量结果。

背景技术:

4.在某些情况下,个人或用户可能希望自己进行测量或测试。例如,用户可以在家中、旅行时或不在医疗机构的情况下进行医疗测试。然而,在没有验证测试是真实的和正确执行的情况下,不能认为测试结果是准确的。因此,在许多情况下,医学测试是在医务人员的监督下(例如,在医疗机构或其他地方)进行的或由医务人员管理。然而,以这种方式执行测试可能会增加成本,从而降低测试的可实施性,并且在某些情况下可能不方便或不可行。

5.所要求保护的主题内容不限于解决具有如上所述的任何缺点的实施例或仅在如上所述的环境中操作的实施例。提供该背景仅是为了说明本公开可以使用的示例。

技术实现要素:

6.本公开总体上涉及使用安全元件和密码来认证测试结果或测量结果。

7.在一个非限制性示例中,一种方法可以包括测试与用户相关联的特征,并且生成指示与用户相关联的特征的测试完成的签名文件。签名文件可以包括与用户相关联的特征的测试结果和指示与用户相关联的特征的测试结果被认证的证书。

8.该方法可以包括监控用于与用户相关联的特征的测试的操作,以验证与用户相关联的特征的测试被正确执行。

9.在一些方面,签名文件可以包括执行证明文件,该执行证明文件可确定与用户相关联的特征的测试执行了正确的可执行代码。

10.可以使用与用户相关联的测试设备来获得与用户相关联的特征。签名文件包括与测试设备相关联的公钥,其中,公钥表示测试设备的身份。签名文件包括由测试设备的制造商生成的证书,以确定测试设备的真实性。签名文件可以包括标识符,其将特征的测试的结果和用户相关联。签名文件包括测试设备用来获得与用户相关联的特征的测试结果的时间指示。在一些方面,可以使用加密非对称密钥对来生成签名文件,并且由测试设备对签名文件进行加密签名。

11.与用户相关联的特征的测试包括从用户获取生物样本。与用户相关联的特征的测试包括执行操作来测试样本。与用户相关联的特征的测试可以由用户发起。

12.在另一个非限制性示例中,测试设备可以包括被配置为测试与用户相关联的特征的测试芯片,以及安全元件,其配置为生成指示与用户相关联的特征的测试完成的签名文

件。签名文件可以包括与用户相关联的特征的测试的结果,和表示与用户相关联的特征的测试的结果已被认证的证书。

13.在一些方面,安全元件可以包括安全加密处理器,以执行加密操作来证明与用户相关联的特征的测试的结果。安全元件可以包括硬件安全模块。安全元件可以包括防篡改安全壳(tamper-evident containment)。测试设备可以包括至少一个物理安全措施,以保护安全元件或测试芯片避免篡改。安全元件可以被配置为监控测试芯片的操作,以验证与用户相关联的特征的测试被正确执行。安全元件可以使用加密非对称密钥对生成签名文件,并且签名文件可以是加密签名。

14.签名文件可以包括以下一个或多个:执行证明,该执行证明确定测试芯片为与用户相关联的特征的测试执行了正确的可执行代码;与测试设备相关联的公钥,其中公钥表示测试设备的标识;由测试设备的制造商生成的用以确定测试设备的真实性的证书;标识符,将特征的测试的结果与用户关联起来;以及测试设备,其用于获得与用户相关联的特征的测试的结果的时间指示。

15.本概述以简化的形式介绍了一些概念,这些概念将在下面的详细描述中进一步描述。本概述不旨在标识所要求保护的主题的关键特征或必要特征,也不旨在用于确定所要求保护的主题的范围。

附图说明

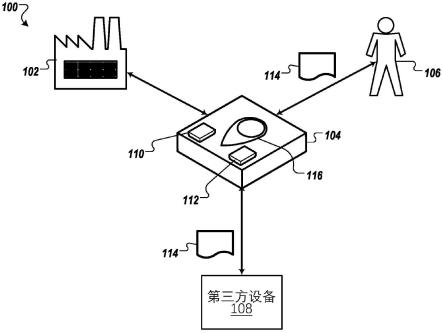

16.图1是与使用安全元件和密码认证的测试结果或测量结果相关的示例环境的示意图。

17.图2是用于为设备提供和认证证书的系统的示例的示意图。

18.图3是用安全元件和密码认证测试结果或测量结果的示例方法的流程图。

19.图4是其中具有一组指令的计算设备的示意图,指令可以使计算设备执行本文所讨论的任何一种或多种方法。

具体实施方式

20.现在将参考附图,并且将使用特定的语言来描述本公开的各个方面。以这种方式使用附图和说明书不应被解释为限制本公开保护范围。根据包括权利要求在内的公开内容,其他方面可能是显而易见的,或者可以是通过实践来了解。

21.所公开的实施例涉及使用安全元件和密码来认证测试结果或测量结果。个人或用户可能希望自己进行测量或测试,例如,用户可能在家里、旅行时或不在医疗机构的情况下进行医疗测试。然而,在没有验证测试是真实的和正确执行的情况下,测试的结果不能被认为是准确的。因此,在许多情况下,医学测试是在医务人员的监督下(例如,在医疗机构或其他地方)进行的或由医务人员管理。然而,以这种方式执行测试可能会增加成本,降低测试的可实施性,并且在某些情况下不方便或不可行进行测试。因此,所公开的实施例允许使用安全元件和密码来认证和验证测试。相反,这使得第三方信任测试的结果,因为测试是经过认证和验证的。

22.例如,在新型冠状病毒肺炎(covid-19)疫情期间,检测covid-19的测试通常由医务人员进行,以验证测试是否正确进行,验证被测试者的身份,并正确解释结果。此外,严格

控制测试的供应链,以验证测试的真实性(确保不分发伪造的测试)。在某些情况下,可以进行家庭或个人检测,但是,由于上述原因,医务人员通常不依赖这种检测,而且这种检测不足以允许旅行或避免检疫限制。

23.所公开的实施例实现了安全元件和密码来认证测试和相关联的测试结果,以确保测试结果是可信的并且被正确执行。在covid-19测试的背景下,所公开的实施例可以提供来自用户正确执行的真实测试的covid-19的阴性检测结果的密码证明。或者可选地,所公开的实施例可以用于为用户生成数字授权以结束隔离、允许旅行、避免covid-19相关的限制或其他。

24.然而,所公开的实施例不限于covid-19测试。相反,根据所公开的实施例,可以认证任何合适的医学测试。此外,所公开的实施例不限于医学测试。事实上,所公开的实施例可以用任何合适的测试来实现,以证明测试和结果。例如,所公开的实施例可以用盖革计数器、天气测量器、(例如,在车辆中或其他地方的)安全设备等方式来实现。

25.根据所公开的实施例,测试设备可以包括安全元件,例如安全加密处理器,以执行加密操作,例如认证在测试设备处执行的测试结果。安全元件可以配置为表示正确使用提供与测试设备相关联的测试。可选地,安全元件可以配置为提供测试结果的指示。例如,安全元件可以配置为提供阴性检测结果(例如,个体未被感染)或阳性检测结果的指示。

26.图1示出了其中可以实现本公开的实施例的示例环境100。环境100可以包括例如为一个或多个用户106生产一个或多个测试设备104的制造商102。测试设备104可以包括测量或识别特征的测试。例如,在一些情况下,该特征可以与用户106相关联。如果测试设备104与医学测试相关联,则测试设备104可以确定用户是否感染了可能导致疾病的病原体,例如细菌或病毒。可选地,测试设备104可以测量用户的生物特征或健康指标,例如血压、葡萄糖水平、心率、温度或其他合适的生物指标。

27.在其他情况下,测试设备104可能不测量与用户106相关联的特征。具体而言,测试设备104可以测试环境特征,这些环境特征可以是在用户周围的也可以是不在用户周围的。例如,测试设备104可以包括盖革计数器,用于测量用户106周围环境中的电离辐射。在其他配置中,测试设备104可以测量远离用户106的环境。例如,测试设备104可以远离用户106,并且可以测量环境的天气特征,例如温度、风速、大气压力等。在又一示例中,测试设备104可以测量与用户106正在驾驶的车辆相关联的特征,例如速度、制动力、安全带使用、气囊打开等。

28.以上示例说明了测试设备104可以被配置为测试各种特征,并且所公开的实施例包括测试和/或测量任何合适的特征或测量值。

29.测试设备104可以包括测试芯片112(例如,微芯片和/或集成电路),该测试芯片112配置为例如自动地或者当接收到用户106指示时执行测试。测试芯片112可以配置为执行操作和/或执行逻辑以测试样本或收集测量值和/或测试数据。在一些配置中,测试芯片112可以通信地连接到一个或多个传感器116,其配置为测试样本和/或收集测量值。测试芯片112可以从传感器116接收关于该样本的数据,并且可以处理该数据从而获得测试的结果。

30.测试设备104可以包括安全元件110。在一些配置中,安全元件110可以包括安全加密处理器以执行加密操作,例如认证在测试设备处执行的测试的结果。可选地,安全元件

110可以包括硬件安全模块(hsm)。如图所示,安全元件110可以与测试芯片112分离。在这样的配置中,安全元件110可以通信地连接到测试芯片112,以监控测试芯片112上的操作,从而认证结果和/或验证测试被正确执行。在其他配置中,安全元件110可以包含在测试芯片112本身中。此外,根据所描述的概念,可以进行任何合适的修改或变化。

31.测试设备104和/或安全元件110可以包括具有一个或多个物理安全措施的包装,这提供了防止篡改的保护。例如,安全元件110除了以加密形式,可以不展示总线上的密钥或可执行指令,并且可将密钥归零以回应探测或扫描的尝试。安全元件110可以与存储和处理加密数据的其他处理器和存储器芯片封装在一起。移除封装的任何尝试都可能导致安全元件110中的密钥被归零。安全元件110也可以是测试芯片112的一部分,它在锁定的隔间内操作以阻止盗窃、替换和/或篡改。在一些配置中,测试设备104和/或安全元件110可以包括检测篡改和抑制篡改、防止读取内部信号的导电屏蔽层、防止定时延迟泄露任何秘密信息的受控执行、对发生篡改的情况下秘密信息自动归零、可以在加载操作系统之前认证操作系统的信任引导加载器链、在加载应用软件之前认证应用软件的信任操作系统链、实现单向特权分离模型的基于硬件的能力寄存器、和/或任何其他合适的安全措施或其组合。

32.测试设备104可以包括加密非对称密钥对。在一些配置中,加密非对称密钥对可以包含在例如安全元件110上。加密非对称密钥对能够识别测试设备104,并且对于制造商102生产的每个测试设备和/或现有的每个测试设备来说是唯一的。在一些情况下,加密非对称密钥对可以包含在nfc芯片或蓝牙标签中,其可以包含在具有安全元件110的测试设备104的外壳或容器上。与测试设备104相关联的可执行代码和/或加密非对称密钥对可以由认证机构签名以确保其真实性。在一些配置中,认证机构可以是制造商102,也可以通过其他配置实现。因此,制造商102可以生成证书来确定测试设备104的真实性。证书可以包含在例如安全元件110上。

33.在2020年9月16日提交的编号为pct/us2020/051127的pct申请,其标题为“提供和认证设备证书”。该申请中更详细地描述了提供和认证设备证书内容,通过引用该申请整体并入本文。

34.测试设备104可被提供给用户106以供用户106执行测试。例如,测试设备104可以被运送给用户106。一旦接收到,用户106可以通过测试设备104启动测试。例如,用户106可以提供输入来启动测试。在一些配置中,用户106可以向测试设备104输入样本或其他合适的输入。例如,用户106可以例如使用传感器116将唾液、血液、组织或其他合适的生物样本输入到测试设备104中。在其他配置中,用户106可以按压按钮或其他合适的输入来启动测试。

35.在测试设备104执行测试之后,测试设备104可以生成指示已完成测试的签名文件114。签名文件114可以包括执行证明,该执行证明确定使用测试设备104(例如,在安全元件110上)执行了正确的固件和/或可执行代码。签名文件114可以包括与测试设备104相关联的公钥。公钥可以表示例如测试设备104的标识。因此,公钥可以识别测试设备104,并且对于制造商102生产的每个测试设备和/或现有的每个测试设备可以是唯一的。签名文件114可以包括由制造商102生成的证书,以确定测试设备104的真实性。因此,证书可以表示来自测试设备104的测试的结果已认证。

36.签名文件114可以包括来自测试设备104的输出,该输出可以包括来自测试设备

104的测试的结果和/或数据。在一些配置中,输出可以是二元的,例如“阳性”或“阴性”。例如,输出可以表示提供给测试设备104的样本是否包括某种病原体(例如导致某种疾病的病毒或细菌)。在其他配置中,输出可以表示包括生物特征的数值,例如血压、葡萄糖水平、心率、温度或其他合适的生物指标。在进一步的配置中,输出可以表示由测试设备104测试的任何合适的特征,其可以包括更详细的数据或数据集。

37.签名文件114可以包括用户106的身份的指示。在一些配置中,用户106的身份可以在签名文件114中被屏蔽。例如,用户106的身份可以由公钥或类似的标识符来表示,该标识符可以将测试设备104的输出与用户106相关联,而不暴露用户106的身份。

38.签名文件114可以包括使用测试设备104的日期和时间指示,和/或获得测试的结果的日期和时间指示。在一些配置中,测试设备104可以被配置为由用户106重复地或定期地(例如,每隔几天、每隔几周等)使用。在这样的配置中,签名文件114可以包括来自多个测试的测试的结果以及相关联的日期和时间。可选地,签名文件114可以包括与用户106和/或测试设备104相关联的加密数据。

39.测试设备104可以使用其加密非对称密钥对来生成签名文件114,并且签名文件114可以由测试设备104进行加密签名。

40.一旦测试设备104完成和处理测试,签名文件114可以被共享和/或提供给用户106。签名文件114可以以任何合适的方式提供给用户106,诸如经由移动设备、qr码、物理或电子输出等。可选地,签名文件114可以存储在例如数据库中或与用户106相关联的数字钱包中。

41.可选地,签名文件114可以被提供和/或存储在健康监测应用中(例如,通过用户106的移动设备上的应用)。签名文件114或其一部分或摘要可提供给第三方设备108。例如,签名文件114或其一部分可提供给第三方设备108以证明阴性的感染状态。这些方面将在下面进一步详细描述。可选地,签名文件114或其一部分可以被发布到共享数据库上,例如区块链、有向非循环图、公共数据库等。

42.在一些配置中,为了保护隐私,签名文件114和/或证书可以仅在测试的结果是阳性的(而不是阴性的)情况下由测试设备104生成。在这样的配置中,签名文件114和/或证书的缺失可以表示没有使用测试设备104、没有进行测试或者测试的结果是阳性的(例如,用户106感染了所测试的病原体)。

43.在一些配置中,用户106可以与其他人共享签名文件114或其一部分或摘要,以建立特定的测试的结果。例如,用户106可以共享签名文件114以建立特定病原体的阴性测试的结果,或者证实用户106没有体温升高等。

44.如上所述,签名文件114或其一部分或摘要可被提供给第三方设备108。签名文件114可以由第三方设备108基于签名文件114的内容来验证。签名文件114可以被呈现给第三方设备108或与第三方设备108共享。

45.第三方设备108可以基于签名文件114来验证获得测试的结果的日期和时间。在一些配置中,第三方设备108可以在预定义的时限内验证日期和时间。例如,预定义的时限可以是在旅行的72小时内,并且第三方设备108可以在该预定义的时限内验证日期和时间。

46.此外,第三方设备108可以验证签名文件114的执行证明,以确保执行了正确的测试。可选地,第三方设备108可以验证签名文件114的执行证明,以验证执行了正确的操作

和/或逻辑,以便测试样本或收集测量值和/或测试数据。第三方设备108可以验证签名文件114的任何合适的方面,以便证明用户106使用测试设备104获得的测试的结果。一旦测试的结果被验证,第三方设备108可以生成测试的结果被认证的证明。

47.第三方设备108可以验证签名文件114的公钥和/或证书,以便验证测试的结果来自经过验证的和/或可靠的来源。第三方设备108可以验证签名文件114的测试的输出(例如,结果信息)。在一些方面,仅当签名文件114包括必要的输出和/或测试的结果被验证时,第三方设备108才可以向用户106提供对特定位置的访问。第三方设备108可以基于签名文件114来验证用户106的身份。第三方设备108可以验证用户106是链接到签名文件114中的证书的个体。在一些方面,这可以包括在用户106的身份被表示为加密密钥对的配置中发起加密质询。

48.在进一步的方面,例如,如上所述,第三方设备108可以响应于验证签名文件114的内容来执行动作。例如,响应于签名文件114的验证内容,第三方设备108可以允许用户106访问特定位置,或者以其他方式提供访问授权。此外,响应于签名文件114的验证内容,可以实施任何合适的动作。

49.其中,图2示出了可以实现本公开的一个或多个实施例的示例系统200。参考图2,将更详细地描述设备的加密供应和认证。这些方面可以被实现来提供和认证任何合适的设备,例如上述的测试设备104。

50.系统200可以包括与卖方设备202相关联的卖方201、与买方设备204相关联的买方203、以及与制造商设备206相关联的制造商205。买方设备204、卖方设备202和制造商设备206可以通信地连接。买方设备204、卖方设备202和制造商设备206可以经由网络通信地连接。

51.如在本公开中所使用的术语“相关联”当用于描述设备(202、204和206)之一和实体(卖方201、买方203和制造商205)之一之间的关系时,表示该实体控制或负责的设备的使用和操作。因此,在本公开中,可以参考执行操作的实体。可以理解,实体本身可以执行操作,或者实体可以利用相关联的设备来执行操作。例如,对买方执行操作的描述可以解释为买方203正在自己执行该动作和/或买方203正在指挥买方设备204、致使买方设备204或以其他方式实现买方设备204来执行该动作。系统200还可以包括设备207。设备202、204和206可以在系统200中实现,以加密供应和认证设备207。

52.在一些方面,设备207可以对应于参照图1描述的测试设备104。制造商205和制造商设备206可以对应于制造商102。卖方201和卖方设备202可以对应于设备207的卖方(例如,测试设备104的卖方)。买方203和买方设备204可以对应于用户106(例如,测试设备104的买方)。

53.在一些实施例中,设备202、204、206可以在设备启动之前加密提供和认证设备207。加密提供和认证设备207可以减少或防止设备207被盗。例如,没有设备207的加密提供和认证,未经授权的买方不能启动设备207。因此,可以阻止窃贼偷窃设备207。

54.此外,在一些实施例中,设备202、204、206可以提供加密和认证设备207,以确保买方203满足特定的条件或状态。例如,密码供应和认证过程可以涉及买方203提供一些信息,该信息由卖方201验证。条件或状态的一些例子可以是年龄、资格、医疗条件等。卖方201对条件的验证可以确保设备207仅被适当的人使用。

55.另外,当将设备207连接到另一设备时(例如,在配对期间或在配置数据流期间),设备202、204、206可以加密供应和认证设备207。设备207的加密供应和认证可以促进配对过程,并且可以减少或防止假冒设备连接真正的配件。例如,在这些和其他实施例中,买方203可能是已知的,这可以使得设备202、204和206能够验证设备207正被已知的买方以预期的方式与预期的/适当的设备一起使用。

56.在图2中,描绘了示例性加密供应和认证过程250(以下称为“过程250”)。可以理解本公开所披露的优点:一个或多个操作可以由另一个实体201、203和205和/或另一个设备202、204和206来执行。

57.一个或多个设备202、204、206和207,可以包括在设备202、204、206、207中的每一个中示出的配置模块210。配置模块210可以使用包括处理器、微处理器(例如,执行或控制一个或多个操作的性能)、现场可编程门阵列(fpga)或专用集成电路(asic)的硬件来实现。在一些其他情况下,配置模块210可以使用硬件和软件的组合来实现。软件实现可以包括一个或多个晶体管或晶体管元件的快速激活和失活,例如可能包括在计算系统的硬件中(例如,设备202、204、206和207)。此外,软件定义的指令可以对晶体管元件内的信息进行操作。软件指令的实现可以至少暂时重新配置电子路径并转换计算硬件。

58.配置模块210可以被配置为执行过程250的一个或多个步骤。通常,过程250使用分配给实体201、203和205中的一个或多个的公钥/私钥对。可以根据一个或多个公钥基础设施(pki)策略来生成公钥/私钥对。公钥/私钥对可以实现设备202、204、206和207之间的安全通信,以及验证在设备202、204、206和207之间通信的数据来源。此外,过程250可以应用哈希算法。例如,哈希算法可以应用于公钥/私钥对中的一个密钥。然而,也可以通过任何合适的哈希算法实现,哈希算法的示例可以包括sha-512。

59.例如,在一些实施例中,卖方201可以由制造商205或制造商设备206注册。通常,制造商205可能已经构建、建造和/或销售了设备207。可以使用分配给卖方201的公钥/私钥对中的卖方公钥来执行卖方201的注册。此外,卖方201的注册可以用加密签名的卖方证书进行形式化。加密签名的卖方证书可以被配置为证明卖方201被授权验证设备功能的条件。

60.参考上面的例子,设备功能的条件可以包括在设备启动(设备功能)之前验证设备207的授权销售(条件)。可选地,设备功能的条件可以包括在使设备207能够执行限于成年观众的功能(设备功能)之前验证买方203的年龄(条件)。卖方201可以验证其他条件和设备功能。例如,设备功能可以包括设备启动(例如,在销售之后)或将设备与另一设备或系统连接等等。该条件可以包括买方身份、收据、买方的年龄或特征等。

61.在一些实施例中,可以在涉及设备207的交易和/或启动设备207之前执行登记卖方201。例如,卖方201可以在卖方201被授权向买方203销售或转让设备207之前被注册。

62.登记还可以包括由卖方201向制造商205传送卖方公钥。在图2中vpk表示卖方公钥。作为响应,制造商205可以向卖方201传送已签名的卖方证书。在图2中cvendor表示已签名的卖方证书。在一些实施例中,已签名的卖方证书可以由示例性已签名的卖方证书表达式表示:

63.cvendor=msk(hash(vpk))

64.在已签名的卖方证书表达式中,c_vendor表示已签名的卖方证书。另外,msk可以表示制造商加密密钥,hash()可以表示哈希算法;并且vpk表示卖方公共密钥。在已签名的

卖方证书表达式中,制造商使用其加密密钥对卖方公共密钥的哈希列表签名。

65.在一些方面,可以启用设备功能。可以在涉及设备207的交易之后启用设备功能。在一些实施例中,交易可以包括购买设备207,例如从卖方201授权购买设备207。在其他实施例中,交易可以包括另一次销售(例如,二手销售),允许另一个实体使用设备207,用新系统执行设备207,重启设备207,更新设备207,或者另一个合适的交易。

66.设备功能的启用可以基于分配给买方203的公钥/私钥对中的买方公钥。买方公钥可与卖方公钥一起用于生成加密签名的卖方证明。例如,在一些实施例中,启用设备功能可以包括从买方203接收特定的认证信息。在图2中,认证信息由“买方信息”表示认证信息用于证实在启用设备功能之前需要验证的条件。例如,认证信息可以包括以下文件的一个或多个或其组合:如验证买方年龄的、身份证和购买证明。

67.然后,卖方201或配置模块210可以验证从买方203接收的买方203的特定认证信息。然后,卖方201可以从买方203接收买方公钥。在图2中,bpk表示买方公钥。卖方设备202的配置模块210可以生成加密签名的卖方证明。加密签名的卖方证明可以表示特定认证信息的验证。

68.在一些实施例中,加密签名的卖方证明可以由示例性加密签名的卖方证明表达式表示:

69.cproof=vsk(hash(b_pk))

70.在加密签名的卖方证明表达式中,cproof可以表示加密签名的卖方证明。此外,vsk可以表示卖方的加密密钥,hash()可以表示哈希算法,bpk可以表示买方公共密钥。因此,可以通过用卖方加密密钥对买方公共密钥的哈希列表签名,从而生成加密签名的卖方证明。

71.然后,卖方201可以向买方提供加密签名的卖方证明以及已签名的卖方证书和卖方公共密钥。在图2中,加密签名的卖方证明由cproof表示,已签名的卖方证书由cvendor表示,卖方公共密钥由vpk表示。

72.在一些实施例中,加密签名的卖方证明可以与制造商205共享。例如,出于统计或商业原因,制造商205可以使用加密签名的卖方证明。

73.然后,可以启动设备功能。设备功能的启动可以基于买方证明(在图2中是所有权)和买方证明到设备207的通信。在一些实施例中,买方203还可以向设备207传送卖方公钥、买方公钥、已签名的卖方证书、加密签名的卖方证明中的一个或多个。在图2中,卖方公钥由vpk表示,买方公钥由bpk表示,签名的卖方证书由cvendor表示,加密签名的卖方证明由cproof表示。在一些实施例中,启动设备功能可以包括由买方203创建的买方证明。买方正面的创建可以包括对卖方201的加密签名的卖方证明的哈希列表进行签名。例如,在这些和其他实施例中,买方证明可以由由示例性买方证明表达式来表示:

74.pownership=bsk(hash(cproof))

75.在买方证明表达式中,pownership代表买方证明。此外,bsk表示买方的加密密钥,hash()表示哈希算法,而cproof表示加密签名的卖方证明。因此,在买方证明中,买方用其加密密钥对加密签名的卖方证明的哈希列表签名。

76.配置模块210可以验证在设备202、204、206和207之间传送的一个或多个证书。例如,在一些实施例中,设备的配置模块210可以验证证书。在一些实施例中,配置模块210可

以验证卖方公钥被签名的卖方证书授权来对加密签名的卖方证明签名。可选地,配置模块210可以验证买方公钥(bpk)被加密签名的卖方证明授权来执行设备207的设备功能。可选地,配置模块210可以验证签名的卖方证书是由制造商加密密钥(msk)签发的。可选地,配置模块210可以验证加密签名的卖方证明是由卖方公钥(vpk)签发的。可选地,配置模块210可以验证买方证明是由买方公钥(bpk)签发的。

77.在一些实施例中,制造商加密密钥(msk)可以包含在或安装在设备207上。因此,在这些和其他实施例中,制造商加密密钥可以不需要传送给设备207。

78.然后,配置模块210可以修改状态或条件,例如设备207的技术状态。在一些实施例中,设备207上的配置模块210可以修改技术状态。在其他实施例中,买方设备204或另一远程设备可以传送修改设备207的技术状态的消息。可以基于证书的验证来修改技术状态。设备207的技术状态的修改可以导致设备207的修改,使得先前被禁用的设备功能变得可执行。例如,在状态修改之前,设备207可能无法启动。在状态修改之后,设备207可以被引导或启动。

79.例如,过程250的实现可以使设备能够在设备207未通信耦合到中央服务器或wan的情况下运行。实际上,过程250可以在与连接其他设备202、204和206网络隔离的设备207中实现。因此,过程250提供了对先前方法的技术改进,在先前方法中,设备207需要连接到集中式网络或者以其他方式与服务器(例如,云网络)进行通信。此外,过程250可以提供严格的认证过程,其中制造商205可以控制被授权销售和授权设备207的卖方201。过程250可以相应地提高设备207的安全性,并且可以减少欺诈设备的未授权使用和实施。

80.在一些方面,可以通过实现区块链公钥基础设施(pki)来提供和认证设备证书。公钥基础设施(pki)可以包括创建、管理、分发、使用、存储和撤销数字证书以及管理公钥加密所需的一组规则、策略、硬件、软件和程序。pki可以包括创建、管理、分发、使用、存储和撤销数字证书以及管理公钥加密所需的一组规则、策略、硬件、软件和程序。pki可用于为任何合适的设备(例如图1的测试设备104)提供和认证证书。在其他方面,pki可以用于为网站或任何合适的认证方案提供和认证证书。

81.pki可以包括白名单管理机构、pki智能合约和一个或多个设备,例如测试设备104。pki可以被一个或多个想要认证(例如证明)他们的设备的标识的制造商使用。具体而言,制造商(例如,制造商102和/或制造商205)可以认证他们制造的设备的身份。用户可以使用pki来验证用于认证的设备的证书。

82.白名单管理机构可以确定或设置将被列入白名单或允许被识别和认证的制造商和/或设备的列表。在其他配置中,白名单机构可以是用于确定白名单的分散决策方案(decentralized decision scheme),包括确定将被列入白名单或者允许被识别和认证的设备的列表。

83.设备(例如,测试设备104和/或设备207)可以具有由它们的制造商认证的加密标识。在一个示例中,加密标识可以是device.manufacturer.iot。制造商可以具有制造商标识。制造商标识可以是由该特定制造商制造的所有设备的保护伞或特征。在一个示例中,加密标识可以是manufacturer.iot。

84.例如,白名单管理机构可以验证和/或认证制造商的应用,以防止不希望的第三方获得证书。在一些配置中,白名单管理机构可以实施“了解你的客户(kyc)”过程来识别和验

证客户的身份,在这种情况下,客户是制造商。kyc过程可以包括由白名单管理机构采取的建立和/或验证制造商标识的步骤。

85.所发布的证书可能仅允许制造商对其范围限于该特定制造商的标识签名。例如,制造商可能仅被允许对*.manufacturer.iot的标识签名,其中.manufacturer.iot是由制造商制造的设备(或由特定制造商制造的任何设备)的标识的占位符。因此,所颁发的证书可能仅允许制造商对由其制造的设备的标识签名。在至少一个实施例中,证书可以存储在硬件安全模块(hsm)上。hsm可以包括保护和管理数字密钥、执行数字签名的加密和解密功能、加强认证和其他密码功能的物理计算设备。

86.pki智能合约可以是包括由白名单机构确定的白名单的数据库或存储介质。在某些配置中,pki智能合约可以是公共注册表。白名单管理机构或网络运营商可能能够在pki智能合约中添加或禁止制造商。制造商可能能够在pki智能合约中添加或撤销公共签名密钥。此外,如果需要的话,例如在设备被黑客攻击或损害的情况下,制造商可能能够撤销特定设备的设备密钥。此外,制造商可能能够将截止日期与他们的公钥相关联。在这种情况下,公钥可以在到期日之后自动撤销。

87.认证设备可以包括生成白名单的白名单机构。白名单管理机构可以确定或设置将被包括在白名单中的制造商和/或设备的列表。白名单可以被添加到pki智能合约中。在一些配置中,白名单可以由白名单管理机构发送到pki智能合约,白名单管理机构可以彼此通信地连接。

88.制造商可以向pki智能合约添加一个或多个签名密钥。在一些配置中,签名密钥可以由制造商发送到pki智能合约,它们可以彼此通信地连接。在一些情况下,向pki智能合约添加一个或多个签名密钥可以包括向白名单管理机构和/或网络运营商付费。

89.制造商可以为设备提供密钥对和/或证书。在一些配置中,密钥对和/或证书可以由制造商发送到设备,它们可以彼此通信地连接。在其他配置中,当制造商制造设备时,密钥对和/或证书可以包括在设备中。

90.用户可以向设备发送质询。在一些配置中,质询可以由用户传送到设备,设备可以彼此通信地连接。在接收到质询时,设备可以回复用户。回复可以包括质询签名和/或证书。在一些配置中,回复可以由设备发送给用户。用户可以用pki智能合约来验证证书和撤销状态。在一些配置中,证书验证和撤销状态可以在用户和pki智能合约之间传输,用户和pki智能合约可以彼此通信地连接。

91.图3示出了用安全元件和密码来证明测试的结果或测量结果的示例方法300的流程图。例如,示例方法300可以由图1的测试设备104执行。

92.方法300可以从框302开始,其中可以测试与用户相关联的特征。在框304,可以生成指示与用户相关联的特征的测试完成的签名文件。签名文件可以包括与用户相关联的特征的测试的结果和表示与用户相关联的特征的测试的结果已认证的证书。

93.方法300可以包括监控用于与用户相关联的特征的测试的操作,以验证与用户相关联的特征的测试被正确执行。

94.在一些方面,签名文件可以包括执行证明,该执行证明确定为了测试与用户相关联的特征而执行了正确的可执行代码。

95.可以使用与用户相关联的测试设备来获得与用户相关联的特征。签名文件可以包

括与测试设备相关联的公钥,其中公钥表示测试设备的标识。签名文件可以包括由测试设备的制造商生成的证书,以确定测试设备的真实性。签名文件可以包括一个标识符,该标识符将特征的测试的结果和用户相关联。签名文件可以包括测试设备用来获得与用户相关联的特征的测试的结果的时间指示。在一些方面,可以使用加密非对称密钥对来生成签名文件,并且由测试设备对签名文件进行加密签名。

96.测试与用户相关联的特征可包括从用户获取生物样本。测试与用户相关联的特征可以包括执行操作来获取测试样本。测试与用户相关联的特征可以由用户发起。

97.在一些方面,方法300可以由测试设备执行,例如测试设备104。如上所述,测试设备104可以包括被配置为测试与用户106相关联的特征的测试芯片112,以及被配置为生成指示与用户106相关联的特征的测试完成的签名文件114的安全元件110。签名文件114可以包括与用户106相关联的特征的测试的结果以及表示与用户106相关联的特征的测试的结果被认证的证书。

98.在一些方面,安全元件110可以包括安全加密处理器,以执行加密操作来证明与用户106相关联的特征的测试的结果。安全元件110可以包括硬件安全模块。安全元件110可以包括防篡改安全壳。测试设备104可以包括至少一种物理安全措施,以保护安全元件110或测试芯片104免受篡改。安全元件110可以被配置为监控测试芯片112的操作,以验证与用户106相关联的特征的测试被正确执行。安全元件110可以使用加密非对称密钥对来生成签名文件114,并且签名文件114可以被加密签名。

99.签名文件114可以包括以下一个或多个:执行证明,其确定测试芯片112执行了用以测试与用户106相关联的特征的正确的可执行代码;与测试设备104相关联的公钥,其中公钥指示测试设备104的标识;由测试设备104的制造商102生成的证书,其用以确定测试设备104的真实性;将特征的测试的结果与用户106相关联的标识符;以及测试设备104被用来获得与用户106相关联的特征的测试的结果的时间指示。

100.本领域技术人员可以理解,对于本公开所公开的这个过程和其他过程和方法,在此过程和方法中执行的功能可以通过不同的顺序实现。此外,上述步骤和操作仅作为示例提供,并且一些步骤和操作可以是可选的,可以组合成更少的步骤和操作,或者扩展成额外的步骤和操作,而不偏离所公开的实施例。

101.图4是计算设备400的示例形式的机器的示意图,在该计算设备400中可以执行用于使该机器执行这里讨论的任何一个或多个方法的一组指令。计算设备400可以包括移动电话、智能电话、上网本计算机、机架式服务器、路由器计算机、服务器计算机、个人计算机、大型计算机、笔记本计算机、平板计算机、台式计算机等。其中可以执行用于使机器执行这里讨论的任何一种或多种方法的一组指令。在替代实施例中,机器可以连接(例如,联网)到lan、内联网、外联网或互联网中的其他机器。该机器可以在客户端-服务器网络环境中以服务器机器的能力运行。该机器可以包括个人计算机(pc)、机顶盒(stb)、服务器、网络路由器、交换机或网桥,或者能够执行指定该机器要采取的动作的一组指令(时序或其他)的任何机器。此外,虽然仅示出了单个机器,但是术语“机器”也可以包括单独或联合执行一组(或多组)指令以执行这里讨论的任何一个或多个方法的任何机器集合。

102.示例计算设备400包括处理器402(例如,处理机)、主存储器404(例如,只读存储器(rom)、闪存、动态随机存取存储器(dram)例如同步dram(sdram))、静态存储器406(例如,闪

存、静态随机存取存储器(sram))和数据存储设备416,它们经由总线408彼此通信。

103.处理器402代表一个或多个通用处理设备,例如微处理器、中央处理单元等。更具体地,处理器402可以包括复杂指令集计算(cisc)微处理器、精简指令集计算(risc)微处理器、超长指令字(vliw)微处理器、或者实现其他指令集的处理器或者实现指令集组合的处理器。处理器402还可以包括一个或多个专用处理设备,例如专用集成电路(asic)、现场可编程门阵列(fpga)、数字信号处理器(dsp)、网络处理器等。处理器402被配置为执行指令426,用于执行这里讨论的操作和步骤。

104.计算设备400还可以包括可以与网络418通信的网络接口设备422。计算设备400还可以包括显示设备410(例如,液晶显示器(lcd)或阴极射线管(crt))、字母字符输入设备412(例如,键盘)、光标控制设备414(例如,鼠标)和信号发生设备420(例如,扬声器)。在至少一个实施例中,显示设备410、字母字符输入设备412和光标控制设备414可以组合成单个组件或设备(例如,lcd触摸屏)。

105.数据存储设备416可以包括计算机可读存储介质424,其上存储有一组或多组指令426,指令426体现了这里描述的任何一个或多个方法或功能。在由计算设备400执行期间,指令426也可以完全或至少部分地保存在主存储器404和/或处理器402内,主存储器404和处理器402也可构成计算机可读介质。这些指令还可以通过网络接口设备422在网络418上发送或接收。

106.虽然计算机可读存储介质426在示例实施例中被示为单个介质,但是术语“计算机可读存储介质”可以包括存储一组或多组指令的单个介质或多个介质(例如,集中式或分布式数据库和/或相关联的缓存和服务器)。术语“计算机可读存储介质”还可以包括能够存储、编码或携带一组由机器执行的指令并使机器执行本公开的任何一种或多种方法的任何介质。因此,术语“计算机可读存储介质”可以包括但不限于固态存储器、光学介质和磁性介质。

107.在一些实施例中,这里描述的方法可以参考图1描述的制造商102、测试设备104和/或第三方设备108和/或参考图2描述的设备202、204、206和207之一或其某个组件(例如,配置模块210)可编程地执行。在一些实施例中,计算设备(例如,图4的设备400)可以包括或可以通信地耦接到其上存储有可由处理器(例如,图4的处理器402)执行的程序代码或指令426的非暂时性计算机可读介质(例如,图4的存储器404),以使计算设备执行方法300。可选地,测试设备104和/或设备202、204、206或207可以包括上述处理器402,该处理器402被配置为执行计算机指令以使得计算设备执行方法300。

108.本文使用的术语,特别是在所附的权利要求书(例如,所附权利要求书的主体)中使用的术语一般是作为“开放式”的术语(例如,术语“包括”应解释为“包括,但不限于”,术语“具有”应解释为“至少具有”,术语“包含”应解释为“包含,但不限于”等等)。

109.此外,如果打算引入特定数量的权利要求陈述,则这种意图将在权利要求中明确列举陈述,如果没有这种列举陈述的情况下,则不存在这种意图。例如,为了帮助理解,以下所附权利要求可以包含引导性的短语“至少一个”和“一个或更多”以进行权利要求的陈述。然而,此类短语的使用不应解释为暗示由不定冠词“一(a)”或“一(an)”引入的权利要求叙述将包含此类引入的权利要求叙述的任何特定权利要求限制为仅包含一个此类叙述的实施例,即使同一权利要求包括引导短语“一个或多个”或“至少一个”以及不定冠词如“一

(a)”或“一(an)”(例如,“一(a)”和/或“一(an)”应解释为表示“至少一个”或“一个或多个”);这对用于引入权利要求叙述的定冠词的使用,同样适用。

110.另外,即使明确地叙述特定数量的引入的权利要求叙述,本领域技术人员应当理解,此类叙述应解释为至少是所叙述的数量(例如,没有其他修饰语的单纯列举项“两个列举项”表示至少两个叙述,或两个或更多个叙述)。此外,在类似于“a、b和c等中的至少一个”的惯例描述情况下,通常,这种表述旨在包括但不限于单独的a、单独的b、单独的c、a和b一起、a和c一起、b和c一起、或者a、b和c一起。例如,术语“和/或”的使用旨在以这种方式解释。

111.此外,无论是在说明书、权利要求书还是附图中,任何表示两个或多个可选术语的任何析取词或短语都应当被理解为包括其中一个术语、其中任何一个术语或两个术语的可能性。例如,短语“a或b”应当理解为包括“a”或“b”或“a和b”的可能性。

112.这里描述的实施例可以使用计算机可读介质来实现,该计算机可读介质用于承载或具有存储在其上的计算机可执行指令或数据结构。这种计算机可读介质是可由通用或专用计算机访问的任何可用介质。这种计算机可读介质作为示例而非限制,其可以包括非暂时性计算机可读存储介质,包括随机存取存储器(ram)、只读存储器(rom)、电可擦除可编程只读存储器(eeprom)、光盘只读存储器(cd-rom)或其他光盘存储器、磁盘存储器或其他磁存储设备、闪存设备(例如固态存储设备),或者用于以计算机可执行指令或数据结构的形式携带或存储期望的程序代码并且可以由通用或专用访问的任何其他存储介质上述的组合也可以包括在计算机可读介质的范围内。

113.计算机可执行指令包括例如使通用计算机、专用计算机或专用处理设备(例如,一个或多个处理器)执行特定功能或功能组的指令和数据。

114.尽管已经采取专用于结构特征和/或方法动作的语言描述了主题,但是应当理解,所附权利要求中定义的主题不必限于上述特定特征或动作。相反,上述具体特征和动作是作为实现权利要求的示例形式公开的。

115.如本文所使用的,术语“模块”或“组件”可以指被配置为执行模块或组件的操作的特定硬件实现和/或可以存储在通用硬件(例如,计算机可读介质、处理设备等)上和/或由通用硬件执行的软件对象或软件例程的一部分。在一些实施例中,这里描述的不同组件、模块、引擎和服务可以被实现为在计算系统上执行的对象或进程(例如,作为单独的线程)。虽然这里描述的一些系统和方法通常被描述为用软件实现(存储在通用硬件上和/或由通用硬件执行),但是特定的硬件实现或者软件和特定硬件实现的组合也是可能的和预期的。在本描述中,“计算实体”可以是本文先前定义的任何计算系统,或者在计算系统上运行的任何模块或模块组合。

116.对于所公开的过程和/或方法,在过程和方法中执行的功能可以按照上下文所表示的不同顺序来实现。此外,概述的步骤和操作仅作为示例提供,并且一些步骤和操作可以是可选的,可以组合成更少的步骤和操作,或者扩展成附加的步骤和操作。

117.本公开有时示出包含在不同的其他组件中或者与不同的其他组件相连接的不同组件。这样描述的体系结构仅仅是示例性的、并且可以实现相同或相似功能的许多其他体系结构。

118.在不脱离本公开的范围或本质特征的情况下,本公开的各方面可以采取其他形式实施。所描述的各方面在所有方面上都被认为是说明性的而非限制性的。所要求保护的主

题由所附权利要求限定而不是上述描述来表示。在权利要求的等同物的含义和范围内的所有变化都包含在权利要求的范围内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1