共享设备内的虚拟域的制作方法

本公开涉及数据中心,并且更具体地,涉及在应用网络功能的共享设备内使用虚拟域。

背景技术:

1、数据中心提供方可以采用诸如数据中心或数据仓库的设施,其中提供方的多个客户以最低的成本和复杂性在该设施中提供连接和/或定位网络、服务器和存储设备,并互连到各种电信、云和(多个)其他网络服务提供方。这样的数据中心可以由多个客户共享。通过在此类设施上互连,包括电信提供方、互联网服务提供方(isp)、应用服务提供方、服务提供方、内容提供方和其他提供方以及企业在内的提供方的客户可以享受更少的延时,并且可以自由地专注于他们的核心业务。

2、诸如数据中心提供方的网络运营商可以提供网络功能,这些网络功能可以被应用于遍历由数据中心提供方所管理的数据中心的交换结构的分组。网络功能可以使用专门的硬件设备来实现,诸如防火墙或路由器,有时被称为物理网络功能(pnf),或者使用网络功能虚拟化(nfv)架构或可以包括虚拟化网络功能(vnf)的基础设施(nfvi)来实现。例如,网络功能(pnf或vnf)可以提供防火墙、路由、运营商级网络地址转换(cg-nat)、视频性能增强代理、传输控制协议(tcp)优化和报头丰富、高速缓存、负载平衡或其他网络功能。vnf可以由一个或多个虚拟机、容器或nfv基础设施的其他执行环境执行。以这种方式,虚拟化网络功能可以由服务器、交换机、存储设备和云计算基础设施来执行。

技术实现思路

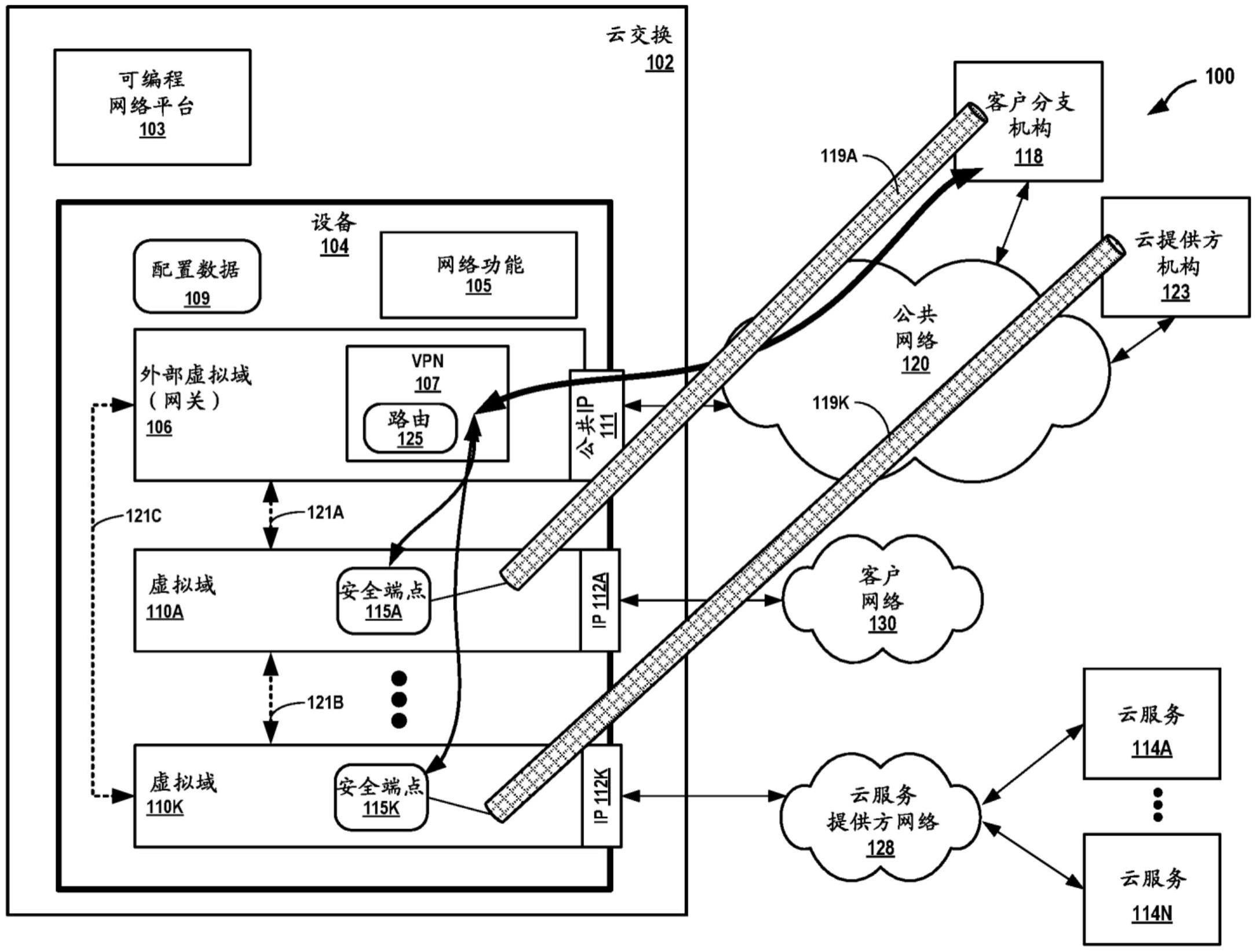

1、总的来说,本公开描述了用于在数据中心提供方的多个客户之间共享的设备内使用虚拟域来提供安全的虚拟私有网络、客户间网络转发和网络功能的应用的技术。提供网络功能(诸如pnf和vnf)的设备可以提供耦合到该设备的客户网络的域隔离。客户网络可以与数据中心提供方的客户相关联,其可以包括企业、网络服务提供方、云服务提供方和其他客户。与客户网络相关联的客户设备可以共处于数据中心提供方的数据中心内并连接到数据中心交换结构,或者可以经由网络服务提供方或到数据中心交换结构的其他连接而连接到数据中心。

2、在一些示例中,数据中心提供方可以部署设备并为设备配置针对相应客户的多个虚拟域和外部虚拟域,外部虚拟域作为虚拟域到达外部网络(诸如未链接到设备的虚拟域中的一个的互联网服务提供方或云服务提供方的网络)的网关来操作。位于数据中心内的共处客户网络可以经由外部虚拟域到达客户的分支机构。此外,数据中心提供方可以使用虚拟域的配对之间的预先配置连接来配置设备,以实现分组在链接到虚拟域的客户网络之间的虚拟域之间的路由。这种预先配置的连接可以包括客户的虚拟域和外部虚拟域之间的连接,以使得客户的客户网络能够到达外部网络。

3、在一些示例中,该设备通过执行基于路由的vpn技术并在虚拟域内终止安全vpn隧道来集成安全虚拟私有网络(vpn)功能。与安全vpn网关终止安全vpn隧道(例如,在其他操作中对加密业务进行解密)并将解密业务转发到目的地网络的部署相反,被配置在设备中的外部虚拟域将基于路由的vpn应用于在外部虚拟域处接收的加密业务,以将加密业务引导到设备的虚拟域,该虚拟域链接到加密业务的目的地网络。该虚拟域配置有安全隧道接口,并在将业务转发到目的地网络之前对业务进行解密。实际上,该设备支持在具有安全vpn隧道端点的多个虚拟域上的安全vpn。

4、上文描述的各方面以及本文所描述的另外方面可以提供呈现至少一种实际应用的一个或多个技术优势。例如,隔离针对客户的虚拟域并在客户特定虚拟域内终止安全vpn隧道可以提高客户业务的安全性,因为针对多个客户的未加密业务不会穿过公用链路。此外,这种技术优势仅通过多个客户共享的单个设备产生。作为另一示例,如上所述,这些技术可以在促进安全业务处理的同时,有助于单个设备上的多租户。因此,数据中心提供方可以部署可以在数据中心提供方的多个不同客户之间安全共享的单个设备(或将单个设备租给经销商),从而增加设备的利用率,并且至少在某些情况下导致高效率。

5、在一个示例中,一种计算设备包括耦合到存储器的处理电路,该处理电路和存储器被配置为实现:网络功能;针对网络功能的外部虚拟域,该外部虚拟域连接到公共网络并由计算设备的提供方管理;以及针对网络功能的虚拟域,该虚拟域与外部虚拟域分离、配置有安全隧道接口、连接到客户网络并由计算设备的提供方的客户管理,其中外部虚拟域实现基于路由的虚拟私有网络,以将经由安全隧道从公共网络接收的加密网络业务转发到在虚拟域中配置的安全隧道接口,并且其中虚拟域被配置为对加密网络业务进行解密以生成网络业务并将网络业务转发到客户网络。

6、在一个示例中,一种计算设备包括耦合到存储器的处理电路,该处理电路和存储器被配置为实现:网络功能;针对网络功能的第一虚拟域,该第一虚拟域连接到第一客户网络并由计算设备的提供方的第一客户管理;针对网络功能的第二虚拟域,该第二虚拟域与第一虚拟域分离、连接到第二客户网络并由计算设备的提供方的第二客户管理;以及虚拟域连接,该虚拟域连接使得网络业务能够从第一虚拟域转发到第二虚拟域,该虚拟域连接由计算设备的提供方配置。

7、在一个示例中,一种方法包括由计算设备接收配置数据,该配置数据限定:针对网络功能的外部虚拟域,该外部虚拟域连接到公共网络并由计算设备的提供方管理;针对网络功能的虚拟域,该虚拟域与外部虚拟域分离、配置有安全隧道接口、连接到客户网络并由计算设备的提供方的客户管理;由实现基于路由的虚拟私有网络的外部虚拟域将经由安全隧道从公共网络接收的加密网络业务转发到在虚拟域中配置的安全隧道接口;由虚拟域对加密网络业务进行解密以生成网络业务;并且由虚拟域将网络业务转发到客户网络。

8、一个或多个示例的细节在附图和下面的描述中阐述。其他特征、目的和优点将从描述和附图以及权利要求中显而易见。

技术特征:

1.一种计算设备,包括:

2.根据权利要求1所述的计算设备,

3.根据权利要求2所述的计算设备,其中所述第二客户网络是云服务提供方网络。

4.根据权利要求2所述的计算设备,

5.根据权利要求1所述的计算设备,

6.根据权利要求1所述的计算设备,其中所述网络功能是虚拟化的网络功能。

7.根据权利要求1所述的计算设备,

8.根据权利要求1所述的计算设备,其中所述外部虚拟域实现虚拟私有网络网关。

9.根据权利要求1所述的计算设备,其中所述虚拟域被配置为在向所述客户网络转发所述网络业务之前,将所述网络功能应用于所述网络业务。

10.根据权利要求1所述的计算设备,

11.根据权利要求1所述的计算设备,

12.一种方法,包括:

13.根据权利要求12所述的方法,其中所述基于路由的虚拟私有网络包括将前缀映射到所述安全隧道接口的路由,并且应用所述路由以向被配置在所述虚拟域中的所述安全隧道接口转发所述加密网络业务。

14.一种计算设备,包括:

15.根据权利要求14所述的计算设备,

16.根据权利要求1所述的计算设备,其中所述第二虚拟域被配置为在向所述第二客户网络转发接收到的网络业务之前,将所述网络功能应用于所述接收到的网络业务。

17.根据权利要求14所述的计算设备,其中所述第一虚拟域被配置为在向所述第二虚拟域转发接收到的所述网络业务之前,将所述网络功能应用于接收到的网络业务。

18.根据权利要求14所述的计算设备,其中所述网络功能是虚拟化的网络功能。

19.根据权利要求14所述的计算设备,

20.根据权利要求14所述的计算设备,其中所述网络功能是虚拟化的网络功能。

技术总结

在一个示例中,一种方法包括由计算设备接收配置数据,该配置数据限定:针对网络功能的外部虚拟域,该外部虚拟域被连接到公共网络并由计算设备的提供方管理;针对网络功能的虚拟域,该虚拟域与外部虚拟域分离、被配置有安全隧道接口、被连接到客户网络并由计算设备提供方的客户管理;由实现基于路由的虚拟私有网络的外部虚拟域将经由安全隧道从公共网络接收的加密网络业务转发到在被配置在虚拟域中的安全隧道接口;由虚拟域对加密网络业务进行解密以生成网络业务;并且由虚拟域将网络业务转发到客户网络。

技术研发人员:S·H·伊克巴尔,M·杜拉尼

受保护的技术使用者:环球互连及数据中心公司

技术研发日:

技术公布日:2024/1/12

- 还没有人留言评论。精彩留言会获得点赞!