一种基于容器的IOS-XE系统的入侵检测方法

本发明属于计算机网络安全的,具体涉及一种基于容器的ios-xe系统的入侵检测方法。

背景技术:

1、当前针对cisco路由器的入侵检测成果集中在ios操作系统,主要基于路由器信息提取进行离线检测,不能检测ios-xe(internetwork operating system-extendededition)系统广泛存在的web注入和cli(command line interface,命令行接口)注入等漏洞利用行为,检测实时性较差。

2、通过对当前cisco设备入侵检测研究成果进行分析和总结,发现存在如下问题:①当前研究成果主要集中在ios操作系统,虽然大部分方法能够移植到ios-xe系统,但是实时检测能力不足;②当前研究成果未能有效检测ios-xe系统广泛存在的web注入漏洞和cli命令注入漏洞利用过程。

技术实现思路

1、针对目前入侵检测未能有效检测ios-xe系统广泛存在的web注入漏洞和cli命令注入漏洞利用过程的问题,本发明提供了一种基于容器的ios-xe系统的入侵检测方法。

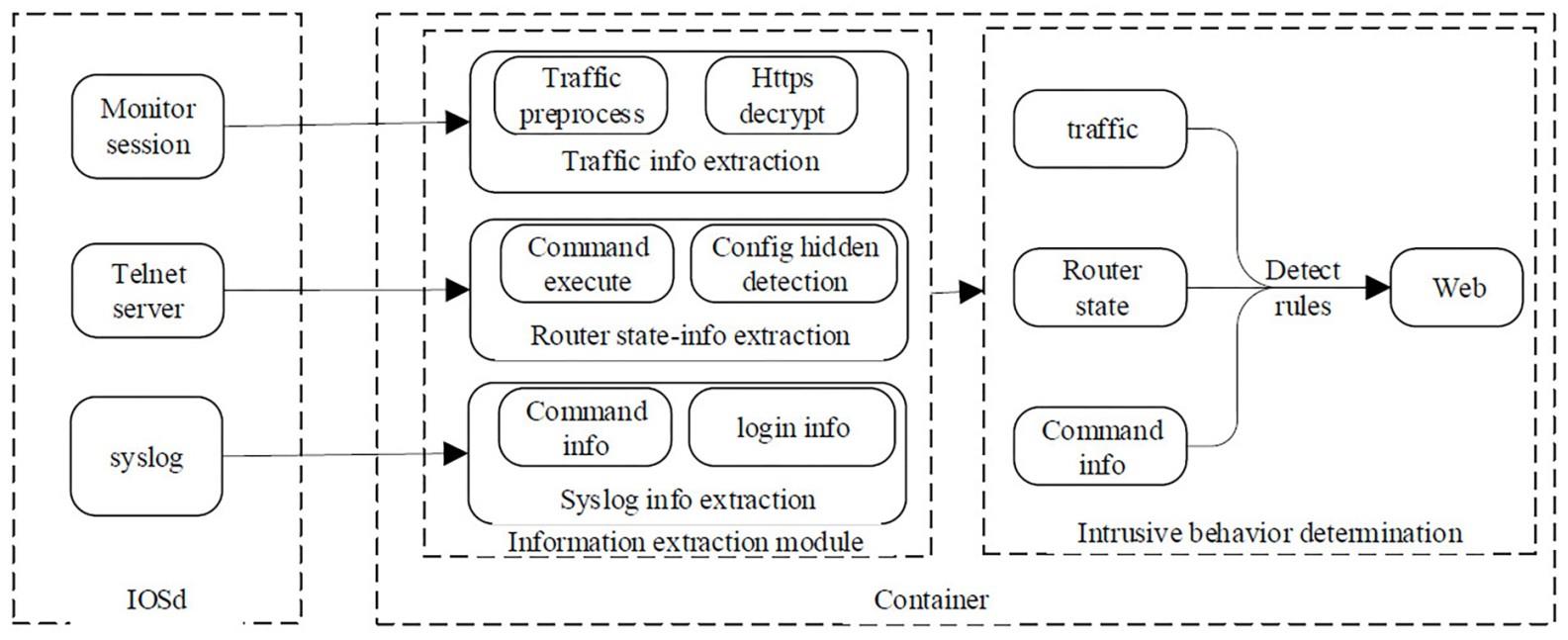

2、本发明提供了一种基于容器的ios-xe系统的入侵检测方法,在路由器上部署自建容器,利用自建容器承载入侵检测系统,自建容器与路由器的iosd 进程通过vpg 虚拟接口建立网络通联。

3、其中入侵检测系统包括信息提取模块和入侵行为判定模块,信息提取模块包括提取路由器的网络数据、实施查询路由器的状态信息以及提取路由器的日志信息,并将提取的网络数据、状态信息和日志信息储存在自建容器部署的数据库中。

4、入侵判断模块从数据库中读取网络数据、状态信息和日志信息进行入侵行为判定,并将检测结果输出给web 服务器进行展示,入侵行为判定使用误用检测和异常检测相结合的混合检测方式,实现对入侵行为的判定,误用检测是指通过对已知攻击行为建立特征规则,当监测到的信息与特征规则相匹配,则判定为入侵行为;异常检测通过分析正常操作的特征,当监测信息与正常操作特征的差异超过阈值则产生入侵警告信息。

5、ios-xe路由器支持两种类型的容器,kvm(kernel-based virtual machine,基于内核的虚拟机)和lxc(linux container,linux容器)。其中,基于kvm的容器具备独立的内核和文件系统,基于lxc的容器与ios-xe共享内核,本发明所述自建容器基于lxc。

6、进一步的,提取路由器的网络数据包括以下步骤:

7、步骤一、使用erspan的方式将数据镜像到容器中;

8、步骤二、数据进入容器后剥离erspan功能给数据包添加的gre协议头部,得到原始数据格式;

9、步骤三、对https加密数据流量解密;

10、步骤四、https加密数据流量解密后,提取用户发送的web请求;

11、步骤五、对非http和https协议的数据流量捕获检测。

12、进一步的,路由器通过cli命令行获取路由器状态信息,状态信息包括运行配置、用户信息、登录信息等。

13、为。状态信息的获取的前提是要解决配置隐藏攻击的检测问题,防止获取到的状态信息被攻击者所过滤和替换,本发明提供的提取状态信息还包括配置隐藏攻击行为检测,所述配置隐藏攻击行为检测包括:

14、(1)基于信息比对的配置隐藏攻击检测,利用tcl 脚本对路由器上虚拟目录system 中running-config 文件进行读取,然后利用rc4加密算法对文件内容进行加密,最后将加密后的结果返回,获取真实配置信息;利用模拟登录路由器,执行配置查看命令,获取到可疑的配置信息,对比真实配置信息和可疑的配置信息,从而判定路由器是否遭受配置隐藏攻击;

15、(2)基于关键字匹配的tcl 脚本实时提取,通过router_command_execute远程回传路由器system目录下的heap文件,并循环接收heap文件,结合tbc文件的关键字和tcl脚本的特征,实现ios-xe路由器内存中执行的tcl脚本的自动化定位和提取分析;

16、(3)系统完整性校验,通过离线计算好固件的hash值、iosd文件的hash值以及加载的动态链接库的hash值并建立初始索引文件,同时,在容器中实时查询iosd进程和其加载的所有动态链接库代码段的hash值,与索引文件中的hash值进行比对,从而确定系统镜像是否完整。

17、路由器日志信息中包含丰富的用户操作行为信息,包括用户命令、配置修改、用户登录等,利用路由器archive和eem功能,结合在容器中部署的日志服务器,记录用户在cli接口输入的所有信息,从而获取完整的日志信息。

18、本发明的有益效果:

19、①提出了一种基于容器的ios-xe系统的实时检测方法,结合当前针对cisco路由器的攻击行为研究,能实现对口令破解、配置隐藏、后门植入等入侵行为的检测;②弥补了ios-xe系统utd服务只检测过境流量的不足,可以有效检测该系统广泛存在的web注入类和cli注入类攻击;③提出了一种适用于ios和ios-xe系统的配置隐藏攻击检测方法,能抵御已知的配置隐藏攻击。

技术特征:

1.一种基于容器的ios-xe系统的入侵检测方法,其特征在于,在路由器上部署自建容器,利用自建容器承载入侵检测系统,自建容器与路由器的iosd 进程通过vpg 虚拟接口建立网络通联;

2.根据权利要求1所述的一种基于容器的ios-xe系统的入侵检测方法,其特征在于,所述自建容器基于lxc。

3.根据权利要求1所述的一种基于容器的ios-xe系统的入侵检测方法,其特征在于,提取路由器的网络数据包括以下步骤:

4.根据权利要求1所述的一种基于容器的ios-xe系统的入侵检测方法,其特征在于,路由器通过cli命令行获取路由器状态信息,状态信息包括运行配置、用户信息、登录信息等。

5.根据权利要求4所述的一种基于容器的ios-xe系统的入侵检测方法,其特征在于,提取状态信息还包括配置隐藏攻击行为检测,所述配置隐藏攻击行为检测包括:

6.根据权利要求1所述的一种基于容器的ios-xe系统的入侵检测方法,其特征在于,路由器日志信息中包含丰富的用户操作行为信息,包括用户命令、配置修改、用户登录等,利用路由器archive和eem功能,结合在容器中部署的日志服务器,记录用户在cli接口输入的所有信息,从而获取完整的日志信息。

技术总结

本发明提供了一种基于容器的IOS‑XE系统的入侵检测方法,在路由器上部署自建容器,利用自建容器承载入侵检测系统,入侵检测系统包括信息提取模块和入侵行为判定模块,信息提取模块提取信息,并将提取的信息储存在自建容器部署的数据库中,入侵判断模块从数据库中读取网络数据、状态信息和日志信息进行入侵行为判定,并将检测结果输出给Web服务器进行展示。本发明提供的基于容器的IOS‑XE系统的实时检测方法,结合当前针对Cisco路由器的攻击行为研究,能实现对口令破解、配置隐藏、后门植入等入侵行为的检测,弥补了IOS‑XE系统UTD服务只检测过境流量的不足,可以有效检测该系统广泛存在的Web注入类和CLI注入类攻击。

技术研发人员:刘胜利,杨鹏飞,蔡瑞杰,吕思欧,张一筝,尹小康,杨启超,贾凡,陈宏伟,盖贤哲

受保护的技术使用者:中国人民解放军战略支援部队信息工程大学

技术研发日:

技术公布日:2024/1/13

- 还没有人留言评论。精彩留言会获得点赞!