一种单包授权认证方法、装置、服务端和存储介质与流程

本申请涉及网络安全,特别是涉及一种单包授权认证方法、装置、服务端和存储介质。

背景技术:

1、传统的网络接入控制是先接入再认证,由于端口暴露在互联网上,很容易遭受安全攻击,从而产生各种安全威胁。单包授权认证(spa)是实现sdp网络隐身的核心网络安全协议。在允许访问控制器、网关等相关系统组件所在的网络之前先验证设备和用户身份,实现零信任“先认证,再连接”的安全模型理念,以此实现企业业务的网络隐身,从网络层面上实现无法连接、无法扫描。

2、单包授权认证spa是一种轻量级的安全协议,只使用单个包进行访问申请,通过将必要的信息集成在单个数据包内来简化敲门流程,在被允许访问网络前,需要对设备、用户的身份进行验证,验证通过才能打开服务器端口,建立网络访问,以此达到“网络隐身”。spa经历了两代的发展,第一代利用udp无需连接、无需响应的机制,通过对spa服务器发送数据包进行校验,只有校验通过才能建立连接。第二代采用tcp的实现,在tls握手过程中,通过加入otp动态码进行服务器校验,口令通过,才可允许连接主机接入。

3、采用udp敲门的方式,由于局域网中的客户机在访问公网时需要进行源地址转换snat,因此,只要同一网络中的任一客户机敲门成功,其他客户机均可访问,因此这种方式存在敲门放大漏洞。而通过tcp可靠连接的方式,相比于udp的方式,tcp连接能够建立,而阻断了tls的建立,过程中未能完全隐藏端口,仍存在端口暴露的问题。

4、同时,无论采用udp还是tcp连接的方式,黑客若截取了客户端发送的数据包,则可通过新的设备进行模拟敲门,从而实施攻击,即存在重放攻击的可能性。

技术实现思路

1、基于此,提供一种单包授权认证方法、装置、服务端和存储介质,以解决现有单纯udp敲门方式存在敲门放大漏洞、单纯tcp敲门方式无法完全隐藏服务器端口,并且两种敲门方式均面临重放攻击的可能性的技术问题。

2、为了实现上述目的,本申请提供如下技术方案:

3、第一方面,一种单包授权认证方法,应用于服务端,所述方法包括:

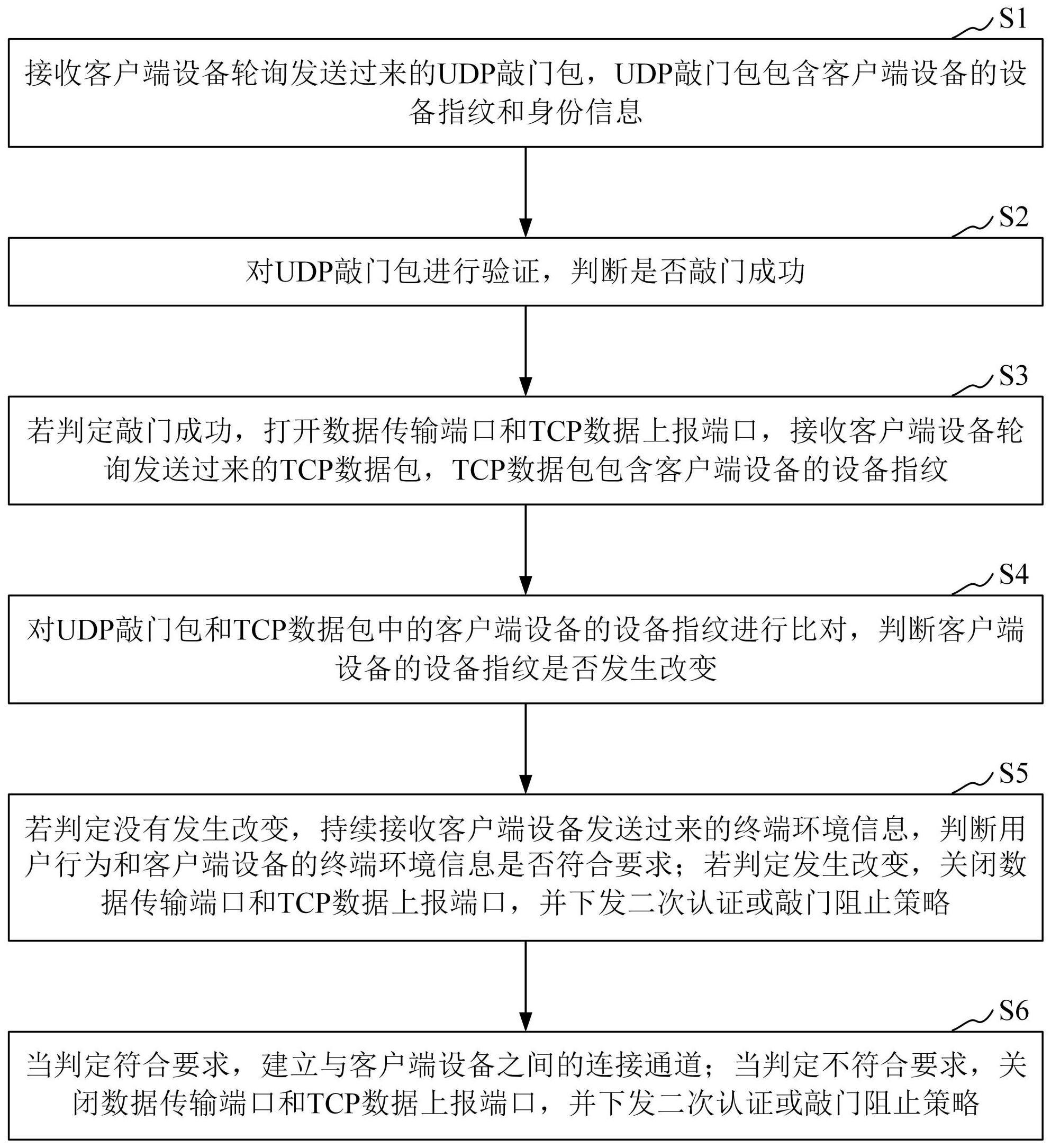

4、s1,接收客户端设备轮询发送过来的udp敲门包,所述udp敲门包包含所述客户端设备的设备指纹和身份信息;

5、s2,对所述udp敲门包进行验证,判断是否敲门成功;

6、s3,若判定敲门成功,打开数据传输端口和tcp数据上报端口,接收客户端设备轮询发送过来的tcp数据包,所述tcp数据包包含所述客户端设备的设备指纹;

7、s4,对所述udp敲门包和tcp数据包中的所述客户端设备的设备指纹进行比对,判断所述客户端设备的设备指纹是否发生改变;

8、s5,若判定没有发生改变,持续接收所述客户端设备发送过来的终端环境信息,判断用户行为和客户端设备的终端环境信息是否符合要求;若判定发生改变,关闭所述数据传输端口和tcp数据上报端口,并下发二次认证或敲门阻止策略;

9、s6,当判定符合要求,建立与所述客户端设备之间的连接通道;当判定不符合要求,关闭所述数据传输端口和tcp数据上报端口,并下发二次认证或敲门阻止策略。

10、可选地,所述身份信息包括敲门包类型、登录账号、客户端设备索引号和时间戳;所述时间戳和登录账号由所述客户端设备本地生成的rsa私钥进行加密。

11、进一步可选地,所述对所述udp敲门包进行验证,判断是否敲门成功包括:

12、采用所述客户端设备的rsa公钥对数据包进行解密,得到时间戳和登录账号信息;

13、对解密后得到的时间戳和登录账号信息进行验证,验证时间戳的有效性以及登录账号的合法性;

14、若验证时间戳有效以及登录账号合法,则判定敲门成功。

15、可选地,所述终端环境信息包括客户端设备ip地址、时间信息、杀毒软件运行状态、操作系统版本、屏幕锁定密码设置状态、防火墙状态和异常程序安装列表。

16、进一步可选地,所述判断用户行为和客户端设备的终端环境信息是否符合要求包括:

17、判断用户访问时间是否在预设许可时间段内;

18、判断客户端设备是否在授信列表内;

19、若用户访问时间在预设许可时间段内,并且客户端设备在授信列表内,则判定符合要求。

20、可选地,步骤s6还包括:

21、接收通过所述连接通道的相应ip端口发来的数据包,并识别其中的身份信息;

22、若识别得到的身份信息与所述udp敲门包中的身份信息不一致,将接收得到的数据包进行丢弃处置。

23、第二方面,一种单包授权认证装置,包括:

24、udp敲门包接收模块,用于接收客户端设备轮询发送过来的udp敲门包,所述udp敲门包包含所述客户端设备的设备指纹和身份信息;

25、敲门验证模块,用于对所述udp敲门包进行验证,判断是否敲门成功;

26、tcp数据包接收模块,用于若判定敲门成功,打开数据传输端口和tcp数据上报端口,接收客户端设备轮询发送过来的tcp数据包,所述tcp数据包包含所述客户端设备的设备指纹;

27、设备指纹比对模块,用于对所述udp敲门包和tcp数据包中的所述客户端设备的设备指纹进行比对,判断所述客户端设备的设备指纹是否发生改变;

28、终端环境信息接收模块,用于若判定没有发生改变,持续接收所述客户端设备发送过来的终端环境信息,判断用户行为和客户端设备的终端环境信息是否符合要求;若判定发生改变,关闭所述数据传输端口和tcp数据上报端口,并下发二次认证或敲门阻止策略;

29、连接通道建立模块,用于当判定符合要求,建立与所述客户端设备之间的连接通道;当判定不符合要求,关闭所述数据传输端口和tcp数据上报端口,并下发二次认证或敲门阻止策略。

30、第三方面,一种单包授权认证服务端,包括存储器和处理器,所述存储器存储有计算机程序,所述处理器执行所述计算机程序时实现第一方面中任一项所述的方法的步骤。

31、第四方面,一种计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现第一方面中任一项所述的方法的步骤。

32、本发明至少具有以下有益效果:

33、本发明实施例提供的一种单包授权认证方法中,采用udp+tcp+设备指纹(dfp)“3p敲门”的方式实现单包授权认证,避免了单纯使用tcp敲门方式无法完全隐藏服务器端口的缺陷;在授权认证过程中,通过设备指纹技术进行设备唯一性标识,敲门过程中当发现设备唯一性标识发生改变,便进行策略阻止,能够确保就算同一网络中有一客户机敲门成功,其他客户机由于设备指纹不同仍然无法访问,并且能够确保哪怕黑客若截取了客户端发送的数据包,也无法更换设备进行模拟敲门;因此本申请实施例所提供的单包授权认证方法还解决了udp敲门方式存在敲门放大漏洞的问题,同时能够防止重放攻击。

技术特征:

1.一种单包授权认证方法,其特征在于,应用于服务端,所述方法包括:

2.根据权利要求1所述的单包授权认证方法,其特征在于,所述身份信息包括敲门包类型、登录账号、客户端设备索引号和时间戳;所述时间戳和登录账号由所述客户端设备本地生成的rsa私钥进行加密。

3.根据权利要求2所述的单包授权认证方法,其特征在于,所述对所述udp敲门包进行验证,判断是否敲门成功包括:

4.根据权利要求1所述的单包授权认证方法,其特征在于,所述终端环境信息包括客户端设备ip地址、时间信息、杀毒软件运行状态、操作系统版本、屏幕锁定密码设置状态、防火墙状态和异常程序安装列表。

5.根据权利要求4所述的单包授权认证方法,其特征在于,所述判断用户行为和客户端设备的终端环境信息是否符合要求包括:

6.根据权利要求1所述的单包授权认证方法,其特征在于,步骤s6还包括:

7.一种单包授权认证装置,其特征在于,包括:

8.一种单包授权认证服务端,包括存储器和处理器,所述存储器存储有计算机程序,其特征在于,所述处理器执行所述计算机程序时实现权利要求1至6中任一项所述的方法的步骤。

9.一种计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现权利要求1至6中任一项所述的方法的步骤。

技术总结

本发明公开了一种单包授权认证方法、装置、服务端和存储介质。其中方法包括:接收客户端设备轮询发送过来的包含设备指纹的UDP敲门包;判断是否敲门成功;若判定敲门成功,接收客户端设备轮询发送过来的包含设备指纹的TCP数据包;判断设备指纹是否发生改变;若判定没有发生改变,判断用户行为和客户端设备的终端环境信息是否符合要求;若判定发生改变,关闭端口并下发二次认证或敲门阻止策略;当判定符合要求,建立连接通道;当判定不符合要求,关闭端口并下发二次认证或敲门阻止策略。本发明采用3P敲门方式,避免了TCP敲门方式无法完全隐藏服务器端口的缺陷,解决了UDP敲门方式存在敲门放大漏洞的问题,同时能够防止重放攻击。

技术研发人员:陈本峰,金祺昌

受保护的技术使用者:苏州云至深技术有限公司

技术研发日:

技术公布日:2024/1/14

- 还没有人留言评论。精彩留言会获得点赞!