网络应用防火墙WAF绕过测试方法、装置、设备及介质与流程

本申请涉及网络安全,尤其涉及一种网络应用防火墙waf绕过测试方法、装置、设备及介质。

背景技术:

1、在企业安全运营过程中,渗透测试技术是重要的主动防御手段。相较于被动防护,渗透测试能够动态地评估一个网络系统的整体安全性和关键资产安全性,挖掘网络中的脆弱模块及对其利用的方式,从而帮助技术人员对系统进行针对性加固。根据渗透测试执行标准(penetration testing execution standard,ptes),渗透测试主要包括:信息收集、威胁建模和漏洞分析、渗透和后渗透攻击、报告等步骤。其中,绕过技术是在信息收集和渗透阶段被广泛应用的技术。

2、目前,网络应用防火墙(web application firewall,waf)绕过技术大多针对特定类型、特定厂商的waf规则集来进行绕过,然而,即便配置了丰富的规则集的waf也可能无法充分利用waf的防御效果,存在可供利用的安全风险。因此,如何提高waf绕过的成功率,进而提高waf的防御效果是目前亟需解决的一个技术问题。

技术实现思路

1、本申请提供了一种网络应用防火墙waf绕过测试方法、装置、设备及介质,用以提高网络应用防火墙绕过的成功率。

2、第一方面,本申请提供了一种网络应用防火墙waf绕过测试方法,所述方法包括:

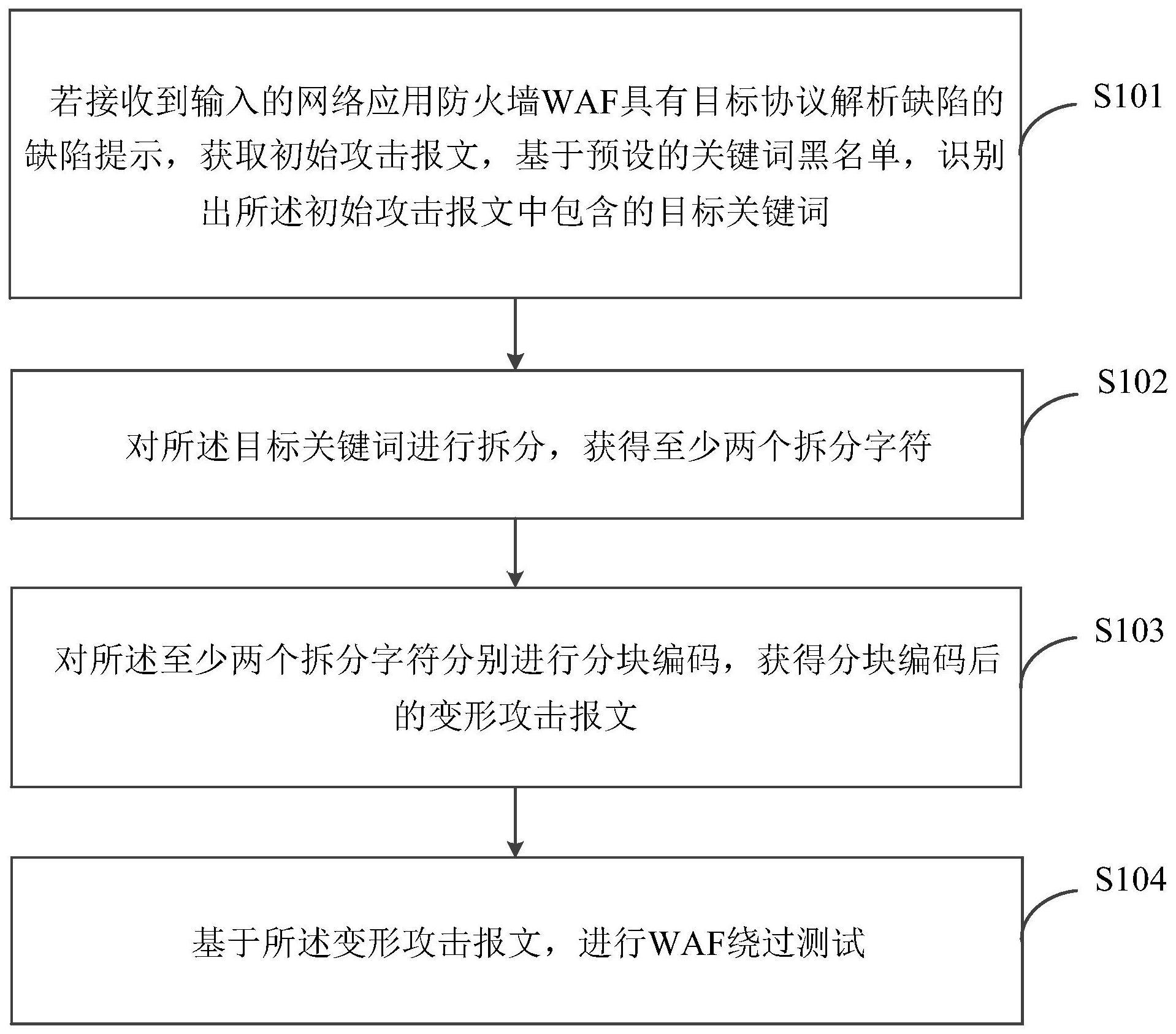

3、若接收到输入的网络应用防火墙waf具有目标协议解析缺陷的缺陷提示,获取初始攻击报文,基于预设的关键词黑名单,识别出所述初始攻击报文中包含的目标关键词;

4、对所述目标关键词进行拆分,获得至少两个拆分字符;

5、对所述至少两个拆分字符分别进行分块编码,获得分块编码后的变形攻击报文;

6、基于所述变形攻击报文,进行waf绕过测试。

7、在一种可能的实施方式中,所述获得至少两个拆分字符之后,所述对所述至少两个拆分字符分别进行分块编码之前,所述方法还包括:

8、获得目标混淆修改方式;基于所述目标混淆修改方式,对所述至少两个拆分字符进行混淆,生成混淆字符集;

9、所述对所述至少两个拆分字符分别进行分块编码,包括:

10、对所述混淆字符集中包含的每个字符分别进行分块编码。

11、在一种可能的实施方式中,所述获得目标混淆修改方式,包括:

12、根据预先保存的协议解析缺陷与混淆修改方式的对应关系,确定与所述目标协议解析缺陷对应的至少一个混淆修改方式,将所述至少一个混淆修改方式,确定为所述目标混淆修改方式。

13、在一种可能的实施方式中,所述接收到输入的网络应用防火墙waf具有目标协议解析缺陷的缺陷提示之后,所述基于所述变形攻击报文,进行waf绕过测试之前,所述方法还包括:

14、判断目标服务器的超文本传输协议http版本是否为设定白名单版本,若是,则进行后续步骤。

15、在一种可能的实施方式中,所述目标混淆修改方式包括:添加注释符、添加干扰字符、字符编码、关键词截断与拼接中的至少一种。

16、在一种可能的实施方式中,所述基于所述变形攻击报文,进行waf绕过测试,包括:

17、将基于所述变形攻击报文获得的攻击有效载荷发送给目标服务器,进行waf绕过测试。

18、第二方面,本申请提供了一种网络应用防火墙waf绕过测试装置,所述装置包括:

19、识别模块,用于若接收到输入的网络应用防火墙waf具有目标协议解析缺陷的缺陷提示,获取初始攻击报文,基于预设的关键词黑名单,识别出所述初始攻击报文中包含的目标关键词;

20、拆分模块,用于对所述目标关键词进行拆分,获得至少两个拆分字符;

21、分块编码模块,用于对所述至少两个拆分字符分别进行分块编码,获得分块编码后的变形攻击报文;

22、绕过模块,用于基于所述变形攻击报文,进行waf绕过测试。

23、在一种可能的实施方式中,所述装置还包括:

24、混淆模块,用于获得目标混淆修改方式;基于所述目标混淆修改方式,对所述至少两个拆分字符进行混淆,生成混淆字符集;

25、对所述混淆字符集中包含的每个字符分别进行分块编码。

26、在一种可能的实施方式中,所述混淆模块,具体用于:

27、根据预先保存的协议解析缺陷与混淆修改方式的对应关系,确定与所述目标协议解析缺陷对应的至少一个混淆修改方式,将所述至少一个混淆修改方式,确定为所述目标混淆修改方式。

28、在一种可能的实施方式中,所述绕过模块,还用于:

29、判断目标服务器的超文本传输协议http版本是否为设定白名单版本,若是,则进行基于所述变形攻击报文,进行waf绕过测试的后续步骤。

30、在一种可能的实施方式中,所述目标混淆修改方式包括:添加注释符、添加干扰字符、字符编码、关键词截断与拼接中的至少一种。

31、在一种可能的实施方式中,所述绕过模块,具体用于:

32、将基于所述变形攻击报文获得的攻击有效载荷发送给目标服务器,进行waf绕过测试。

33、第三方面,本申请提供了一种电子设备,所述电子设备至少包括处理器和存储器,所述处理器用于执行存储器中存储的计算机程序时实现如上述任一所述方法的步骤。

34、第四方面,本申请提供了一种计算机可读存储介质,其存储有计算机程序,所述计算机程序被处理器执行时实现如上述任一所述方法的步骤。

35、本申请实施例中,可以在接收到输入的waf具有目标协议解析缺陷的缺陷提示时,获取初始攻击报文,基于预设的关键词黑名单,识别出初始攻击报文中包含的目标关键词;对目标关键词进行拆分,获得至少两个拆分字符;对至少两个拆分字符分别进行分块编码,获得分块编码后的变形攻击报文;基于变形攻击报文,进行waf绕过测试。一方面,由于本申请中的变形攻击报文是将目标关键词进行拆分,并对拆分后的拆分字符分别进行分块编码后生成的,基于该变形攻击报文进行waf绕过,相较于基于初始攻击报文进行waf绕过,可以更大可能的绕过相应规则解析模块对敏感关键字的识别,可以提高waf绕过的成功率。另一方面,本申请可以在测试人员(技术人员)手工定位到waf具有目标协议解析能力不足(解析缺陷)后,更有针对性的再结合例如自动化脚本等,自动智能化的对初始攻击报文进行变形,生成变形攻击报文,基于变形攻击报文,能够有效提高自动化攻击的绕过成功率,进而提高渗透成功率,也即本申请可以结合手工方法和自动化方法的优点,来有效提高自动化攻击的绕过成功率,进而提高渗透成功率。

技术特征:

1.一种网络应用防火墙waf绕过测试方法,其特征在于,所述方法包括:

2.根据权利要求1所述的方法,其特征在于,所述获得至少两个拆分字符之后,所述对所述至少两个拆分字符分别进行分块编码之前,所述方法还包括:

3.根据权利要求2所述的方法,其特征在于,所述获得目标混淆修改方式,包括:

4.根据权利要求1-3任一项所述的方法,其特征在于,所述接收到输入的网络应用防火墙waf具有目标协议解析缺陷的缺陷提示之后,所述基于所述变形攻击报文,进行waf绕过测试之前,所述方法还包括:

5.根据权利要求2或3所述的方法,其特征在于,所述目标混淆修改方式包括:添加注释符、添加干扰字符、字符编码、关键词截断与拼接中的至少一种。

6.根据权利要求1所述的方法,其特征在于,所述基于所述变形攻击报文,进行waf绕过测试,包括:

7.一种网络应用防火墙waf绕过测试装置,其特征在于,所述装置包括:

8.根据权利要求7所述的装置,其特征在于,所述装置还包括:

9.一种电子设备,其特征在于,所述电子设备至少包括处理器和存储器,所述处理器用于执行存储器中存储的计算机程序时实现如权利要求1-6中任一所述方法的步骤。

10.一种计算机可读存储介质,其特征在于,其存储有计算机程序,所述计算机程序被处理器执行时实现如权利要求1-6中任一所述方法的步骤。

技术总结

本申请公开了一种网络应用防火墙WAF绕过测试方法、装置、设备及介质,涉及网络安全技术领域,用以提高网络应用防火墙绕过的成功率。本申请实施例可以在接收到输入的WAF具有目标协议解析缺陷的缺陷提示时,获取初始攻击报文,基于预设的关键词黑名单,识别出初始攻击报文中包含的目标关键词;对目标关键词进行拆分,获得至少两个拆分字符;对至少两个拆分字符分别进行分块编码,获得分块编码后的变形攻击报文;基于变形攻击报文,进行WAF绕过测试,基于此,可以实现提高WAF绕过的成功率,进而提高WAF的防御效果的目的。

技术研发人员:陈怡欣,余航,王帅

受保护的技术使用者:中国电信股份有限公司技术创新中心

技术研发日:

技术公布日:2024/1/15

- 还没有人留言评论。精彩留言会获得点赞!