一种评价用于拦截被控反联的威胁情报的质量的方法与流程

本发明涉及网络安全,具体涉及一种评价用于拦截被控反联的威胁情报的质量的方法。

背景技术:

1、威胁情报是一种基于证据的知识,包括了情境、机制、指标、隐含和实际可行的建议。经过将近十年的发展,威胁情报已成为网络安全厂商检测网络攻击事件,研判网络攻击意图,评估网络攻击影响的重要手段。当利用多家威胁情报厂商的情报源数据时,通用的评价体系并不能很好地适用于评价拦截受控外联的威胁情报的质量,缺少从网络攻防实战的视角评估多家情报质量差异的方法与标准。

2、中国专利申请cn109688091a公开了一种多源的威胁情报的质量评估方法及装置,该方法从情报标准库、情报引接历史、情报服务命中记录进行多源多维的威胁情报源质量评估,不依赖专家经验和预置数据,解决了现有方法依赖专家经验设定固定权重可能导致经验性偏差的问题。但是该方法没有基于被控反联行为(主机或服务器被植入木马后反向连接木马控制端)的网络攻击场景有针对性的对威胁情报质量进行评价,且缺少从对比多个威胁情报厂商的情报质量场景有针对性的设计评分体系。

技术实现思路

1、针对现有技术的不足,本发明旨在提供一种评价用于拦截被控反联的威胁情报的质量的方法。

2、为了实现上述目的,本发明采用如下技术方案:

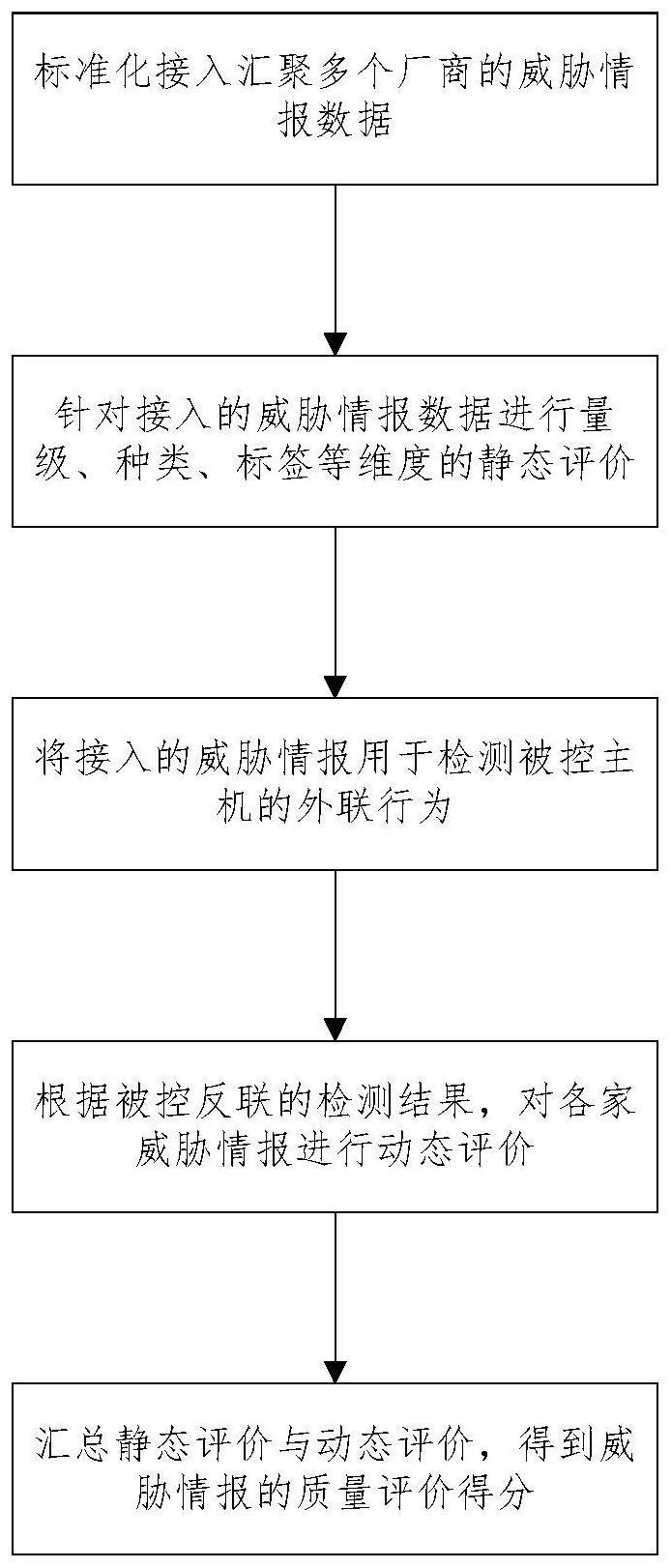

3、一种评价用于拦截被控反联的威胁情报的质量的方法,包括如下步骤:

4、s1、通过标准接口约定,各威胁情报厂商上报并更新其威胁情报数据;根据数据字典,将各威胁情报厂商上报的威胁情报映射到对应的类型标签;

5、s2、静态评价:分别统计各威胁情报厂商的上报威胁情报总量以及其中带有关联样本hash的威胁情报占比、带有ttps标签的威胁情报占比、带有apt信息的威胁情报占比和带有恶意家族标签的威胁情报占比,并统计各威胁情报厂商每日更新的威胁情报量;

6、s3、对网络请求的ip地址与各威胁情报厂商上报的威胁情报中的情报ip地址进行匹配,对于匹配成功的网络请求,持续跟踪其对应ip地址的后续访问行为,当发现被控反联行为后,对该ip地址进行阻断;统计网络流量中命中各威胁情报厂商的威胁情报的网络请求数,研判命中各威胁情报厂商的威胁情报的网络请求是否为被控反联行为,并统计命中各威胁情报厂商的威胁情报且存在被控反联行为的网络请求数量;所述被控反联行为是指主机或服务器被植入木马后反向连接木马控制端的行为;

7、s4、动态评价:根据步骤s3统计得到的数据,计算各威胁情报厂商对应的误报率、标签错误率、灰黑产威胁情报命中率、带有apt信息的威胁情报命中率和独家命中率;

8、s5、针对各威胁情报厂商在静态评价和动态评价中的成绩,按比例获得对应的分数,最终得到各威胁情报厂商的得分排名。

9、进一步地,步骤s1中,还需要对各威胁情报厂商上报的威胁情报数据中的无效威胁情报进行清洗。

10、进一步地,步骤s1中,使用api接口接入各威胁情报厂商的威胁情报数据。

11、进一步地,步骤s1中,所述类型标签包括远控木马、窃密木马、网银木马、后门软件、僵尸网络、勒索软件、apt、挖矿病毒、黑客工具、恶意下载、流氓推广、漏洞利用、社工钓鱼和感染型病毒。

12、进一步地,步骤s3中,将各威胁情报厂商的威胁情报数据下发到部署在用户网络出口的检测设备,由检测设备进行数据的统计。

13、进一步地,步骤s4中,各威胁情报厂商对应的误报率、标签错误率、灰黑产威胁情报命中率、带有apt信息的威胁情报命中率和独家命中率按下式进行计算:

14、误报率=1-存在被控反联行为且命中威胁情报的网络请求数/命中威胁情报的网络请求数;

15、标签错误率=命中威胁情报且所命中的威胁情报类型标签映射错误的网络请求数/命中威胁情报的网络请求数;

16、灰黑产情报命中率=命中灰黑产威胁情报的网络请求数/命中威胁情报的网络请求数;

17、带有apt信息的威胁情报命中率=命中带有apt信息的威胁情报的网络请求数/命中威胁情报的网络请求数;

18、独家情报命中率=命中独家情报的网络请求数/命中情报的网络请求数;独家情报是指仅当前一家威胁情报厂商收集到的威胁情报。

19、进一步地,步骤s5中,各威胁情报厂商的统计得分按下式进行计算:

20、统计得分=10*威胁情报总量/100万+10*带有关联样本hash的威胁情报占比+10*带有ttps标签的威胁情报占比+10*带有apt信息的威胁情报占比+10*带有恶意家族标签的威胁情报占比+10*更新量/10万+10*灰黑产情报命中率+20*apt情报命中率+10*独家情报命中率-10*误报率-10*标签错误率。

21、本发明的有益效果在于:利用本发明,可以对用于检测被控反联的威胁情报进行科学、合理的质量评价,可以通过对比,促进威胁情报厂商优化其威胁情报采集手段,丰富其威胁情报内容,提升其威胁情报质量。同时,作为威胁情报的使用方,也可以通过得分排名更好的量化不同威胁厂商情报的差距,降低采购成本。

技术特征:

1.一种评价用于拦截被控反联的威胁情报的质量的方法,其特征在于,包括如下步骤:

2.根据权利要求1所述的方法,其特征在于,步骤s1中,还需要对各威胁情报厂商上报的威胁情报数据中的无效威胁情报进行清洗。

3.根据权利要求1所述的方法,其特征在于,步骤s1中,使用api接口接入各威胁情报厂商的威胁情报数据。

4.根据权利要求1所述的方法,其特征在于,步骤s1中,所述类型标签包括远控木马、窃密木马、网银木马、后门软件、僵尸网络、勒索软件、apt、挖矿病毒、黑客工具、恶意下载、流氓推广、漏洞利用、社工钓鱼和感染型病毒。

5.根据权利要求1所述的方法,其特征在于,步骤s3中,将各威胁情报厂商的威胁情报数据下发到部署在用户网络出口的检测设备,由检测设备进行数据的统计。

6.根据权利要求1所述的方法,其特征在于,步骤s4中,各威胁情报厂商对应的误报率、标签错误率、灰黑产威胁情报命中率、带有apt信息的威胁情报命中率和独家命中率按下式进行计算:

7.根据权利要求1所述的方法,其特征在于,步骤s5中,各威胁情报厂商的统计得分按下式进行计算:

技术总结

本发明公开了一种评价用于拦截被控反联的威胁情报的质量的方法,包括:标准化接入威胁情报数据;静态评价;利用威胁情报检测被控反联行为;动态评价;结合静态评价和动态评价计算各威胁情报厂商的得分。利用本发明方法可以对用于检测被控反联的威胁情报进行科学、合理的质量评价,可以通过对比,促进威胁情报厂商优化其威胁情报采集手段,丰富其威胁情报内容,提升其威胁情报质量。同时,作为威胁情报的使用方,也可以通过得分排名更好的量化不同威胁厂商情报的差距,降低采购成本。

技术研发人员:王奕钧,韩一剑,胡光俊,王泽华,陈晨,贾艳,黄长慧,张增波,张彬彬,郝艳,李坤,薛正,李斯祺,李艳斐

受保护的技术使用者:公安部第一研究所

技术研发日:

技术公布日:2024/1/16

- 还没有人留言评论。精彩留言会获得点赞!