数据获取方法、电子设备及存储介质与流程

本发明涉及计算机技术应用领域,特别是涉及一种数据获取方法、电子设备及存储介质。

背景技术:

1、区块链是分布式数据存储、点对点传输、共识机制、加密算法等计算机技术的新型应用模式。当前,特定领域的数据获取是基于区块链进行。当前基于区块链的数据获取方案为,数据需求方数据调用智能合约发送数据查阅请求,数据提供方在区块链节点中接收到数据查询请求后调用对应的数据检索服务获取实际数据,对数据进行加密后通过链下加密通道提供给数据需求方,在链上对数据检索操作进行加密存证。这种数据获取方案,由于直接通过数据需求方和数据提供方进行,缺乏第三方的监管,会导致一些敏感数据被泄露。

技术实现思路

1、针对上述技术问题,本发明采用的技术方案为:

2、本发明实施例提供一种数据获取方法,应用于第一场景,所述第一场景至少包括数据需求方、数据提供方和数据监控方,所述数据需求方、数据提供方和数据监控方为区块链上的节点;所述方法包括如下步骤:

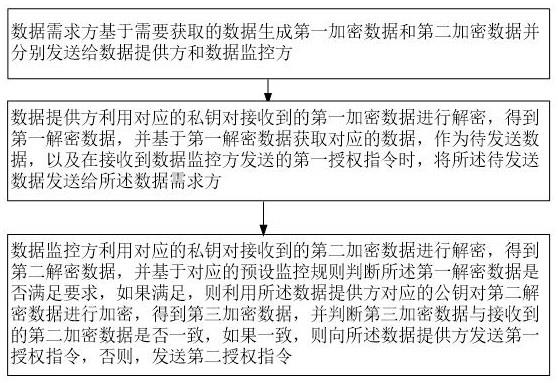

3、数据需求方基于需要获取的数据生成第一加密数据和第二加密数据并分别发送给数据提供方和数据监控方;其中,第一加密数据基于数据提供方对应的公钥对原始数据查阅指令进行加密得到,第二加密数据基于数据监控方对应的公钥对复制数据查阅指令进行加密得到,所述原始数据查阅指令基于需要获取的数据得到,所述复制数据查阅指令为对原始数据查阅指令进行复制得到;

4、数据提供方利用对应的私钥对接收到的第一加密数据进行解密,得到第一解密数据,并基于第一解密数据获取对应的数据,作为待发送数据,以及在接收到数据监控方发送的第一授权指令时,将所述待发送数据发送给所述数据需求方;

5、数据监控方利用对应的私钥对接收到的第二加密数据进行解密,得到第二解密数据,并基于对应的预设监控规则判断所述第二解密数据是否满足要求,如果满足,则利用所述数据提供方对应的公钥对第二解密数据进行加密,得到第三加密数据,并判断第三加密数据与接收到的第一加密数据是否一致,如果一致,则向所述数据提供方发送第一授权指令,否则,发送第二授权指令。

6、本发明实施例还提供一种非瞬时性计算机可读存储介质,所述存储介质中存储有至少一条指令或至少一段程序,所述至少一条指令或所述至少一段程序由处理器加载并执行以实现前述方法。

7、本发明实施例还提供一种电子设备,包括处理器和前述的非瞬时性计算机可读存储介质。

8、本发明至少具有以下有益效果:

9、本发明实施例提供的数据处理方法,由于设置了数据监控方,能够使得向数据获取方提供的数据更加规范,能够确保数据安全性。

技术特征:

1.一种数据获取方法,其特征在于,应用于第一场景,所述第一场景至少包括数据需求方、数据提供方和数据监控方,所述数据需求方、数据提供方和数据监控方为区块链上的节点;所述方法包括如下步骤:

2.根据权利要求1所述的方法,其特征在于,第一场景包括n个数据监控方,n≥2。

3.根据权利要求2所述的方法,其特征在于,包括n个复制数据查阅指令和第二加密数据,每个第二加密数据基于对应的数据监控方的公钥对相应的复制数据查阅指令进行加密得到。

4.根据权利要求2所述的方法,其特征在于,包括m个复制数据查阅指令和第二加密数据,所述m个复制数据查阅指令和第二加密数据基于n个数据监控方的监控采样概率得到,1≤m≤n。

5.根据权利要求4所述的方法,其特征在于,所述数据提供方,在接收到n个数据监控方发送的n个授权指令均为第一授权指令时,将所述待发送数据发送给所述数据需求方。

6.根据权利要求4所述的方法,其特征在于,其中,n个数据监控方的监控采样概率中至少存在一个值为1的监控采样概率。

7.根据权利要求4所述的方法,其特征在于,所述m个复制数据查阅指令和第二加密数据基于n个数据监控方的监控采样概率得到,具体包括:

8.根据权利要求1所述的方法,其特征在于,还包括:

9.一种非瞬时性计算机可读存储介质,所述存储介质中存储有至少一条指令或至少一段程序,其特征在于,所述至少一条指令或所述至少一段程序由处理器加载并执行以实现如权利要求1-8中任意一项的所述方法。

10.一种电子设备,其特征在于,包括处理器和权利要求9中所述的非瞬时性计算机可读存储介质。

技术总结

本发明提供了一种数据获取方法、电子设备和存储介质,方法包括:数据需求方基于需要获取的数据生成第一加密数据和第二加密数据并分别发送给数据提供方和数据监控方;数据提供方对接收到的第一加密数据进行解密,得到第一解密数据,并获取待发送数据,以及根据接收到的授权指令是否将待发送数据发送给数据需求方;数据监控方对接收到的第二加密数据进行解密,得到第二解密数据,并判断所述第一解密数据是否满足要求,如果满足,则第二解密数据进行加密,得到第三加密数据,并判断第三加密数据与接收到的第一加密数据是否一致,如果一致,则向数据提供方发送第一授权指令,否则,发送第二授权指令。本发明能够确保数据安全。

技术研发人员:刘立宇,朱茂林,初乃强,贾海瑞

受保护的技术使用者:奇点数联(北京)科技有限公司

技术研发日:

技术公布日:2024/1/15

- 还没有人留言评论。精彩留言会获得点赞!