一种拟态防卸网络隔离方法与流程

本申请涉及信息安全处理,具体涉及一种拟态防卸网络隔离方法。

背景技术:

1、网闸是使用带有多种控制功能的固态开关读写介质,连接两个独立主机系统的信息安全设备,由于两个独立的主机系统通过网闸进行隔离,使系统间不存在通信的物理连接、逻辑连接及信息传输协议,且不存在依据协议进行的信息交换,而只有以数据文件形式进行的无协议摆渡。因此,网闸从物理上隔离、阻断了对内网具有潜在攻击可能的一切网络连接,使外部攻击者无法直接入侵、攻击或破坏内网,保障了内部主机的安全。

2、在现有技术中,为了防止外部攻击者入侵、攻击或破坏内网,通常在内网和外网之间增加网闸等安全防护设备,用以对不同的网络进行隔离,网络隔离后,内外网之间无法建立网络连接,但可以基于网闸设备实现文件传输,http请求的代理、邮件代理、ftp代理等功能。

3、攻击者针对于http应用的攻击流程主要分为3个阶段,分别是:信息收集、漏洞发现、漏洞利用。信息收集是攻击者攻击过程中非常重要的环节,在对目标进行攻击之前,需要充分掌握目标的基本信息,通过这些基本信息了解目标的情况,为后续的攻击提供支持。如果在信息收集阶段,使攻击者得到错误的信息,就会选择错误的攻击方法和攻击工具造成攻击失败。

4、网闸在实现http请求代理过程中,可以对http中协议的数据进行关键字过滤等、计算机病毒、木马查杀等安全功能。是一种确定性和静态性的被动防御技术,无法及时发现未知的攻击和威胁。更具体地说,现有技术只能对已知的攻击行为进行静态性的被动防御,对于攻击者收集信息阶段的潜在攻击行为无法进行主动的防御。

5、因此,希望有一种技术方案来克服或至少减轻现有技术的至少一个上述缺陷。

技术实现思路

1、本发明的目的在于提供一种拟态防卸网络隔离方法来克服或至少减轻现有技术的至少一个上述缺陷。

2、本发明的一个方面,提供一种拟态防卸网络隔离方法,用于内网,所述拟态防卸网络隔离方法包括:

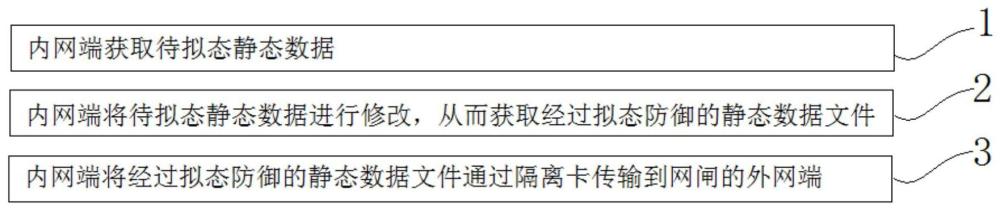

3、内网端获取待拟态静态数据;

4、内网端将待拟态静态数据进行修改,从而获取经过拟态防御的静态数据文件;

5、内网端将经过拟态防御的静态数据文件通过隔离卡传输到网闸的外网端。

6、可选地,所述内网将待拟态静态数据进行修改,从而获取经过拟态防御的静态数据文件包括:

7、内网端将待拟态静态数据进行分离,从而获取待拟态静态数据的头域部分与实体主体部分;

8、内网端根据请求者的ip和端口信息对头域部分进行拟态修改,从而获取经过拟态修改的头域部分;

9、内网端对实体主体部分进行拟态修改,从而获取经过拟态修改的实体主体部分;

10、将经过拟态修改的头域部分以及实体主体部分合并成经过拟态防御的静态数据文件。

11、可选地,在所述内网将待拟态静态数据进行修改,从而获取经过拟态防御的静态数据文件之前,所述拟态防卸网络隔离方法进一步包括:

12、内网端获取发送http请求的客户的客户信息;

13、根据所述客户信息判断是否需要将待拟态静态数据进行修改,若是,则

14、内网端将待拟态静态数据进行修改,从而获取经过拟态防御的静态数据文件。

15、可选地,所述根据所述客户信息判断是否需要将待拟态静态数据进行修改包括:

16、获取用户白名单,所述用户白名单包括至少一个预设客户信息;

17、判断所获取的客户信息是否与所述用户白名单中的一个预设客户信息相同,若否,则判断需要将待拟态静态数据进行修改。

18、可选地,所述根据所述客户信息判断是否需要将待拟态静态数据进行修改包括:

19、获取发送http请求的客户的客户信息中是否具有apikey关键字,若是,则

20、获取所述apikey关键字;

21、根据所述apikey关键字判断是否为合法请求,若否,则判断需要将待拟态静态数据进行修改。

22、可选地,所述根据所述客户信息判断是否需要将待拟态静态数据进行修改包括:

23、获取发送http请求的客户的客户信息;

24、获取预设时间段内历史记录中该客户信息的可信度值;

25、判断所述可信度值是否超过预设可信度阈值,若否,则判断需要将待拟态静态数据进行修改。

26、可选地,所述可信度值采用如下公式获取:

27、p(d)=p(d|h)*p(h)+p(d|l)*p(l);其中,

28、p(h)为用户合法的概率,p(l)为用户不合法的概率,p(d|h)为在用户合法的情况下产生给定数据包的概率,p(d|l)为在用户不合法的情况下产生给定数据包的概率。

29、可选地,在所述内网端获取待拟态静态数据之前,所述拟态防卸网络隔离方法进一步包括:

30、内网端根据网闸的配置,与web服务器建立tcp连接。

31、内网端将摆渡模块传输过来的静态数据文件做为tcp的数据内容,发送给web服务器并接收web服务器返回的响应消息。

32、本申请还提供了一种拟态防卸网络隔离方法,用于外网,所述拟态防卸网络隔离方法包括:

33、网闸外网端接收http请求后,将tcp协议剥离,将http协议的数据落地存储为静态数据文件;

34、网闸的摆渡模块将静态数据文件通过隔离卡传输到网闸的内网端。

35、本申请还提供了一种拟态防卸网络隔离方法,所述拟态防卸网络隔离方法包括:

36、网闸外网端接收http请求后,将tcp协议剥离,将http协议的数据落地存储为静态数据文件;

37、网闸的摆渡模块将静态数据文件通过隔离卡传输到网闸的内网端;

38、内网端获取待拟态静态数据;

39、内网端将待拟态静态数据进行修改,从而获取经过拟态防御的静态数据文件;

40、内网端将经过拟态防御的静态数据文件通过隔离卡传输到网闸的外网端;

41、网闸的摆渡模块将静态数据文件通过隔离卡传输到网闸的外网端。

42、外网端http将摆渡模块传输过来的经过拟态防御的静态数据文件做为http的回应,发送给请求者。

43、有益效果:

44、本申请的拟态防卸网络隔离方法针对网闸在代理http功能时,在抵御攻击中的信息收集阶段缺少安全防护手段的问题,提出一种拟态防卸网络隔离方法,向攻击者返回随机的、仿真的、拟态web服务器信息,以达到迷惑攻击者,使攻击者做出错误的判断,使用无效的攻击手段造成攻击失败,以达到保护真实web服务器的目的。

技术特征:

1.一种拟态防卸网络隔离方法,用于内网,其特征在于,所述拟态防卸网络隔离方法包括:

2.如权利要求1所述的拟态防卸网络隔离方法,其特征在于,所述内网将待拟态静态数据进行修改,从而获取经过拟态防御的静态数据文件包括:

3.如权利要求2所述的拟态防卸网络隔离方法,其特征在于,在所述内网将待拟态静态数据进行修改,从而获取经过拟态防御的静态数据文件之前,所述拟态防卸网络隔离方法进一步包括:

4.如权利要求3所述的拟态防卸网络隔离方法,其特征在于,所述根据所述客户信息判断是否需要将待拟态静态数据进行修改包括:

5.如权利要求3所述的拟态防卸网络隔离方法,其特征在于,所述根据所述客户信息判断是否需要将待拟态静态数据进行修改包括:

6.如权利要求3所述的拟态防卸网络隔离方法,其特征在于,所述根据所述客户信息判断是否需要将待拟态静态数据进行修改包括:

7.如权利要求6所述的拟态防卸网络隔离方法,其特征在于,所述可信度值采用如下公式获取:

8.如权利要求1至7中任意一项所述的拟态防卸网络隔离方法,其特征在于,在所述内网端获取待拟态静态数据之前,所述拟态防卸网络隔离方法进一步包括:

9.一种拟态防卸网络隔离方法,用于外网,其特征在于,所述拟态防卸网络隔离方法包括:

10.一种拟态防卸网络隔离方法,其特征在于,所述拟态防卸网络隔离方法包括:

技术总结

本申请公开了一种拟态防卸网络隔离方法。所述拟态防卸网络隔离方法包括:内网端获取待拟态静态数据;内网端将待拟态静态数据进行修改,从而获取经过拟态防御的静态数据文件;内网端将经过拟态防御的静态数据文件通过隔离卡传输到网闸的外网端。本申请的拟态防卸网络隔离方法针对网闸在代理HTTP功能时,在抵御攻击中的信息收集阶段缺少安全防护手段的问题,提出一种拟态防卸网络隔离方法,向攻击者返回随机的、仿真的、拟态WEB服务器信息,以达到迷惑攻击者,使攻击者做出错误的判断,使用无效的攻击手段造成攻击失败,以达到保护真实WEB服务器的目的。

技术研发人员:章锁柱,唐卫民,金瀚,李凯明,韩焮原,徐留杰,王潆樊,陆祥骏,刘子杰

受保护的技术使用者:北京国御网络安全技术有限公司

技术研发日:

技术公布日:2024/1/15

- 还没有人留言评论。精彩留言会获得点赞!