一种基于动态DNAT的DNS攻击防御方法、系统、介质及设备与流程

本发明涉及网络安全,具体地说是一种基于动态dnat的dns攻击防御方法、系统、介质及设备。

背景技术:

1、dns是互联网访问的关键基础设施之一,dns是互联网访问的导航目录。dns是进行域名(例如www.jd.com)和与之相对应的ip地址 (ip address 2408:8730:500:10:8000::3、218.60.105.3)解析的服务器。dns中保存了一张域名(domain name)和与之相对应的ip地址的映射表,dns响应客户端请求,返回相应域名和ip地址对应信息,客户端根据域名解析记录ip访问相应web服务。

2、dns服务器主要有权威dns和转发dns两种,权威dns有权修改其控制的域名与ip地址关系(也叫资源记录),转发dns没有本地域名管理能力, 需要缓存从上游dns获取的域名与ip地址对应域名解析记录。dns根据客户端解析请求,查询本地权威域名资源记录、缓存资源记录,如果有命中记录则直接反馈给客户,如果没有命中记录,则向上游dns转发域名解析请求,获取到反馈资源记录后,再向客户端反馈。从dns的解析流程可知,dns只负责域名与ip一一对应匹配关系的反馈,不对后续的访问安全负责。

3、在安全渗透测试攻击模型中,总是将目标侦查、武器化作为首要步骤,进行信息收集,在进行扫描之前,需要先进行信息收集,以便了解目标系统的基本信息和可能存在的漏洞。信息收集的方法包括 dns 查询、whois查询,通过自动化的扫描、探测工具去发现待攻击目标ip地址、开放服务端口、应用版本等信息,以便采用对应的武器库攻击方法,做到攻击有的放矢。

技术实现思路

1、为此,本发明所要解决的技术问题在于提供一种基于动态dnat的dns攻击防御方法、系统、介质及设备,针对权威dns域名解析增加的安全联动控制功能,可以有效缓解网络资产暴露面,减少被攻击的可能性。

2、为解决上述技术问题,本发明提供如下技术方案:

3、一种基于动态dnat的dns攻击防御方法,包括如下步骤:

4、s1)dnat模块对转发数据进行监测,异常数据触发dnat模块或自动触发dnat模块或其他被动方式触发dnat模块进行动态dnat规则更新;其中,其他被动触发方式包括网络安全监测模块触发;

5、s2)socket客户端监测动态dnat规则的变化,当动态dnat规则发生变化时,socket客户端将应用服务的内网ip地址与公网ip地址之间的最新dnat映射关系通过socket通道传递给socket服务端;其中,应用服务的内网ip地址通常情况下是不进行改变的,应用服务的内网ip地址与公网ip地址之间的dnat映射关系的变化是应用服务的公网ip地址发生变化时引发的应用服务的内网ip地址与公网ip地址之间的dnat映射关系的变化;

6、s3)socket服务端获取到的应用服务的内网ip地址与公网ip地址之间的最新dnat映射关系后,对dns域名配置参数进行自动修改,将对应的域名记录值修改为最新的公网ip地址,其中,最新的公网ip地址为应用服务的内网ip地址与公网ip地址之间的最新dnat映射关系中应用服务的公网ip地址;

7、s4)公网用户通过标准dns流程向权威dns发送域名解析请求并由权威dns进行域名解析。

8、上述方法,步骤s1)中,异常数据触发包括应用服务器遭受的ddos攻击触发或者扫描探测超过相应的门限值触发,自动触发包括周期性触发和手动触发。

9、上述方法,应用服务的公网ip地址为ipv6地址;其中,由dnat模块发布的应用服务的公网ip地址也为ipv6地址。

10、上述方法,dnat模块在更新动态dnat规则时随机生成应用服务的内网ip地址与公网ip地址之间的映射关系。

11、上述方法, dnat模块将公网用户向应用服务的公网ip地址发送的数据包根据dnat规则转发至应用服务所在网络中对应的设备,其中,应用服务所在网络可以为应用服务所在的服务器或服务器所在的局域网。

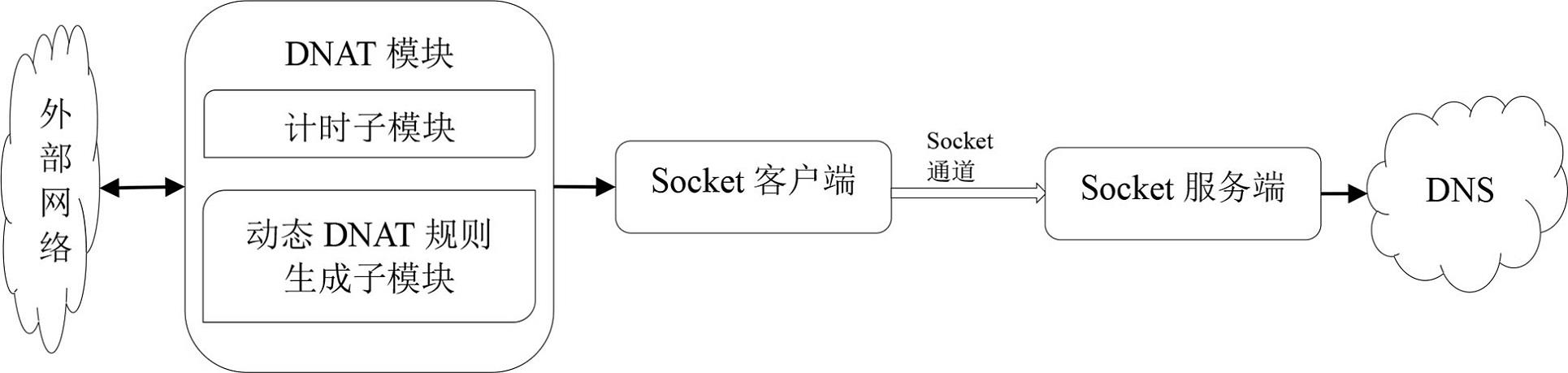

12、一种利用上述基于动态dnat的dns攻击防御方法进行dns攻击防御的系统,包括:

13、dnat模块,用于将公网用户向应用服务的公网ip发送的数据转发给应用服务所在网络中对应的设备并在被触发后进行动态dnat规则更新;

14、socket客户端,用于监测动态dnat规则的更新;

15、socket服务端,用于将根据更新后的动态dnat规则修改dns域名配置参数;

16、socket客户端与dnat模块通信连接,socket客户端与socket服务端通过socket通道通信连接。

17、上述系统,dnat模块中设置有用于对相邻的两次动态dnat规则更新时间间隔时长进行计时的计时子模块;当相邻的两次动态dnat规则更新时间间隔时长等于预设时间阈值,计时子模块触发dnat模块中的动态dnat规则生成子模块生成新的动态dnat规则。

18、上述系统,动态dnat规则生成子模块随机生成新的动态dnat规则。

19、计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现上述方法。

20、计算机设备,包括可读存储介质、处理器以及存储在可读存储介质上并可在处理器上运行的计算机程序,所述计算机程序被处理器执行时实现上述方法。

21、本发明的技术方案取得了如下有益的技术效果:

22、1.使用本发明时,当黑客相应的扫描探测频率、行为再次被识别,会再次触发动态dnat规则,重新生成随机ipv6地址dnat映射关系,通过权威dns再次修改与应用一一对应的ipv6域名信息,从而修改应用的公网入口ipv6地址信息,让黑客攻击前的扫描探测陷入反复的无用功循环中,从而实现利用本方法减少资产暴露面、减少被攻击可能性。

23、2.充分利用ipv6地址空间巨大带来的安全特性,有效避免终端资产暴露,减少被攻击可能性。

技术特征:

1.一种基于动态dnat的dns攻击防御方法,其特征在于,包括如下步骤:

2.根据权利要求1所述的方法,其特征在于,步骤s1)中,异常数据触发包括应用服务器遭受的ddos攻击触发或者扫描探测超过相应的门限值触发,自动触发包括周期性触发和手动触发。

3.根据权利要求1所述的方法,其特征在于,应用服务的公网ip地址为ipv6地址。

4.根据权利要求1所述的方法,其特征在于,dnat模块在更新动态dnat规则时随机生成应用服务的内网ip地址与公网ip地址之间的映射关系。

5.根据权利要求1所述的方法,其特征在于, dnat模块将公网用户向应用服务的公网ip地址发送的数据包根据dnat规则转发至应用服务所在网络中对应的设备。

6.一种利用权利要求1所述的基于动态dnat的dns攻击防御方法进行dns攻击防御的系统,其特征在于,包括:

7.根据权利要求6所述的系统,其特征在于,dnat模块中设置有用于对相邻的两次动态dnat规则更新时间间隔时长进行计时的计时子模块;当相邻的两次动态dnat规则更新时间间隔时长等于预设时间阈值,计时子模块触发dnat模块中的动态dnat规则生成子模块生成新的动态dnat规则。

8.根据权利要求7所述的系统,其特征在于,动态dnat规则生成子模块随机生成新的动态dnat规则。

9.计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现权利要求1~5中任一所述的方法。

10.计算机设备,包括可读存储介质、处理器以及存储在可读存储介质上并可在处理器上运行的计算机程序,其特征在于,所述计算机程序被处理器执行时实现权利要求1~5中任一所述的方法。

技术总结

本发明公开一种基于动态DNAT的DNS攻击防御方法、系统、介质及设备,其中,所述系统包括DNAT模块、Socket客户端和Socket服务端,Socket客户端与DNAT模块通信连接,Socket客户端与Socket服务端通过Socket通道通信连接。本发明针对权威DNS域名解析增加的安全联动控制功能,可以有效缓解网络资产暴露面,减少被攻击的可能性。

技术研发人员:蒋驰,张德奎

受保护的技术使用者:明阳时创(北京)科技有限公司

技术研发日:

技术公布日:2024/1/16

- 还没有人留言评论。精彩留言会获得点赞!