一种针对基于区的DNS安全防护的恶意利用的防范方法与流程

本申请属于计算机网络安全,具体涉及一种dns防护方法。

背景技术:

1、随着互联网的迅速发展,dns(domainname system,域名系统)成为了网络中不可或缺的一部分。然而,dns也成为了攻击者攻击的目标之一。攻击者可以利用dns协议的开放性和复杂性,对dns服务器进行dns欺骗、劫持、缓存投毒等恶意攻击,危害了dns系统的安全性。

2、当前的一些dns相关的攻击手段,如隧道攻击,相应的防护很可能会根据攻击者所使用的dns区(以下简称区)对通信涉及的相关域名进行封锁。具体来说,dns递归服务器的基于区的防护,会对它所收到的dns查询请求进行统计分析,并判断请求的特征是否与相关威胁相符,一个区如果符合一定的特征,就判定这个区是一个恶意攻击者拥有的区,相关的请求也只和恶意行为相关;所以一旦发现特征匹配,就会将整个区封锁。

3、发明人认识到,以上这种基于区的防护方式又存在新的风险:攻击防护有可能会被恶意利用。例如,攻击者可以利用防护检测工作原理,针对一个正常的区,发送同样的攻击流量,诱骗部署了该类防护策略的递归服务器来拦截非恶意区/域名。

技术实现思路

1、本申请提供一种针对基于区的dns安全防护的恶意利用的防范方法,作为对相关攻击防护的补充,来防止正常的防护策略被恶意利用。

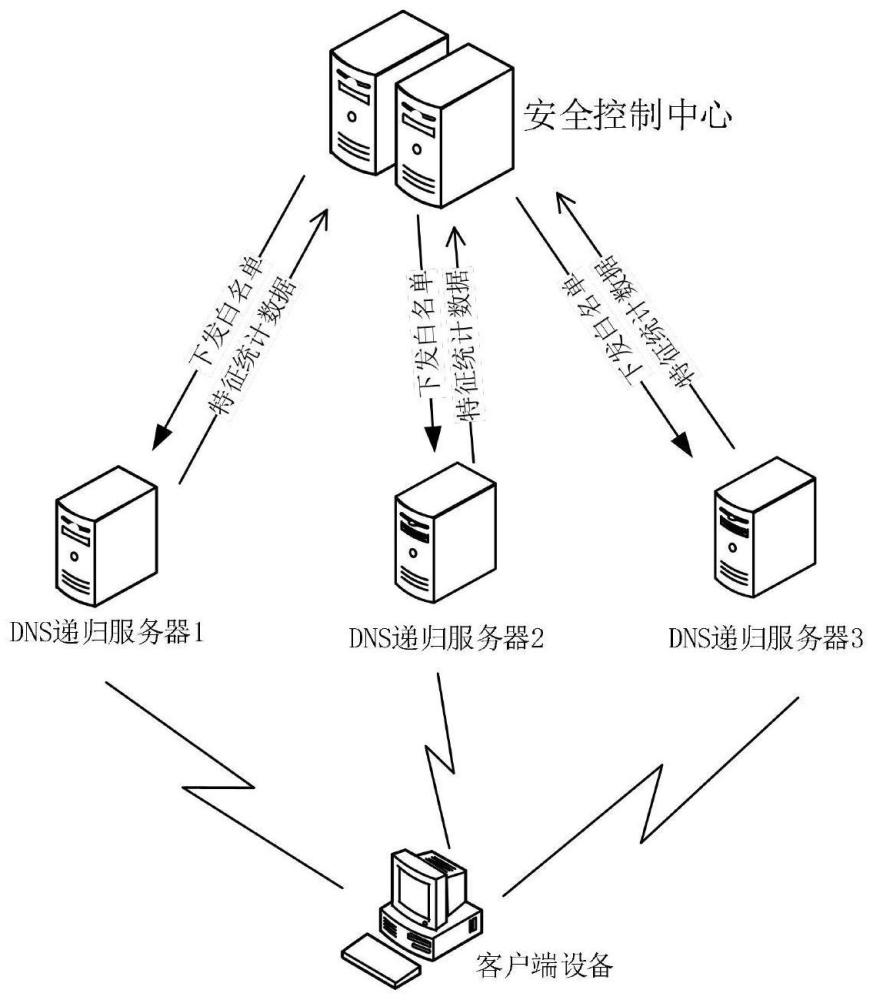

2、第一方面,一种针对基于区的dns安全防护的恶意利用的防范方法,应用于与多个递归服务器通信连接的安全控制中心;所述多个递归服务器均部署有同样的基于区的dns安全防护策略,但所述多个递归服务器相互间没有直接关联;所述防范方法包括:

3、安全控制中心接收所述多个递归服务器各自统计得到的区列表;

4、安全控制中心周期性地随机选取区和时间段,通过向所有递归服务器发送请求,获取每个递归服务器记录的在该区该时间段内的历史特征统计分析结果数据,综合分析判定该区是否为正常区;若是,则将该区列入白名单,并下发给所有递归服务器;

5、安全控制中心通过持续生成并下发白名单,不断完善安全防护,避免递归服务器拦截非恶意区/域名。

6、可选地,所述安全控制中心为所述多个递归服务器共同信任的安全策略相关的服务器节点或集群。

7、可选地,所述递归服务器设置有安全模块,会记录访问量排序靠前的若干个未封锁区在设定时间范围的历史特征统计分析结果数据,并按照多个时间窗口进行划分,周期性将这些数据对应的区列表以及各个区对应的统计时间范围上传到安全控制中心。

8、可选地,所述安全控制中心对于接收到的所有递归服务器各自上传的区列表,先筛选整理,去掉达不到综合分析条件的区;所述达不到综合分析条件的区包括:只在少数递归服务器提供的区列表中存在的区、历史数据覆盖范围不满足设定条件。

9、可选地,所述综合分析判定该区是否为正常区,具体包括:

10、统计在所有提供数据的递归服务器中,有多少递归服务器在该时间段分析出的结果表明该区无异常;

11、如果超过设定数量或比例以上的递归服务器对应于该时间段鉴定该区无异常,则判定该区为正常区。

12、可选地,安全控制中心将该区列入白名单的同时,还在已获取的待处理区列表里去除该区,然后在下一周期继续检查其它区;对于新生成的白名单,安全控制中心周期性地下发到所有递归服务器中。

13、第二方面,一种针对基于区的dns安全防护的恶意利用的防范方法,应用于第一递归服务器,所述第一递归服务器与其他若干个递归服务器均部署有同样的基于区的dns安全防护策略,并引入一个共同信任的建立通信连接的安全控制中心,但各个递归服务器相互间没有直接关联;所述防范方法包括:

14、第一dns递归服务器对收到的dns查询请求进行统计分析;

15、第一dns递归服务器记录访问量排序靠前的若干个未封锁区在设定时间范围的历史特征统计分析结果数据,并按照多个时间窗口进行划分,周期性将这些数据对应的区列表以及各个区对应的统计时间范围上传到安全控制中心;

16、第一dns递归服务器接收安全控制中心周期性下发的白名单;所述白名单中所列的区均为经安全控制中心综合分析判定的正常区;

17、第一dns递归服务器对白名单中所列的区下的域名请求放行;若所述第一dns递归服务器当前对该区为封锁状态,则解除封锁。

18、第三方面,一种服务器节点或集群,作为安全控制中心,包括存储器和处理器,所述存储器存储有计算机程序,其特殊之处在于,所述处理器执行所述计算机程序时实现上述应用于与多个递归服务器通信连接的安全控制中心的防范方法。

19、第四方面,一种递归服务器,包括存储器和处理器,所述存储器存储有计算机程序,其特殊之处在于,所述处理器执行所述计算机程序时实现上述应用于第一递归服务器的防范方法。

20、相比现有技术,本申请至少具有以下有益效果:

21、本申请对互不相关的多个dns递归服务器引入一个它们共同信任的服务器或服务器集群,作为安全控制中心(安全云),递归服务器向安全云上报统计得到的区列表及相关数据,安全云选取特定区的特定时间内数据进行分析,安全云根据分析得出安全防护的白名单区,并下发给各个递归服务器,递归服务器收到新的白名单后,更新本地的防护策略,使得白名单区不会被封锁;通过持续生成白名单,不断完善相关安全防护。由于安全云获得的数据是来自多个互不相关的递归服务器,所以攻击者很难去同时攻击过半的递归服务器节点,从而排除单一节点被恶意请求误导的可能。而且,安全云抽取采样的方式是随机选取区和时间段的,攻击者也很难去针对性地构造攻击流量。

技术特征:

1.一种针对基于区的dns安全防护的恶意利用的防范方法,其特征在于,应用于与多个递归服务器通信连接的安全控制中心;所述多个递归服务器均部署有同样的基于区的dns安全防护策略,但所述多个递归服务器相互间没有直接关联;所述防范方法包括:

2.根据权利要求1所述的针对基于区的dns安全防护的恶意利用的防范方法,其特征在于,所述安全控制中心为所述多个递归服务器共同信任的安全策略相关的服务器节点或集群。

3.根据权利要求1所述的针对基于区的dns安全防护的恶意利用的防范方法,其特征在于,所述递归服务器设置有安全模块,会记录访问量排序靠前的若干个未封锁区在设定时间范围的历史特征统计分析结果数据,并按照多个时间窗口进行划分,周期性将这些数据对应的区列表以及各个区对应的统计时间范围上传到安全控制中心。

4.根据权利要求1所述的针对基于区的dns安全防护的恶意利用的防范方法,其特征在于,所述安全控制中心对于接收到的所有递归服务器各自上传的区列表,先筛选整理,去掉达不到综合分析条件的区;所述达不到综合分析条件的区包括:只在少数递归服务器提供的区列表中存在的区、历史数据覆盖范围不满足设定条件。

5.根据权利要求1所述的针对基于区的dns安全防护的恶意利用的防范方法,其特征在于,所述综合分析判定该区是否为正常区,具体包括:

6.根据权利要求1所述的针对基于区的dns安全防护的恶意利用的防范方法,其特征在于,安全控制中心将该区列入白名单的同时,还在已获取的待处理区列表里去除该区,然后在下一周期继续检查其它区;对于新生成的白名单,安全控制中心周期性地下发到所有递归服务器中。

7.一种针对基于区的dns安全防护的恶意利用的防范方法,其特征在于,应用于第一递归服务器,所述第一递归服务器与其他若干个递归服务器均部署有同样的基于区的dns安全防护策略,并引入一个共同信任的建立通信连接的安全控制中心,但各个递归服务器相互间没有直接关联;所述防范方法包括:

8.一种服务器节点或集群,作为安全控制中心,包括存储器和处理器,所述存储器存储有计算机程序,其特征在于,所述处理器执行所述计算机程序时实现权利要求1至6中任一项所述防范方法。

9.一种递归服务器,包括存储器和处理器,所述存储器存储有计算机程序,其特征在于,所述处理器执行所述计算机程序时实现权利要求7所述防范方法。

技术总结

本申请公开了一种针对基于区的DNS安全防护的恶意利用的防范方法,作为对相关攻击防护的补充,来防止正常的防护策略被恶意利用。该方法对互不相关的多个DNS递归服务器引入一个它们共同信任的服务器或服务器集群,作为安全控制中心(安全云),递归服务器向安全云上报统计得到的区列表及相关数据,安全云选取特定区的特定时间内数据进行分析,安全云根据分析得出安全防护的白名单区,并下发给各个递归服务器,递归服务器收到新的白名单后,更新本地的防护策略,使得白名单区不会被封锁;通过持续生成白名单,不断完善相关安全防护。

技术研发人员:陈超,蒋超,朱睿爽,邢志杰,毛伟

受保护的技术使用者:互联网域名系统北京市工程研究中心有限公司

技术研发日:

技术公布日:2024/3/4

- 还没有人留言评论。精彩留言会获得点赞!