针对Azure云的攻击面检测系统和方法

本发明涉及云计算、网络安全领域,具体地,涉及一种针对azure云的攻击面检测系统和方法。

背景技术:

1、云服务因为其资源池共享,即付即用以及无需关心硬件的维护升级等特点成为越来越多企业部署应用的首选,而microsoft azure是目前全球最主流的公有云平台之一,现在已经发展成为一个基于域环境管理的综合型云平台,提供包括计算、存储、机器学习、物联网和应用部署等多项云服务。公有云的安全问题目前已成为攻防关注的一大焦点,绝大多数的安全事件都起源于租户中的各种配置不当,因此,如何全面准确的检查和评估租户的安全性就成为一大难题。目前仅存在一些能够检测azure云租户特定服务安全性的小型工具,尚未出现能够全面准确检测azure云租户攻击面并评估其安全性的方法和系统。

技术实现思路

1、针对现有技术中的缺陷,本发明的目的是提供一种针对azure云的攻击面检测系统和方法。

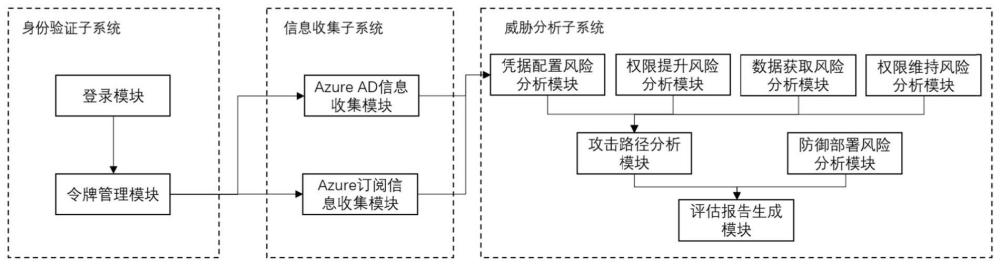

2、根据本发明提供的一种针对azure云的攻击面检测系统,包括:身份验证子系统、信息收集子系统和威胁分析子系统;

3、所述身份验证子系统对azure云租户的身份验证,获取和缓存所需令牌,并在需要时切换令牌种类;

4、所述信息收集子系统使用令牌收集azure租户中的信息,使用令牌收集azure订阅中的信息,将收集的信息将存储在数据库中;

5、所述威胁分析子系统对收集到的信息进行威胁分析和攻击面检测。

6、优选地,所述身份验证子系统包括:

7、登录模块:接收用户凭据输入,通过交互式登录、设备代码流方法登录到azure云并获取访问令牌和刷新令牌,将其存储在令牌缓存中;

8、令牌管理模块:管理和提供令牌缓存,根据其他子系统的需求使用刷新令牌兑换不同的访问令牌。

9、优选地,所述信息收集子系统包括:

10、azure ad信息收集模块:通过aad graph api或microsoft graph api收集azuread中的用户、组、服务主体、角色分配、mfa配置、条件访问策略信息;

11、azure订阅信息收集模块:通过arm api收集azure订阅中的角色分配、服务配置、防御部署信息。

12、优选地,所述威胁分析子系统包括:

13、凭据配置风险分析模块:分析所有用户、组、服务主体之间的关系,并结合角色分配得出每个目录对象的实际权限范围,对不同权限范围的目录对象进行分级,对每个分级的目录对象,分析其mfa配置和条件访问策略是否合规;

14、权限提升风险分析模块:根据特定的权限提升判定策略,检查租户中所有可能的权限提升点,并给出风险评估;

15、数据获取风险分析模块:根据权限提升风险分析的结果,生成所有目录对象对各类核心数据服务访问权限的关系图,并给出风险评估;

16、权限维持风险分析模块:根据特定的权限维持判定策略,检查租户中所有可能的权限维持点,并给出风险评估;

17、攻击路径分析模块:根据前四个模块的分析结果,生成可能存在的攻击路径图,并给出风险评估;

18、防御部署风险分析模块:根据azure云中的各项防护服务运行状况,给出当前防御部署的风险评估;

19、评估报告生成模块:根据威胁分析子系统各个模块的分析结果,生成威胁评估报告。

20、根据本发明提供的一种针对azure云的攻击面检测方法,包括:

21、步骤s1:身份验证子系统通过向azure云执行身份验证获取和兑换令牌;

22、步骤s2:信息收集子系统使用令牌管理模块提供的令牌,通过aad graph api或microsoft graph api收集azure ad中的用户、组、服务主体、角色分配、mfa配置、条件访问策略信息;通过arm api收集azure订阅中的角色分配、服务配置、防御部署信息;

23、步骤s3:威胁分析子系统根据数据库中收集到的信息,根据凭据配置风险分析方法、权限提升风险分析方法、数据获取风险分析方法和权限维持风险分析方法检测当前azure租户中存在的攻击面与风险;并通过攻击路径分析算法根据其结果预测可能存在的攻击路径,最后根据通过防御部署风险分析方法评估当前租户的防护情况。

24、优选地,所述凭据配置风险分析方法包括根据数据库中的信息分析所有用户、组、服务主体之间的关系,并结合角色分配得出每个目录对象的实际权限范围,对不同权限范围的目录对象进行分级,对每个分级的目录对象,分析其mfa配置和条件访问策略是否合规。

25、优选地,所述权限提升风险分析方法包括通过检查runbook脚本、托管标识、cloudshell镜像污染、运行命令和特定服务主体凭证,分析潜在的权限提升攻击面。

26、优选地,所述数据获取风险分析方法包括通过检查自动化账户资产、磁盘、keyvault、存储账户、应用服务和数据库核心数据服务的访问与配置情况,分析潜在的数据获取攻击面。

27、优选地,所述权限维持风险分析方法包括通过检查webhook后门、服务主体证书存储、b2b协作与服务主体凭证数量,分析潜在的权限维持攻击面。

28、优选地,所述防御部署风险分析方法包括通过分析microsoft defender forcloud与microsoftsentinel的运行配置情况,评估当前租户的防护情况。

29、与现有技术相比,本发明具有如下的有益效果:

30、1、本发明能够快速检测azure云租户中的权限分配、服务配置和防御部署情况,能够从目录配置、数据获取、权限提升、权限维持几个层面检测租户的脆弱点,从而较为全面准确的对azure云环境进行快速安全检测和风险发现。

31、2、本发明可以用于全面准确地检测azure云中的攻击面;首先,利用azure云的aadgraph、microsoft graph以及arm等api,全面地收集azure ad和订阅中的用户、组、服务主体、角色分配、mfa配置、条件访问策略、服务配置、防御部署等信息;其次,从凭据配置、权限提升、数据获取和权限维持四个层面构建风险检测规则库,能够分析出租户中每个层面潜在的脆弱点;再次,根据每个层面的脆弱点,构建目录对象与资源对象的关系图,呈现出可能存在的攻击路径。最后,根据防御部署风险分析规则,评估当前租户的防护情况。

技术特征:

1.一种针对azure云的攻击面检测系统,其特征在于,包括:身份验证子系统、信息收集子系统和威胁分析子系统;

2.根据权利要求1所述的针对azure云的攻击面检测系统,其特征在于,所述身份验证子系统包括:

3.根据权利要求1所述的针对azure云的攻击面检测系统,其特征在于,所述信息收集子系统包括:

4.根据权利要求1所述的针对azure云的攻击面检测系统,其特征在于,所述威胁分析子系统包括:

5.一种针对azure云的攻击面检测方法,基于权利要求1-4任一项所述的针对azure云的攻击面检测系统,其特征在于,包括:

6.根据权利要求5所述的针对azure云的攻击面检测方法,其特征在于,所述凭据配置风险分析方法包括根据数据库中的信息分析所有用户、组、服务主体之间的关系,并结合角色分配得出每个目录对象的实际权限范围,对不同权限范围的目录对象进行分级,对每个分级的目录对象,分析其mfa配置和条件访问策略是否合规。

7.根据权利要求5所述的针对azure云的攻击面检测方法,其特征在于,所述权限提升风险分析方法包括通过检查runbook脚本、托管标识、cloudshell镜像污染、运行命令和特定服务主体凭证,分析潜在的权限提升攻击面。

8.根据权利要求5所述的针对azure云的攻击面检测方法,其特征在于,所述数据获取风险分析方法包括通过检查自动化账户资产、磁盘、keyvault、存储账户、应用服务和数据库核心数据服务的访问与配置情况,分析潜在的数据获取攻击面。

9.根据权利要求5所述的针对azure云的攻击面检测方法,其特征在于,所述权限维持风险分析方法包括通过检查webhook后门、服务主体证书存储、b2b协作与服务主体凭证数量,分析潜在的权限维持攻击面。

10.根据权利要求5所述的针对azure云的攻击面检测方法,其特征在于,所述防御部署风险分析方法包括通过分析microsoft defender for cloud与microsoftsentinel的运行配置情况,评估当前租户的防护情况。

技术总结

本发明提供了一种针对Azure云的攻击面检测系统和方法,包括:身份验证子系统、信息收集子系统和威胁分析子系统;所述身份验证子系统对Azure云租户的身份验证,获取和缓存所需令牌,并在需要时切换令牌种类;所述信息收集子系统使用令牌收集Azure租户中的信息,使用令牌收集Azure订阅中的信息,将收集的信息将存储在数据库中;所述威胁分析子系统对收集到的信息进行威胁分析和攻击面检测。本发明可以用于快速检测Azure云租户中的权限分配、服务配置和防御部署情况,能够从目录配置、数据获取、权限提升、权限维持几个层面检测租户的脆弱点,从而较为全面准确的对Azure云环境进行快速安全检测和风险发现。

技术研发人员:蔡星浩,王轶骏

受保护的技术使用者:上海交通大学

技术研发日:

技术公布日:2024/3/17

- 还没有人留言评论。精彩留言会获得点赞!