一种基于零信任架构的认证方法及系统与流程

本发明涉及网络安全运维,具体涉及一种基于零信任架构的认证方法及系统。

背景技术:

1、目前,云计算、大数据、物联网、移动互联网等新兴技术快速发展,互联网应用场景日趋多样,企业的业务架构和网络环境也随之发生了重大的变化,这给企业的网络安全防护带来了新的挑战。

2、一方面,攻击者大量利用弱口令、口令爆破等突破企业边界。来自企业网络外部的攻击,无论是基于登录过程的用户弱口令或密码爆破,还是对于传输过程中的凭证截获或伪造,其攻击的根本目标是绕过或攻破企业网络的访问权限限制,其后在企业信息内部进行横向攻击破坏。根据移动运营商verizon报告分析指出,81%的黑客成功利用了偷来的口令或者弱口令,获得了数据的访问权限,成功窃取数据。

3、另一方面,黑客不再满足低效的网络层的流量劫持和ddos攻击,转而采用效力和隐蔽性更强,针对特定对象、长期、有计划、有组织的定向攻击方式,以apt为代表的高级攻击层出不穷。大规模网络攻击事件中,攻击者可以利用大量的漏洞“武器”,对重要目标进行攻击,其攻击能力已超越了传统网络安全的防御能力,黑客可以绕过网络访问策略进一步攻击应用程序基础结构。

4、外部网络攻击威胁加剧的同时,组织内部及内部威胁也持续增长。网络犯罪分子可能伪装成合法用户,进而突破网络边界、窃取网络凭证、植入恶意软件。因此,亟需一种弥补传统防护技术短板,提升组织整体(可视、可控、可管)应对能力的方法。

技术实现思路

1、为了克服上述缺陷,本发明提出了一种基于零信任架构的认证方法及系统。

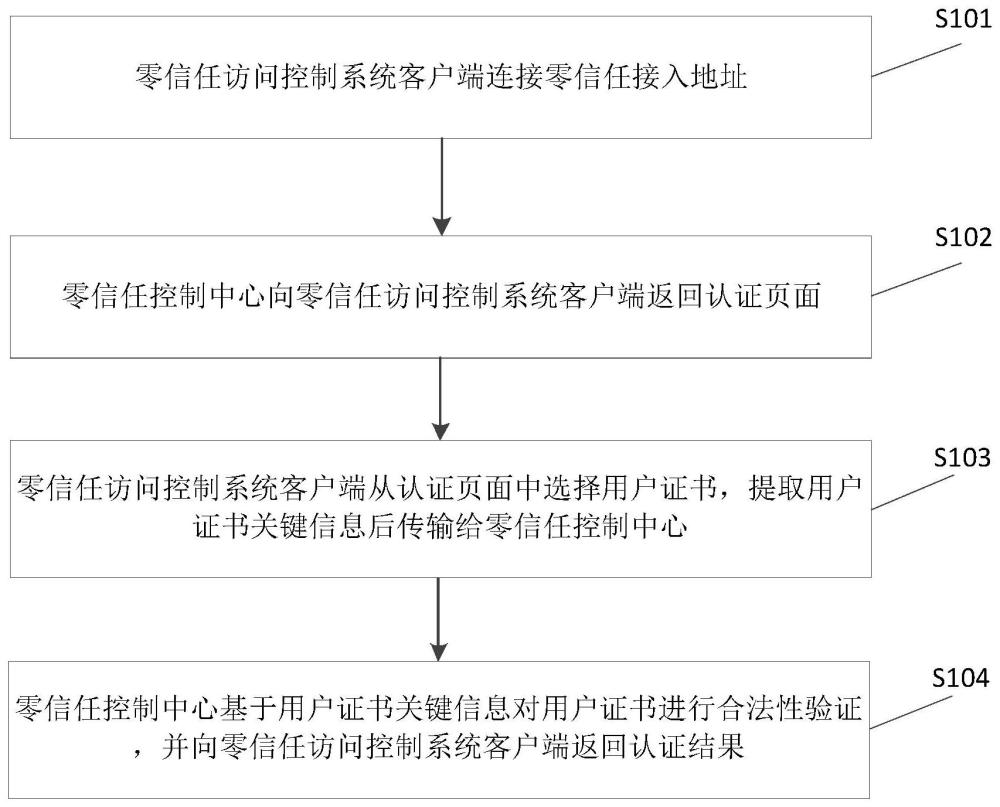

2、第一方面,提供一种基于零信任架构的认证方法,所述基于零信任架构的认证方法包括:

3、零信任访问控制系统客户端连接零信任接入地址;

4、零信任控制中心向零信任访问控制系统客户端返回认证页面;

5、零信任访问控制系统客户端从认证页面中选择用户证书,提取用户证书关键信息后传输给零信任控制中心;

6、零信任控制中心基于用户证书关键信息对用户证书进行合法性验证,并向零信任访问控制系统客户端返回认证结果。

7、进一步的,所述用户证书关键信息包括:颁发者信息、使用者信息、有效期、公钥、签名。

8、进一步的,所述基于用户证书关键信息对用户证书进行合法性验证,包括:

9、获取用户证书的有效期,并判断用户证书的有效期是否过期,若是,则验证失败,否则,验证通过。

10、进一步的,所述基于用户证书关键信息对用户证书进行合法性验证,包括:

11、判断用户证书是否在预设证书吊销列表中,若是,则验证失败,否则,验证通过。

12、进一步的,所述基于用户证书关键信息对用户证书进行合法性验证,包括:

13、判断用户证书的颁发者信息与零信任控制中心的根证书的使用者信息是否一致,若是,则验证失败,否则,验证通过。

14、进一步的,所述基于用户证书关键信息对用户证书进行合法性验证,包括:

15、调用用户ukey的签名接口对用户信息进行签名,得到用户证书签名;

16、基于零信任控制中心的根证书的公钥,采用非对称算法计算验证签名;

17、若所述用户证书签名与所述验证签名相同,则验证通过,否则,验证失败。

18、进一步的,所述方法包括:

19、零信任访问控制系统客户端调用自身私钥对安全套接层握手数据包进行摘要后作签名,得到用户验证签名;

20、零信任控制中心基于用户证书的公钥,采用非对称算法计算用户检验签名;

21、若所述用户验证签名与所述用户检验签名相同,则用户身份合法,否则,用户身份不合法。

22、进一步的,所述方法包括:

23、零信任访问控制系统客户端调用用户ukey的签名接口做签名,得到ukey签名;

24、零信任访问控制系统客户端基于用户输入的pin码,采用非对称算法计算用户身份签名;

25、若所述ukey签名与所述用户身份签名相同,则用户身份验证通过,否则,用户身份验证失败。

26、第二方面,提供一种基于零信任架构的认证系统,所述基于零信任架构的认证系统包括:

27、零信任访问控制系统客户端,用于连接零信任接入地址;

28、零信任控制中心,用于向零信任访问控制系统客户端返回认证页面;

29、零信任访问控制系统客户端,用于从认证页面中选择用户证书,提取用户证书关键信息后传输给零信任控制中心;

30、零信任控制中心,用于基于用户证书关键信息对用户证书进行合法性验证,并向零信任访问控制系统客户端返回认证结果。

31、第三方面,提供一种计算机设备,包括:一个或多个处理器;

32、所述处理器,用于存储一个或多个程序;

33、当所述一个或多个程序被所述一个或多个处理器执行时,实现所述的基于零信任架构的认证方法。

34、第四方面,提供一种计算机可读存储介质,其上存有计算机程序,所述计算机程序被执行时,实现所述的基于零信任架构的认证方法。

35、本发明上述一个或多个技术方案,至少具有如下一种或多种有益效果:

36、本发明提供了一种基于零信任架构的认证方法及系统,包括:零信任访问控制系统客户端连接零信任接入地址;零信任控制中心向零信任访问控制系统客户端返回认证页面;零信任访问控制系统客户端从认证页面中选择用户证书,提取用户证书关键信息后传输给零信任控制中心;零信任控制中心基于用户证书关键信息对用户证书进行合法性验证,并向零信任访问控制系统客户端返回认证结果。本发明提供的技术方案,加强了业务保护能力、加大了数据防护范围、加深了数据保障能力,对原有以网络为中心的安全体系进行扩充完善,弥补传统防护技术短板,提升组织整体(可视、可控、可管)应对能力;

37、进一步的,本发明提供的技术方案,无论从硬件采购、管理维护到电力消耗等,全方位、大幅度的降低了安全网络建设、运行和维护的成本。

技术特征:

1.一种基于零信任架构的认证方法,其特征在于,所述方法包括:

2.如权利要求1所述的方法,其特征在于,所述用户证书关键信息包括:颁发者信息、使用者信息、有效期、公钥、签名。

3.如权利要求2所述的方法,其特征在于,所述基于用户证书关键信息对用户证书进行合法性验证,包括:

4.如权利要求2所述的方法,其特征在于,所述基于用户证书关键信息对用户证书进行合法性验证,包括:

5.如权利要求2所述的方法,其特征在于,所述基于用户证书关键信息对用户证书进行合法性验证,包括:

6.如权利要求2所述的方法,其特征在于,所述基于用户证书关键信息对用户证书进行合法性验证,包括:

7.如权利要求2所述的方法,其特征在于,所述方法包括:

8.如权利要求2所述的方法,其特征在于,所述方法包括:

9.一种基于零信任架构的认证系统,其特征在于,所述系统包括:

10.一种计算机设备,其特征在于,包括:一个或多个处理器;

11.一种计算机可读存储介质,其特征在于,其上存有计算机程序,所述计算机程序被执行时,实现如权利要求1至8中任意一项所述的基于零信任架构的认证方法。

技术总结

本发明涉及网络安全运维技术领域,具体提供了一种基于零信任架构的认证方法及系统,包括:零信任访问控制系统客户端连接零信任接入地址;零信任控制中心向零信任访问控制系统客户端返回认证页面;零信任访问控制系统客户端从认证页面中选择用户证书,提取用户证书关键信息后传输给零信任控制中心;零信任控制中心基于用户证书关键信息对用户证书进行合法性验证,并向零信任访问控制系统客户端返回认证结果。本发明提供的技术方案,加强了业务保护能力、加大了数据防护范围、加深了数据保障能力,对原有以网络为中心的安全体系进行扩充完善,弥补传统防护技术短板,提升组织整体(可视、可控、可管)应对能力。

技术研发人员:刘鹏,徐英辉,张保亮,王大中,张晔

受保护的技术使用者:中国电力科学研究院有限公司

技术研发日:

技术公布日:2024/4/24

- 还没有人留言评论。精彩留言会获得点赞!