一种城市工业控制网络安全加固系统的制作方法

本发明涉及信息安全,尤其是涉及一种城市工业控制网络安全加固系统。

背景技术:

1、城市供水包含众多水厂、泵站以及供水管网等生产运营体系,这些生产系统运行在水务工控网络环境之中。鉴于城市供水覆盖整个城市的特点,其网络采用广域网形式,目前的网络环境通常存在下列状况:

2、(1)办公网络和工控生产网络通过核心交换机相连;

3、(2)工控网络内的生产系统在日常运维和管理时,运维人员可直联服务器群;

4、(3)运维人群包含信息技术部门、软件开发部门、厂商和供应商售后人员等。

5、直接访问业务系统的运维操作普遍存在,在应用层面得不到有效的安全控制和审计,存在因人工疏忽、失误甚至恶意操作的安全风险;其次,由于供水工控系统庞大,种类众多,运维协议多样,维护的强度和难度非常大。传统的人工运维管理模式存在下列问题

6、(1)共享账号问题:某单个业务资产上的运维账号有可能被多个运维人员使用,这种共享账号在发生运维事故时,很难追溯到当时的责任人。

7、(2)临时账号问题:在资产中遗留的各种临时账号,可能成为业务资产被恶意入侵的重要后门。

8、(3)账号口令敏感性问题:口令是业务系统极其重要的安全信息种类,没有按规范得到保护和保密,一旦泄漏将对业务资产的安全造成威胁。

9、(4)运维透明度和可视化问题:运维操作的透明化和可视化包括:资产业务操作、运维访问数、运维操作情况、高危操作预警和控制等。

10、(5)运维效率与工作量问题:一是传统操作因运维工作复杂度增加,将降低运维效率;二是每次网络设置修改将影响到所有需要访问资产的运维人员,极不灵活。

11、目前,各水厂、泵站工控系统均采用plc作为现场控制器,但可编程逻辑控制器plc同样存在诸多漏洞;这些漏洞一旦被黑客攻击,将会造成不可估量的损失。

12、作为承载城市运行安全的公共企业,供水公司有必要更改现有的网络管理和运维架构,构建一套能够对当前的运维模式进行有效约束与管理的统一运维安全管理平台,并监控当前工控网络环境内的系统漏洞,监听网络威胁。

技术实现思路

1、本发明的目的就是为了提供一种解决网络安全问题的城市工业控制网络安全加固系统。

2、本发明的目的可以通过以下技术方案来实现:

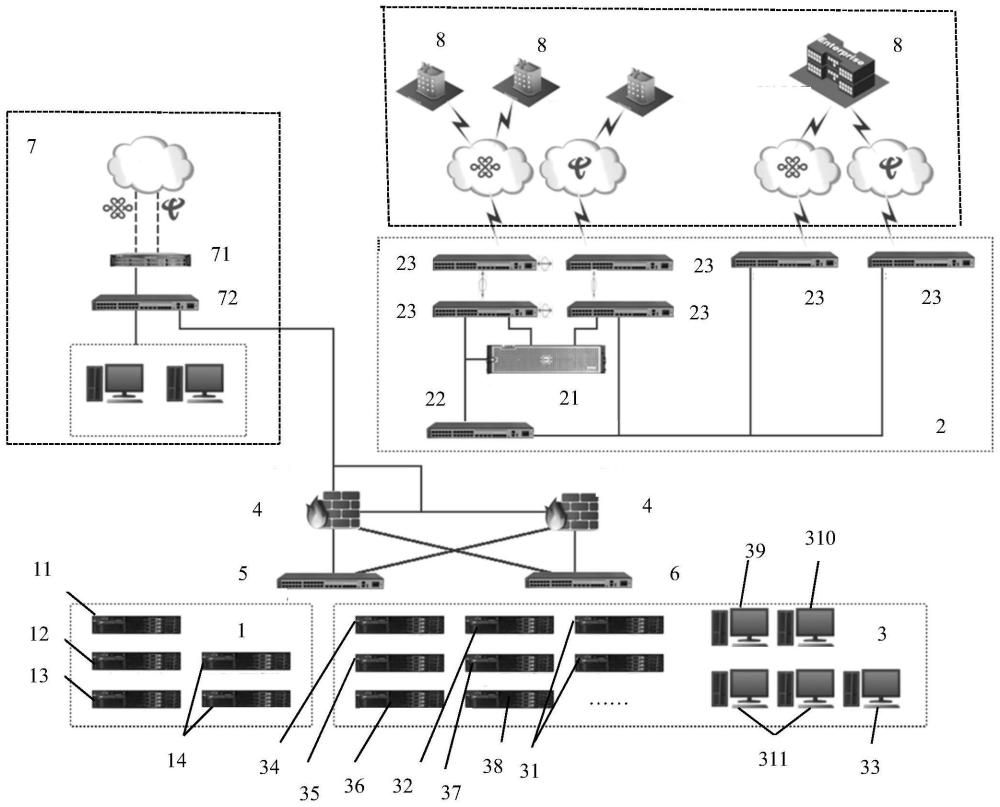

3、一种城市工业控制网络安全加固系统,包括防火墙、第一隔离区、第二隔离区和第三隔离区,所述第一隔离区、第二隔离区和第三隔离区通过防火墙互相连接,

4、所述第二隔离区包括多个多层交换机和与其连接的工控网络安全与审计设备,用于对多个外部站点进行网络隔离,并监控与审计多个外部站点的网络活动,检测安全威胁,

5、所述第一隔离区将工业生产数据进行隔离,用于经过防火墙与城市总办公网络和多个外部站点网络进行数据交互,

6、所述第三隔离区包括安防统一平台和与之连接的运维审计堡垒机和运维主机,用于经过运维审计堡垒机访问运维主机对工业控制网络进行运维管理,并采用安防统一平台对工业控制网络进行统一安全管理。

7、进一步地,所述防火墙采用冗余隔离形式的双防火墙。

8、进一步地,所述第二隔离区与多个外部站点网络通过vpn虚拟网连接。

9、进一步地,所述第一隔离区包括报表服务器、杀毒机补丁服务器、对时服务器和多个数据交互服务器,所述杀毒机补丁服务器分别与报表服务器、对时服务器和多个数据交互服务器连接,所述数据交互服务器分别与报表服务器和对时服务器连接。

10、进一步地,所述第二隔离区中的多层交换机包括二层汇聚交换机和多个三层交换机,所述多个三层交换机通过与二层汇聚交换机连接,或者所述多个三层交换机直接与二层汇聚交换机连接。

11、进一步地,所述第三隔离区还包括与安防统一平台连接的scada主监控平台服务器、historian实时数据服务器、机泵诊断服务器、esight网管服务器、日志事件服务器、工程师站、安防客户端和操作员站,所述scada主监控平台服务器分别与historian实时数据服务器、机泵诊断服务器和操作员站连接,所述scada主监控平台服务器和historian实时数据服务器均与运维主机连接,所述机泵诊断服务器与scada主监控平台服务器连接,所述工程师站与运维审计堡垒机连接。

12、进一步地,所述防火墙设有访问控制列表控制,以限制非法ip进入。

13、进一步地,所述运维审计堡垒机设置有认证集成、资产授权访问策略和多种风险控制策略,以支持多样化认证环境、快速资产授权以及多种风险控制。

14、进一步地,还包括第一隔离区汇聚二层交换机和第三隔离区汇聚二层交换机,所述防火墙通过第一隔离区汇聚二层交换机与第一隔离区连接,所述防火墙通过第三隔离区汇聚二层交换机与第三隔离区连接。

15、进一步地,所述安全加固系统采用b/s架构。

16、进一步地,还包括部署在城市工业控制网络上的杀毒软件。

17、与现有技术相比,本发明具有以下有益效果:

18、(1)本发明设置了三个隔离区分别将数据交互、外部站点通信以及生产运维区域通过防火墙隔离开来,不能直接访问工业控制网络,而是需要经过监控、审计、检测等过程,从而避免了一些安全威胁,提高了工业控制网络安全性。

19、(2)本发明的防火墙采用双防火墙冗余隔离形式,即使其中一个防火墙出现故障,另一个防火墙可以立即接管工作,并且防火墙上设置了访问控制列表控制,只允许通过运维审计堡垒机来访问运维主机,避免了未经授权的访问尝试,从而确保系统的安全性。

20、(3)本发明采用了安防统一平台,能够对工业控制网络进行统一生产运维管理,简化了操作流程、提高了管理运维效率。

技术特征:

1.一种城市工业控制网络安全加固系统,其特征在于,包括防火墙(4)、第一隔离区(1)、第二隔离区(2)和第三隔离区(3),所述第一隔离区(1)、第二隔离区(2)和第三隔离区(3)通过防火墙(4)互相连接,

2.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,所述防火墙(4)采用冗余隔离形式的双防火墙。

3.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,所述第二隔离区(2)与多个外部站点网络通过vpn虚拟网连接。

4.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,所述第一隔离区(1)包括报表服务器(11)、杀毒机补丁服务器(12)、对时服务器(13)和多个数据交互服务器(14),所述杀毒机补丁服务器(12)分别与报表服务器(11)、对时服务器(13)和多个数据交互服务器(14)连接,所述数据交互服务器(14)分别与报表服务器(11)和对时服务器(13)连接。

5.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,所述第二隔离区(2)中的多层交换机包括二层汇聚交换机(22)和多个三层交换机(23),所述多个三层交换机(23)通过与二层汇聚交换机(22)连接,或者所述多个三层交换机(23)直接与二层汇聚交换机(22)连接。

6.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,所述第三隔离区(3)还包括与安防统一平台(31)连接的scada主监控平台服务器(34)、historian实时数据服务器(35)、机泵诊断服务器(36)、esight网管服务器(37)、日志事件服务器(38)、工程师站(39)、安防客户端(310)和操作员站(311),所述scada主监控平台服务器(34)分别与historian实时数据服务器(35)、机泵诊断服务器(36)和操作员站(311)连接,所述scada主监控平台服务器(34)和historian实时数据服务器(35)均与运维主机(33)连接,所述机泵诊断服务器(36)与scada主监控平台服务器(34)连接,所述工程师站(39)与运维审计堡垒机(32)连接。

7.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,所述防火墙(4)设有访问控制列表控制,以限制非法ip进入。

8.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,所述运维审计堡垒机(32)设置有认证集成、资产授权访问策略和多种风险控制策略,以支持多样化认证环境、快速资产授权以及多种风险控制。

9.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,还包括第一隔离区汇聚二层交换机(5)和第三隔离区汇聚二层交换机(6),所述防火墙(4)通过第一隔离区汇聚二层交换机(5)与第一隔离区(1)连接,所述防火墙(4)通过第三隔离区汇聚二层交换机(6)与第三隔离区(3)连接。

10.根据权利要求1所述的一种城市工业控制网络安全加固系统,其特征在于,所述安全加固系统采用b/s架构。

技术总结

本发明涉及一种城市工业控制网络安全加固系统,包括防火墙和通过防火墙互相连接的第一隔离区、第二隔离区和第三隔离区,第二隔离区包括多个多层交换机和与其连接的工控网络安全与审计设备,用于对多个外部站点进行网络隔离,并监控与审计多个外部站点的网络活动,检测安全威胁,第一隔离区将工业生产数据进行隔离,用于经过防火墙与城市总办公网络和多个外部站点网络进行数据交互,第三隔离区包括安防统一平台和与之连接的运维审计堡垒机和运维主机,用于经过运维审计堡垒机访问运维主机对工业控制网络进行运维管理,并采用安防统一平台对工业控制网络进行统一安全管理。与现有技术相比,本发明具有提高网络安全、统一运维管理等优点。

技术研发人员:吴天宇,胡嘉宁

受保护的技术使用者:上海远动科技有限公司

技术研发日:

技术公布日:2024/3/4

- 还没有人留言评论。精彩留言会获得点赞!