一种基于功能域的终端设备安全威胁模型的构建方法与流程

[0001]

本发明属于终端设备安全领域,涉及一种基于功能域的终端设备安全威胁模型的构建方法。

背景技术:

[0002]

终端设备,即人机交互终端,是计算机系统的输入、输出设备。终端设备伴随主机时代的集中处理模式而产生,并随着计算和网络技术的发展而不断发展,已由原本的字符和图形终端演变为了如今的网络终端和移动终端。在复杂业务和应用场景的需求下,随着物联网和5g等移动互联网技术的发展,终端设备的数量、种类和架构的多样性都达到了前所未有的量级,并且出现智能化和集成化的趋势。常见的终端设备在个人电子领域包括电脑、手机、平板等智能设备,在工业领域包括dtu、rtu、plc等控制和通讯设备,此外在智能家居、金融、监控、安防、交通等领域也有广泛应用。

[0003]

近几年针对终端设备的攻击事件屡见不鲜。例如,2017年的wannnacry勒索病毒在全球范围内大肆传播,影响了包括政府、银行、电力、通讯、能源、交通等重要基础设施的终端设备,对这些系统的稳定运行和重要数据造成了严重的影响。终端设备遭受恶意攻击不仅可能导致单体设备失效,若被攻击设备处于关键环节,将可能导致与之相关的系统整体失效,甚至在物理世界中造成灾难性的后果。因此,构建通用的终端设备安全威胁模型有助于系统性地分析和发现终端设备存在的安全隐患,对于提升终端设备的安全性具有重要现实意义。然而,由于终端设备的安全问题愈发多样复杂,构建通用的终端设备安全威胁模型仍然是技术上的空白,从整体上来说缺乏一套规范化的、系统的、科学的理论模型和实践方法。针对终端设备安全的核心科学问题,开展安全通用威胁理论模型的研究,形成系统有效的理论和方法体系,这对未来终端设备和物联网的发展有着重要的理论指导意义。

技术实现要素:

[0004]

本发明提供了一种基于功能域的终端设备安全威胁模型的构建方法,可系统性地针对通用的终端设备进行安全脆弱性分析和挖掘。

[0005]

一种基于功能域的终端设备安全威胁模型的构建方法,包括:

[0006]

(1)获取终端设备的实体硬件组成信息、软件算法组成信息、模块功能概念信息、业务逻辑信息和行为特征数据;

[0007]

(2)对上述信息进行挖掘,构建基于功能域的终端设备概念模型,并得到功能域之间的关联关系;

[0008]

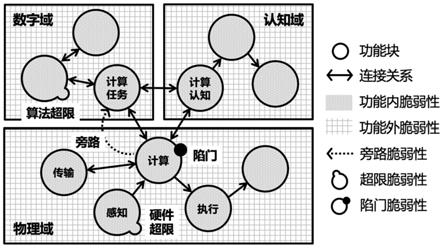

(3)分别在数字域、物理域、认知域的层面上将功能域解构为具体的功能块,进一步构建“数字、物理、认知”三域融合的终端设备功能模型;

[0009]

(4)基于三域融合功能模型,分析设备的旁路、超限、陷门脆弱性,构建终端设备安全威胁模型(即对终端设备的安全威胁进行分析评估)。

[0010]

下面分别对每个步骤进行阐述。

[0011]

第一步:获取终端设备的实体硬件组成信息、软件算法组成信息、模块功能概念信息、业务逻辑信息和行为特征数据,其中业务逻辑信息是指在终端设备业务、应用场景下的硬件、软件、功能的逻辑关联关系;针对白盒系统,以上各信息(数据)通过技术手册和研发设计测试资料、实验测量获得;针对黑盒系统,以上各信息(数据)通过软件和硬件逆向工程、实验测量、模糊测试等方式获得。

[0012]

第二步:分析每个终端设备的设计功能,以及为实现所述设计功能所需要的子功能,各子功能分别对应一个功能域,依据子功能间的依赖关系获得各功能域之间的关联关系。

[0013]

功能域指功能的虚拟概念范畴。每一个终端设备都有对应的设计功能,例如智能家居中的红外感应报警器的功能是在检测到运动物体时上传报警,这便是该设备的功能域。一个功能的实现往往由多个子功能完成,例如红外报警器的功能是由“感知-处理-传输-执行”四个子功能实现的,而这四个子功能又分别对应四个功能域。因此,功能域是相对功能而存在的概念范畴,并没有大小和类别的限制。功能之间存在依赖关系,例如,“处理”依赖“感知”的数据作为输入,“处理”的结果是“传输”的内容。这种功能间的依赖关系可以描述为功能域之间的关联关系。

[0014]

第三步:将每个功能域解构为在数字域、物理域、认知域的具体承载对象,即功能块,并分析各终端设备的所有功能块以及功能块之间的连接关系,功能块之间的连接关系代表信息在功能块间的可达性,且该连接关系具有方向性,由这些功能块相互连接而组成的功能体所实现的即为各终端设备的业务功能,从而构建获得终端设备功能模型,进一步构建“数字、物理、认知”三域融合的终端设备功能模型。

[0015]

数字、物理、认知是信息存在的三种完备形态,分别对应二进制虚拟状态、物理实体状态、人脑认知状态。因此,一个功能域可以解构为在数字域、物理域、认知域的具体承载对象,即功能块。一个功能域分别对应三域中的功能块,例如,一个数字累加求和的功能的实现,在数字、物理、认知域分别对应软件算法、cpu和设计者对数字累加求和的需求与理解。

[0016]

在功能域的解构下,海量异构的终端设备均可抽象描述为由不同的功能块连接而组成的功能体。对于终端设备,功能块的意义均为其设计功能。例如,在物理域中,传感器的功能为感知,放大器的功能为信号放大,滤波器的功能为信号滤波,cpu的功能为计算。功能块之间的连接关系代表信息在功能块间具有可达性,且该连接关系具有方向性,例如输入输出关系。功能块和它们的拓扑关系代表了一个终端设备的系统设计和架构,而由这些功能块相互连接而组成的功能体所实现的即为该终端设备的业务功能。在终端设备功能模型中,我们将功能块的集合表示为v(d)={v1,...,v

n

},其中v

i

代表第i个功能块;将功能块之间的连接关系的集合表示为e(d)={e1,...,e

m

},其中e

i

代表第i个连接关系,例如e1={v1,v2}代表信息可由功能块v1流向v2,则由这些功能块v(d)和它们的连接关系e(d)组成的终端设备,示为d=(v(d),e(d));

[0017]

进一步地,终端设备d中功能块的存在形式包括为物理域d

p

和数字域d

d

,和认知域d

c

。物理域的功能块v(d

p

)代表设备以功能划分的硬件组成模块,例如传感器、信号处理器件和电路、处理器、存储器、执行器等;数字域的功能块v(d

d

)代表设备以功能划分的逻辑组成模块,例如系统进程、指令、程序、函数、算法等;认知域的功能块v(d

c

)则代表用户对于设备

功能的认识,同时对应于物理域和数字域。数字域的逻辑功能块依赖于物理域的实体功能块具体实现,具有“寄生关系”。例如,一个数字域的计算任务依赖于物理域中cpu内部的门电路完成,数据的存储依赖于存储器。“数字、物理、认知”三域融合的终端设备功能模型可以表示为d=(v(d

p

),v(d

d

),v(d

c

),e(d

p

),e(d

d

),e(d

c

))。

[0018]

第四步:基于三域融合的终端设备功能模型,分析设备功能内以及设备的旁路、超限、陷门脆弱性,构建终端设备安全威胁模型。基于以上方法提炼的三域融合的终端设备功能模型,进一步对安全威胁进行建模,将终端安全威胁分为功能内脆弱性和功能外脆弱性两类:

[0019]

4.1功能内脆弱性指原有功能设计范围内的,即v(d)当中的脆弱性,此类脆弱性是由设计功能的缺陷导致,例如代码漏洞分析与利用、通讯协议破解等攻击都是由功能设计自身的问题导致。功能内脆弱性建模首先需要确定终端设备设计功能的输入集合、输出集合及其映射关系,同时测试终端设备实际工作中的输入集合、输出集合及其映射关系,对比验证功能设计过程中的安全漏洞,建立功能内脆弱性模型;

[0020]

4.2功能外脆弱性指原有功能设计范围外的脆弱性,即v(d)之外的脆弱性,这些脆弱性并非出自设计功能的缺陷,而是由于设计并未考虑到一些特殊情况。进一步地,对功能外脆弱性从旁路、超限、陷门三个角度分别进行建模:

[0021]

4.2.1旁路脆弱性指信息在原有连接关系集合e(d)之外存在的连接关系e

s

,这种连接关系不在系统设计范围内,可能带来设计者意想不到的安全问题。例如,数字域中的计算任务与物理域中的计算单元存在正常的信息连接关系,以电信号的形式存在。然而,计算单元向环境中辐射的热量、磁场、声音和所消耗的功耗等信息也可能间接地反应计算任务,从而建立了旁路连接。攻击者可利用旁路连接推测计算任务和内容,例如密钥等重要信息。通过计算非电信号与电信号之间的相关关系,可以建立旁路脆弱性模型;

[0022]

4.2.2超限脆弱性指功能块的实际功能超出了原本设计功能v(d)的范围(限制)。超限可以在数字域和物理域上分为算法超限和硬件超限两类。扩展传感器输入信号的形式、大小或算法的输入集,观察其输出与输入是否存在映射关系,评估终端设备超限脆弱性,从而建立超限脆弱性模型;例如,机器学习算法在特殊的(超出处理范围的)输入下可能出现错误的输出,利用该现象的攻击被称为对抗机器学习。手机麦克风被设计用于接收可听声波,但超出硬件设计范围的超声波也可以被接收,攻击者利用该现象可以向语音助手注入无声语音指令;

[0023]

4.2.3陷门脆弱性指功能块的正常功能v(d)被恶意修改带来的脆弱性。在特殊条件触发下,该功能块能够被攻击者利用而引发信息泄露或导致功能篡改,例如硬件木马。通过遍历终端设备输入信号,观察其输出是否存在异常,评估终端设备陷门脆弱性,从而建立陷门脆弱性模型。

[0024]

本发明的有益效果是:

[0025]

本发明创新的提出了基于功能域的终端设备进行安全威胁建模方法,从数字域、物理域、信息域三个维度对功能域进行解构,将安全威胁分为功能内和功能外脆弱性,并提供了针对功能外脆弱性的旁路、超限、陷门分析方法。

[0026]

本发明的基于功能域的终端设备安全威胁建模方法可以适用于所有终端设备,具备较强的通用性;并且可以全面地描述功能模块之间的关联和映射关系,有助于分析脆弱

性的内在关联和共性特点,并且系统性地挖掘新型安全威胁,防患于未然。

附图说明

[0027]

图1数字域、物理域、认知域下的基于功能块的终端设备功能模型与安全威胁示意图;

[0028]

图2智能语音助手系统框图。

具体实施方式

[0029]

下面结合附图和实施例对本发明作进一步说明。

[0030]

实施例1:

[0031]

以智能语音助手为例,基于功能域构建设备安全威胁模型,进行脆弱性分析与挖掘,具体步骤如下:

[0032]

步骤1:获取智能语音助手的硬件软件信息和模块功能;硬件信息包括麦克风传感器型号、传感器电路图、微型处理器等;软件信息包括数据处理算法、说话人识别算法、语音识别算法等;模块功能包括麦克风、放大器、滤波器、adc、语音识别、语义执行等各个模块的功能。

[0033]

步骤2:对步骤1搜集到的信息进行整理,构建智能语音助手系统框图,框图应表现各个模块之间的关联关系。参考图2智能语音助手系统框图,智能语音助手的设定功能为:获取用户的语音指令,识别指令内容并执行。划分子功能,包括感知(语音获取)、处理(语音识别)和执行(语义执行),各个子功能可以进一步细化,如感知模块可以进一步分为麦克风、放大器、滤波器和模数转换器。

[0034]

步骤3:对智能语音助手的功能进行解构,表示为数字域、物理域和认知域层面的功能块,构建三域融合的设备功能模型。智能语音助手物理域功能块包括声音传感器、微型处理器、执行模块;数字域包括语音信息转换、说话人识别任务、语音识别、语义执行逻辑;认知域包括语音内容认知、指令执行认知等。连接关系包括物理域域内物理信号传递(如感知功能块向微型处理器传递声音数字信号)、数字域域内信息传递(如声音信息转换功能块向语音识别功能块传递语音特征)及域间映射关系(如微型处理器计算与语音识别任务的映射关系)。

[0035]

步骤4:基于步骤3所得设备功能模型,分析智能语音助手系统的旁路、超限、陷门脆弱性,构建智能语音助手安全威胁模型:

[0036]

步骤4.1:分析旁路脆弱性。旁路脆弱性着眼于功能块之间的连接关系,考虑非设计范围的可能连接关系。以智能语音助手微型处理器与语音识别计算任务之间的连接关系为例,正常连接关系为两者之间的直接映射关系,此外微型处理器的其它物理表征(如电磁辐射、功率、电压)也可以映射部分或全部的计算任务,攻击者可利用这种“旁路”推算语音识别模型。

[0037]

步骤4.2:分析超限脆弱性。硬件超限可通过向物理域功能块注入非正常功能范围的信号进行挖掘,例如通过向智能语音助手的麦克风传感器注入非可听声音信号,发现除可听声音外超声波、激光、射频信号等也可以被麦克风传感器接收;软件超限可通过向数字域输入非正常语音数据进行挖掘,如在正常语音信号上叠加噪声输入,可改变语音识别的

结果。

[0038]

步骤4.3:分析陷门脆弱性。对于每个功能块,建立正常输入输出映射库,遍历正常输入,通过监督功能块实际输出,判断是否存在陷门脆弱性。

[0039]

以上所述实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照前述实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本发明各实施例技术方案的精神和范围,均应包含在本发明的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1