非接触式卡个人标识系统的制作方法

非接触式卡个人标识系统

1.相关申请

2.本技术要求于2019年12月23日提交的题为“非接触式卡个人标识系统(contactless card personal identification system)”的美国专利申请序列号16/725,133的优先权。前面提及的申请的内容通过引用整体并入本文。

背景技术:

3.信用卡克隆或“侧录”是恶意行为者通过其将信用卡信息从与账户相关联的信用卡复制到伪造卡上的技术。克隆通常通过将信用卡滑动通过侧录器以从卡的磁条上提取(“侧录”)信用卡信息并将信息存储到伪造卡上来进行。然后,伪造卡可能被用来向账户收取费用。

4.emv(最初为europay、mastercard、visa)定义了智能支付卡以及接受这些卡的终端和自动柜员机的使用标准。

5.emv卡是包括被配置为除磁条信息(为了向后兼容性)之外还存储卡信息的集成电路的智能卡(即,芯片卡或ic(集成电路)卡)。emv卡既包括物理插入(或“浸入”)到读取器中的卡,也包括可以使用近场通信(nfc)技术在短距离内进行读取的非接触式卡。

6.一些emv卡使用芯片和pin(personal identification number,个人标识码)技术来克服与克隆相关的问题。例如,为了授权交易,用户可以在刷卡后在交易终端处输入个人标识码(pin)。可以将由交易终端从卡中检索的所存储的pin与pin输入进行比较,并且只有在两者之间的匹配的情况下才批准交易。这种解决方案可以减少欺诈活动,但是仍然容易受到由窃听、中间人或其他类型的攻击导致的pin盗窃的伤害。

技术实现要素:

7.根据本发明的一个方面,一种多重因素认证系统、设备和方法将个人标识码(pin)校验程序与非接触式卡认证过程相结合,以减少由卡克隆导致的损失的可能性。

8.根据一个方面,一种用于对访问与客户端相关联的账户的请求进行双因素认证的方法包括以下步骤:从用户界面接收输入pin;接合非接触式卡,该非接触式卡存储与客户端相关联的pin;将输入pin转发给非接触式卡;响应于输入pin与所存储的pin的匹配,从非接触式卡接收密码,该密码使用非接触式卡的动态密钥而形成,该动态密钥使用由非接触式卡保持的计数器值而形成,其中该密码包括使用动态密钥来编码的非接触式卡数据;将密码转发给认证设备;以及响应于由认证设备对密码的认证来授权该请求。

9.根据另一方面,一种用于对访问与客户端相关联的账户的请求进行双因素认证的方法包括以下步骤:在用户界面处接收输入pin。该方法还包括接合非接触式卡,该非接触式卡存储与客户端相关联的pin。该方法还包括从非接触式卡接收密码,该密码使用非接触式卡的动态密钥形成,该动态密钥使用由非接触式卡保持的计数器形成,其中该密码包括包含pin的非接触式卡数据并且使用动态密钥进行编码。该方法还包括将输入pin和密码转发给认证设备,该请求包括密码。该方法还包括响应于由认证设备对输入pin和密码的认证

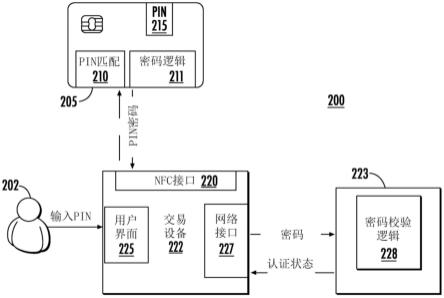

来授权该请求。

10.根据另外的方面,一种设备包括被配置成与和客户端相关联的非接触式卡通信的非接触式卡接口,该非接触式卡包括所存储的pin、用户界面、处理器和其上存储有用于认证由客户端进行的请求的程序代码的非易失性存储器。程序代码在由处理器执行时可操作以将由用户界面接收的输入pin转发到非接触式卡,并且响应于输入pin与所存储的pin的匹配,从非接触式卡接收密码,该密码使用非接触式卡的动态密钥而形成,该动态密钥使用由非接触式卡保持的计数器值而形成,其中该密码包括使用动态密钥编码的非接触式卡数据。该程序代码还可操作以将密码转发给认证设备,并响应于由认证设备对密码的认证来授权该请求。

附图说明

11.图1a是根据示例实施例的被配置为使用个人标识码(pin)来提供客户请求的多重因素认证的数据传输系统的框图;

12.图1b是示出用于使用存储在非接触式卡上的数据提供经认证的访问的序列的一个实施例的数据流图;

13.图2a和图2b示出了本文公开的用于基于双因素pin的认证的系统和方法的一个实施例;

14.图3a和图3b示出了本文公开的用于基于双因素pin的认证的系统和方法的替代性实施例;

15.图4a和图4b示出了用于基于双因素pin的认证的系统和方法的替代性实施例;

16.图5a和图5b示出了本文公开的用于基于双因素pin的认证的系统和方法的替代性实施例;

17.图6是可以在图1a的系统中使用的用于存储认证信息的非接触式卡的示例;

18.图7是示出可以包括在图3的非接触式卡中的示例性组件的框图;

19.图8示出了如在本文的各种实施例中公开的可以用作pin交换的一部分的密码的示例性字段;

20.图9是可以用来支持本发明的各方面的图1a的系统的组件的详细框图;以及

21.图10描绘了根据本文公开的一个实施例的可以由客户端设备的用户界面提供的提示。

具体实施方式

22.数据安全和交易完整性对企业和消费者至关重要。随着电子交易构成越来越大的商业活动份额,以及恶意行为者在试图破坏交易安全方面越来越猖獗,这种需求也在不断增长。

23.本公开的实施例提供了一种用于结合非接触式卡使用个人标识码(pin)对在客户端设备处接收的交易进行多重因素认证的系统、方法和设备。

24.非接触式卡可以包括基底,该基底包括存储一个或多个小程序、计数器值和一个或多个密钥的存储器。在一些实施例中,存储器还可以存储控制本文描述的非接触式卡的使用的pin。在一个实施例中,计数器值可以用于生成可以用于认证非接触式卡交易的唯一

密码。密码可以与pin一起使用,以提供非接触式卡交易的双因素认证。

25.密码可以如osborn等人于2018年11月29日提交的题为“用于非接触式卡的密码学认证的系统和方法(systems and methods for cryptographic authentication of contactless cards)”的美国专利申请序列号16/205,119中描述那样形成,并且该专利申请通过引用结合于此(以下称为

‘

119申请)。在一些实施例中,密码可以由共享秘密、多个密钥和计数器值的密码学哈希而形成。

26.根据一个方面,密码可以与pin一起使用,以提供非接触式卡交易的多重因素认证。多重因素认证可以涉及在使用密码认证交易之前或作为其一部分,校验用户对卡pin的了解。在一些实施例中,可以使用pin来形成密码。在一些实施例中,密码可以包括经编码的pin。在这两种情况下,保持了交易安全性,因为pin从不以可辨别的格式广播,并且因此降低了盗窃的可能性。将pin和密码一起用于双因素认证的这种布置防止了由未授权的第三方对非接触式卡进行克隆。

27.在一些实施例中,作为密码生成的先决条件,pin校验可以由卡执行。在其他实施例中,pin校验可以由交易设备或由后端认证服务器作为密码认证的一部分执行。下面将更详细地描述这些方法中的每一个。

28.应当理解的是,在包括客户端、客户端设备和认证服务器的各种系统中,在各种实施例中,pin存储、加密和认证的功能可以由不同的组件来执行。在一些实施例中,pin的副本可以保持在非接触式卡的存储器中。在这样的实施例中,作为密码认证过程的一部分,pin副本可以用于校验非接触式卡的用户。在一些实施例中,pin可以用于生成数字签名或密码。在一些实施例中,密码认证可以由交易设备、认证服务器或其某种组合来执行。

29.因此,本系统提供了建立知识(即pin号)和所有权(即非接触式卡和动态密钥)两者的双因素认证,从而降低了恶意行为者成功克隆非接触式卡的能力。

30.现在将参照附图描述本发明的这些和其他特征,其中相同的附图标记始终用于指代相同的元件。在一般参考本文使用的符号和术语的情况下,下面的详细描述可以根据在计算机或计算机网络上执行的程序过程来呈现。由本领域技术人员使用这些过程描述和表示来最有效地向本领域其他技术人员传达他们的工作的实质。

31.过程在此并一般而言可以被认为是导致期望结果的自洽的操作序列。这些操作是需要对物理量进行物理操控的那些操作。通常,尽管不是必须的,这些量采取能够被存储、传递、组合、比较和以其他方式操控的电、磁或光学信号的形式。主要是出于通用的原因,将这些信号称为位、值、元素、符号、字符、项、数字等有时被证明是方便的。然而,应该注意的是,全部这些和类似的项与适当的物理量相关联,并且仅仅是应用于这些量的方便标签。

32.进一步,所执行的操控通常被称为诸如相加或比较的术语(in terms),这些术语通常与由人类操作员执行的精神操作相关联。在形成一个或多个实施例的一部分的本文描述的操作中的任何一个中,人类操作员的这种能力不是必需的,或者在大多数情况下不是期望的。而是,这些操作是机器操作。用于执行各种实施例的操作的有用机器包括通用数字计算机或类似设备。

33.各种实施例还涉及用于执行这些操作的装置或系统。这个装置可以为所需的目的而专门构造,或者它可以包括由存储在计算机中的计算机程序选择性激活或重新配置的通用计算机。本文中呈现的过程并不固有地与特定的计算机或其他装置相关。各种通用机器

可以与根据本文的教导编写的程序一起使用,或者可以证明构造更专用的装置来执行所需的方法步骤是方便的。各种这些机器所需的结构将从给出的描述中出现。

34.现在参考附图,其中相同的附图标记始终用于指代相同的元件。在以下描述中,出于解释的目的,阐述了许多具体细节,以便提供对其的透彻理解。然而,显而易见的是,可以在没有这些具体细节的情况下实践新颖的实施例。在其他情况下,以框图形式示出了公知的结构和设备以便对其进行描述。意图是覆盖与所要求保护的主题一致的所有修改、等同物和替代性方案。

35.图1a示出了根据示例实施例的数据传输系统。如下文进一步讨论的那样,系统100可以包括非接触式卡105、客户端设备110、网络115和服务器120。尽管图1a示出了组件的单个实例,但是系统100可以包括任意数量的组件。

36.系统100可以包括一个或多个非接触式卡105。在一个实施例中,非接触式卡105包括信用卡尺寸的卡,该卡包括嵌入式集成电路、存储设备和接口,该接口允许该卡使用近场通信(nfc)协议与传输设备通信。本文中可以使用的非接触式卡包括例如

‘

119申请中描述的卡。

37.系统100可以包括客户端设备110,其可以是支持网络的计算机。如本文所述,支持网络的计算机可以包括但不限于计算机设备或通信设备,包括例如服务器、网络设备、个人计算机、工作站、电话、手持pc、个人数字助理、瘦客户端、胖客户端、互联网浏览器或其他设备。客户端设备110也可以是移动设备;例如,移动设备可以包括来自的的iphone、ipod、ipad或运行苹果的操作系统的任何其他移动设备、运行微软的mobile操作系统的任何设备、运行谷歌的操作系统的任何设备、和/或任何其他智能手机、平板电脑或类似的可穿戴移动设备。

38.客户端设备110可以包括处理器和存储器,并且应当理解的是,处理电路系统可以包含执行本文描述的功能所必需的附加组件,包括处理器、存储器、错误和奇偶校验/crc检查器、数据编码器、防冲突算法、控制器、命令解码器、安全原语和防篡改硬件。客户端设备110还可以包括显示器和输入设备。显示器可以是用于呈现视觉信息的任何类型的设备,诸如计算机监控器、平板显示器和移动设备屏幕,包括液晶显示器、发光二极管显示器、等离子面板和阴极射线管显示器。输入设备可以包括用于将信息输入到用户的设备中的任何设备,该设备可以是可用的并且由用户设备支持,诸如触摸屏、键盘、鼠标、光标控制设备、触摸屏、麦克风、数码相机、录像机或便携式摄像机。这些设备可以用于输入信息并与软件和本文描述的其他设备交互。

39.在一些示例中,系统100的客户端设备110可以执行实现例如与系统100的一个或多个组件的网络通信以传输和/或接收数据的一个或多个应用,诸如软件应用。

40.客户端设备110可以经由一个或多个网络115与一个或多个服务器120通信,并且可以作为与服务器120的相应前端到后端对来操作。客户端设备110可以例如从在客户端设备110上执行的移动设备应用向服务器120传输一个或多个请求。一个或多个请求可以与从服务器120检索数据相关联。服务器120可以从客户端设备110接收一个或多个请求。基于来自客户端设备110的一个或多个请求,服务器120可以被配置成从一个或多个数据库(未示出)检索所请求的数据。基于从一个或多个数据库接收所请求的数据,服务器120可以被配置为向客户端设备110传输所接收的数据,所接收的数据响应于一个或多个请求。

algorithm,三重数据加密算法)或高级加密标准(advanced encryption standard,aes)128;基于对称哈希的消息认证(hash-based message authentication,hmac)算法,诸如hmac-sha-256;以及基于对称密文的消息认证码(cypher-based message authentication code,cmac)算法,诸如aes-cmac。应当理解的是,许多加密形式对于本领域技术人员来说是已知的,并且本公开不限于本文具体标识的那些。

48.mac密码可以根据消息创建,该消息可以包括报头和共享秘密。在一些实施例中,共享信息(包括但不限于共享秘密和/或pin)然后可以与一个或多个随机数据块连结,并使用密码学算法和多样化密钥进行编码,以生成mac密码。此后,mac密码和报头可以连结,并被编码为ascii十六进制,并以ndef消息格式返回(响应于“读取ndef文件”消息)。

49.在一些示例中,mac密码可以作为ndef标签来传输,并且在其他示例中,mac密码可以与统一资源指示符一起被包括(例如,作为格式化的字符串)。

50.在一些示例中,应用122可以被配置为向非接触式卡105传输请求,该请求包括用于生成mac密码的指令。

51.在步骤106,非接触式卡105向应用122发送mac密码。在一些示例中,mac密码的传输经由nfc发生,然而,本公开不限于此。在其他示例中,这种通信可以经由蓝牙、wi-fi或其他无线数据通信方式进行。

52.在步骤108,应用122将mac密码通信传送给处理器124。

53.在步骤112,处理器124根据来自应用122的指令来验证mac密码。例如,mac密码可以由授权服务器验证,诸如图1a的服务器120。授权服务器可以为每个客户端设备110存储客户端设备的计数器、共享秘密和密钥的副本。在一些实施例中,如下面更详细描述的那样,授权服务器还可以存储与客户端设备相关联的pin。授权服务器可以根据在客户端设备110和授权服务器之间建立的协议来更新用于每个非接触式卡交易的计数器,使得计数器保持同步。授权服务器可以使用其计数器、密钥、共享秘密和/或pin的副本来构建预期的mac密码。

54.在一些示例中,mac密码可以作为数字签名起作用用于验证的目的。其他数字签名算法(诸如公钥非对称算法,例如数字签名算法和rsa算法、或者零知识协议)可以用于执行这种验证。

55.授权服务器可以将从非接触式卡接收的mac密码与由授权服务器生成的预期mac密码进行比较。这种布置以多种方式提高了交易安全性。第一,使用根据在客户端和服务器之间建立的协议而周期性更新的可变计数器值的密码的构建产生的密码的动态特性降低了恶意第三方重复使用认证信息的能力。第二,密码学算法的使用进一步保护敏感信息不经由窃听而发现。第三,将pin码校验与密码认证结合在一起为双因素认证增加了知识限定符。

56.图2a和图2b示出了被配置成支持使用pin一起和/或使用pin作为密码的一部分的认证方法的双因素认证系统的一个实施例的相应系统和过程。

57.在图2a的系统200中,交易设备222(其可以是客户移动设备、商家交易设备或包括nfc通信能力的任何设备)被示出为包括用于从用户202接收信息(诸如输入pin)的用户界面225。交易设备222还被示出为包括被配置为支持与非接触式卡205的nfc通信的nfc接口220和被配置为支持网络通信(包括但不限于与认证服务器223的互联网协议(ip)通信)的

网络接口227。

58.根据一个方面,非接触式卡205包括pin匹配逻辑210,该pin匹配逻辑可以包括被配置为将存储在非接触式卡存储器中的pin与从交易设备222接收的pin进行比较(例如作为ndef记录的一部分)的硬件、软件或其组合。卡205还包括密码生成逻辑211,该密码生成逻辑被配置为生成例如如

‘

119申请中所公开的密码。

59.密码逻辑211可以包括硬件和软件组件的组合,包括但不限于被配置为对卡205的一个或多个密钥和计数器值进行存储的存储设备。非接触式卡还可以包括计数器、加密和/或哈希硬件和软件等,用于在生成多样化的动态密钥中使用,该密钥用于在对来自非接触式卡的消息进行编码中使用。在一些实施例中,密码逻辑211可以至少部分地实施为存储在非接触式卡205的存储器中的小程序。尽管pin逻辑210和密码逻辑211被示出为分离地进行描绘,但是应当理解的是,在各种实施例中,功能可以被不同地分配。例如,在一些实施例中,pin逻辑210和密码逻辑211可以由单个小程序实施。

60.服务器223被示出为包括密码校验逻辑228。密码校验逻辑228可以包括硬件和软件组件的组合,包括但不限于存储客户端密钥和计数器值的存储设备、计数器、加密和/或哈希硬件和软件等。在一个实施例中,密码校验逻辑228可以被配置为生成多样化的动态密钥,用于在生成预期密码中使用,并且校验逻辑可以将预期密码与来自客户端设备的所接收的密码进行比较。匹配的密码指示客户端设备和认证服务器的计数器之间的协调。此外,匹配密码还可以指示诸如共享秘密、pin等信息的知识。

61.图2b示出了用于使用图2a的系统进行双因素认证的方法。在步骤251,由用户202发起交易;例如,用户可以试图访问账户、进行购买或者以其他方式执行受益于本文公开的双因素认证方法的动作。在步骤252,提示用户202输入pin,并且在接收到输入pin时,交易设备222可以发起与非接触式卡205的双重认证密码交换,例如通过提示用户在交易设备222上轻击卡205或者以其他方式将非接触式卡205带入与交易设备222的通信范围。

62.当非接触式卡在交易设备的范围内时,在步骤253,交易设备222将输入pin转发给非接触式卡205,例如作为pin记录,并发出对与密码生成小程序相关联的nfc标签的读取。在步骤254,pin匹配逻辑210可以将输入pin与所存储的pin 215进行比较。如果在步骤255确定“匹配”,则在步骤256指示密码生成小程序生成密码,并将该密码传输回交易设备222。

63.如果在步骤257没有接收到密码,例如由于pin不匹配,则在步骤259可以取消交易。如果在步骤257接收到密码,则在步骤258,交易设备222请求交易的认证,将密码转发给认证服务器223。

64.在步骤260,在由认证服务器223接收到密码时,认证服务器检索客户端数据,包括与非接触式卡205相关联的计数器、密钥、共享秘密等。使用这个信息,在步骤261,认证服务器生成预期密码,并且在步骤262,确定所生成的密码是否对应于由接收的密码提供的唯一数字签名。在步骤263,认证服务器向交易设备222返回授权/拒绝响应。如果交易设备222在步骤264确定交易被授权,则可以在步骤265执行交易。如果交易被拒绝,则交易设备在步骤250取消交易。

65.所公开的基于双因素pin的认证系统通过保护所存储的pin 215不被发现来提高交易安全性;如所讨论的那样,所存储的pin不被公开传输,并且因此不能在pin交换期间通过恶意监控而获得。在pin、共享秘密和/或计数器值可以经由侧录获得的情况下,在不知道

在卡和认证服务器之间实施的动态计数器协议的情况下的克隆卡将是不可操作的。

66.图3a和图3b公开了基于双因素pin的授权系统和方法的另一实施例,其中pin匹配功能可以由认证服务器323作为密码校验逻辑328的一部分来提供。在图3a的系统300中,卡305存储用于非接触式卡的唯一pin 315,并且包括密码逻辑311,如上所述该密码逻辑可以包括密码生成小程序。根据一个实施例并在下面更详细地描述,由非接触式卡305提供的密码可以包括pin 315和/或使用pin 315形成。

67.交易设备322包括用户界面325、nfc接口320和网络接口327。此外,交易设备可以包括封装逻辑324,在一个实施例中,该封装逻辑可以包括用于在将输入pin/密码对转发给认证服务器323之前加密输入pin和/或密码的代码。

68.认证服务器323包括密码校验逻辑328,该密码校验逻辑可以进行操作以从经加密的输入pin/密码对中提取输入pin。密码校验逻辑328还可以被配置成使用输入pin和所存储的客户端数据(诸如计数器和密钥数据)来生成预期密码。密码校验逻辑328然后可以将预期密码与所提取的密码进行比较,以确定指示输入pin和所存储的pin以及计数器和密钥信息之间的关联性的匹配。

69.图3b是可以由系统300执行的双因素认证过程的流程图。在步骤351发起交易之后,在步骤352,提示用户302输入pin。在步骤353,如上所述发起密码认证过程,例如,交易设备322可以向卡305的ndef标签产生小程序(特别是被配置为从非接触式卡305检索pin 315以包含在密码有效载荷中的ndef标签产生小程序)发出nfc读取操作。在步骤356,非接触式卡的小程序可以以《用户id》《计数器》《用户标id的mac+计数器+pin)的形式组装密码数据。在一些实施例中,使用计数器形成的多样化密钥可以用于使用密码学哈希算法等对《用户id的mac+计数器+pin》进行编码。可以使用公钥非对称算法(例如数字签名算法和rsa算法、或者零知识协议)来执行这种验证,其可以是可替选地使用。

70.非接触式卡305将密码返回给交易设备322,并且在步骤354,交易设备322将输入pin与所接收的密码进行组合。在一些实施例中,输入pin和/或所接收的密码可以被加密以混淆输入pin信息,例如使用对称加密算法。该组合被转发给认证服务器323。

71.在步骤360,认证服务器323从存储装置中检索与非接触式卡相关的认证信息(包括计数器值、密钥、共享秘密等)。使用这个信息,在步骤361,认证服务器可以组装预期密码,例如以《用户id的mac+所存储的计数器+输入pin》的形式。在步骤362,认证服务器确定预期密码和从非接触式卡检索的密码之间是否存在匹配,并在步骤363向交易设备322返回授权状态。响应于在步骤364接收到授权状态,交易在步骤364继续或者在步骤359被取消。

72.因此,在图3a和图3b的实施例中,虽然由非接触式卡生成的密码是使用pin形成的,但是pin本身不是以可辨别或可导出的形式通过网络传输的。

73.图4a和图4b公开了基于双因素pin的授权系统和方法的另一实施例,其中pin匹配可以由交易设备使用公钥密码学来执行。在一个实施例中,非接触式卡405保持私钥417。私钥417只有非接触式卡405知道,并可以用于解密经由公钥加密的通信。非接触式卡还可以包括数字签名逻辑411,该数字签名逻辑被配置为生成唯一数字签名、密码学哈希,以提供用于与交易设备422通信的密码。

74.交易设备422包括用户界面425和nfc接口420。交易设备被示出为还包括随机数生成器454、加密逻辑424和存储与非接触式卡相关联的公钥457的存储器455,其中公钥可以

由交易设备从可信的认证机构检索。交易设备还包括数字签名逻辑456,用于生成如下所述的数字签名。在一些实施例中,卡405的公钥可以由卡405存储并作为认证过程的一部分由交易设备读取。

75.图4b中示出了用于使用图4a的系统400进行双因素认证的方法。当在步骤461确定已经发起交易时,在步骤462,提示用户404对输入pin进行键入。在步骤463,交易设备从卡本身或者从可信的认证机构获取与非接触式卡相关联的公钥。在步骤465,交易设备生成交易设备利用公钥对其进行加密的随机数,并转发给非接触式卡405。在步骤466,非接触式卡使用其私钥解密随机数,并使用随机数和所存储的pin的组合生成数字签名415。所得到的数字签名被转发回给交易设备422。

76.在步骤467,交易设备422还使用随机数结合从用户402接收的输入pin来生成数字签名。在步骤468,比较数字签名以标识匹配。根据匹配状态,在步骤470执行交易(匹配)或在步骤469取消交易(不匹配)。

77.图5a和图5b公开了基于双因素pin的授权系统和方法的另一个施例,其中非接触式卡pin存储在认证服务器处,并与密码结合使用来认证交易。在图5a的系统500中,非接触式卡505包括用于使用如上所述的计数器、动态密钥、共享秘密等的组合来生成密码的密码逻辑511。交易设备522包括用户界面520、nfc接口525和网络接口527。此外,交易设备可以包括封装逻辑524,在一个实施例中,该封装逻辑可以包括用于在将输入pin/密码对转发给认证服务器523之前加密输入pin和/或密码的代码。认证服务器523包括pin表595、pin匹配逻辑594和密码校验逻辑596。

78.图5b中示出了用于使用图5a的系统500进行双因素认证的方法。在步骤551模仿交易之后,在步骤552,提示用户502输入pin,并且在步骤553,交易设备522从非接触式卡505请求密码。在步骤555,非接触式卡生成密码并将其返回给交易设备5422。在步骤554,交易设备将从用户接收的输入pin与来自非接触式卡的密码组合,对其加密并将其转发给认证服务器523。在步骤560,授权服务器检索与非接触式卡505相关联的pin、计数器和密钥。在步骤561,授权服务器解密来自交易设备522的消息,提取输入pin,并在步骤562将所提取的输入pin与从pin表中检索的预期输入pin进行比较。在步骤563,认证服务器523还可以提取从非接触式卡505检索的密码。认证服务器523可以使用由密码校验逻辑存储的所存储的密钥、计数器和共享秘密信息来构建预期密码。在步骤564,交易设备可以将预期密码与所提取的密码进行比较以确定匹配。响应于该比较,在步骤565,认证服务器523向交易设备返回授权状态。响应于在步骤566接收到授权状态,在步骤568执行交易(匹配)或者在步骤567取消交易(不匹配)。

79.因此,已经示出和描述了用于提供基于双因素pin的认证的各种系统和方法。现在将参照图6至10描述可以包括在非接触式卡、交易设备和/或授权服务器中连同和/或代替已经描述的组件以支持所描述的方法的示例性组件。

80.图6示出了非接触式卡600,该非接触式卡可以包括由其身份可以显示在卡600的正面或背面上的服务提供商605发行的支付卡,诸如信用卡、借记卡或礼品卡。在一些示例中,非接触式卡600与支付卡无关,并且可以包括但不限于标识卡。在一些示例中,支付卡可以包括双接口非接触式支付卡。非接触式卡600可以包括基底610,该基底可以包括由塑料、金属和其他材料构成的单层或一个或多个层压层。示例性基底材料包括聚氯乙烯、聚氯乙

烯乙酸酯、丙烯腈丁二烯苯乙烯、聚碳酸酯、聚酯、阳极化钛、钯、金、碳、纸和生物可降解材料。在一些示例中,非接触式卡600可以具有符合iso/iec 7810标准的id-1格式的物理特性,并且非接触式卡可以另外符合iso/iec 14443标准。然而,应当理解的是,根据本公开的非接触式卡600可以具有不同的特性,并且本公开不要求在支付卡中实施非接触式卡。

81.非接触式卡600还可以包括显示在卡的正面和/或背面的标识信息615,以及接触垫620。接触垫620可被配置成与另一通信设备(诸如用户设备、智能电话、膝上型电脑、台式电脑或平板电脑)建立联系。非接触式卡600还可以包括处理电路系统、天线和图6中未示出的其他组件。这些组件可以位于接触垫620的后面或者基底610上的其他地方。非接触式卡600还可以包括可以位于卡的背面上(图6中未示出)的磁条或磁带。

82.如图7所示,接触垫720可以包括用于存储和处理信息的处理电路系统,该处理电路系统包括微处理器730和存储器735。应当理解的是,处理电路系统可以包含执行本文描述的功能所必需的附加组件,包括处理器、存储器、错误和奇偶校验/crc检查器、数据编码器、防冲突算法、控制器、命令解码器、安全原语和防篡改硬件。

83.存储器735可以是只读存储器、一次写入多次读取存储器或读/写存储器,例如ram、rom和eeprom,并且非接触式卡700可以包括这些存储器中的一个或多个。只读存储器可以是工厂可编程的只读存储器或一次性可编程存储器。一次性可编程性提供了一次写入然后多次读取的机会。一次写入/多次读取存储器可以在存储器芯片已经出厂后的某个时间点被编程。一旦存储器被编程,它可能不被重写,但它可能被多次读取。

84.存储器735可以被配置成存储一个或多个小程序740、一个或多个计数器745和客户信息750。根据一个方面,存储器735还可以存储pin 777。

85.一个或多个小程序740可以包括与相应的一个或多个服务提供商应用相关联的一个或多个软件应用,并且被配置为在一个或多个非接触式卡上执行,诸如java卡小程序。例如,小程序可以包括被配置为生成如上所述的mac密码的逻辑,在一些实施例中,包括至少部分使用pin信息形成的mac密码。

86.一个或多个计数器745可以包括足以存储整数的数字计数器。客户信息750可以包括分配给非接触式卡700的用户的唯一字母数字标识符和/或一起可以用于将非接触式卡的用户与其他非接触式卡用户区分开的一个或多个密钥。在一些示例中,客户信息750可以包括标识客户和分配给该客户的账户两者的信息,并且可以进一步标识与客户的账户相关联的非接触式卡。

87.参照接触垫描述了前述示例性实施例的处理器和存储元件,但是本公开不限于此。应当理解的是,这些元件可以在垫720外部实施、或者与该垫完全分离、或者作为位于接触垫720内的微处理器730和存储器735元件之外的其他元件。

88.在一些示例中,非接触式卡700可以包括放置在非接触式卡700内和接触垫720的处理电路系统755周围的一个或多个天线725。例如,一个或多个天线可以与处理电路系统集成,并且一个或多个天线可以与外部升压线圈一起使用。作为另一示例,一个或多个天线可以在接触垫720和处理电路系统的外部。

89.如上所解释那样,非接触式卡700可以构建在可在智能卡或其他设备上操作的软件平台上,智能卡或其他设备包括程序代码、处理能力和存储器,诸如javacard。小程序可以被配置为响应于来自读取器(诸如移动近场通信(nfc)读取器)的一个或多个请求(诸如

近场数据交换(near field data exchange,ndef)请求),并且产生包括被编码为ndef文本标签的密码学安全的otp的ndef消息。

90.图8示出了根据示例实施例的示例性ndef短记录布局(sr=1)800。ndef消息为交易设备提供了与非接触式卡通信的标准化方法。在一些示例中,ndef消息可以包括一个或多个记录。ndef记录800包括头部802,该头部包括定义如何解释记录的其余部分的多个标志,包括消息开始(message begin,mb)标志803a、消息结束(message end,me)标志803b、组块标志(chunk flag,cf)803c、短记录(short record,sr)标志803d、id长度(id length,il)标志803e和类型名称格式(type name format,tnf)字段803f。mb 803a和me标志803b可以被设置为指示消息的相应的第一和最后记录。cf 803c和il标志803e提供关于记录的信息,分别包括数据是否可以被“分块”(数据分布在消息内的多个记录中)或者id类型长度字段808是否相关。当消息仅包括一个记录时,可以设置sr标志803d。

91.如nfc协议所定义的那样,tnf字段803f标识该字段包含的内容的类型。这些类型包括空的、众所周知的(由nfc论坛的记录类型定义(record type definition,rtd)定义的数据)、多用途互联网邮件扩展(multipurpose internet mail extension,mime)[由rfc 2046定义的]、绝对统一资源标识符(uniform resource identifier,uri)[由rfc 3986定义的]、外部的(用户定义的)、未知的、未改变的[对于组块]以及保留的。

[0092]

nfc记录的其他字段包括类型长度804、有效载荷长度806、id长度808、类型810、id 812和有效载荷814。类型长度字段804指定在有效载荷中找到的数据的精确种类。有效载荷长度806包含以字节为单位的有效载荷的长度。记录可以包含多达4294967295个字节(或2^32至1个字节)的数据。id长度808包含以字节为单位的id字段的长度。类型810标识有效载荷包含的数据的类型。例如,出于认证目的,类型810可以指示有效载荷814是至少部分地使用从非接触式卡的存储器中检索的个人标识码(pin)形成的密码。id字段812为外部应用提供了标识ndef记录内携载的整个有效载荷的手段。有效载荷814包括该消息。

[0093]

在一些示例中,通过在安全信道协议下实施存储数据(e2),数据最初可以存储在非接触式卡中。这个数据可以包括个人用户id(puid)和对于卡来说是唯一的pin,以及初始密钥、包括会话密钥的密码学处理数据、数据加密密钥、随机数和将在下面更详细地描述的其他值中的一个或多个。在其他实施例中,puid和pin可以在将非接触式卡交付给客户端之前预加载到非接触式卡中。在一些实施例中,pin可由与非接触式卡相关联的客户端选择,并在使用各种严格的认证方法来校验客户端之后写回到非接触式卡。

[0094]

图9示出了通信系统900,其中非接触式卡910和/或认证服务器950中的一个可以存储可以在第一因素认证期间使用的信息。如参考图3所述,每个非接触式卡可以包括微处理器912和用于客户信息919(包括一个或多个唯一识别属性,诸如标识符、密钥、随机数等)的存储器916。在一个方面,存储器还包括小程序917,该小程序在由微处理器912执行时可操作用于控制本文描述的认证过程。如上所述,pin 918可以存储在卡910的存储器916中,并由小程序访问和/或作为客户信息919的一部分。此外,每个卡910可以包括一个或多个计数器914和接口915。在一个实施例中,接口操作nfc或其他通信协议。

[0095]

客户端设备920包括用于与非接触式卡通信的非接触式卡接口925,以及允许设备920使用如上所述的各种通信协议与服务提供商通信的一个或多个其他网络接口(未示出)。客户端设备还可以包括用户界面929,该用户界面可以包括键盘或触摸屏显示器中的

一个或多个,从而允许服务提供商应用和客户端设备920的用户之间的通信。客户端设备920还包括处理器924和存储器922,该存储器存储由处理器执行时控制客户端设备920的操作的信息和程序代码,包括例如客户端侧应用923,该客户端侧应用可以由服务提供商提供给客户端,以便于访问和使用服务提供商应用。在一个实施例中,客户端侧应用923包括程序代码,该程序代码被配置成将包括pin码的认证信息从非接触式卡910传送到由服务提供商提供的一个或多个服务,如上所述。客户端侧应用923可以经由显示在用户界面926上的应用界面来控制。例如,用户可以选择作为应用界面的一部分提供的图标、链接或其他机制来启动客户端侧应用以访问应用服务,其中启动的一部分包括使用密码交换机来校验客户端。

[0096]

在示例性实施例中,密码交换机包括具有处理器和存储器的传输设备,传输设备的存储器包含主密钥、传输数据和计数器值。传输设备与具有处理器和存储器的接收设备通信,接收设备的存储器包含主密钥。传输设备可以被配置为:使用主密钥和一种或多种密码学算法生成多样化密钥,并将多样化密钥存储在传输设备的存储器中;使用一种或多种密码学算法和多样化密钥来加密计数器值以产生经加密的计数器值;使用一种或多种密码学算法和多样化密钥来加密传输数据以产生经加密的传输数据,以及将经加密的计数器值和经加密的传输数据作为密码发送到接收设备。接收设备可以被配置为:基于所存储的主密钥和所存储的计数器值生成多样化密钥,并将多样化密钥存储在接收设备的存储器中;并且使用一个或多个解密算法和多样化密钥来解密经加密的密码(包括经加密的计数器和经加密的传输数据)。接收设备可以响应于经解密的计数器与所存储的计数器之间的匹配来认证传输设备。然后,可以在传输和接收设备中的每一个处递增计数器,用于后续认证,从而为传输设备/接收设备交易提供基于密码的动态认证机制。

[0097]

如参考图1a所提及那样,客户端设备920可以连接到服务提供商905的各种服务,并由应用服务器906管理。在所示的实施例中,认证服务器950和应用服务器906被示为分离的组件,尽管应当理解的是,应用服务器可以包括被描述为包括在认证服务器中的所有功能。

[0098]

认证服务器950被示出为包括用于通过网络930与网络成员通信的网络接口953和中央处理单元(cpu)959。在一些实施例中,认证服务器可以包括用于存储与服务提供商的客户端相关的pin信息的pin表952的非暂时性存储介质。这种信息可以包括但不限于客户端用户名、客户端个人标识符以及客户端密钥和计数器。在一个实施例中,认证服务器还包括用于控制密码的解码和计数器的提取的认证单元954和可以如下所述用于结合非接触式卡910执行认证的客户端计数器值表956。在各种实施例中,认证服务器还可以包括配置有用于每个客户端/非接触式卡对的条目的pin表952。

[0099]

图10示出了包括显示器1010的客户端设备1000的一个示例,显示器包括提示窗口1020和输入部分1030。提示部分可以显示各种提示以引导客户通过认证过程,例如包括提示“接合卡”以鼓励朝向设备1000移动卡805。该提示还可以包括诸如“键入pin”的指令,如图10所示,并提供键盘或其他输入机制以使得用户能够输入pin。在一些实施例中,在成功的卡轻击和pin键入之后,可以允许用户完成交易,例如,完成收费、获得对敏感数据的访问、获得对特定人的访问权等。

[0100]

因此,已经示出和描述了用于使用密码和pin交换用于多重因素认证目的以减少

和/或消除卡克隆的可能性的基于双因素pin的认证的系统和方法。

[0101]

如在本技术中所使用的那样,术语“系统”、“组件”和“单元”旨在指代计算机相关的实体,或者是硬件、硬件和软件的组合、软件、或者是执行中的软件,它们的示例在本文中描述。例如,组件可以是但不限于在处理器上运行的进程、处理器、硬盘驱动器、多个存储驱动器、(光学和/或磁存储介质的)非暂时性计算机可读介质、对象、可执行文件、执行的线程、程序和/或计算机。举例来说,运行在服务器上的应用和服务器两者可以是组件。一个或多个组件可以驻留在进程和/或执行的线程中,并且组件可以位于一台计算机上和/或分布在两台或更多台计算机之间。

[0102]

进一步,组件可以通过各种类型的通信介质彼此通信耦合,以协调操作。协调可以包括单向或双向的信息交换。例如,组件可以以通过通信介质传送的信号的形式来传送信息。该信息可以被实施为被分配给各种信号线的信号。在这种分配中,每个消息可以是信号。然而,另外的实施例可以替代性地采用数据消息。这种数据消息可以通过各种连接发送。示例性连接包括并行接口、串行接口和总线接口。

[0103]

一些实施例可以使用表述“一个实施例”或“实施例”及其派生词来描述。这些术语意味着结合该实施例描述的特定特征、结构或特性被包括在至少一个实施例中。短语“在一个实施例中”在说明书中的不同地方的出现不一定全部指同一实施例。另外,除非另有说明,以上描述的特征被认为可以以任何组合一起使用。因此,任何单独讨论的特征可以彼此结合使用,除非注意这些特征彼此不兼容。

[0104]

一般参考本文中使用的符号和命名,本文中的详细描述可以根据可以被实施为在计算机或计算机的网络上执行的程序过程的功能框或单元来呈现。由本领域技术人员使用这些程序描述和表示来最有效地向本领域其他技术人员传达他们的工作的实质。

[0105]

程序在此并且通常被认为是导致期望的结果的自洽的操作序列。这些操作是需要对物理量进行物理操控的那些操作。通常,尽管不是必须的,这些量采取能够被存储、传递、组合、比较和以其他方式操控的电、磁或光学信号的形式。主要是出于通用的原因,将这些信号称为位、值、元素、符号、字符、项、数字等有时被证明是方便的。然而,应该注意的是,全部这些和类似的术语与适当的物理量相关联,并且仅仅是应用于这些量的方便标签。

[0106]

进一步,所执行的操控通常被称为诸如相加或比较的术语,这些术语通常与由人类操作员执行的精神操作相关联。在形成一个或多个实施例的一部分的本文描述的操作中的任何一个中,人类操作员的这种能力不是必需的,或者在大多数情况下不是期望的。而是,这些操作是机器操作。用于执行各种实施例的操作的有用机器包括通用数字计算机或类似设备。

[0107]

一些实施例可以使用表达“耦合”和“连接”及其派生词来描述。这些术语不一定旨在是彼此同义。例如,一些实施例可以使用术语“连接”和/或“耦合”来描述,以指示两个或更多个元件彼此直接物理或电接触。然而,术语“耦合”也可以表示两个或更多个元件彼此不直接接触,但是仍然彼此合作或交互。

[0108]

要强调的是,提供本公开的摘要是为了允许读者快速确定技术性公开内容的性质。在具有这样的理解的情况下提交的,即其将不用于解释或限制权利要求的范围或含义。此外,在前面的详细描述中,各种特征被一起分组在单个实施例中以简化公开内容。该公开方法不应被解释为反映了要求保护的实施例需要比每个权利要求中明确陈述的更多的特

征的意图。相反,如以下权利要求所反映的那样,发明主题在于少于单个公开实施方式的全部特征。因此,下面的权利要求由此被结合到详细描述中,其中每个权利要求独立地作为分离的实施例。在所附权利要求中,术语“包括(including)”和“其中(in which)”分别用作相应术语“包含(comprising)”和“其中(wherein)”的简明英语等价物。而且,术语“第一”、“第二”、“第三”等仅用作标签,并不旨在对它们的对象强加数字要求。

[0109]

上面已经描述的内容包括所公开的架构的示例。当然,不可能描述组件和/或方法的每一个可想到的组合,但是本领域的普通技术人员可以认识到许多进一步的组合和置换是可能的。因此,新颖性架构旨在涵括落入所附权利要求的精神和范围内的所有这些变更、修改和变化。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1