一种基于可信计算的TCM设备身份认证方法与流程

一种基于可信计算的tcm设备身份认证方法

技术领域

1.本发明涉及可信计算技术领域,具体是一种基于可信计算的tcm设备身份认证方法。

背景技术:

2.本说明书中的缩略语和关键术语定义如下:

3.可信密码模块trusted cryptography module(tcm):是可信计算平台的硬件模块,为可信计算平台提供密码运算功能,具有受保护的存储空间。

4.tcm背书密钥tcm endorsement key:是可信密码模块的背书密钥。

5.主密钥primary key:从与内部层次结构关联的主种子创建的主密钥。

6.主种子primary seed:包含在从中派生主密钥和主对象的tcm中的大随机值。

7.随着信息电子化与信息全球化的飞速发展,人们对计算机在工作、生活中的选择与侧重逐渐从使用属性(如硬件配置、软件兼容、生态环境)向安全属性(如行为管理、信息泄露、身份认证等功能)转移。tcm(trusted cryptography module)安全芯片是实现安全可信计算功能的重要模块,现有的tcm芯片通常内嵌专用型处理器,可通过硬件支持指令实现复杂加解密算法;其作为可信计算密码支撑平台中的重要组成部分,为整个系统提供安全可信根,对tcm身份的认证就显得尤为重要。厂商生产出来的tcm模块在向终端客户发放,再到安装tcm到平台使用过程中,如何防范别有用心的人或组织通过伪造、仿制相同的tcm硬件模块进行恶意替换,以达到攻击的目的,是一个亟需要解决的技术问题,即需要向用户提供一种识别tcm硬件模块是否是原生产厂商生产的技术方法。

8.现有专利技术公开了一种用于物联网的可信装置,申请号为2018115921125,其技术方案是:提供可信装置与可信网关通过通信模块进行通信,判断可以装置是否可信,解决了在物联网组建时,对可信的终端设备的需求,但是并未解决本技术要解决的技术问题。

技术实现要素:

9.本发明的目的在于克服以上存在的技术问题,提供一种基于可信计算的tcm设备身份认证方法。

10.为实现上述目的,本发明采用如下的技术方案:

11.一种基于可信计算的tcm设备身份认证方法,包括以下步骤:

12.s1:产生ek证书

13.所述tcm设备在出厂之前,在所述tcm设备内部通过主种子生成第一非对称主密钥对ek,再读取所述第一非对称主密钥对ek的公钥,利用所述公钥信息生成证书请求信息发送给证书签发中心ca,所述证书签发中心ca收到请求后生成非对称主密钥对ek证书,并签发给请求用户,所述非对称主密钥对ek证书包含有所述第一非对称主密钥对ek的公钥;

14.s2:存储ek证书

15.使用所述tcm设备生产厂商的根密钥签名所述非对称主密钥对ek证书,并把签名

后的所述非对称主密钥对ek证书存储在所述tcm设备的非易失性存储器中;

16.s3:身份认证

17.获得所述tcm设备后,首先,按照所述第一非对称主密钥对ek的方法生成第二非对称主密钥对ek;其次,读取第二非对称主密钥对ek中的公钥;然后,读取所述非对称主密钥对ek证书的公钥;最后,验证已读取的所述第二非对称主密钥对ek中的公钥与所述非对称主密钥对ek证书中的公钥是否一致,如果一致,则读取所述可访问的外部平台中的根证书,使用所述根证书对所述非对称主密钥对ek证书进行验签,所述根证书是事先用所述根密钥自签名根证书,并把自签名的所述根证书公布到外部平台上;如果验签成功,表示所述tcm设备为厂商生产未被替换。

18.进一步地,所述步骤s1中,生成第一非对称主密钥对ek的方法是:在所述tcm设备内部先使用主种子通过kdf派生算法生成私钥,再根据所述私钥计算公钥,从而生成所述第一非对称主密钥对ek。

19.进一步地,所述步骤3)中读取所述可访问的外部平台中的根证书,使用所述根证书对所述非对称主密钥对ek证书进行验签的方法为:

20.请求用户向所述外部平台发送获取所述根证书的请求;所述外部平台接收到所述请求后将所述根证书发送给所述请求用户;所述请求用户再将所述根证书发送给所述tcm设备;所述tcm设备使用所述根证书对所述非对称主密钥对ek证书进行验签。

21.进一步地,所述非易失性存储器是rom、flash memory和nvram中的任意一种。

22.进一步地,所述可访问的外部平台是网站、网络服务器、云服务器、存储介质的任意一种或多种组合。

23.本发明在tcm设备出厂前通过其内部生成非对称主密钥对ek,从而产生非对称主密钥对ek证书,用户拿到tcm设备后再通过其内部生成一个非对称主密钥对ek,并读取非对称主密钥对ek证书的公钥,以及第二次生成的非对称主密钥对ek的公钥进行验证是否一致,如一致,则再通过根证书对非对称主密钥对ek证书进行验签,如果验签成功,表示所述tcm设备为原生产厂商生产未被替换,简单灵活易用。

附图说明

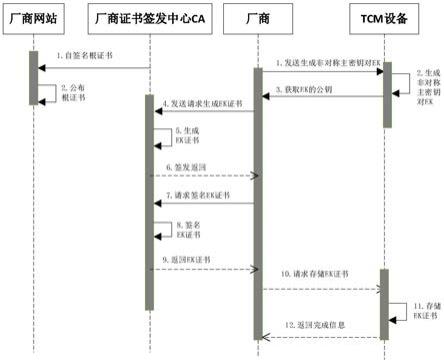

24.图1:本发明存储ek证书和存放根证书的流程示意图。

25.图2:本发明用户验证tcm设备是否一致性的流程示意图。

具体实施方式

26.下面结合附图及实施例对本发明进行详细说明。

27.本技术可访问的外部平台可以是网站、网络服务器、云服务器、存储介质等中的任意一种或多种组合,本实施例仅以厂商网站举例说明。

28.本技术非易失性存储器可以是rom(read

‑

only memory,只读存储器)、flash memory(闪存)和nvram中的任意一种(非易失性随机存取存储器),本实施例仅以flash memory举例说明。

29.本技术的厂商指的是tcm设备生产原厂商,如厂商网站是指tcm设备生产原厂商的网站,厂商证书签发中心ca是指tcm设备生产原厂商的证书签发中心ca。

30.如图1

‑

2所示,一种基于可信计算的tcm设备身份认证方法,包括以下步骤:

31.s1:产生ek证书

32.厂商在tcm设备在出厂之前,在所述tcm设备内部先使用主种子通过kdf派生算法生成私钥,再根据所述私钥计算公钥,从而生成第一非对称主密钥对ek,厂商再读取第一非对称主密钥对ek中的公钥,并使用已读取的所述第一非对称主密钥对ek中的公钥和其他信息(如证书的使用机构、证书的有效时间、证书起始时间、证书结束时间)生成证书请求信息发送给厂商证书签发中心ca,厂商证书签发中心ca收到所述请求信息后生成非对称主密钥对ek证书,并签发给所述厂商,所述非对称主密钥对ek证书包含所述第一非对称主密钥对ek的公钥。

33.s2:存储ek证书

34.厂商向所述厂商证书签发中心ca发送请求签名非对称主密钥对ek证书,所述厂商证书签发中心ca收到签名请求后,使用其根密钥对所述非对称主密钥对ek证书签名,并把签名后的所述非对称主密钥对ek证书发送给所述厂商,厂商再将所述非对称主密钥对ek证书发送给所述tcm设备,并向所述tcm设备发送将所述非对称主密钥对ek证书存储在所述tcm设备的flash memory中的指令,所述tcm设备收到所述指令后完成存储任务;

35.s3:身份认证

36.用户在获得所述tcm设备后,首先,按照所述第一非对称主密钥对ek的方法生成第二非对称主密钥对ek;其次,读取第二非对称主密钥对ek中的公钥;然后,读取所述非对称主密钥对ek证书的公钥;最后,验证已读取的所述第二非对称主密钥对ek中的公钥与所述第一非对称主密钥对ek证书中的公钥是否一致。如果一致,则向所述厂商网站发送请求获取根证书,所述根证书是厂商事先将用所述根密钥自签名根证书,并把自签名的所述根证书公布到厂商网站上。所述厂商网站接收到所述请求后将所述根证书发送给所述用户,所述用户再将所述根证书发送给所述tcm设备;所述tcm设备使用所述根证书对所述非对称主密钥对ek证书进行验签,如果验签成功,表示所述tcm设备为厂商生产未被替换,身份合法。

37.最后应说明的是:以上实施例仅用以说明本发明而并非限制本发明所描述的技术方案;因此,尽管本说明书参照上述的各个实施例对本发明已进行了详细的说明,但是,本领域的普通技术人员应当理解,仍然可以对本发明进行修改或等同替换;而一切不脱离本发明的精神和范围的技术方案及其改进,其均应涵盖在本发明的权利要求范围中。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1