一种基于隐蔽扫描技术的弱口令检测系统的制作方法

1.本发明涉及计算机信息处理技术领域,具体为一种基于隐蔽扫描技术的弱口令检测系统。

背景技术:

2.在信息技术广泛应用的今天,暴露在互联网上的信息资产越来越多,面临的信息安全威胁、信息安全攻击也越来越多,从而导致信息安全事件层出不穷。目前为止,弱口令漏洞一直是导致出现信息安全事件的重要因素之一。

3.弱口令(weak password)通常是指容易被他人猜测到或被破解工具破解的口令,如:生日、名字、简单的顺序数字or字符、键盘字母连排(如:3456,3abc,abcdef,qwerty,1qaz2wsx等)。日常使用的telnet、ssh、snmp服务协议,weblogic、redis、mysql应用组件,摄像头设备等均需要口令交互,均有存在弱口令漏洞的可能。弱口令漏洞一旦被利用可能导致管理权限被窃取、敏感信息泄露、信息系统被破坏等风险。因此,检测信息资产是否存在弱口令是非常有必要的。

4.常见的弱口令检测系统通过集成批量密码字典对特定ip地址范围内已知目标资产的特定服务、协议或接口等进行弱口令猜解,进而检测是否存在弱口令漏洞。当信息系统开启防火墙等安全功能时,会存在弱口令检测系统无法发现待检测目标信息资产,进而遗漏检测目标的可能。常见的弱口令检测系统通常利用自身集成的一个或数个服务、协议或接口的弱口令检测功能针对目标信息资产进行检测,无法针对目标信息资产可能存在弱口令漏洞的服务、协议和接口等进行全面识别和检测,进而存在遗漏弱口令漏洞无法得到检测的可能性。

技术实现要素:

5.本发明的目的在于提供一种基于隐蔽扫描技术的弱口令检测系统,以解决上述背景技术中提出的问题。

6.为实现上述目的,本发明提供如下技术方案:一种基于隐蔽扫描技术的弱口令检测系统,该检测系统包括目标主机发现模块、主机端口探测模块;所述目标主机发现模块用于突破防火墙限制,并进行目标主机存活探测;所述主机端口探测模块用于在目标主机发现模块确定目标主机存活后,探测主机开放的端口;

7.该检测系统还包括资产识别模块、特征识别模块、弱口令检测模块;

8.所述资产识别模块用于识别待弱口令检测的目标资产,目标资产包括含受防火墙等安全防护的隐蔽信息资产,具体为详细的ip地址和端口号;

9.所述特征识别模块包括指纹特征库,指纹特征库用于针对已发现的目标资产,识别其在osi模型下需要口令交互的服务、协议、接口等;

10.所述弱口令检测模块用于针对已通过特征识别模块识别的服务、协议、接口等开展弱口令检测,识别漏洞,该弱口令检测模块包括采用彩虹表、口令生成函数、socket()函

数构造而成的弱口令检测功能库;

11.作为本发明的一种优选方案,所述目标主机发现模块用于根据icmp协议、ip协议的报文格式,通过socket()函数设置不同的标志位的值,构造不同类型的icmp报文或ip报文,发给目标主机,通过不同的响应结果,判断目标主机是否存活。

12.作为本发明的一种优选方案,所述目标主机发现模块包括non-echo icmp探测、构造ip包探测,其中,non-echo icmp探测用于利用icmp协议中非icmp echo的icmp查询信息类型实现主机探测;所述构造ip包探测用于向目标主机发送构造的ip包,并探测对方返回的信息。

13.作为本发明的一种优选方案,所述non-echo icmp探测查询的信息类型包括timestamp和timestamp reply、information request和information reply、address mask request和address mask reply等。

14.作为本发明的一种优选方案,所述non-echo icmp探测的主机探测方法具体包括以下步骤:

15.如向目标主机发送一个只有首部的ip包,目标主机将返回“destination unreachable”,此时说明主机存活;

16.向目标主机发送一个ip包,改变其协议项,如果返回“destination unreachable”,则主机没有使用这个协议;

17.如果未返回任何信息则使用了该协议或使用了防火墙。

18.作为本发明的一种优选方案,所述主机端口探测模块包括tcp fin探测、tcp xmas和tcp null探测、分段测试、慢速测试和随机地址测试。

19.作为本发明的一种优选方案,所述tcp fin探测用于向目标主机端口发送fin包,当数据包到达一个关闭的端口时,数据包被丢掉,并返回一个rst数据包;当数据包若到达一个打开的端口时,数据包被丢掉,此时不返回rst数据包。

20.作为本发明的一种优选方案,所述tcp xmas和tcp null探测基于改变tcp报文标志位来规避防火墙的拦截,tcp xmas和tcp null探测包括tcp xmas探测、tcp null探测,tcp xmas探测、tcp null探测为fin探测的两个变种,tcp xmas探测用于打开fin、urg和pust标记,而tcp null探测用于关闭所有标记;当此类数据包到达一个关闭的端口时,数据包被丢掉并且返回一个rst数据包;当此类数据包到达一个打开的端口时,数据包被丢掉,此时不返回rst数据包。

21.作为本发明的一种优选方案,所述分段测试和慢速测试均通过降低报文频度来实现对防火墙的规避;所述分段测试用于将tcp探测数据包拆分成多个较小的数据包进行发送,以此规避防火墙探测。

22.作为本发明的一种优选方案,所述随机地址测试用于隐藏发送的数据包的ip源地址,使其不易被防火墙发现和拦截。

23.作为本发明的一种优选方案,所述指纹特征库为基于osi模型下的需要口令交互的服务、协议和接口,具体包括snmp、telnet、ssh、ftp等。

24.作为本发明的一种优选方案,所述弱口令检测功能库包括snmp弱口令检测功能、telnet弱口令检测功能、ssh弱口令检测功能、ftp弱口令检测功能、网络摄像头弱口令检测功能等。

25.与现有技术相比,本发明的有益效果是:

26.1、本发明提供的一种基于隐蔽扫描技术的弱口令检测系统,通过隐蔽扫描技术识别因防火墙等安全防护措施存在而无法探测到的目标信息资产,避免遗漏检测目标。

27.2、本发明提供的一种基于隐蔽扫描技术的弱口令检测系统,构建基于osi七层模型的特征库,全面识别目标信息资产存在的需要口令交互的服务、协议和接口等,进而进行弱口令检测,避免漏洞检测不全面。

附图说明

28.图1为本发明的整体结构示意图;

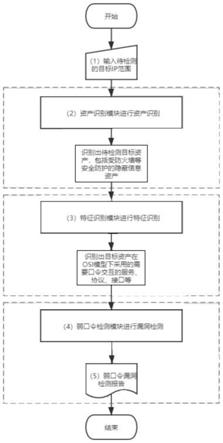

29.图2为本发明的弱口令检测系统的工作流程图;

30.图3为本发明的主机端口探测模块、资产识别模块、特征识别模块的说明图;

31.图4为本发明的目标主机发现模块的说明图;

32.图5为本发明的主机端口探测模块的说明图;

33.图6为本发明的特征识别模块和弱口令检测模块的说明图;

34.图7为现有技术中icmp报文格式的说明图;

35.图8为现有技术中常见的icmp报文类型说明图;

36.图9为现有技术中tcp报文格式的说明图;

37.图10为现有技术中tcp连接建立的三次握手过程的说明图。

38.图中:1、目标主机发现模块;2、主机端口探测模块;3、资产识别模块;4、特征识别模块;5、弱口令检测模块。

具体实施方式

39.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

40.在本发明的描述中,需要说明的是,术语“竖直”、“上”、“下”、“水平”等指示的方位或位置关系为基于附图所示的方位或位置关系,仅是为了便于描述本发明和简化描述,而不是指示或暗示所指的装置或元件必须具有特定的方位、以特定的方位构造和操作,因此不能理解为对本发明的限制。

41.在本发明的描述中,还需要说明的是,除非另有明确的规定和限定,术语“设置”、“安装”、“相连”、“连接”应做广义理解,例如,可以是固定连接,也可以是可拆卸连接,或一体地连接;可以是机械连接,也可以是电连接;可以是直接相连,也可以通过中间媒介间接相连,可以是两个元件内部的连通。对于本领域的普通技术人员而言,可以根据具体情况理解上述术语在本发明中的具体含义。

42.请参阅图1-10,本发明提供一种技术方案:一种基于隐蔽扫描技术的弱口令检测系统,主要包括目标主机发现环节:

43.常见的弱口令检测系统通常利用发送icmp报文进行目标主机存活探测,主要为实现ping命令的icmp echo探测、icmp sweep探测、broadcast icmp探测。但企业网络内的防

火墙通常开启

‘

禁ping’策略,即禁止icmp echo应答,则以上探测手段会失效。

44.icmp报文格式如图7所示;

45.几种常见的icmp报文类型如图8所示;

46.为了突破防火墙限制,本方案中的检测系统采用以下几种探测方式:

47.(1)non-echo icmp探测:利用icmp协议中非icmp echo的icmp查询信息类型实现主机探测,如timestamp和timestamp reply、information request和information reply、address mask request和address mask reply等。

48.(2)构造ip包探测:向目标主机发送构造的ip包,探测对方返回的信息。如向目标主机发送一个只有首部的ip包,目标主机将返回“destination unreachable”,此时说明主机存活。或向目标主机发送一个ip包,改变其协议项,如果返回“destination unreachable”,则主机没有使用这个协议;如果未返回任何信息则使用了该协议或使用了防火墙。

49.还包括主机端口探测环节:

50.确定目标主机存活后,常见的弱口令检测系统通常采用基于tcp协议的探测手段探测主机开放的端口,主要利用tcp协议的连接(“三次握手”)和释放过程(“四次挥手”)、标志位(ack:确认标志、rst:复位标志、urg:紧急标志、syn:建立连接标志、psh:推标志、fin:结束标志)实现目标探测。

51.tcp报文格式如图9所示;

52.tcp连接建立的三次握手过程如图10所示;

53.常见的tcp connect探测、tcp反向ident探测,需要通过连接到目标主机完成一次完整的三次握手,若端口处于侦听状态,那么连接就能成功返回;否则,该端口不可用即未提供服务。但以上两种探测方式容易被防火墙发现短时间内某固定ip地址建立了大量的连接而被屏蔽,故不够隐蔽。

54.为规避防火墙拦截,应避免采用标准tcp三次握手、四次挥手协议的任何部分,本方案中的检测系统采用以下几种探测方式:

55.(1)tcp fin探测:向目标主机端口发送fin包,当数据包到达一个关闭的端口,会被丢掉而且返回一个rst数据包。若到达一个打开的端口,数据包只会简单的丢掉(不返回rst)。

56.(2)tcp xmas和tcp null探测:tcp xmas探测和tcp null探测是fin探测的两个变种,其中,tcp xmas探测用于打开fin、urg和pust标记,而tcp null探测用于关闭所有标记;当这种数据包到达一个关闭的端口时,会被丢掉并且返回一个rst数据包。当到达一个打开的端口时,数据包只是简单的丢掉(不返回rst)。

57.(3)分段测试,不直接发送tcp探测数据包,而是分成好几个数据包,从规避防火墙探测。

58.(4)慢速测试、随机地址测试(ip隐藏)。

59.该检测系统还包括特征识别模块4和弱口令检测模块5:

60.(1)特征识别模块4包括基于osi模型的需要口令交互的服务、协议和接口等的指纹特征库;

61.(2)弱口令检测模块5包括采用彩虹表、口令生成函数、socket()函数构造的弱口

令检测功能库,用于对已识别的目标资产进行弱口令检测。

62.该检测系统的具体检测方法包括以下几个具体的步骤:

63.步骤一、输入待检测的目标ip范围;

64.步骤二、资产识别模块3使用隐蔽扫描技术识别出目标资产和开放的端口,包括受防火墙等安全防护的隐蔽信息资产,具体为详细的ip地址和端口号;

65.步骤三、通过特征识别模块识别出目标资产采用的需要口令交互的协议、服务、接口等;

66.步骤四、利用弱口令检测模块5中的弱口令检测功能库检测是否存在弱口令漏洞;

67.步骤五、针对目标信息资产生成弱口令漏洞检测。

68.尽管已经示出和描述了本发明的实施例,对于本领域的普通技术人员而言,可以理解在不脱离本发明的原理和精神的情况下可以对这些实施例进行多种变化、修改、替换和变型,本发明的范围由所附权利要求及其等同物限定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1