一种基于低代码化平台的信息处理方法及系统与流程

1.本发明涉及信息处理领域,特别是一种基于低代码化平台的信息处理方法及系统。

背景技术:

2.低代码平台目前已经应用广泛,尤其是在各种微小应用比较广泛的情形下,各种微创企业都是通过现有的组件模式等,通过自定义的方式调用各种服务应用,以实现各种流程各应用的组合。

3.目前诸如办公系统中,基于低代码平台中审批流程配置系统,通常把企业各种不同业务的审批全部集中到一个统一的平台窗口中,根据业务实际自定义审批流程,支持条件分支、节点并行、会签、加签、不固定流程等特性,灵活调整和改变审批路径,实现“动态配置,随需而变”。但是如何将前后端中低代码化的结构化组件与后端服务器的应用相协调提高信息访问的安全性和流程运行的便捷性等成为关注的热点。

技术实现要素:

4.为解决上述问题之一,本发明提出一种基于低代码化平台的信息处理方法及系统。

5.所述方法,包括所述低代码化平台采用spring框架,spring框架被设置为分层架构,用于用户自主选择组件,将简单组件配置组成应用对象,所述应用对象以xml或java方式进行组合实现应用功能;将多个组件设置于多个应用服务器中;将所述低代码化平台设置为在前后端分离中,其中后端只需要负责按照约定的数据格式向前端提供可调用的api服务;前后端之间通过http请求进行交互,前端获取到数据后,对组件做页面的组装和渲染,将结果返回给浏览器;所述组件或组件集保存有标识信息,所述标识信息与用户角色信息相映射;用户通过api接口调用组件或组件集时,对用户的角色信息和标识信息做鉴权,当用户鉴权通过后,则允许api接口调用对应组件并生成相应的应用对象;所述鉴权是基于spring security在服务层实现的。

6.可选的,分层结构包括接口适配层,所述接口适配层将需要与外界交互时的接口封装,通过接口适配完成不同结构的格式转换。

7.所述接口封装包括 rest接口、soap接口、rpc接口。

8.所述分层结构中包括设置持久化/接口层屏蔽层,用于屏蔽应用程序对基础设施操作的技术差异性。

9.所述分层结构中设置公用服务层用于提供流程平台所需要使用的公用能力,所述公用能力通过接口的方式,平台中的公用事务控制基于spring事务执行。

10.可选的,对组件做页面的组装和渲染,将结果返回给浏览器,具体包括:前端页面中显示有不同的组件标识,不同组件标识对应实现不同的组件功能,用户在低代码平台的

前端页面中,通过操作页面中的组件标识进行目标组件的选取和布局,所述组件标识和布局操作,对应事务处理工作流程,后端根据生成的事务流程调用对应组件标识,从后台服务器获取目标组件信息并生成对应事务流程图。

11.可选的,所述低代码平台是工作业务流程平台,前后端分离用于ui的构建,执行按需定制所需页面。

12.可选的,对角色信息的权限设置是以树形结构列出所有权限。

13.可选的,角色的鉴权是通过java web token+spring security框架实现。

14.本系统提供一种基于低代码平台的信息处理系统,所述系统包括低代码平台,用于执行上述方法。

15.本技术公开的方案,通过基于前后端分离,基于spring框架的分层架构,其使用角色作为存取组件的安全机制,减少了代码控制量,依据树形结构的权限设置,通过遍历权限节点的分层继承属性,能够完整地区分出,角色与应用组件的关系。从而在前后端的调用时,只需要用户在获取到权限角色对应表,即在相应的组件上进行标注,而用户在权限角色校验时,只需要根据权限的隶属层次关系,审核不同组件权限信息的归属,实现在低代码平台的快速校验调用和安全控制验证。

附图说明

16.通过参考附图会更加清楚的理解本发明的特征和优点,附图是示意性的而不应理解为对本发明进行任何限制。

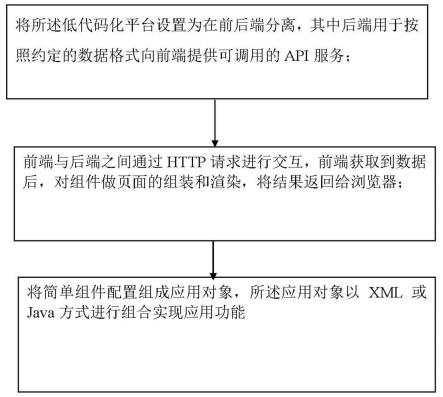

17.图1是本发明方法的应用流程示意图。

具体实施方式

18.参看下面的说明以及附图,本发明的这些或其他特征和特点、操作方法、结构的相关元素的功能、部分的结合以及制造的经济性可以被更好地理解,其中说明和附图形成了说明书的一部分。然而,可以清楚地理解,附图仅用作说明和描述的目的,并不意在限定本发明的保护范围。可以理解的是,附图并非按比例绘制。本发明中使用了多种结构图用来说明根据本发明的实施例的各种变形。

19.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

20.需要说明的是,本文中的“/”表示或的意思,例如,a/b可以表示a或b;本文中的“和/或”仅仅是一种描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可以表示:单独存在a,同时存在a和b,单独存在b这三种情况。

21.需要说明的是,为了便于清楚描述本技术实施例的技术方案,在本技术的实施例中,采用了“第一”、“第二”等字样对功能或作用基本相同的相同项或相似项进行区分,本领域技术人员可以理解“第一”、“第二”等字样并不对数量和执行次序进行限定。例如,第一信息和第二信息是用于区别不同的信息,而不是用于描述信息的特定顺序。

22.需要说明的是,本发明实施例中,“示例性的”或者“例如”等词用于表示作例子、例

证或说明。本发明实施例中被描述为“示例性的”或者“例如”的任何实施例或设计方案不应被解释为比其它实施例或设计方案更优选或更具优势。确切而言,使用“示例性的”或者“例如”等词旨在以具体方式呈现相关概念。

23.实施例1如图1所示,本发明提出了一种基于低代码化平台的信息处理方法,所述低代码化平台采用spring框架,基于分层架构,所述分层架构允许使用者自主选择组件,将多个组件设置于多个应用服务器,基于spring框架将简单组件配置组成应用对象,所述应用对象以xml或java方式进行组合以实现应用功能;将所述平台设置为在前后端分离架构中,后端只需要负责按照约定的数据格式向前端提供可调用的api服务即可。前后端之间通过http请求进行交互,前端获取到数据后,进行页面的组装和渲染,最终返回给浏览器。前后端分离:前后端代码库分离,前端代码中有可以进行mock测试,通过构造虚拟测试对象以简化测试环境的方法的伪后端,能支持前端的独立开发和测试。而后端代码中除了功能实现外同样存储有着详细的测试用例,以保证api的可用性,降低集成风险。

24.可选的,前端可以采用主流的mvvm框架,采用vue作为前端开发框架。后端基于spring,以层次化、服务化的思想实现各项能力,基于spring boot,spring cloud进行独立应用的封装;本系统将前后端解耦后双方都可以只专注于自己需要实现的业务逻辑,提高了应用的灵活性和稳定性,减少了任何修改都需要所有代码进行调整变更而带来的工作及对系统的影响。

25.所述基于低代码化的系统,具体可以是应用审批业务中的工作流程平台,所述低代码和的系统支持使用前后端分离技术的ui构建,可按需定制所需页面,所述api服务接口提供丰富的流程能力接口供前端系统直接使用。可选的,所述基于目标组件信息从低代码平台中获取第一组件集,基于目标组件信息中的组件列表信息,从低代码平台中选择多个目标组件;基于所述多个目标组件和所述目标组件信息中的组件布局信息,获取第一组件集。低代码平台的前端页面中显示有不同的组件标识,不同组件标识对应实现不同的组件功能,用户在低代码平台的前端页面中,可以通过拖拽页面中的组件标识进行目标组件的选取和布局,从而低代码平台后台服务器读取用户的拖拽操作指令,可以生成目标组件信息中的组件列表信息和组件布局信息。

26.审批工作业务流程平台整体以层次化、服务化的方式进行开发:平台开发整体的技术框架为spring/springboot及springcloud。

27.所述平台设置持久化/接口层屏蔽层用于屏蔽应用程序对基础设施操作的技术差异性,确保基础设施如数据更换时,上层应用代码基本无需调整。数据库持久化基于spring data/jpa/jdbc实现不同层次的使用,所述平台使用spring cache屏蔽缓存技术的差异所述平台中分层化中的公用服务层用于提供流程平台所需要使用的公用能力,整体能力以接口的方式抽象提供,在确保上层能力使用的同时,在需要对具体实现(如人员信息来源更换)更换时,诸如企业中的工作流程中的人员职位职级的变动等,确保其他依赖服务不需要代码调整,整体事务控制基于spring事务进行。权限控制体系依托spring security实现领域服务层是所述平台核心实现所在,所述平台对外以接口方式定义了流程的各项服务能力,与其他服务间的交互通过接口确保彼此间的松散耦合。

28.所述平台中的分层服务中,提供接口适配层用于需要与外界交互时的接口封装,

通过接口适配完成不同结构的格式转换请求包装。对于前后分离及系统间交互,所述方法和系统提供区分性的接口设置,平台提供rest接口;对于传统的webservcice,以soap接口方式提供;对于微服务间调用以rest及rpc方式提供,对于嵌入式扩展,则提供直接使用的java api表现层用于提供用户界面的支持,平台以完成页面、界面组件、服务函数库等多种方式提供对界面定制的支持,对于传统浏览器基于jquery框架对界面组件进行封装,对于现代浏览器基于vue框架对界面组件进行封装。

29.权限控制体系依托spring security实现,在角色设置主要通过角色role api类提供前端维护角色信息,通过find role ust 获取角色列表、check role name判断角色名称是否重复、delete role name删除角色、update role更新角色、change members设置角色用户信息、creat role新建角色、get role selectlist 获取角色已有用户,提供用户操作角色的增删改查操作,以及角色中包含的用户,对用户的角色划分设置用户的角色信息,并且系统预置了设置固定角色和其它用户角色,固定角色是无法删除修改的,只能设置其包括的用户人员角色属性。

30.权限设置function api 接口和rolepermission api两个接口。function api类提供前端权限树的生成,在给审批工作流程的平台中,可以采用菜单的展示类提供query tree node方法返回权限树,rolepermission api类提供了角色权限分配的功能get functions 获取当前角色的已有的权限树,update role permission更新当前角色的权限树。所述角色的系统鉴权也可以是通过java web token+spring security 框架实现。通过上述基于菜单树型的权限的生成和调用,实现了对角色权限信息配置的继承型创建,便于权限的设置继承和覆盖。

31.可选的,上述树形权限设置为,对4种角色人员赋予不同的权限为例,来进行不同的菜单渲染。通过角色鉴权模块类图将此功能模块分为人员管理、角色管理、权限管理,创建一个角色之后。可以给角色设置人员,这就代表该用户具有该角色所配置的权限,而角色所有的权限通过权限管理为角色赋权,这样该人员就具有了某些权限。权限管理中设置权限时,会以树形结构列出所有权限,管理员可以选择权限。用户设置主要通过user api类提供给前端对应的接口,用户鉴权通过authentication api类提供前端用户,通过rsa service 类提供rsa加密算法防止用户密码明文传输,通过spring securtity 架构提供 user detail service 接口实现 load user by user name的方法校验用户是否合法并通过user api查询用户信息。

32.通过role permission api获取权限集合,调用继承spring securtity的user details 类生成jwtuser对象,保存用户信息与权限信息,最后调用jwttokenutil类generate token方法合成token信息,返回给前端。

33.同时为了防止非法程序对应用服务器上中间组件的调用,必须首先让中间件对应用程序身份的合法性予以确认,为此在应用程序中设置一个应用程序标识符pid(programid), 该标识符号可由一个guid代替,所述guid由delphi产生,所述guid是一个占16个字节的128位二进制数据。进一步,上述基于角色的安全机制中,安全机制从层次上来区分为组件层次、组件接口层次和组件接口方法层次。在用程序控制安全性时,优选的可只在组件接口方法层次上进行安全控制。只要控制了接口方法层次的安全性,那么就可以保

证应用服务器所提供的所有功能不被非法程序调用。

34.在设置组件时,接口的每个方法都加上了对应用程序合法性的检查,即每个方法必须带有pid参数。如果应用程序提交的pid与组件所带pid匹配,则应用程序合法;否则该应用程序为非法程序,调用终止。当客户端要对应用服务器上的组件进行调用时,必须先与应用服务器上的pid进行核对。认证成功则可调用组件提供的相应功能,否则退出。

35.当用户需要使用客户端界面中的某个功能时,客户端首先判断用户的权限。如果具有使用该功能的权限则调用相应组件,否则退出。基于角色的安全性可以通过组件服务管理工具来进行配置,将角色设置为一组用户的别名;预先建立多个角色,然后再在每个角色中加入一个或者多个用户组。然后再把不同的角色分配给组件对象。这样当用户访问组件对象时,组件会检查分配给它的角色,如果该用户属于分配给它的某个角色,该用户就可以访问这个组件,否则该用户就没有访问该组件的权限。所述安全机制,从层次上来区分可以分为组件层次、组件接口层次和组件接口方法层次。安全控制的严格程度根据层次的细化而逐渐加深。

36.可选的,当一个用户通过了组件层次的安全检验,该组件包括了三个接口a、b、c;其中分配给a、b接口的角色中包含该用户,而分配给c接口的角色中不包含该用户,那么该用户只能访问a、b接口,不能访问c接口;如果a接口中包含两个方法m和n,其中分配给m方法的角色中包含该用户,分配给n方法的角色中不包含该用户,那么该用户只能访问方法m而不能访问方法n。

37.上述通过分层次使用角色作为存取组件的安全机制,减少了代码控制量,依据树形结构的权限设置,通过遍历权限节点的分层继承属性,能够完整地区分出,角色与应用组件的关系。从而在前后端的调用时,只需要用户在获取到权限角色对应表,即在相应的组件上进行标注,而用户在权限角色校验时,只需要根据权限的隶属层次关系,即审核不同组件权限信息的归属,进而实现在低代码平台的快速校验调用和安全控制验证。

38.本领域技术人员可以理解,实现上述实施例方法中的全部或部分流程,是可以通过计算机程序来指令相关的硬件来完成,所述的程序可存储于一计算机可读取存储介质中,该程序在执行时,可包括如上述各方法的实施例的流程。其中,所述存储介质可为磁碟、光盘、只读存储记忆体(read-only memory,rom)、随机存储记忆体(random access memory,ram)、快闪存储器(flash memory)、硬盘(hard disk drive,缩写:hdd)或固态硬盘(solid-state drive,ssd)等;所述存储介质还可以包括上述种类的存储器的组合。

39.如在本技术所使用的,术语“组件”、“模块”、“系统”等等旨在指代计算机相关实体,该计算机相关实体可以是硬件、固件、硬件和软件的结合、软件或者运行中的软件。例如,组件可以是,但不限于是:在处理器上运行的处理、处理器、对象、可执行文件、执行中的线程、程序和/或计算机。作为示例,在计算设备上运行的应用和该计算设备都可以是组件。一个或多个组件可以存在于执行中的过程和/或线程中,并且组件可以位于一个计算机中以及/或者分布在两个或更多个计算机之间。此外,这些组件能够从在其上具有各种数据结构的各种计算机可读介质中执行。这些组件可以通过诸如根据具有一个或多个数据分组(例如,来自一个组件的数据,该组件与本地系统、分布式系统中的另一个组件进行交互和/或以信号的方式通过诸如互联网之类的网络与其它系统进行交互)的信号,以本地和/或远程过程的方式进行通信。

40.应说明的是,以上实施例仅用以说明本发明的技术方案而非限制,尽管参照较佳实施例对本发明进行了详细说明,本领域的普通技术人员应当理解,可以对本发明的技术方案进行修改或者等同替换,而不脱离本发明技术方案的精神和范围,其均应涵盖在本发明的权利要求范围当中。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1