基于双向访问控制的安全保障方法与流程

[0001]

本发明涉及计算机安全检测领域,具体涉及了一种基于双向访问控制的安全保障方法。

背景技术:

[0002]

随着互联网的普及和业务量的不断增长,黑客的手段层出不穷,现有的防火墙、入侵检测、病毒检测已经不能满足网络安全的要求。

[0003]

在这些信息化的应用系统中,一方面由于信息共享的需要,以及业务协同、提升业务系统效率的需要,要求系统中属于不同安全等级域的子系统等能够互联互通,共享信息;另一方面,在不同的网络系统与子系统之间信息互通,相互访问,需要实施访问控制措施,保证访问的合法性和安全性,以及信息的安全性和系统的可用性。

[0004]

现有的访问控制措施主要有防火墙、安全网关、信息隔离,以及数据交换网技术,实现了有条件的互联互通,以及在防止内部网络数据机密性的同时,保证数据的完整性和域边界内外数据的一致性。现有方法对非法用户的入侵访问,以及合法用户的误操作行为,能够起到一定的安全访问控制效果,但仍然面临合法用户的抵赖行为,不具有抗否认性,以及可能的绕过防护机制的入侵。而对用户的行为,特别是对合法用户行为的安全管理与控制在业务量大、业务数据机密性高、业务流量大和实时性要求高的系统中具有重要作用,如银行系统、公安出入境系统等,需要一种能够解决不同安全域之间的网络应用系统的安全互联互通的同时,保证用户访问的安全性与不可否认性的访问控制方法,以保证业务系统的跨域安全性和可用性。

[0005]

现有的网络安全设备,网络层的访问控制基于静态的防火墙规则进行检测,应用层内容部分通过应用层数据与攻击特征进行匹配,判断是否有攻击特征,这种简单方式没有结合业务的实现动态场景,存在以下问题:不同的权限用户,即使访问同样的内容,对权限a用户来说是合法的,但对权限b用户来说,可能就是非法的;对同样的响应内容特征,对a业务是合法的,但对b业务来说就是非法的;对访问请求的指令信息,从访问的指令内容看是合法,但从指令前后的逻辑看可能是非法的;从响应的内容看,虽然响应的内容是合法的,但从响应对应请求的操作来看,响应内容又可能是非法的;某些指令或者数据流是合法的,但不在特定的时间可能是非法的,如特定的维护时间段,突然有工作时间段的数据流;指令或者数据在一定的频谱空间操作是合法的,但脱离的频谱空间可能是非法的;指令或者数据流没有检测到的攻击特征,但有可能含有不合规的内容或者新型攻击;现有的安全产品,只能防犯已有的攻击,而对新的攻击或者未知攻击无从防范;现有的安全产品侧重于对请求数据的检测,忽视对响应数据的检测;现有的安全产品只注重单个特征的检测,未结合场景进行检测。

[0006]

因存在以上问题,造成大量的误报漏报,导致当网络受到真正的攻击时,网络安全形同虚设,这样网络安全产品的可用性大打折扣。

技术实现要素:

[0007]

本发明的目的在于至少解决现有技术中存在的技术问题之一,提供了一种基于双向访问控制的安全保障方法,采用请求流和响应流的双向数据流检测,实现全面内容的双向攻击检测和业务特征检测,能够防护新的攻击和未知攻击。

[0008]

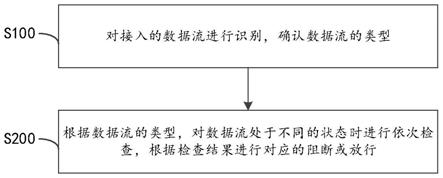

本发明的技术方案包括一种基于双向访问控制的安全保障方法,其特征在于:s100,对接入的数据流进行识别,确认所述数据流的类型;s200,根据所述数据流的类型,对所述数据流处于不同的状态时进行依次检查,根据检查结果进行对应的阻断或放行;其中,所述数据流的类型包括请求流和响应流的双向数据流。

[0009]

根据所述的基于双向访问控制的安全保障方法,其中对所述数据流处于不同的状态时进行依次检查包括:

[0010]

根据所述数据流所处的会话状态、用户权限、请求响应关系、上下文序列、服务链、时间、频率、动态情景进行对应的检测。

[0011]

根据所述的基于双向访问控制的安全保障方法,其中s200包括:若对所述数据流识别为请求流,则对所述数据流的检查阶段包括入侵特征、业务合规特征、匹配权限信息、上下文流程信息、频谱空间范围及数据流时间范围;每次检查符合要求时,则放行所述数据流,并进入下一阶段的检查;每次检查不符合要求时,则对所述数据流进行阻断警告。

[0012]

根据所述的基于双向访问控制的安全保障方法,其中s200依次执行以下步骤:步骤s211:检查所述请求流中是否包含入侵特征,如果包含所述入侵特征,则直接进行阻断告警处理,如果不包含所述入侵特征,则进入下一环节检测;步骤s212:检查经过步骤s211检测的所述请求流是否具有业务合规特征,如果不具有所述业务合规特征,则直接进行阻断告警处理,如果具有所述业务合规特征,则表示是合法的业务流,进入下一环节检测;步骤s213:检查经过步骤s222检测的所述请求流的业务合规特征,关联角色检查当前操作用户是否匹配权限,如果不匹配权限,则直接阻断告警,如果匹配权限则进入下一环节检测;步骤s214:检查经过步骤s213检测的所述请求流的上下文流程是否合法,如果上下文流程不合法,则直接阻断告警,如果上下文流程合法,则进入下一环节检测;步骤s215:检查经过步骤s214检测的所述请求流的频率是否在频谱空间范围内,如果不在频谱空间范围内,则直接阻断告警,如果在频谱空间范围内,则进入下一环节检测;步骤s216:检查经过步骤s215检测的所述请求流,是否在合法的时间范围,如果在合法的时间范围,则检测完成并直接放行,如果不在合法的时间范围,则直接阻断告警。

[0013]

根据所述的基于双向访问控制的安全保障方法,其中s200包括:若对所述数据流识别为响应流,则对所述数据流的检查阶段包括入侵特征、业务合规特征、权限信息、服务链关联、频谱空间范围及数据流时间范围;每次阶段检查的所述响应流符合要求时,放行所述数据流,并进入下一环节的检查;检查不符合要求则进行阻断警告。

[0014]

根据所述的基于双向访问控制的安全保障方法,其中s200依次执行以下步骤:步骤s221:若对所述数据流识别为响应流,则检查响应流中是否包括入侵特征,如果包含入侵特征,则直接阻断告警,如果不包含入侵特征,则进入下一环节检测;步骤s222:检查经过步骤s221检测的所述响应流是否有业务合规的特征,如果没有所述业务合规特征,则直接进行阻断告警处理,如果有所述业务合规特征,则表示是合法的业务流,进入下一环节检测;步骤s223:检查经过步骤s222检测的所述响应流的业务合规特征,关联角色检查当前操作

用户是否匹配权限,如果不匹配权限则直接阻断告警,如果匹配权限则进入下一环节检测;步骤s224:检查经过步骤s223检测的所述响应流的关联请求,包括获取请求对应响应的服务链信息,所述响应流否处于服务链中,如果不处于所述服务链中,则直接阻断告警,如果处于所述服务链中,则进入下一环节检测;步骤s225:检查经过步骤s224检测的所述响应流是否在频谱空间范围内,如果不在所述频谱空间范围内,则直接阻断告警,如果在所述频谱空间范围内,则进入下一环节检测;步骤s226:检查经过步骤s225检测的所述响应流是否在合法的时间范围,如果在所述合法的时间范围内,则检测完成并直接放行,如果不在所述合法的时间范围内,则直接阻断告警。

[0015]

根据所述的基于双向访问控制的安全保障方法,其中数据流的检测通过状态机进行实现,每次所述数据流检测完成后动态更新所述状态机。

[0016]

本发明的有益效果为:(1)基于类脑计算机系统提供的强大算力支持,解决复杂网络系统的请求响应状态空间组合爆炸问题;(2)采用请求流和响应流的双向数据流检测,实现全面内容的双向攻击检测和业务特征检测,能够防护新的攻击和未知攻击。既防止外部攻击,同时也防止内部攻击,防止堡垒从内部攻破;(3)结合会话状态,用户权限,请求响应关系,上下文序列,服务链,时间,频率,结合动态情景,从时间和空间上完成各个状态的细粒度检测,实现细粒度的安全检测和访问控制,切实保障系统的安全性。

附图说明

[0017]

下面结合附图和实施例对本发明进一步地说明;

[0018]

图1所示为根据本发明实施方式的总体流程图。

[0019]

图2a,2b所示为根据本发明实施方式的实施例一。

[0020]

图3所示为根据本发明实施方式的数据流检查流程示意图。

[0021]

图4所示为根据本发明实施方式的基于上下行通信链路及双向访问控制流程图。

具体实施方式

[0022]

本部分将详细描述本发明的具体实施例,本发明之较佳实施例在附图中示出,附图的作用在于用图形补充说明书文字部分的描述,使人能够直观地、形象地理解本发明的每个技术特征和整体技术方案,但其不能理解为对本发明保护范围的限制。

[0023]

在本发明的描述中,若干的含义是一个或者多个,多个的含义是两个以上,大于、小于、超过等理解为不包括本数,以上、以下、以内等理解为包括本数。

[0024]

在本发明的描述中,对方法步骤的连续标号是为了方便审查和理解,结合本发明的整体技术方案以及各个步骤之间的逻辑关系,调整步骤之间的实施顺序并不会影响本发明技术方案所达到的技术效果。

[0025]

图1所示为根据本发明实施方式的总体流程图。该流程主要包括:s100,对接入的数据流进行识别,确认数据流的类型;s200,根据数据流的类型,对数据流处于不同的状态时进行依次检查,根据检查结果进行对应的阻断或放行;其中,数据流的类型包括请求流和响应流的双向数据流。

[0026]

图2a,2b所示为根据本发明实施方式的实施例一。为了实现对数据流的检查,通过如图2a,图2b所示的类脑计算平台进行实现。类脑计算平台:类脑计算机系统采用计算、存

储、通信一体化的并行计算超立方体架构体系。基于无自反馈的稳定hopfield神经网络结构实现基础并行类脑神经元计算单元,在定制化操作系统、sdn全交换网络、大数据弹性存储网络的支撑下,实现全网格化的去中心化先进计算体系,具有超级的计算能力,支撑计算节点和资源的弹性伸缩,方便部署和安装。为海量用户访问操作、状态机检测、数据流识别并判断提供强大算力,达到安全访问控制的目的。

[0027]

数据流检测是在一个状态机中进行检测,数据流检测完成后更新状态机信息,因数据流在变,操作角色在变,操作业务在变,时间在变等各个状态在变化,基于状态机的检测过程同时也是状态机不断更新的过程。

[0028]

图3所示为根据本发明实施方式的数据流检查流程示意图。图中状态a、状态b及状态c表示已检状态,状态d及状态f表示预期状态,状态e表示未检状态,图3表示了数据流在各个状态时被检查流程示意图。

[0029]

图4所示为根据本发明实施方式的基于上下行通信链路及双向访问控制流程图。该流程主要包括以下内容:

[0030]

1、数据流到达安全保障系统,安全保障系统对数据流进行识别,判断是请求还是响应流;

[0031]

2、如识别是请求流,则检查请求流中是否包含入侵特征,如果包含入侵特征,直接阻断告警,如果不包含入侵特征,则进入下一环节检测;

[0032]

3、请求流中没有检测到入侵特征,检查请求流信息是否有业务合规的特征,如果没有业务合规的特征,直接阻断告警,如果有业务合规的特征,表示是合法的业务流,进入下一环节检测;

[0033]

4、请求流中是合法的业务流,则检查该业务流关联的权限信息,当前操作用户是否匹配权限,如果不匹配权限,直接阻断告警,如果匹配权限,则进入下一环节检测;

[0034]

5、请求流权限合法,则检查该请求流的上下文流程是否合法,如果上下文关联不合法,直接阻断告警,如果上下文关联合法,则进入下一环节检测;

[0035]

6、请求流上下文关联性检测通过,则检查该数据流是否处于频谱空间范围内,如果不处于频谱空间范围,直接阻断告警,如果处于频谱空间范围,则进入下一环节检测;

[0036]

7、请求流频率检测通过,则检查是否在合法的时间范围,如果在合法的时间范围,则检测完成,直接放行,如果不在合法的时间范围,直接阻断告警。

[0037]

8、如识别是响应流,则检查响应流中是否包含入侵特征,如果包含入侵特征,直接阻断告警,如果不包含入侵特征,则进入下一环节检测;

[0038]

9、响应流中没有检测到入侵特征,检查响应流信息是否包含业务合规的特征,如果不包含业务合规的特征,直接阻断告警,如果包含业务合规的特征,表示是合法的业务流,进入下一环节检测;

[0039]

10、响应流中是合法的业务流,则检查该业务流关联的权限信息,当前操作用户是否匹配权限,如果匹配权限,直接阻断告警,如果不匹配权限,则进入下一环节检测;

[0040]

11、响应流权限合法,则关联检查请求,获取请求对应响应的服务链信息,响应流是否处于服务链中,如果不处于服务链中,直接阻断告警,如果处于服务链中,则进入下一环节检测;

[0041]

12、响应流服务链检测通过,则检查该数据流是否在频谱空间范围内,如果不在频

谱空间范围,直接阻断告警,如果在频谱空间范围,则进入下一环节检测;

[0042]

13、响应流频率检测通过,则检查该数据流是否在合法的时间范围内,如果在合法的时间范围,则检测完成,直接放行,如果不在合法的时间范围,直接阻断告警。

[0043]

上面结合附图对本发明实施例作了详细说明,但是本发明不限于上述实施例,在技术领域普通技术人员所具备的知识范围内,还可以在不脱离本发明宗旨的前提下做出各种变化。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1