适用于UAANET的无证书的无双线性对的广播签密方法

适用于uaanet的无证书的无双线性对的广播签密方法

技术领域

1.本发明涉及无人机的隐私保护安全技术领域,更特别地说,是指一种应用于无人机自组织网络(uaanet)中基于轻量级无证书的无双线性对的广播签密的隐私保护方法。

背景技术:

2.无人机自组织网络(uav ad

‑

hoc network,uaanet)作为一种新型的多跳移动自组织网络,由于其更大的操作范围、更广阔的应用场景和更灵活的执行空中任务等优势受到广泛关注。uaanet可以辅助其他现有通信方式,大幅提升无人机应用平台工作半径和工作效率。无人机(uav)互联网络,将成为今后通信重要的发展方向。无人机自组网在这种需求下应运而生,是以传统移动自组网(mobile ad

‑

hoc network,manet)和车载自组网(vehicle ad

‑

hoc network,vanet)为基础发展而来的。

3.地面控制站(ground control station,gcs)和若干个安装了具有通信和计算功能的移动传感器的无人机(uav)节点共同构成uaanet。参考《a data authentication scheme for uav ad hoc network communication》,出版日期为2017年11月28日。如图1所示,多个无人机形成的一个自组织网络结构中,仅通过一个无人机与地面控制站实现通信信息(communication information)交互。无人机(uav)可以大大扩展环境中的通信范围,克服不利地形的约束,提高通信服务质量。另外,在uaanet中,相较于有限能力的单个大型无人机,小型的多无人机系统(multi

‑

uav system)网络可以覆盖整个应用场景,满足用户(user)实时信息共享的需要。小型多无人机协同应用,比单个大型无人机系统(single large uav system)具备可生存性更强、可扩展性更高、完成任务更快、雷达截面小更难被发现等优势。

4.随着智能通信技术的迅猛发展,很多相关的技术被应用到uaanet中,如gps、传感器、无线通信等。但由于uaanet的高移动性、较大网络规模以及开放的通信环境等特点,网络安全和用户隐私保护问题随之而来。广播信息被篡改、通信消息被窃听、用户身份隐私信息被泄露等一系列安全问题对uaanet通信的安全可靠以及无人机的发展应用都产生了巨大的威胁,如何应对和解决uaanet中的隐私保护问题变得日益迫切。但是,uaanet的设计与实现涉及到诸多方面的先进技术,面临着诸多不同的严峻挑战,而通信安全问题是uaanet极具挑战性的设计问题之一。如何设计并实现适用于多无人机系统的安全通信,实现稳定可靠的支持多无人机传输信息加密方案,成为迫切需要解决的问题。

5.加密技术(encryption technology)可以保护网络中的通信信息(communication information)安全,签名技术(signature technology)可以完成身份的认证。传统的密码学采用的是签名与加密分开的方式(即先签名后加密)来实现通信信息的机密性和可认证性。但这一方式的计算开销(computational cost)为签名和加密的计算开销之和,严重损害了通信信息的传输效率。仅通过单独的执行加密方案或者签名方案来完成通信信息的保密和认证会给本来资源受限的uaanet带来较大的计算开销负担。签密技术在保证uaanet中传递通信信息的安全性的同时,又实现了通信信息的不可否认性,从而增强了用户(user)

的通信信息安全和隐私,然而传统的签密技术只能实现针单个用户之间通信信息传输的签密。

6.目前现有的支持广播加密的无证书签密方案往往依赖大量的双线性对进行加密,双线性对的使用将为uaanet带来巨大的计算开销和通信开销。而在uaanet中,节点(node)由于体积与功率的限制,通信能力和计算能力不足,由此,这些依赖大量的双线性对的广播签密方案在实际应用中都无法适应uaanet的需求。

7.综上,传统的加密方案无法实现uaanet中通信信息的无双线性对的无证书广播签密,而且部分方案依靠大量的双线性对实现通信信息加密,方案的整体效率较低。

技术实现要素:

8.为了克服上述加密存在的缺陷,本发明提出了一种无证书的无双线性对的广播签密方法,来加强uaanet的隐私信息安全同时实现特定特定子集内的信息传输。该方法包括无证书的无双线性对广播签密cbs和无证书的无双线性对广播解签密cbds。利用cbs和cbds技术实现数据的安全传输和认证,可以快速地在无人机无线自组织网络上传输加密通信信息,同时完成通信信息的广播加密和身份的认证。从而提供uaanet的机密性和认证性的效率,为其通信信息提供高效、灵活的数据加密和身份认证。

9.本发明提出的一种无证书的无双线性对的广播签密方法,是在地面控制站gcs中设置无证书的无双线性对广播签密单元(cbs)和无证书的无双线性对广播解签密单元(cbds)。同样地,在簇首无人机uavn中设置无证书的无双线性对广播签密单元(cbs)和无证书的无双线性对广播解签密单元(cbds)。

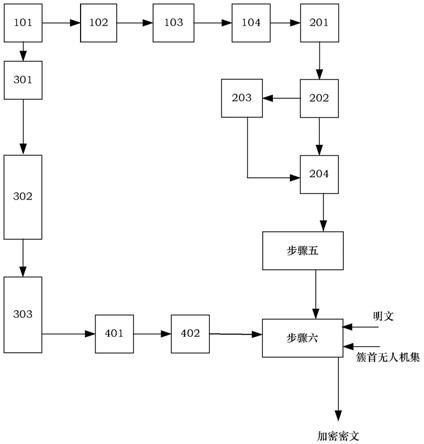

10.第一部分,无证书的无双线性对广播签密cbs生成,如图3所示。

11.在本发明的无证书的无双线性对广播签密cbs过程中,进行签密的用户可以是地面控制站gcs和/或簇首无人机uavn。

12.签密步骤一,初始化;

13.步骤101,设置安全参数,记为k;选择大素数q,选择一个元素g∈g作为生成元;

14.大素数q是有限循环群g的阶数;有限循环群g中的生成元为g;z

q

是以q为模的剩余类环,是z

q

中所有对模乘可逆元构成的集合,也是随机元素空间。

15.步骤102,设置主密钥,记为ss;主公钥,记为pk

pub

;

16.在本发明中,主公钥的生成元为g

ss

,即pk

pub

=g

ss

。

17.步骤103,设置了四种哈希函数;

18.在本发明中,第一种哈希函数,记为h1,且h1:

19.在本发明中,第二种哈希函数,记为h2,且h2:

20.在本发明中,第三种哈希函数,记为h3,且h3:

21.在本发明中,第四种哈希函数,记为h4,且h4:

22.其中,{0,1}

σ

是任意长度的比特字符串的集合,σ为比特字符串的长度。

23.步骤104,输出全局公共参数,记为par,且par=<q,g,g,pk

pub

,h1,h2,h3,h4>;

24.签密步骤二,部分密钥提取;

25.步骤201,接收全局公共参数par=<q,g,g,pk

pub

,h1,h2,h3,h4>;

26.步骤202,从中随机选取一个元素,记为第一个随机元素x;

27.步骤202a,当第一个随机元素x应用于地面控制站gcs时,记为x

gcs

。在地面控制站gcs中计算生成元的过渡值,记为k1‑

gcs

,且计算地面-杂凑值k2‑

gcs

,且k2‑

gcs

=h1(gcs,k1‑

gcs

)。

28.步骤202b,当第一个随机元素x应用于簇首无人机uavn时,记为x

uavn

。在簇首无人机uavn中计算生成元的过渡值,记为k1‑

uavn

,且计算簇首无人机-杂凑值k2‑

uavn

,且k2‑

uavn

=h1(uavn,k1‑

uavn

)。

29.步骤203,利用主密钥ss生成第一个私钥,记为sek1,且sek1=x+ss

·

k2。

30.步骤203a,利用主密钥ss生成地面控制站gcs的第一个私钥,记为sek1‑

gcs

,且sek1‑

gcs

=x

gcs

+ss

·

k2‑

gcs

。

31.步骤203b,利用主密钥ss生成簇首无人机uavn的第一个私钥,记为sek1‑

uavn

,且sek1‑

uavn

=x

uavn

+ss

·

k2‑

uavn

。

32.步骤204,从中随机选取一个元素,记为第二个随机元素α;

33.所述的第二个随机元素α是除第一个随机元素x以外的元素;

34.步骤204a,当第二个随机元素α应用于地面控制站gcs时,记为α

gcs

。在地面控制站gcs中计算第二个私钥,记为sek2‑

gcs

,且

35.步骤204b,当第二个随机元素α应用于簇首无人机uavn时,记为α

uavn

。在簇首无人机uavn中计算第二个私钥,记为sek2‑

uavn

,且

36.签密步骤三,选取秘密值;

37.步骤301,从中随机选取一个元素,记为第三个随机元素β;

38.所述的第三个随机元素β是除所述第二个随机元素α和第一个随机元素x以外的元素;

39.步骤301a,当第三个随机元素β应用于地面控制站gcs时,记为β

gcs

。

40.步骤301b,当第三个随机元素β应用于簇首无人机uavn时,记为β

uavn

。

41.步骤302,将第二个随机元素α作为第一个秘密值,记为sok1;

42.步骤302a,当第一个秘密值sok1应用于地面控制站gcs时,记为地面-第一个秘钥值sok1‑

gcs

。

43.步骤302b,当第一个秘密值sok1应用于簇首无人机uavn时,记为簇首无人机-第一个秘钥值sok1‑

uavn

。

44.步骤303,将第三个随机元素β作为第二个秘密值,记为sok2;

45.步骤303a,当第二个秘密值sok2应用于地面控制站gcs时,记为地面-第二个秘钥

值sok2‑

gcs

。

46.步骤303b,当第二个秘密值sok2应用于簇首无人机uavn时,记为簇首无人机-第二个秘钥值sok2‑

uavn

。

47.签密步骤四,设置公钥;

48.步骤401,利用第二个秘密值sok2生成公钥,记为k3,且k3=g

β

;公钥的生成元为g

β

;

49.步骤401a,利用sok2‑

gcs

生成公钥,记为k3‑

gcs

,且地面控制站的公钥的生成元为

50.步骤401b,利用sok2‑

uavn

生成公钥,记为k3‑

uavn

,且簇首无人机的公钥的生成元为

51.步骤402,完整公钥,记为pk,组成完整公钥包含的元素有id指的是生成完整公钥的用户,这里的用户就是地面控制站gcs或簇首无人机uavn。

52.步骤402a,地面控制站gcs生成的完整公钥,记为pk

gcs

,且地面-完整公钥

53.步骤402b,簇首无人机uavn生成的完整公钥,记为pk

uavn

,且簇首无人机-完整公钥

54.签密步骤五,设置完整私钥;

55.在本发明中,完整私钥,记为sk,组成完整私钥包含的元素有sk=(x,sek1,sek2,sok1,sok2)。

56.地面控制站gcs将随机元素x

gcs

、第一个私钥sek1‑

gcs

、第二个私钥地面-第一个秘密值sok1‑

gcs

和地面-第二个秘密值sok2‑

gcs

组合为地面-完整私钥,记为sk

gcs

,且sk

gcs

=(x

gcs

,sek1‑

gcs

,sek2‑

gcs

,sok1‑

gcs

,sok2‑

gcs

)。

57.簇首无人机uavn将随机元素x

uavn

、第一个私钥sek1‑

uavn

、第二个私钥

簇首无人机-第一个秘密值sok1‑

uavn

和簇首无人机-第二个秘密值sok2‑

uavn

组合为簇首无人机-完整私钥,记为sk

uavn

,且sk

uavn

=(x

uavn

,sek1‑

uavn

,sek2‑

uavn

,sok1‑

uavn

,sok2‑

uavn

)。

58.签密步骤六,明文签密处理;

59.设置地面控制站gcs为通信信息ci发送方,簇首无人机uavn为所述通信信息ci的接收方;通信信息ci中至少有签密密文。

60.步骤601,输入明文,记为m;

61.步骤602,输入簇首无人机集合信息;

62.步骤603,利用第一哈希函数h1计算簇首无人机中的各个簇首无人机的身份-杂凑值,分别记为

63.步骤604,输入地面-完整私钥sk

gcs

=(x

gcs

,sek1‑

gcs

,sek2‑

gcs

,sok1‑

gcs

,sok2‑

gcs

);

64.输入地面-完整公钥

65.步骤605,输入簇首无人机-完整公钥

66.步骤606,从中随机选取两个元素,记为第一个待加密元素r1,第二个待加密元素r2;所述r1与所述r2为不同元素;

67.计算第一加密过渡值,记为

68.计算第二加密过渡值,记为

69.计算第三加密过渡值,记为第二个待加密元素r2的生成元为

70.计算第四加密过渡值,记为y,且

71.步骤607,计算第五加密过渡值,记为f

uavn

(u

uavn

),且

72.步骤608,计算第六加密过渡值,记为f(w),且f(w)=b0+b1u

uavn

+b2(u

uavn

)2+

…

+b

n

(u

uavn

)

n

;

73.步骤609,将b0+b1u

uavn

+b2(u

uavn

)2+

…

+b

n

(u

uavn

)

n

中项系数b0,b1,b2,

…

,b

n

赋值给签密密文,构成第三部分签密密文,记为c3,且c3={b0,b1,b2,

…

,b

n

}。

74.步骤610,将基于第一个待加密元素r1的生成元赋值给签密密文,构成第二部分签密密文,记为c2。

75.步骤611,计算通信杂凑值,记为e,且e=h4(ci,c3,gcs,uavn,k1‑

gcs

)。

76.步骤612,计算第七加密过渡值,记为v,且v=(e

·

sek1‑

gcs

+e

·

sok1‑

gcs

)+r1。

77.步骤613,将通信信息ci赋值给签密密文,构成第一部分签密密文,记为c1,且

78.步骤614,组合第一部分签密密文c1、第二部分签密密文c2和第三部分签密密文c3,形成了签密密文cc,且cc{c1,c2,c3}。

79.第二部分,无证书的无双线性对广播解签密cbds生成,如图4所示。

80.在本发明中,解签密是针对签密生成的签密密文进行的。

81.步骤a,接收签密密文;

82.接收签密密文cc,且cc{c1,c2,c3}。

83.步骤b,簇首无人机表征的签密关联信息;

84.从签密密文cc{c1,c2,c3}中提取出c3={b0,b1,b2,

…

,b

n

},然后顺次提取},然后顺次提取此处α

uavn

和α

gcs

为系统秘密值,α

uavn

和α

gcs

是相同的取值。

85.步骤c,解签密过渡值获取;

86.计算第一解签密过渡值kk1,且利用第二部分签密密文c2和私钥x

uavn

解密获得。

87.计算第二解签密过渡值kk2,且利用第二部分签密密文c2和第一个私钥sek1‑

uavn

解密获得。

88.计算第三解签密过渡值kk3,且利用第四加密过渡值y和第二个私钥sek2‑

uavn

解密获得。此处α

uavn

和α

gcs

为系统秘密值,且α

uavn

和α

gcs

是相同的取值。

89.步骤d,加密通信信息在解签密中的验证;

90.通过异或操作,获取加密的通信信息ci连接的第一个待加密元素r1和第七加密过渡值v,用以后续的验证,即

91.步骤e,签密密文验证;

92.步骤e1,检查基于第一个待加密元素r1的生成元是否为第二部分签密密文c2;

93.若是,则执行步骤e2;

94.若不是,终止解密,且不执行步骤e2。

95.步骤e2,检查基于第七加密过渡值v的生成元g

v

是否为通信杂凑值验证信息,记为ee

gcs

,且通信杂凑值,记为e。

96.若是,则输出明文m;

97.若不是,终止解密。

98.与现有技术相比本发明无证书的无双线性对的广播签密方法的优点在于:

99.①

本发明利用基于无证书的无双线性对的广播签密所构造的轻量级可认证隐私保护方案,隐私保护方案可以同时完成通信信息的加密以及签名,在保护通信信息安全的同时加强了通信信息来源的身份认证。

100.②

本发明提出的无证书的无双线性对的广播签密方法,避免了证书加密(certificate

‑

based encryption)所带来的计算和管理开销,有利于完成在实际uaanet中的高效部署。

101.③

本发明提出的无证书的无双线性对的广播签密方法避免了身份基签密的密钥托管问题,大大提升无人机自组织网络中信息通信交互的效率。

102.④

本发明提出的无证书的无双线性对的广播签密方案,利用广播加密的方式,避免了同一信息与不同无人机交互时重复加密的计算开销,提高了信息传输的效率。同时,该方法限定了信息传输的范围,可以针对特定子集的无人机进行通信,有利于保护通信信息的安全传输,从而为无人机自组织网络数据提供高效、灵活的数据加密和身份认证。

103.⑤

本发明提出的无证书的无双线性对的广播签密方案,避免了双线性对的使用,大大提高了数据的加密和数据认证的效率,为现实应用的无人机自组织网络部署,提供具有实际应用价值的签密方案。

附图说明

104.图1是无人机自组织网络部署的结构图。

105.图2是本发明中地面控制站与簇首无人机之间进行签密和解签密的结构框图。

106.图3是本发明适用于uaanet的地面控制站无证书的无双线性对的签密流程图。

107.图4是本发明适用于uaanet的地面控制站无证书的无双线性对的解签密流程图。

108.图5是应用本发明无证书的无双线性对的广播签密与传统方法在时间开销上的对

比图。

109.图6是应用本发明无证书的无双线性对的广播解签密与传统方法在时间开销上的对比图。

具体实施方式

110.下面将结合附图和实施例对本发明做进一步的详细说明。

111.本发明方法应用在无人机无线自组织网络上实现广播加密的同时保证无人机无线自组织网络中传递数据来源的认证。支持广播加密的签密可以实现在无人机网络形成无人机集群同时与多个无人机进行通信,可以在一个逻辑步骤中针对一组内容同时加密和签署。从而为多飞单控或者多飞多控工作模式下的无人机自组织网络提供数据的加密和身份的认证。本发明方法创新的提出了无双线性对的无证书广播签密方法,无证书的广播签密避免了身份基签密的密钥托管问题,同时,也避免了双线性对的使用,大大提高了数据的加密和数据认证的效率,另外,利用广播加密的方式提高信息传输的效率,为无人机自组织网络数据提供高效、灵活的数据加密和身份认证。

112.典型的uanet系统一般包含以下三个部分:(1)无人机节点,网络中每个无人机都安装了可用于与其他设备进行数据交互具有通信和计算功能的移动传感器。(2)地面控制站,负责向无人机群组发送命令,统一调配无人机完成任务,协同应用。(3)可信机构,一般默认是一个可信任的权威机构。

113.而在uaanet中,同样的通信信息往往需要与多个无人机进行通信信息交互来提高通信信息的传输效率,无人机任务和功能的扩展要求无人机具有编组和协同的能力,这就要求无人机从目前的单飞单控工作模式转变为多飞单控或者多飞多控工作模式,形成无人机集群。广播加密(broadcast encryption)使地面控制站可以将加密的通信信息传递给大量无人机,以便特定子集中的无人机才能对其解密(decrypt)。支持广播加密的签密技术(broadcast signcryption)可以实现地面控制站同时与多个无人机进行通信信息交互,而且可以保证加密(encrypt)和签署(signature)的通信信息在特定子集内进行交互。它为无人机的通信信息分发期间的信息广播加密和身份验证的双重问题提供了非常有效的解决方案。利用支持广播加密的签密方案防止通信链路间歇性中断带来的信息数据丢失问题,从而为多飞单控或者多飞多控工作模式下的uaanet提供数据的加密和身份的认证。

114.身份基密码体制(identity

‑

based encryption,ibe)由于其固有的密钥托管问题,不利于uaanet的高效运行。无证书加密(certificateless encryption)技术从基于身份的加密技术中继承了针对公钥加密中证书管理问题的解决方案,同时消除了基于身份的加密技术中固有的密钥托管功能。

115.参见图2所示,在地面控制站gcs中设置无证书的无双线性对广播签密单元(cbs)和无证书的无双线性对广播解签密单元(cbds)。同样地,在簇首无人机uavn中设置无证书的无双线性对广播签密单元(cbs)和无证书的无双线性对广播解签密单元(cbds)。

116.在本发明中,通信信息,记为ci。

117.在本发明中,地面控制站,记为gcs。

118.在本发明中,簇首无人机,记为uavn。

119.在本发明中,地面控制站gcs与簇首无人机uavn之间交互的是通信信息ci。

120.在图1中,每一个虚线框中的多个无人机采用nmea0183国际标准协议形成为一个自组织网络。

121.在图1中,第一个自组织网络,记为dh1。所述dh1中存在的多个无人机采用集合形式表示为从中选取出的簇首无人机,记为

122.在图1中,第二个自组织网络,记为dh2。所述dh2中存在的多个无人机采用集合形式表示为从uav

bdh

中选取出的簇首无人机,记为

123.在图1中,最后一个自组织网络,记为dh

n

。所述dh

n

中存在的多个无人机采用集合形式表示为从中选取出的簇首无人机,记为

124.在本发明中,记录下n架簇首无人机形成的集合,记为簇首集为了方便说明,簇首无人机的总架数以n记录。

125.为了方便说明,用uavn来代替中的任意一架簇首无人机。

126.表示第i架簇首无人机。

127.表示第j架簇首无人机。

128.表示第n架簇首无人机。

129.参见图2、图3、图4所示,本发明的一种适用于uaanet(无人机自组织网络)的无证书的无双线性对的广播签密方法,该方法包括无证书的无双线性对广播签密cbs和无证书的无双线性对广播解签密cbds。

130.第一部分,无证书的无双线性对广播签密cbs生成,如图3所示。

131.在本发明的无证书的无双线性对广播签密cbs过程中,进行签密的用户可以是地面控制站gcs和/或簇首无人机uavn。

132.签密步骤一,初始化;

133.步骤101,设置安全参数,记为k;选择大素数q,选择一个元素g∈g作为生成元;

134.大素数q是有限循环群g的阶数;有限循环群g中的生成元为g;z

q

是以q为模的剩余类环,是z

q

中所有对模乘可逆元构成的集合,也是随机元素空间。

135.步骤102,设置主密钥,记为ss;主公钥,记为pk

pub

;

136.在本发明中,主公钥的生成元为g

ss

,即pk

pub

=g

ss

。

137.步骤103,设置了四种哈希函数;

138.在本发明中,第一种哈希函数,记为h1,且h1:

139.在本发明中,第二种哈希函数,记为h2,且h2:

140.在本发明中,第三种哈希函数,记为h3,且h3:

141.在本发明中,第四种哈希函数,记为h4,且h4:

142.其中,{0,1}

σ

是任意长度的比特字符串的集合,σ为比特字符串的长度。

143.步骤104,输出全局公共参数,记为par,且par=<q,g,g,pk

pub

,h1,h2,h3,h4>;

144.签密步骤二,部分密钥提取;

145.步骤201,接收全局公共参数par=<q,g,g,pk

pub

,h1,h2,h3,h4>;

146.步骤202,从中随机选取一个元素,记为第一个随机元素x;

147.步骤202a,当第一个随机元素x应用于地面控制站gcs时,记为x

gcs

。在地面控制站gcs中计算生成元的过渡值,记为k1‑

gcs

,且计算地面-杂凑值k2‑

gcs

,且k2‑

gcs

=h1(gcs,k1‑

gcs

)。

148.步骤202b,当第一个随机元素x应用于簇首无人机uavn时,记为x

uavn

。在簇首无人机uavn中计算生成元的过渡值,记为k1‑

uavn

,且计算簇首无人机-杂凑值k2‑

uavn

,且k2‑

uavn

=h1(uavn,k1‑

uavn

)。

149.步骤203,利用主密钥ss生成第一个私钥,记为sek1,且sek1=x+ss

·

k2。

150.步骤203a,利用主密钥ss生成地面控制站gcs的第一个私钥,记为sek1‑

gcs

,且sek1‑

gcs

=x

gcs

+ss

·

k2‑

gcs

。

151.步骤203b,利用主密钥ss生成簇首无人机uavn的第一个私钥,记为sek1‑

uavn

,且sek1‑

uavn

=x

uavn

+ss

·

k2‑

uavn

。

152.步骤204,从中随机选取一个元素,记为第二个随机元素α;

153.所述的第二个随机元素α是除第一个随机元素x以外的元素;

154.步骤204a,当第二个随机元素α应用于地面控制站gcs时,记为α

gcs

。在地面控制站gcs中计算第二个私钥,记为sek2‑

gcs

,且

155.步骤204b,当第二个随机元素α应用于簇首无人机uavn时,记为α

uavn

。在簇首无人机uavn中计算第二个私钥,记为sek2‑

uavn

,且

156.签密步骤三,选取秘密值;

157.步骤301,从中随机选取一个元素,记为第三个随机元素β;

158.所述的第三个随机元素β是除所述第二个随机元素α和第一个随机元素x以外的元素;

159.步骤301a,当第三个随机元素β应用于地面控制站gcs时,记为β

gcs

。

160.步骤301b,当第三个随机元素β应用于簇首无人机uavn时,记为β

uavn

。

161.步骤302,将第二个随机元素α作为第一个秘密值,记为sok1;

162.步骤302a,当第一个秘密值sok1应用于地面控制站gcs时,记为地面-第一个秘钥值sok1‑

gcs

。

163.步骤302b,当第一个秘密值sok1应用于簇首无人机uavn时,记为簇首无人机-第一个秘钥值sok1‑

uavn

。

164.步骤303,将第三个随机元素β作为第二个秘密值,记为sok2;

165.步骤303a,当第二个秘密值sok2应用于地面控制站gcs时,记为地面-第二个秘钥值sok2‑

gcs

。

166.步骤303b,当第二个秘密值sok2应用于簇首无人机uavn时,记为簇首无人机-第二个秘钥值sok2‑

uavn

。

167.签密步骤四,设置公钥;

168.步骤401,利用第二个秘密值sok2生成公钥,记为k3,且k3=g

β

;公钥的生成元为g

β

;

169.步骤401a,利用sok2‑

gcs

生成公钥,记为k3‑

gcs

,且地面控制站的公钥的生成元为

170.步骤401b,利用sok2‑

uavn

生成公钥,记为k3‑

uavn

,且簇首无人机的公钥的生成元为

171.步骤402,完整公钥,记为pk,组成完整公钥包含的元素有id指的是生成完整公钥的用户,这里的用户就是地面控制站gcs或簇首无人机uavn。

172.步骤402a,地面控制站gcs生成的完整公钥,记为pk

gcs

,且地面-完整公钥

173.步骤402b,簇首无人机uavn生成的完整公钥,记为pk

uavn

,且簇首无人机-完整公

钥

174.签密步骤五,设置完整私钥;

175.在本发明中,完整私钥,记为sk,组成完整私钥包含的元素有sk=(x,sek1,sek2,sok1,sok2)。

176.地面控制站gcs将随机元素x

gcs

、第一个私钥sek1‑

gcs

、第二个私钥地面-第一个秘密值sok1‑

gcs

和地面-第二个秘密值sok2‑

gcs

组合为地面-完整私钥,记为sk

gcs

,且sk

gcs

=(x

gcs

,sek1‑

gcs

,sek2‑

gcs

,sok1‑

gcs

,sok2‑

gcs

)。

177.簇首无人机uavn将随机元素x

uavn

、第一个私钥sek1‑

uavn

、第二个私钥簇首无人机-第一个秘密值sok1‑

uavn

和簇首无人机-第二个秘密值sok2‑

uavn

组合为簇首无人机-完整私钥,记为sk

uavn

,且sk

uavn

=(x

uavn

,sek1‑

uavn

,sek2‑

uavn

,sok1‑

uavn

,sok2‑

uavn

)。

178.签密步骤六,明文签密处理;

179.设置地面控制站gcs为通信信息ci发送方,簇首无人机uavn为所述通信信息ci的接收方;通信信息ci中至少有签密密文。

180.步骤601,输入明文,记为m;

181.步骤602,输入簇首无人机集合信息;

182.步骤603,利用第一哈希函数h1计算簇首无人机中的各个簇首无人机的身份-杂凑值,分别记为

183.为属于的杂凑值。

184.为属于的杂凑值。

185.为属于的杂凑值。

186.为属于的杂凑值。

187.为属于的杂凑值。

188.统计各个簇首无人机的身份-杂凑值,记为身份-杂凑值集为了方便说明,利用第一哈希函数h1计算得到的任意一个簇首无人机的身份-杂凑值,记为u

uavn

。

189.步骤604,输入地面-完整私钥sk

gcs

=(x

gcs

,sek1‑

gcs

,sek2‑

gcs

,sok1‑

gcs

,sok2‑

gcs

);

190.输入地面-完整公钥

191.步骤605,输入簇首无人机-完整公钥

192.步骤606,从中随机选取两个元素,记为第一个待加密元素r1,第二个待加密元素r2;所述r1与所述r2为不同元素;

193.计算第一加密过渡值,记为

194.计算第二加密过渡值,记为

195.计算第三加密过渡值,记为第二个待加密元素r2的生成元为

196.计算第四加密过渡值,记为y,且

197.步骤607,计算第五加密过渡值,记为f

uavn

(u

uavn

),且

198.i为簇首无人机的标记。

199.j为簇首无人机的标记。

200.n为簇首无人机的标记。

201.为连乘元素。

202.u为测试指标。

203.u

i

为簇首无人机的测试指标。

204.u

j

为簇首无人机的测试指标。

205.步骤608,计算第六加密过渡值,记为f(w),且f(w)=b0+b1u

uavn

+b2(u

uavn

)2+

…

+b

n

(u

uavn

)

n

;

206.b0表示常数项。

207.b1u

uavn

表示一次项,b1为一次项系数。

208.b2(u

uavn

)2表示二次项,b2为二次项系数。

209.b

n

(u

uavn

)

n

表示n次项,b

n

为n次项系数。n就是簇首无人机的总台数。

210.步骤609,将b0+b1u

uavn

+b2(u

uavn

)2+

…

+b

n

(u

uavn

)

n

中项系数b0,b1,b2,

…

,b

n

赋值给签密密文,构成第三部分签密密文,记为c3,且c3={b0,b1,b2,

…

,b

n

}。

211.步骤610,将基于第一个待加密元素r1的生成元赋值给签密密文,构成第二部分签密密文,记为c2。

212.步骤611,计算通信杂凑值,记为e,且e=h4(ci,c3,gcs,uavn,k1‑

gcs

)。

213.步骤612,计算第七加密过渡值,记为v,且v=(e

·

sek1‑

gcs

+e

·

sok1‑

gcs

)+r1。

214.步骤613,将通信信息ci赋值给签密密文,构成第一部分签密密文,记为c1,且

215.步骤614,组合第一部分签密密文c1、第二部分签密密文c2和第三部分签密密文c3,形成了签密密文cc,且cc{c1,c2,c3}。

216.第二部分,无证书的无双线性对广播解签密cbds生成,如图4所示。

217.在本发明中,解签密是针对签密生成的签密密文进行的。

218.步骤a,接收签密密文;

219.接收签密密文cc,且cc{c1,c2,c3}。

220.步骤b,簇首无人机表征的签密关联信息;

221.从签密密文cc{c1,c2,c3}中提取出c3={b0,b1,b2,

…

,b

n

},然后顺次提取},然后顺次提取

222.步骤c,解签密过渡值获取;

223.计算第一解签密过渡值kk1,且利用第二部分签密密文c2和私钥x

uavn

解密获得。

224.计算第二解签密过渡值kk2,且利用第二部分签密密文c2和第一个私钥sek1‑

uavn

解密获得。

225.计算第三解签密过渡值kk3,且利用第四加密过渡值y和第二个私钥sek2‑

uavn

解密获得。此处α

uavn

和α

gcs

为系统秘密值,且α

uavn

和α

gcs

是相同的取值。

226.步骤d,加密通信信息在解签密中的验证;

227.通过异或操作,获取加密的通信信息ci连接的第一个待加密元素r1和第七加密过渡值v,用以后续的验证,即

228.步骤e,签密密文验证;

229.步骤e1,检查基于第一个待加密元素r1的生成元是否为第二部分签密密文c2;

230.若是,则执行步骤e2;

231.若不是,终止解密,且不执行步骤e2。

232.步骤e2,检查基于第七加密过渡值v的生成元g

v

是否为通信杂凑值验证信息,记为ee

gcs

,且通信杂凑值,记为e。

233.若是,则输出明文m;

234.若不是,终止解密。

235.实施例1

236.实施例1以地面控制站gcs对明文m的无证书的无双线性对广播签密cbs包括有下列步骤:

237.签密步骤一,初始化;

238.步骤101,设置安全参数,记为k;选择大素数q,选择一个元素g∈g作为生成元;

239.大素数q是有限循环群g的阶数;有限循环群g中的生成元为g;z

q

是以q为模的剩余类环,是z

q

中所有对模乘可逆元构成的集合,也是随机元素空间。

240.步骤102,设置主密钥,记为ss;主公钥,记为pk

pub

;

241.在本发明中,主公钥的生成元为g

ss

,即pk

pub

=g

ss

。

242.步骤103,设置了四种哈希函数;

243.在本发明中,第一种哈希函数,记为h1,且h1:

244.在本发明中,第二种哈希函数,记为h2,且h2:

245.在本发明中,第三种哈希函数,记为h3,且h3:

246.在本发明中,第四种哈希函数,记为h4,且h4:

247.其中,{0,1}

σ

是任意长度的比特字符串的集合,σ为比特字符串的长度。

248.步骤104,输出全局公共参数,记为par,且par=<q,g,g,pk

pub

,h1,h2,h3,h4>;

249.签密步骤二,部分密钥提取;

250.步骤201,接收全局公共参数par=<q,g,g,pk

pub

,h1,h2,h3,h4>;

251.步骤202,从中随机选取一个元素应用于地面控制站gcs时,记为第一个随机元素x

gcs

。在地面控制站gcs中计算生成元的过渡值,记为k1‑

gcs

,且x

gcs

的生成元为

252.在地面控制站gcs中计算地面-杂凑值k2‑

gcs

,且k2‑

gcs

=h1(gcs,k1‑

gcs

)。

253.步骤203,利用主密钥ss生成地面控制站gcs的第一个私钥,记为sek1‑

gcs

,且sek1‑

gcs

=x

gcs

+ss

·

k2‑

gcs

。

254.步骤204,从中随机选取一个元素应用于地面控制站gcs时,记为第二个随机元素α

gcs

。在地面控制站gcs中计算第二个私钥,记为sek2‑

gcs

,且

255.所述第二个随机元素α

gcs

是除第一个随机元素x

gcs

以外的元素。

256.签密步骤三,选取秘密值;

257.步骤301,从中随机选取一个元素应用于地面控制站gcs时,记为第三个随机元素β

gcs

;

258.所述的第三个随机元素β

gcs

是除所述第二个随机元素α

gcs

和第一个随机元素x

gcs

以外的元素;

259.步骤302,将第二个随机元素α

gcs

作为第一个秘密值sok1应用于地面控制站gcs时,记为地面-第一个秘钥值sok1‑

gcs

;

260.步骤303,将第三个随机元素β

gcs

作为第二个秘密值sok2应用于地面控制站gcs时,记为地面-第二个秘钥值sok2‑

gcs

;

261.签密步骤四,设置公钥;

262.步骤401,利用sok2‑

gcs

生成公钥,记为k3‑

gcs

,且在地面控制站中以β

gcs

的公钥生成元为

263.步骤402,地面控制站gcs生成的完整公钥,记为pk

gcs

,且地面-完整公钥

264.签密步骤五,设置完整私钥;

265.地面控制站gcs将随机元素x

gcs

、第一个私钥sek1‑

gcs

、第二个私钥地面-第一个秘密值sok1‑

gcs

和地面-第二个秘密值sok2‑

gcs

组合为地面-完整私钥,记为sk

gcs

,且sk

gcs

=(x

gcs

,sek1‑

gcs

,sek2‑

gcs

,sok1‑

gcs

,

sok2‑

gcs

);

266.签密步骤六,明文签密处理;

267.步骤601,输入明文,记为m;

268.步骤602,输入簇首无人机集合信息;

269.步骤603,利用第一哈希函数h1计算簇首无人机中的各个簇首无人机的身份-杂凑值,分别记为

270.步骤604,输入地面-完整私钥sk

gcs

=(x

gcs

,sek1‑

gcs

,sek2‑

gcs

,sok1‑

gcs

,sok2‑

gcs

);

271.输入地面-完整公钥

272.步骤605,输入簇首无人机-完整公钥

273.步骤606,从中随机选取两个元素,记为第一个待加密元素r1,第二个待加密元素r2;所述r1与所述r2为不同元素;

274.计算第一加密过渡值,记为

275.计算第二加密过渡值,记为

276.计算第三加密过渡值,记为第二个待加密元素r2的生成元为

277.计算第四加密过渡值,记为y,且

278.步骤607,计算第五加密过渡值,记为f

uavn

(u

uavn

),且

279.步骤608,计算第六加密过渡值,记为f(w),且f(w)=b0+b1u

uavn

+b2(u

uavn

)2+

…

+b

n

(u

uavn

)

n

;

280.步骤609,将b0+b1u

uavn

+b2(u

uavn

)2+

…

+b

n

(u

uavn

)

n

中项系数b0,b1,b2,

…

,b

n

赋值给签密密文,构成第三部分签密密文,记为c3,且c3={b0,b1,b2,

…

,b

n

}。

281.步骤610,将基于第一个待加密元素r1的生成元赋值给签密密文,构成第二部分签密密文,记为c2。

282.步骤611,计算通信杂凑值,记为e,且e=h4(ci,c3,gcs,uavn,k1‑

gcs

)。

283.步骤612,计算第七加密过渡值,记为v,且v=(e

·

sek1‑

gcs

+e

·

sok1‑

gcs

)+r1。

284.步骤613,将通信信息ci赋值给签密密文,构成第一部分签密密文,记为c1,且

285.步骤614,组合第一部分签密密文c1、第二部分签密密文c2和第三部分签密密文c3,形成了签密密文cc,且cc{c1,c2,c3}。

286.步骤a,接收签密密文;

287.接收签密密文cc,且cc{c1,c2,c3}。

288.步骤b,簇首无人机表征的签密关联信息;

289.从签密密文cc{c1,c2,c3}中提取出c3={b0,b1,b2,

…

,b

n

},然后顺次提取},然后顺次提取此处α

uavn

和α

gcs

为系统秘密值,α

uavn

和α

gcs

是相同的取值。

290.步骤c,解签密过渡值获取;

291.计算第一解签密过渡值kk1,且利用第二部分签密密文c2和私钥x

uavn

解密获得。

292.计算第二解签密过渡值kk2,且利用第二部分签密密文c2和第一个私钥sek1‑

uavn

解密获得。

293.计算第三解签密过渡值kk3,且利用第四加密过渡值y和第二个私钥sek2‑

uavn

解密获得。此处α

uavn

和α

gcs

为系统秘密值,且α

uavn

和α

gcs

是相同的取值。

294.步骤d,加密通信信息在解签密中的验证;

295.通过异或操作,获取加密的通信信息ci连接的第一个待加密元素r1和第七加密过渡值v,用以后续的验证,即

296.步骤e,签密密文验证;

297.步骤e1,检查基于第一个待加密元素r1的生成元是否为第二部分签密密文c2;

298.若是,则执行步骤e2;

299.若不是,终止解密,且不执行步骤e2。

300.步骤e2,检查基于第七加密过渡值v的生成元g

v

是否为通信杂凑值验证信息,记为ee

gcs

,且通信杂凑值,记为e。

301.若是,则输出明文m;

302.若不是,终止解密。

303.与luo法、eslami法、vivek法和yu法的方案相比,本发明方法对签密和解签密进行了性能评估。具体性能取决于方案的签密、解签密设计,包括计算机设置,比较方案中使用的配对的相对效率以及主要使用的点乘法速度。本发明方法是在带有pbc库的microsoft visual c++6.0软件中实现和仿真。为了提供适当的安全性,本发明方法使用了基于配对的密码库,该库基于512位有限域上的椭圆曲线构造。通过以上配置,仿真显示,g中的幂运算耗费6.03ms,双线性配对操作耗时11.99ms。图5和图6中提供了实验结果,显示了luo法、eslami法、vivek法和yu法中测试签密操作和解签密操作所需的时间。与其他无证书广播签密方案相比,本发明方法在签密过程中实现了较高的效率。在解签密中虽然稍高于yu法,但是本发明方法支持广播签密,yu法仅支持无证书签密,无法实现一对多的加密信息传输,而且yu法在签密中的开销远高于本发明方法,因此,本发明方法整体开销较小。综上,与支持同样功能的luo法相比,本发明方法具有较低的时间开销。与单一的签密功能eslami法、vivek法和yu法的技术方案相比,本发明方法效率仍然具有较大的优势,从而得出,本发明方法在现实无线自组织网络中具有较高的实际应用价值。

304.luo法是指ming luo,chun

‑

hua zou,jianfeng xu:certificateless broadcast signcryption with forward secrecy.cis 2011:910

‑

914。

305.eslami法是指ziba eslami,nasrollah pakniat:certificateless aggregate signcryption:security model and a concrete construction secure in the random oracle model.j.king saud univ.comput.inf.sci.26(3):276

‑

286(2014)。

306.vivek法是指s.sree vivek,s.sharmila deva selvi,salini selvaraj kowsalya,c.pandu rangan:pki based signcryption without pairing:an efficient scheme with tight security reduction.j.wirel.mob.networks ubiquitous comput.dependable appl.3(4):72

‑

84(2012)。

307.yu法是指hui

‑

fang yu,bo yang:pairing

‑

free and secure certificateless signcryption scheme.comput.j.60(8):1187

‑

1196(2017)。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1