一种网络安全设备拓扑管理方法及系统与流程

1.本技术涉及网络安全技术领域,尤其是涉及一种网络安全设备拓扑管理方法及系统。

背景技术:

2.防火墙技术的功能主要在于及时发现并处理计算机网络运行时可能存在的安全风险、数据传输等问题,其中处理措施包括隔离与保护,同时可对计算机网络安全当中的各项操作实施记录与检测,以确保计算机网络运行的安全性,保障用户资料与信息的完整性,为用户提供更好、更安全的计算机网络使用体验。

3.因此在网络数据的传输过程中,除了需要路由器和交换机来保障数据流量的流通,还需要配置防火墙来保障数据的安全。在相关技术中,若采用了大量的路由器和交换机构建大型的网络拓扑环境时,同时也需要采用大量的防火墙进行隔离、防御,对每组防火墙的配置则是根据特定的网络业务进行配置的。

4.针对上述中的相关技术,发明人认为存在有以下缺陷:当网络业务进行调整时,先要根据网络业务寻找到特定的网络路径,再通过网络路径定位相关的防火墙,再手动对相关防火墙的安全策略进行调整,若进行调整的网络业务较多时,需要逐个对相关防火墙进行查找并调整,较为麻烦。

技术实现要素:

5.为了改善调整多个防火墙时较为麻烦的缺陷,本技术提供一种网络安全设备拓扑管理方法及系统。

6.第一方面,本技术提供一种网络安全设备拓扑管理方法,包括如下步骤:基于多个子网端、多个外网端和多个防火墙构建网络拓扑结构;获取用户所操作的目标子网端的访问指令,并基于所述访问指令生成配置有目标防火墙的访问路径;基于所述目标防火墙的安全策略配置对所述访问路径进行分析得到分析结果,并根据所述分析结果判断所述访问路径是否为通路;若所述访问路径不为通路,则获取所述目标子网端的访问权限,并基于所述访问权限调整所述安全策略配置;若所述访问路径为通路,则建立所述访问指令对应的外网端和所述目标子网端之间的网络连接。

7.通过采用上述技术方案,根据用户操作的目标子网端所发出的访问指令在网络拓扑结构中生成相应的访问路径,而访问路径中配置有保障数据安全的目标防火墙,再根据目标防火墙的安全策略配置可以分析判断对应的访问路径是否为通路,若不为通路则根据目标子网端的访问权限相应的调整目标防火墙的安全策略配置,若为通路则可以直接建立外网端与目标子网端之间的连接。由于访问指令所附带的网络业务可能各不相同,因此当

访问指令发生改变时,相应的防火墙将会根据发出访问指令的目标子网端的访问权限自动调整安全策略配置,从而可以减少手动修改防火墙的繁琐操作。

8.可选的,基于所述访问指令生成配置有目标防火墙的访问路径包括如下步骤:分析所述访问指令得到指令信息,所述指令信息包括源地址信息和目的地址信息;基于所述源地址信息在所述网络拓扑结构中筛选出若干备选防火墙;基于所述目的地址信息分别对所有备选防火墙的子网信息进行检索,判断所述备选防火墙是否包含与所述目的地址信息对应的目标子网信息;若所述备选防火墙未包含所述目标子网信息,则重新进行检索判断;若所述备选防火墙包含所述目标子网信息,则定义对应的备选防火墙为目标防火墙,并基于所述目标防火墙生成若干目标路径;对所有目标路径进行筛选,筛选出最优目标路径作为访问路径。

9.通过采用上述技术方案,通过对访问指令的分析,可以分析得到发出访问指令的子网端的源地址信息和访问指令所请求访问的目的地址信息,由于在网络拓扑结构中,与发出访问指令的子网端连接的防火墙可能有多个,因此可以根据源地址信息在网络拓扑结构中对所有防火墙进行筛选,将包含源地址信息的防火墙筛选出来作为备选防火墙,其中也可能有多个备选防火墙包含目的地址信息对应的目标子网信息,因此需要对备选防火墙进行进一步筛选,最终筛选出包含目标子网信息的备选防火墙作为目标防火墙,并根据目标防火墙生成目标路径,再通过对目标路径进行优化筛选,筛选出最优的目标路径作为访问路径,从而便于数据的传输和路径的管理。

10.可选的,对所有目标路径进行筛选,筛选出最优目标路径作为访问路径包括如下步骤:分别获取所有目标防火墙的实时信息,所述实时信息包括防火墙时延和实时丢包率;判断所述防火墙时延是否超过预设的时延阈值;若所述防火墙时延超过预设的时延阈值,则将对应的目标防火墙所对应的目标路径定义为备选目标路径;若所述防火墙时延未超过预设的时延阈值,则将对应的目标防火墙所对应的目标路径定义为 优质目标路径;基于所述实时丢包率对所述 优质目标路径作进一步筛选以筛选出最优目标路径作为访问路径。

11.通过采用上述技术方案,由于每个目标路径中均配置有目标防火墙,而各个目标防火墙的初始配置和实时状态可能各不相同,因此可以通过对目标防火墙的实时信息进行分析以完成对目标防火墙的筛选,具体可以通过获取所有目标防火墙的防火墙时延以进行筛选,防火墙时延和实时丢包率都可以体现防火墙的在吞吐量较大时的效率,根据吞吐量等基础指标预设时延阈值,再将防火墙时延与时延阈值进行比对,超出阈值的目标防火墙所对应的目标路径作为备选目标路径,根据目标防火墙的实时丢包率,对未超出阈值的目标防火墙所对应的目标路径作进一步筛选,从而将最优的目标路径筛选出来作为访问路径。

12.可选的,基于所述实时丢包率对所述 优质目标路径作进一步筛选以筛选出最优目标路径作为访问路径包括如下步骤:判断所有 优质目标路径中目标防火墙的所述实时丢包率是否超过预设的丢包率阈值;若所述实时丢包率超过预设的丢包率阈值,则排除对应的目标防火墙所对应的 优质目标路径;若所述实时丢包率未超过预设的丢包率阈值,则将对应的目标防火墙所对应的 优质目标路径定义为最优目标路径,并将所述最优目标路径作为访问路径。

13.通过采用上述技术方案,预先设置丢包率阈值对目标防火墙进行筛选,通过将丢包率阈值与所有目标防火墙的实时丢包率进行比对,将超出丢包率阈值的目标防火墙所对应的 优质目标路径全部排除,而未超出丢包率阈值的目标防火墙所对应的目标路径作为访问路径,此时筛选出的访问路径中的防火墙在时延和丢包率的表现上都较为优秀。

14.可选的,所述访问权限包括高访问权限、中访问权限和低访问权限,所述基于所述访问权限调整所述安全策略配置包括如下步骤:验证所述目标防火墙的安全等级;判断所述目标子网端的访问权限;若所述目标子网端的访问权限为所述高访问权限,则将所述安全策略配置调整至允许通过状态;若所述目标子网端的访问权限为所述中访问权限或所述低访问权限,则根据所述安全等级调整所述安全策略配置。

15.通过采用上述技术方案,先判断发出访问指令的目标子网端的访问权限,若目标子网端的访问权限为最高权限的高访问权限时,则该目标子网端为重要子网端,目标防火墙自动将安全策略配置调整至允许通过状态;若目标子网端的访问权限为中、低访问权限时,则需要根据目标防火墙的安全等级进行相应的安全策略配置的调整。

16.可选的,验证所述目标防火墙的安全等级包括如下步骤:获取所述目标防火墙的历史策略配置;基于所述历史策略配置和所述安全策略配置对所述目标防火墙的安全等级进行验证。

17.通过采用上述技术方案,通过目标防火墙的历史策略配置可以对目标防火墙的历史安全等级进行查验,再将历史策略配置和现阶段的安全策略配置进行结合,从而可以对当前的安全等级进行验证。

18.可选的,所述安全等级包括第一安全等级和第二安全等级,所述根据所述安全等级调整所述安全策略配置包括如下步骤:判断所述安全等级为所述第一安全等级或所述第二安全等级;若所述安全等级为所述第一安全等级,则将所述安全策略配置调整至等待用户指令状态;若所述安全等级为所述第二安全等级,则判断所述目标子网端的访问权限为所述中访问权限或所述低访问权限;若所述目标子网端的访问权限为所述中访问权限,则将所述安全策略配置调整至

允许通过状态;若所述目标子网端的访问权限为所述低访问权限,则将所述安全策略配置调整至等待用户指令状态。

19.通过采用上述技术方案,当目标防火墙的安全等级为较高的第一安全等级时,无论目标子网端为中访问权限还是低访问权限,安全策略配置均自动调整为等待用户指令状态,需要用户进行手动确认;当目标防火墙的安全等级为较低的第二安全等级且目标子网端为中访问权限时,则可以将安全策略配置调整至允许通过状态;当目标防火墙的安全等级为较低的第二安全等级且目标子网端为低访问权限时,则同样需要用户进行手动确认,因此安全策略配置将自动调整至等待用户指令状态。

20.第二方面,本技术提供一种网络安全设备拓扑管理系统,包括:外网模块,用于与外网建立连接;子网模块,生成访问指令并用于与所述外网模块建立连接;防火墙模块,连接于所述外网模块与所述子网模块之间并用于进行安全管理;配置模块,用于对所述防火墙模块的安全策略配置进行配置和调整。

21.通过采用上述技术方案,外网模块、子网模块和防火墙模块可以通过物理拓扑形成网络拓扑结构,通过配置模块可以对防火墙模块的安全策略配置进行配置,用户操作子网模块可以生成访问指令,通过访问指令可以在网络拓扑结构中生成访问路径,且访问指令还可以使得配置模块对防火墙模块的安全策略配置进行调整,从而可以减少手动修改防火墙的繁琐操作。

22.综上所述,本技术包括以下至少一种有益技术效果:1.由于访问指令所附带的网络业务可能各不相同,因此当访问指令发生改变时,相应的防火墙将会根据发出访问指令的目标子网端的访问权限自动调整安全策略配置,从而可以减少手动修改防火墙的繁琐操作。

23.2.可以根据防火墙时延和实时丢包率对目标防火墙和其对应的目标路径进行筛选,从而可以筛选出实时状态优秀的目标防火墙所对应的目标路径作为访问路径。

附图说明

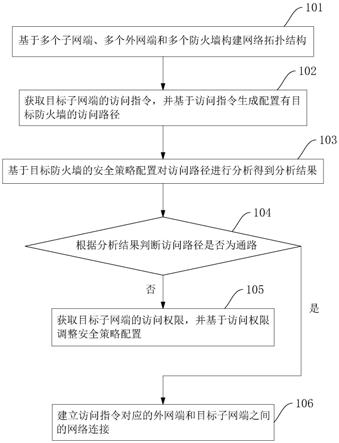

24.图1是本技术其中一实施例的网络安全设备拓扑管理方法的流程示意图。

25.图2是本技术其中一实施例的生成访问路径的流程示意图。

26.图3是本技术其中一实施例的根据防火墙时延对防火墙进行筛选的流程示意图。

27.图4是本技术其中一实施例的根据实时丢包率对防火墙进行筛选的流程示意图。

28.图5是本技术其中一实施例的基于目标子网端的访问权限调整防火墙安全策略配置的流程示意图。

29.图6是本技术其中一实施例的基于防火墙的安全等级调整防火墙安全策略配置的流程示意图。

具体实施方式

30.以下结合附图1-6对本技术作进一步详细说明。

31.本技术实施例公开了一种网络安全设备拓扑管理方法。

32.参照图1,网络安全设备拓扑管理方法包括如下步骤:101,基于多个子网端、多个外网端和多个防火墙构建网络拓扑结构。

33.其中,网络拓扑结构可以为物理拓扑也可以为逻辑拓扑,子网端可以为用户客户端或客户端群组,外网端则开放于互联网中。

34.102,获取目标子网端的访问指令,并基于访问指令生成配置有目标防火墙的访问路径。

35.103,基于目标防火墙的安全策略配置对访问路径进行分析得到分析结果。

36.其中,目标防火墙的安全策略配置可以为域间安全策略、域内安全策略或接口包过滤,安全策略配置中配置有受信任的子网端和筛选关键字,通过筛选关键字可以对经过目标防火墙的数据流进行筛选拦截,因此可以对目标防火墙的安全策略配置进行分析,分析出访问路径中的数据流是否会被目标防火墙拦截。

37.104,根据分析结果判断访问路径是否为通路,若访问路径不为通路,则执行步骤105;若访问路径为通路,则执行步骤106。

38.其中,若数据流在目标防火墙处被拦截,则访问路径不为通路;若数据流可以正常通过目标防火墙,则访问路径为通路。

39.105,获取目标子网端的访问权限,并基于访问权限调整安全策略配置。

40.106,建立访问指令对应的外网端和目标子网端之间的网络连接。

41.本实施例的实施原理为:根据用户操作的目标子网端所发出的访问指令在网络拓扑结构中生成相应的访问路径,并根据访问路径中的防火墙判断对应的访问路径是否为通路,若不为通路则根据目标子网端的访问权限相应的调整目标防火墙的安全策略配置,若为通路则可以直接建立外网端与目标子网端之间的连接。由于访问指令所附带的网络业务可能各不相同,因此当访问指令发生改变时,相应的防火墙将会根据发出访问指令的目标子网端的访问权限自动调整安全策略配置,从而可以减少手动修改防火墙的繁琐操作。

42.在图1实施例所示步骤102中,可以通过访问指令中提炼出的子网信息和目标子网信息,在网络拓扑结构中检索出包含源地址子网信息和目标子网信息的防火墙,再基于检索到的防火墙生成访问路径。具体通过图2所示实施例进行详细说明。

43.参照图2,生成访问路径包括如下步骤:201,分析访问指令得到指令信息。

44.其中,指令信息包括源地址信息和目的地址信息,通过源地址信息可以获取源子网端的端口信息和与该源子网端连接的防火墙的子网信息,而通过目的地址信息可以获取请求访问的外网端的端口信息。

45.202,基于源地址信息在网络拓扑结构中筛选出若干备选防火墙。

46.其中,根据源地址信息中的子网信息在网络拓扑结构中进行检索,将存在相同子网信息的防火墙筛选出作为备选防火墙。

47.203,基于目的地址信息分别对所有备选防火墙的子网信息进行检索。

48.其中,根据请求访问的外网端端口信息所对应的子网信息,在所有备选防火墙的子网信息中进行检索。

49.204,判断备选防火墙是否包含与目的地址信息对应的目标子网信息,若未包含,

则执行步骤205;若包含,则执行步骤206。

50.205,重新进行检索判断。

51.其中,在检索过程中可能由于数据波动或系统不稳定等原因导致检索失败,此时返回到步骤203,重新开始检索和判断步骤。

52.206,定义对应的备选防火墙为目标防火墙,并基于目标防火墙生成若干目标路径。

53.207,对所有目标路径进行筛选,筛选出最优目标路径作为访问路径。

54.本实施例的实施原理为:通过对访问指令的分析,可以分析得到发出访问指令的子网端的源地址信息和访问指令所请求访问的目的地址信息,由于在网络拓扑结构中,与发出访问指令的子网端连接的防火墙可能有多个,因此可以根据源地址信息在网络拓扑结构中对所有防火墙进行筛选,将包含源地址信息的防火墙检索筛选出来作为备选防火墙,其中也可能有多个备选防火墙包含目的地址信息对应的目标子网信息,因此需要对备选防火墙进行进一步筛选,最终筛选出包含目标子网信息的备选防火墙作为目标防火墙,并根据目标防火墙生成目标路径,若检索筛选失败则重新进行检索。最后通过对目标路径进行优化筛选,筛选出最优的目标路径作为访问路径,从而便于数据的传输和路径的管理。

55.在图2实施例所示步骤207中,由于访问路径中配置有防火墙,为了保障数据在访问路径中的顺畅传输,可以提前对访问路径进行筛选,具体可以通过对访问路径中的防火墙进行筛选,对防火墙的筛选则可以根据防火墙时延进行筛选。具体通过图3所示实施例进行详细说明。

56.参照图3,根据防火墙时延对防火墙进行筛选包括如下步骤:301,分别获取所有目标防火墙的实时信息。

57.其中,实时信息包括防火墙吞吐量、防火墙时延和防火墙的实时丢包率。

58.302,判断防火墙时延是否超过预设的时延阈值,若超过,则执行步骤303;若未超过,则执行步骤304。

59.其中,时延是指防火墙处理数据包所需要的时间,可以在防火墙吞吐量达到90%-95%时进行多次时延测试,将多次获得的测试结果进行平均值计算,最终得到的结果则为对应防火墙的防火墙时延,时延阈值通常可以预设为100微秒。

60.303,将对应的目标防火墙所对应的目标路径定义为备选目标路径。

61.304,将对应的目标防火墙所对应的目标路径定义为 优质目标路径。

62.305,基于实时丢包率对 优质目标路径作进一步筛选以筛选出最优目标路径作为访问路径。

63.本实施例的实施原理为:通过获取所有目标防火墙的防火墙时延以进行筛选,防火墙时延和实时丢包率都可以体现防火墙的在吞吐量较大时的效率,根据吞吐量等基础指标预设时延阈值,再将防火墙时延与时延阈值进行比对,超出阈值的目标防火墙所对应的目标路径作为备选目标路径,根据目标防火墙的实时丢包率,对未超出阈值的目标防火墙所对应的目标路径作进一步筛选,从而将最优的目标路径筛选出来作为访问路径。

64.在图3所示实施例的步骤305中,基于防火墙时延对目标防火墙进行初步筛选后,

可以再通过实时丢包率对 优质目标路径中的目标防火墙作进一步筛选,通过防火墙两个指标的结合筛选,可以筛选出运行状态良好的目标防火墙,因此筛选出的目标防火墙所对应的目标路径可以作为访问路径。具体通过图4所示实施例进行详细说明。

65.参照图4,根据实时丢包率对防火墙进行筛选包括如下步骤:401,判断所有 优质目标路径中目标防火墙的实时丢包率是否超过预设的丢包率阈值,若超过,则执行步骤402;若未超过,则执行步骤403。

66.其中,防火墙的丢包率是指防火墙系统在一定负载的情况下丢包数量多少,当负载为100%时,若吞吐量为80%,则丢包率为1-80%=20%。丢包率的测试通常会选用测试仪所对应的rfc测试套件进行测试,测试过程中可以使用固定包长、特定包长或者混合包长。

67.402,排除对应的目标防火墙所对应的 优质目标路径。

68.403,将对应的目标防火墙所对应的 优质目标路径定义为最优目标路径,并将最优目标路径作为访问路径。

69.本实施例的实施原理为:预先设置丢包率阈值对目标防火墙进行筛选,通过将丢包率阈值与所有目标防火墙的实时丢包率进行比对,将超出丢包率阈值的目标防火墙所对应的 优质目标路径全部排除,而未超出丢包率阈值的目标防火墙所对应的目标路径作为访问路径。

70.在图1所示实施例的步骤105中,当访问路径由于目标防火墙的安全策略配置而不为通路时,可以根据对目标子网端访问权限的判断,对目标防火墙的安全策略配置进行调整。具体通过图5所示实施例进行详细说明。

71.参照图5,基于目标子网端的访问权限调整防火墙安全策略配置包括如下步骤:501,获取目标防火墙的历史策略配置。

72.其中,可以与预设的第一数据库建立连接,第一数据库中存储有所有防火墙的历史策略配置,从而可以从第一数据库中调取出目标防火墙的历史策略配置。

73.502,基于历史策略配置和安全策略配置对目标防火墙的安全等级进行验证。

74.503,判断目标子网端的访问权限,若访问权限为高访问权限,则执行步骤504;若访问权限为中访问权限或低访问权限,则执行步骤505。

75.其中,访问权限包括高访问权限、中访问权限和低访问权限,子网端的访问权限是在网络拓扑系统结构建立之前用户预先设定的。

76.504,将安全策略配置调整至允许通过状态。

77.其中,当防火墙的安全策略配置调整至允许通过状态时,可以允许除包含黑名单关键字的任何数据流通过。

78.505,根据安全等级调整安全策略配置。

79.本实施例的实施原理为:通过目标防火墙的历史策略配置可以对目标防火墙的历史安全等级进行查验,再将历史策略配置和现阶段的安全策略配置进行结合,从而可以对当前的安全等级进行验证,然后判断发出访问指令的目标子网端的访问权限,若目标子网端的访问权限为最高权限的高访问权限时,则该目标子网端为重要子网端,目标防火墙自动将安全策略配置调整至允许通过状态;若目标子网端的访问权限为中、低访问权限时,则需要根据目标防火墙的安全等级进行相应的安全策略配置的调整。

80.在图5所示实施例的步骤505中,目标子网端的访问权限为高访问权限时,安全策略配置无条件自动调整为允许通过状态,而目标子网端的访问权限为中访问权限或低访问权限时,则需要对目标防火墙的安全等级进行判断,从而结合目标子网端的访问权限和目标防火墙的安全等级对目标防火墙的安全策略配置进行自动调整。具体通过图6所示实施例进行详细说明。

81.参照图6,基于防火墙的安全等级调整防火墙安全策略配置包括如下步骤:601,判断安全等级为第一安全等级或第二安全等级,若为第一安全等级,则执行步骤602;若为第二安全等级,则执行步骤603。

82.602,将安全策略配置调整至等待用户指令状态。

83.其中,当防火墙的安全策略配置调整至等待用户指令状态时,需要用户对防火墙中通过的数据流进行人工判断,选择是否使数据流通过。

84.603,判断目标子网端的访问权限为中访问权限或低访问权限,若为中访问权限,则执行步骤604;若为低访问权限,则执行步骤605。

85.604,将安全策略配置调整至允许通过状态。

86.605,将安全策略配置调整至等待用户指令状态。

87.本实施例的实施原理为:当目标防火墙的安全等级为较高的第一安全等级时,无论目标子网端为中访问权限还是低访问权限,安全策略配置均自动调整为等待用户指令状态,需要用户进行手动确认;当目标防火墙的安全等级为较低的第二安全等级且目标子网端为中访问权限时,则可以将安全策略配置调整至允许通过状态;当目标防火墙的安全等级为较低的第二安全等级且目标子网端为低访问权限时,则同样需要用户进行手动确认,因此安全策略配置将自动调整至等待用户指令状态。

88.本技术实施例还公开了一种网络安全设备拓扑管理系统,该系统包括:外网模块,用于与外网建立连接;子网模块,生成访问指令并用于与外网模块建立连接;防火墙模块,连接于外网模块与子网模块之间并用于进行安全管理;配置模块,用于对防火墙模块的安全策略配置进行配置和调整。

89.本实施例的实施原理为:外网模块、子网模块和防火墙模块可以通过物理拓扑形成网络拓扑结构,通过配置模块可以对防火墙模块的安全策略配置进行配置,用户操作子网模块可以生成访问指令,通过访问指令可以在网络拓扑结构中生成访问路径,且访问指令还可以使得配置模块对防火墙模块的安全策略配置进行调整,从而可以减少手动修改防火墙的繁琐操作。

90.以上均为本技术的较佳实施例,并非依此限制本技术的保护范围,故:凡依本技术的结构、形状、原理所做的等效变化,均应涵盖于本技术的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1