一种蜜罐攻击阶段分析与聚合系统的方法与流程

1.本发明涉及网络安全技术领域,具体涉及一种蜜罐攻击阶段分析与聚合系统的方法。

背景技术:

2.随着计算机技术的发展,信息网络已经成为社会发展的重要保证,为此保证信息网络安全至关重要,因此针对网络上各种攻击手段需制定相应防护手段以免遭受到网络攻击。蜜罐技术被大量采用到网络安全技术中。蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁。但由于蜜罐系统每时每刻都会收集海量的攻击数据,而想从中分析出有效的数据信息是十分困难的需要了解的是,攻击诱捕中,攻击者往往会通过不断变更ip地址来扰乱攻击的分析,使得获取到的攻击数据杂乱无章,难以分析及得出有益的结论。

技术实现要素:

3.为解决现有技术存在的攻击诱捕中分析容易被扰乱,难以得出有益结论等不足,本发明提供了一种蜜罐攻击阶段分析与聚合系统的方法。

4.本发明的技术方案为:分析与聚合系统包括蜜罐日志模块、攻击阶段标记模块和攻击聚合分析模块;蜜罐攻击阶段分析与聚合系统的方法包括如下步骤:s1.所述蜜罐日志模块将蜜罐的攻击日志与数据进行采集与格式化输出蜜罐攻击数据;s2.根据预设的标记规则,对所述s1步骤中输出的蜜罐攻击数据进行标记,输出蜜罐标记数据;s3.选择需要进行分析的攻击ip;s4.所述攻击聚合分析模块对步骤s2的蜜罐标记数据进行聚合分析。

5.进一步,所述步骤s1中的攻击日志与数据包括:流量数据日志、登录日志和蜜罐应用日志。

6.进一步,所述步骤s1中格式化输出的蜜罐攻击数据格式包括:【攻击ip,攻击类型,攻击时间】。

7.进一步,所述s2步骤中的标记包括:探测扫描标记、渗透攻击标记、攻陷蜜罐标记、后门远控标记、跳板攻击标记。

8.进一步,所述s2步骤中的蜜罐标记数据格式包括:【攻击ip,攻击标记,攻击时间】。

9.进一步,所述步骤s4中的聚合分析包括:标记缺失分析、攻击聚合分析。

10.进一步,所述的标记缺失分析包括:查询攻击ip对所有攻击标记数据;根据攻击ip

的攻击标记数据得出攻击阶段标记缺失数据。

11.更进一步,所述的聚合分析包括:根据缺失的阶段标记、根据攻击的连续性规则查询、分析与关联相关的攻击数据及攻击ip。

12.本发明所达到的有益效果为:本发明通过聚合分析攻击阶段,将攻击ip的是数据进行采集、标记等工作,根据缺失的阶段标记、根据攻击的连续性规则查询、分析与关联相关的攻击数据进行聚合分析,能有有效的快速得出全阶段的攻击,从而可以有效、高效地分析出本轮攻击的过程与攻击手段。

附图说明

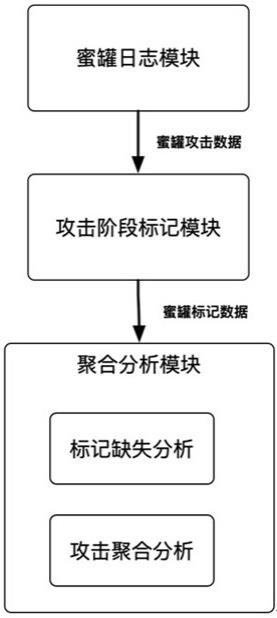

13.图1是本发明其中一实施例的蜜罐攻击阶段分析与聚合系统的模块关系示意框图;图2是本发明的其中一实施例的蜜罐攻击阶段分析与聚合系统的方法步骤框图;图3是本发明的实施例1的聚合分析蜜罐攻击数据示意图;图4是本发明的实施例1的聚合分析蜜罐标记数据示意图。

具体实施方式

14.为便于本领域的技术人员理解本发明,下面结合附图说明本发明的具体实施方式。

15.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

16.除非另有定义,本文所使用的所有的技术和科学术语与属于本发明的技术领域的技术人员通常理解的含义相同。本文中在本发明的说明书中所使用的术语只是为了描述具体的实施例的目的,不是旨在于限制本发明。本文所使用的术语“或/及”包括一个或多个相关的所列项目的任意的和所有的组合。

17.如图1所示,本发明提供了一种蜜罐攻击阶段分析与聚合系统,系统包括三个模块:蜜罐日志模块、攻击阶段标记模块和攻击聚合分析模块。

18.本实施例中的蜜罐攻击阶段分析与聚合系统的工作方法包括以下内容:首先蜜罐日志模块将蜜罐的攻击日志与数据进行采集与格式化输出蜜罐攻击数据;上述内容中攻击日志与数据包括:流量数据日志、登录日志和蜜罐应用日志;上述内容中格式化输出的蜜罐攻击数据格式包括:【攻击ip,攻击类型,攻击时间】。

19.然后根据预设的标记规则,对输出的蜜罐攻击数据进行标记并输出蜜罐标记数据。

20.上述实施例中的攻击数据的标记包括:探测扫描标记、渗透攻击标记、攻陷蜜罐标记、后门远控标记、跳板攻击标记。

21.上述实施例中的蜜罐标记数据格式包括:【攻击ip、攻击标记、攻击时间】。

22.然后用户选择需要进行分析的攻击ip;然后攻击聚合分析模块对蜜罐标记数据进行聚合分析,聚合分析包括:标记缺失分析;攻击聚合分析。

23.本实施例中,上述的标记缺失分析包括:(1)查询攻击ip对所有攻击标记数据。(2)根据攻击ip的攻击标记数据,得出攻击阶段标记缺失数据。

24.本实施例中,上述的攻击聚合分析包括:根据缺失的阶段标记,根据攻击的连续性规则查询、分析与关联相关的攻击数据与攻击ip。

25.本发明通过聚合分析攻击阶段,将攻击ip聚合分析,得出全阶段的攻击,从而可以有效、高效地分析出本轮攻击的过程与攻击手段。

26.综上所述:如图2所示,本实施例所公开的蜜罐攻击阶段分析与聚合系统的工作方法包括如下步骤:s1.所述蜜罐日志模块将蜜罐的攻击日志与数据进行采集与格式化输出蜜罐攻击数据;s2.根据预设的标记规则,对所述s1步骤中输出的蜜罐攻击数据进行标记,输出蜜罐标记数据;s3.用户选择需要进行分析的攻击ip;s4.所述攻击聚合分析模块对所述步骤s2的蜜罐标记数据进行聚合分析;结合上述步骤举例实施例1:如图3所示,设置有攻击ip-a、攻击ip-b、攻击ip-c、攻击ip-d、攻击ip-f对蜜罐进行攻击。

27.所述蜜罐日志模块对蜜罐的攻击日志与数据进行采集分析,生成蜜罐攻击数据。具体有:【攻击ip-a,端口扫描事件,2020-08-0800:00:00】【攻击ip-a,xx漏洞利用事件,2020-08-0800:00:00】【攻击ip-f,webshell上传事件,2020-08-0800:00:00】【攻击ip-b,横向攻击事件,2020-08-0801:00:00】【攻击ip-c,xx漏洞利用事件,2020-08-0802:00:00】【攻击ip-c,xx命令执行事件,2020-08-0802:00:00】【攻击ip-d,木马远控上传事件,2020-08-0803:00:00】【攻击ip-a,横向攻击事件,2020-08-0804:00:00】所述攻击阶段标记模块对蜜罐攻击数据进行标记,生成蜜罐标记数据。

28.具体有:【攻击ip-a,探测扫描标记,2020-08-0800:00:00】【攻击ip-a,渗透攻击标记,2020-08-0800:00:00】【攻击ip-f,后门远控标记,2020-08-0800:00:00】【攻击ip-b,跳板攻击标记,2020-08-0801:00:00】【攻击ip-c,渗透攻击标记,2020-08-0802:00:00】【攻击ip-c,攻陷蜜罐标记,2020-08-0802:00:00】【攻击ip-d,后门远控标记,2020-08-0803:00:00】

【攻击ip-a,跳板攻击标记,2020-08-0804:00:00】分析结果如图3所示。

29.选择需要进行分析对攻击ip:攻击ip-a,通过所述攻击聚合分析模块对蜜罐标记数据进行聚合分析;分析结果如图4所示(进行全阶段的攻击的深色标记),得出攻击者a先后使用攻击ip-a、攻击ip-c、攻击ip-d对蜜罐进行全阶段的攻击。

30.以上所述的本发明实施方式,并不构成对本发明保护范围的限定。任何在本发明的精神和原则之内所作的修改、等同替换和改进等,均应包含在本发明的权利要求保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1