一种拟态未知威胁发现系统的制作方法

1.本发明属于拟态防御技术领域,尤其涉及一种拟态未知威胁发现系统。

背景技术:

2.目前,网络空间存在安全问题往往是通过进行打补丁、补漏洞的方式实现的,往往是一种亡羊补牢的做法。只有当网络威胁产生实质的攻击效果后,才能发现威胁、并对威胁进行分析,然后利用分析的攻击特征阻断攻击。拟态技术解决了对未知威胁的攻击,然而拟态技术采取的是一种问题规避的方式,往往不关心问题产生的原因,因此拟态系统往往无法识别出漏洞后门以及攻击手段。因此,在拟态技术的基础上,通过引入某些机制,对于发现新型攻击方法或者0-day漏洞具有重要意义。

技术实现要素:

3.为了解决上述问题,有必要提供一种拟态未知威胁发现系统。

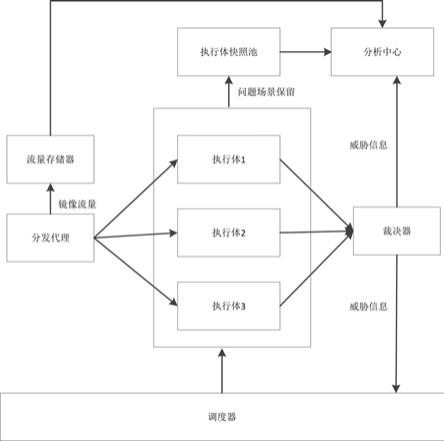

4.本发明提供一种拟态未知威胁发现系统,包括:流量存储器,采用时间分段的方式,将分发代理与外部用户的交互数据作为流量记录进行镜像存储;执行体快照池,定时存储在线执行体的快照,当裁决器检测到异常执行体后,还由调度模块将异常执行体保留一份现场快照;现场快照包括异常执行体的操作系统状态和应用程序状态;分析中心,接收到裁决器发送的异常执行体信息后,从流量存储器中调取流量记录,同时从执行体快照池取出异常执行体的现场快照;基于异常执行体的现场快照,确定执行体出现问题的地方;基于执行体出现问题的地方和流量记录,进行攻击溯源;调度器,在接收到裁决器发送的异常执行体信息后,将异常的执行体进行重启后继续上线,不上线新的其它异构执行体。

5.基于上述,采用循环删除的方式对流量存储器进行空间清理,先删除时间节点上最久的文件。

6.基于上述,现场快照存储时,采用基于时间和执行体编号的方式进行记录。

7.基于上述,基于异常执行体的现场快照,确定执行体出现问题的地方的方法:分析中心通过对比异常执行体的当前现场快照状态s1和初始快照状态s0之间的差异性定位引起s1问题的位置和原因。

8.基于上述,对于操作系统问题的确定,分析中心通过对比异常执行体的当前现场快照状态s1和初始快照状态s0之间的内存使用率、cpu利用率、进程使用情况和文件系统状态,定位引起s1问题的位置和原因。

9.基于上述,对于应用程序问题的确定,在应用程序中预设多个代表应用程序运行时的状态,通过拟态裁决发现其中发生异常的状态,然后根据发生异常的状态进一步定位程序异常的原因。

10.基于上述,基于执行体出现问题的地方和流量记录,进行攻击溯源的方法:通过对比s1、s0的状态,发现引起s1问题的原因为进程p异常造成的;先将s1清洗恢复至正常状态,然后将s1异常前1个小时的流量重新回送到s1,查看s1是否出现异常,若未出现异常,继续回送前2个小时的流量,依次递增,当回送前t小时的流量时,s1上的进程p出现异常,则判定攻击流量在前t小时内,再对t小时内的流量进行分析;对t小时内的流量进行分析的过程:首先,将t小时内的流量与传统规则库进行比对,若能比对出异常数据包,再查看异常数据包开始的时间,利用传统规则库判定攻击发生的时间和攻击手段;若传统规则库无法对比出攻击过程,则进一步的将t小时内的流量进行切分为更小的时间段t={t1、t2、

……

、tn},然后将流量按切分的时间段依次回送至s1,回送至s1前,需要将s1清洗至正常状态;若在两个切分的时间段范围内s1内的进程p异常,则判定该切分的时间段中存在异常未知攻击,并将该切分的时间段中数据包的交互过程进行展示。

11.本发明的有益效果为:本发明通过在拟态构造系统中引入流量存储器、执行体快照池、分析中心模块,借助拟态技术对未知威胁的感知能力,去探测网络空间中新型的攻击方法或者0-day漏洞。

12.本发明的附加方面和优点将在下面的描述部分中变得明显,或通过本发明的实践了解到。

附图说明

13.图1为本发明的原理图。

具体实施方式

14.为了能够更清楚地理解本发明的上述目的、特征和优点,下面结合附图和具体实施方式对本发明进行进一步的详细描述。需要说明的是,在不冲突的情况下,本技术的实施例及实施例中的特征可以相互组合。

15.在下面的描述中阐述了很多具体细节以便于充分理解本发明,但是,本发明还可以采用其他不同于在此描述的其他方式来实施,因此,本发明的保护范围并不受下面公开的具体实施例的限制。

16.如图1所示,本实施例提供一种拟态未知威胁发现系统,包括:流量存储器采用时间分段的方式,将分发代理与外部用户的交互数据作为流量记录进行镜像存储,时间分段越短,越有利于后期数据的分析,例如按照小时记录,每1小时存储一份记录文件;按天记录,每天存储一份文件;受限于流量存储器的空间大小,对于流量的记录在达到某个时间段后,采用循环删除的方式对流量存储器进行空间清理,先删除时间节点上最久的文件。

17.执行体快照池定时存储在线执行体的快照,当裁决器检测到异常执行体后,还由调度模块将异

常执行体保留一份现场快照;现场快照包括异常执行体的操作系统状态和应用程序状态;现场快照存储时,采用基于时间和执行体编号的方式进行记录。

18.分析中心接收到裁决器发送的异常执行体信息后,从流量存储器中调取流量记录,同时从执行体快照池取出异常执行体的现场快照;基于异常执行体的现场快照,确定执行体出现问题的地方;基于执行体出现问题的地方和流量记录,进行攻击溯源;执行体由cpu+操作系统+应用程序构成;分析中心通过对比异常执行体的当前现场快照状态s1和初始快照状态s0之间的差异性定位引起s1问题的位置和原因。

19.对于操作系统问题的定位往往集中在内存使用率、cpu利用率、进程使用情况,文件系统状态等。对于操作系统问题的确定,分析中心通过对比异常执行体的当前现场快照状态s1和初始快照状态s0之间的内存使用率、cpu利用率、进程使用情况和文件系统状态,定位引起s1问题的位置和原因;对于应用程序问题的确定,在应用程序中预设多个代表应用程序运行时的状态s11、s12、s13、s14状态,一般根据业务特点进行预置,例如对于http应用程序,可以将http应用程序依赖的服务器appache定义为,11状态,将http应用程序访问的数据库定义为s12状态,将http应用程序内部业务的输出定义为s13状态,将http应用程序依赖的开源库调用定为s14状态,等等。通过拟态裁决发现s11、s12、s13、s14哪个状态发生异常的状态,然后根据发生异常的状态进一步定位程序异常的原因。

20.基于执行体出现问题的地方和流量记录,进行攻击溯源的方法:通过对比s1、s0的状态,发现引起s1问题的原因为进程p异常造成的;先将s1清洗恢复至正常状态,然后将s1异常前1个小时的流量重新回送到s1,查看s1是否出现异常,若未出现异常,继续回送前2个小时的流量,依次递增,当回送前t小时的流量时,s1上的进程p出现异常,则判定攻击流量在前t小时内,再对t小时内的流量进行分析;对t小时内的流量进行分析的过程:首先,将t小时内的流量与传统规则库(攻击库、病毒库)进行比对,若能比对出异常数据包,再查看异常数据包开始的时间,利用传统规则库(传统规则库里已经包含了攻击类型)判定攻击发生的时间和攻击手段;若传统规则库无法对比出攻击过程,则进一步的将t小时内的流量进行切分为更小的时间段t={t1、t2、

……

、tn},然后将流量按切分的时间段依次回送至s1,进一步缩小攻击流量;回送至s1前,需要将s1清洗至正常状态;若在两个切分的时间段范围内s1内的进程p异常,则判定该切分的时间段中存在异常未知攻击,并将该切分的时间段中数据包的交互过程进行展示,展示方法可为:t

ꢀꢀꢀꢀꢀꢀ

sip

‑‑‑‑‑‑‑‑‑‑

dip

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

payload其中,t代表数据包发送的时间,sip代表数据包中源ip地址,dip代表数据包的目的ip地址,payload代表数据包传送的内容。

21.调度器,在接收到裁决器发送的异常执行体信息后,将异常的执行体进行重启后继续上线,不上线新的其它异构执行体。以确保后续的攻击能再次发生,供分析中心提供更多的问题分析场景。本发明的调度器与其它拟态系统的调度方式有所不同,此调度器是将

攻击链阻断后,重新将该执行体上线,以期待攻击重复进行;而其它拟态系统发现威胁后,往往将威胁执行体下线,上线新的异构执行体,避免攻击的再次发生。

22.以上所述,仅为本发明的具体实施方式,但本发明的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,可轻易想到变化或替换,都应涵盖在本发明的保护范围之内。因此,本发明的保护范围应以所述权利要求的保护范围为准。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1