5G消息身份认证方法、系统及计算机可读存储介质与流程

5g消息身份认证方法、系统及计算机可读存储介质

技术领域

1.本发明涉及通信技术领域,尤其涉及5g消息身份认证方法、系统及计算机可读存储介质。

背景技术:

2.目前用户通过chatbot(聊天机器人)访问第三方业务系统或者跳转h5(全称是html5,是html最新的标准)页面需要二次登录授权,严重影响5g(5th generation mobile communication technology,第五代移动通信技术)消息相关业务转化,繁琐的二次登录授权过程,容易导致用户放弃使用。

3.csp(chatbot service provider,即5g消息服务提供商)平台是用于提供chatbot服务的运营工具平台,将成为5g消息发送、运营和管理的中心。然而,csp没有自己的完整的账号体系,也没有自己的客户端软件,不能给企业客户提供完整的认证服务。同时,企业客户也不会轻易开放自有的账号信息给三方平台。因此,即使使用csp平台依然无法避免反复鉴权的问题。

技术实现要素:

4.本发明的主要目的在于提供一种5g消息身份认证方法、系统及计算机可读存储介质,旨在解决如何优化鉴权流程以实现统一身份认证过程中用户无需反复授权的技术问题。

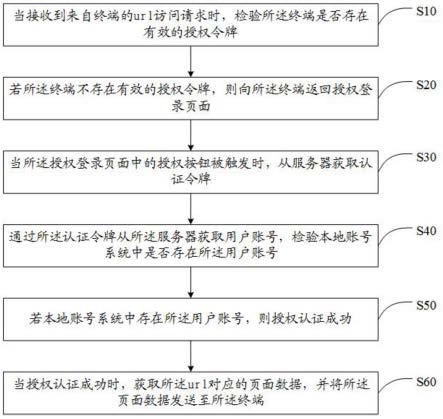

5.为实现上述目的,本发明提供一种5g消息身份认证方法,所述5g消息身份认证方法包括以下步骤:

6.当接收到来自终端的url访问请求时,检验所述终端是否存在有效的授权令牌;

7.若所述终端不存在有效的授权令牌,则向所述终端返回授权登录页面;

8.当所述授权登录页面中的授权按钮被触发时,从服务器获取认证令牌;

9.通过所述认证令牌从所述服务器获取用户账号,检验本地账号系统中是否存在所述用户账号;

10.若本地账号系统中存在所述用户账号,则授权认证成功;

11.当授权认证成功时,获取所述url对应的页面数据,并将所述页面数据发送至所述终端。

12.可选地,所述当接收到来自终端的url访问请求时,检验所述终端是否存在有效的授权令牌的步骤包括:

13.当接收到来自终端的url访问请求时,获取所述终端的登录者身份,检验所述终端是否存在与所述登录者身份对应的有效的授权令牌。

14.可选地,所述若所述终端不存在有效的授权令牌,则向所述终端返回授权登录页面的步骤包括:

15.若所述终端不存在有效的授权令牌,则基于所述登录者身份重定向至授权登录页

面,并向所述终端返回所述授权登录页面。

16.可选地,所述从服务器获取认证令牌的步骤之前包括:

17.当服务器完成对所述登录者身份的合法性校验,并向所述终端返回密码凭证和重定向链接时,接收所述终端基于所述密码凭证和重定向链接发起的跳转访问请求。

18.可选地,所述从服务器获取认证令牌的步骤包括:

19.基于所述密码凭证和重定向链接向服务器发起认证令牌获取请求;

20.接收所述服务器返回的认证令牌和重定向链接。

21.可选地,所述授权认证成功的步骤之后包括:

22.生成与所述认证令牌相关联的内部令牌;

23.将所述内部令牌与所述登录者身份进行绑定并发送至所述终端。

24.可选地,所述检验所述终端是否存在有效的授权令牌的步骤还包括:

25.若所述终端存在与所述登录者身份绑定的内部令牌,且所述内部令牌在有效期内,则认定所述终端存在有效的授权令牌;

26.若所述终端存在与所述登录者身份绑定的内部令牌,但所述内部令牌不在有效期内,则认定所述终端不存在有效的授权令牌;

27.若所述终端不存在与所述登录者身份绑定的内部令牌,则认定所述终端不存在有效的授权令牌。

28.可选地,所述检验所述终端是否存在有效的授权令牌的步骤之后还包括:

29.若所述终端存在有效的授权令牌,则获取所述url对应的页面数据,并将所述页面数据发送至所述终端。

30.此外,为实现上述目的,本发明还提供一种5g消息身份认证系统,所述5g消息身份认证系统包括:存储器、处理器及存储在所述存储器上并可在所述处理器上运行的5g消息身份认证程序,所述5g消息身份认证程序被所述处理器执行时实现如上所述的5g消息身份认证方法的步骤。

31.此外,为实现上述目的,本发明还提供一种计算机可读存储介质,所述计算机可读存储介质上存储有5g消息身份认证程序,所述5g消息身份认证程序被处理器执行时实现如上所述的5g消息身份认证方法的步骤。

32.本发明提出一种5g消息身份认证方法、系统及计算机可读存储介质,克服了现有的实现统一身份认证过程中,用户需要反复授权的技术问题。在所述5g消息身份认证方法中,当接收到来自终端的url访问请求时,检验所述终端是否存在有效的授权令牌,以判断所述终端是否具有访问url的权限;若所述终端不存在有效的授权令牌,则向所述终端返回授权登录页面,以使用户能够基于所述授权登录页面进行初次授权;当所述授权登录页面中的授权按钮被触发时,说明用户已确认授权,此时从服务器获取认证令牌;进一步地,通过所述认证令牌从所述服务器获取用户账号,检验本地账号系统中是否存在所述用户账号;若本地账号系统中存在所述用户账号,说明用户已在本地账户系统中进行过注册,则授权认证成功;当授权认证成功时,获取所述url对应的页面数据,并将所述页面数据发送至所述终端。本发明基于可信任的具有权威性的服务器(即手机号码所属运营商)进行授权,有效地优化了鉴权流程,在统一身份认证过程中实现了用户无需反复授权的技术效果,进一步地,当用户需要查看url中的页面数据时,实现了自动认证授权和快速跳转的效果。

附图说明

33.图1是本发明实施例方案涉及的硬件运行环境的终端结构示意图;

34.图2为本发明5g消息身份认证方法一实施例的流程示意图;

35.图3为本发明一实施例中一实施方式的多端交互场景示意图;

36.图4为本发明一实施例中另一实施方式的多端交互场景示意图。

37.本发明目的的实现、功能特点及优点将结合实施例,参照附图做进一步说明。

具体实施方式

38.应当理解,此处所描述的具体实施例仅仅用以解释本发明,并不用于限定本发明。

39.本发明实施例的主要解决方案是:一种5g消息身份认证方法,所述5g消息身份认证方法包括以下步骤:

40.当接收到来自终端的url访问请求时,检验所述终端是否存在有效的授权令牌;

41.若所述终端不存在有效的授权令牌,则向所述终端返回授权登录页面;

42.当所述授权登录页面中的授权按钮被触发时,从服务器获取认证令牌;

43.通过所述认证令牌从所述服务器获取用户账号,检验本地账号系统中是否存在所述用户账号;

44.若本地账号系统中存在所述用户账号,则授权认证成功;

45.当授权认证成功时,获取所述url对应的页面数据,并将所述页面数据发送至所述终端。

46.目前用户通过chatbot(聊天机器人)访问第三方业务系统或者跳转h5页面需要二次登录授权,严重影响5g消息相关业务转化,繁琐的二次登录授权过程,容易导致用户放弃使用。现有技术中试图通过csp(chatbot service provider,即5g消息服务提供商)平台改善该问题,csp平台是用于提供chatbot服务的运营工具平台,将成为5g消息发送、运营和管理的中心。然而,csp没有自己的完整的账号体系,也没有自己的客户端软件,不能给企业客户提供完整的认证服务。同时,企业客户也不会轻易开放自有的账号信息给三方平台。因此,即使使用csp平台依然无法避免反复鉴权的问题。

47.本发明提供一种5g消息身份认证方法,克服了现有的实现统一身份认证过程中,用户需要反复授权的技术问题。由于用户是在运营商服务器中注册的账号,因此用户与运营商之间存在互相信任的关系,进一步地,由运营商服务器作为idp(identity provider,身份提供商)向三方平台授权信息,相对于csp平台而言也不会存在信任问题,授权认证更安全可靠。即本发明基于可信任的具有权威性的运营端(即手机号码运营商)进行授权,有效地优化了鉴权流程,在统一身份认证过程中达成了用户无需反复授权的技术效果,在用户需要查看url中的页面数据时,实现了自动认证授权和快速跳转的效果。

48.如图1所示,图1是本发明实施例方案涉及的硬件运行环境的终端结构示意图。

49.本发明实施例终端可以是pc,也可以是智能手机、平板电脑、便携计算机等具有显示功能的可移动式终端设备。

50.如图1所示,该终端可以包括:处理器1001,例如cpu,网络接口1004,用户接口1003,存储器1005,通信总线1002。其中,通信总线1002用于实现这些组件之间的连接通信。用户接口1003可以包括显示屏(display)、输入单元比如键盘(keyboard),可选用户接口

1003还可以包括标准的有线接口、无线接口。网络接口1004可选的可以包括标准的有线接口、无线接口(如wi-fi接口)。存储器1005可以是高速ram存储器,也可以是稳定的存储器(non-volatile memory),例如磁盘存储器。存储器1005可选的还可以是独立于前述处理器1001的存储装置。

51.可选地,终端还可以包括摄像头、rf(radio frequency,射频)电路,传感器、音频电路、wifi模块等等。其中,传感器比如光传感器、运动传感器以及其他传感器。具体地,光传感器可包括环境光传感器及接近传感器,其中,环境光传感器可根据环境光线的明暗来调节显示屏的亮度,接近传感器可在移动终端移动到耳边时,关闭显示屏和/或背光。作为运动传感器的一种,重力加速度传感器可检测各个方向上(一般为三轴)加速度的大小,静止时可检测出重力的大小及方向,可用于识别移动终端姿态的应用(比如横竖屏切换、相关游戏、磁力计姿态校准)、振动识别相关功能(比如计步器、敲击)等;当然,移动终端还可配置陀螺仪、气压计、湿度计、温度计、红外线传感器等其他传感器,在此不再赘述。

52.本领域技术人员可以理解,图1中示出的终端结构并不构成对终端的限定,可以包括比图示更多或更少的部件,或者组合某些部件,或者不同的部件布置。

53.如图1所示,作为一种计算机存储介质的存储器1005中可以包括操作系统、网络通信模块、用户接口模块以及5g消息身份认证程序。

54.在图1所示的终端中,网络接口1004主要用于连接后台服务器,与后台服务器进行数据通信;用户接口1003主要用于连接客户端(用户端),与客户端进行数据通信;而处理器1001可以用于调用存储器1005中存储的5g消息身份认证程序,并执行本发明实施例提供的5g消息身份认证方法。

55.本发明实施例提供一种5g消息身份认证方法,参照图2,图2为本发明一种5g消息身份认证方法的流程示意图。

56.本实施例中,所述5g消息身份认证方法包括:

57.步骤s10,当接收到来自终端的url访问请求时,检验所述终端是否存在有效的授权令牌;

58.需要说明的是,本实施例中,执行主体为一种5g(5th generation mobile communication technology,第五代移动通信技术)消息身份认证系统,该系统包括用户端(即所述终端)、企业端(三方chatbot平台)和运营端(例如三大运营商,移动、联通和电信),本实施例基于“openid connect protocol suite(openid连接协议套件)”开源框架,运营商可以作为idp(identity provider,身份提供商),以mms(收件箱)为在线客户终端,提供完整的满足openid connect规范的认证授权服务,满足5g消息(chatbot,5g消息收件箱中的聊天窗口)到第三方系统(即所述企业端)的无缝鉴权需求,即满足chatbot访问过程中快速登录三方账号系统需求。本实施例中以企业端即三方chatbot为例进行说明,但不代表本实施例只能应用于企业端,其同样可以适用于用户端和运营端。

59.具体实现中,可结合图3进行理解,当用户通过打开终端(例如手机端)的chatbot应用并点击该应用中卡片的url(uniform resource locator,统一资源定位系统)时,chatbot应用会向终端mms(收件箱)发送打开chatbot中卡片的url的请求,终端mms接收请求,携带自身的client id向三方chatbot后台(即所述企业端,后文中均如此)发送请求;当三方chatbot后台接收到来自终端的url访问请求后,需要验证所述终端mms是否缓存了该

url的token(授权令牌)。

60.作为一个实例,步骤s10包括:

61.当接收到来自终端的url访问请求时,获取所述终端的登录者身份,检验所述终端是否存在与所述登录者身份对应的有效的授权令牌。

62.可以理解的是,所述终端包含用于表示访问者身份的信息,即所述登录者身份,亦即图3中的client id。在本实施例中,可通过验证所述终端mms中是否存在与所述client id关联的token来确定是否存在有效的授权令牌。

63.步骤s20,若所述终端不存在有效的授权令牌,则向所述终端返回授权登录页面;

64.应理解的是,若所述终端不存在有效的授权令牌,则视为无对应于该url的token或者有token但已过期,即说明此时使用终端访问该url的用户未被授权,此种情况下,需要重定向到认证页面(中间页,即所述授权登录页面),并将所述认证页面发送给终端mms,即如果终端mms本地没有缓存该三方的token,则三方chatbot后台会重定向到授权登录的页面并将其发送给终端以供用户确认(确保用户知情)。

65.作为一个实例,本实施例中,步骤s20包括:

66.若所述终端不存在有效的授权令牌,则基于所述登录者身份重定向至授权登录页面,并向所述终端返回所述授权登录页面。

67.可以理解的是,由于使用终端的用户可能具有多个账号,而每个账号对应的登录者身份是不同的,所以授权登录页面可以根据登录者身份进行区分。

68.可以理解的是,上述步骤即授权认证的步骤,包括获取accesstoken(访问令牌),idtoken(身份令牌)及refreshtoken(刷新令牌),再通过accesstoken获取手机号码;其中,手机号码是通过userinfo(用户信息表)获取,实际这一步也可以通过oauth方式实现,scope(使用scope属性,可以将数据单元格与表头单元格联系起来)为phone(即通过手机号码信息表获取)。

69.具体实现中,可结合图3进行理解,终端mms携带code凭证、重定向链接向三方chatbot后台发起http访问请求;三方chatbot后台携带code凭证、重定向链接向tokenendpoint(授权令牌端点)发起获取token的请求;tokenendpoint向三方chatbot后台返回accesstoken、refreshtoken重定向链接及id token;三方chatbot后台通过accesstoken(访问令牌)向userinfo(用户信息表)获取手机号码;userinfo向三方chatbot后台返回用户手机号码;三方chatbot后台接收返回的手机号,关联本账号系统(用户预先在三方中以手机号注册了账户),如果本账号系统中存在一致的手机号码,则获取chatbot中卡片的url对应页面数据;至此,即认定为完成授权认证。

70.步骤s30,当所述授权登录页面中的授权按钮被触发时,从服务器获取认证令牌;

71.可以理解的是,所述授权登录页面中包含有授权按钮,亦或是确认按钮,当其被触发时,说明用户已在授权登录页面点击确认;在收到用户的确认授权的信息后,三方后台会获取运营商提供的认证令牌,以便于完成后续的授权步骤。

72.需要说明的是,本实施例中,所述认证令牌包括accesstoken(访问令牌),idtoken(身份令牌)及refreshtoken(刷新令牌)。

73.作为一个实例,本实施例中,步骤s30中所述从服务器获取认证令牌的步骤之前包括:

74.当服务器完成对所述登录者身份的合法性校验,并向所述终端返回密码凭证和重定向链接时,接收所述终端基于所述密码凭证和重定向链接发起的跳转访问请求。

75.需要说明的是,当用户确认授权之后,终端mms会将重定向认证界面的链接和登录者身份发送至运营端(即所述服务器),以使服务器校验所述链接和登录者身份的合法性;若所述链接和登录者身份合法,则运营端向用户端返回一次性code凭证(即所述密码凭证)和重定向链接,以使终端mms能够携带code凭证和重定向链接向三方chatbot后台发起跳转访问请求。至此,三方平台才具备从运营商处获取用户信息的权限。

76.作为一个实例,本实施例中,步骤s30包括:

77.基于所述密码凭证和重定向链接向服务器发起认证令牌获取请求;

78.接收所述服务器返回的认证令牌和重定向链接。

79.可以理解的是,在用户的确认授权经过服务器的合法性验证的前提下,三方后台由于获取了用户的授权,故而也具备了从服务器获取用户相关信息的权限。

80.具体实现中,可结合图3进行理解,当用户确认授权登录后,终端mms将重定向认证页面的链接、client id发送给运营商侧的authorizationendpoint(权限控制_授权端点);

81.authorizationendpoint校验链接、client id的合法性;

82.如合法,则authorizationendpoint向终端mms返回一次性code凭证、重定向链接以完成确认授权服务。

83.当确认授权服务完成后,终端侧携带所述code凭证和重定向链接向企业侧发起http跳转访问请求;企业端携带所述code凭证和重定向链接向运营侧发起认证令牌获取请求;运营侧向企业端返回访问令牌、刷新令牌、身份令牌和重定向链接。

84.步骤s40,通过所述认证令牌从所述服务器获取用户账号,检验本地账号系统中是否存在所述用户账号;

85.需要说明的是,所述用户账号是由运营商提供的用户在运营商处注册时的相关信息,可以是手机号码,也可以身份证中抽取的几位数等等。为便于理解,本实施例中以手机号码为例进行说明。

86.本实施例中,三方平台在步骤s30中已获取到认证令牌,其中包括了accesstoken,于是可以通过accesstoken向运营商获取用户的手机电话号码等个人信息,此外,三方平台还可以通过这种方式,通过客户授权拿到用户的地理位置、设备等信息,实现更多业务场景。

87.可以理解的是,用户可以预先在三方平台中以手机号码注册账户,则三方平台的本地账号系统中可以查询到用户的手机号码。

88.步骤s50,若本地账号系统中存在所述用户账号,则授权认证成功;

89.可以理解的是,当经过三方chatbot后台经过运营商获取到用户的手机号码,同时又在三方平台的本地账号系统中查询到一致的手机号码,说明当前用户确实是三方平台的注册用户而非陌生用户,此时可开放当前用户的访问权限,即授权认证成功。

90.作为一个实例,本实施例中,步骤s50之后包括:生成与所述认证令牌相关联的内部令牌;将所述内部令牌与所述登录者身份进行绑定并发送至所述终端。

91.可以理解的是,为了避免需要用户反复确认授权的情况,当获取到能够从运营商处确认用户信息的认证令牌后,可根据该认证令牌生成与之相关联的内部令牌,并将其与

当前用户绑定,即与所述登录者身份绑定后发送至终端mms,这样一来,当该用户后续再次进行访问时,由于能够查询到终端mms中的内部令牌是有效的授权令牌,则无需用户进行反复授权。

92.需要说明的是,当存在有效的授权令牌(即所述内部令牌)后,需要通过refreshtoken定时对有效期有限的accesstoken进行刷新,每次用户在重新对chatbot中需要获取相同登录信息的url链接进行访问时,就无需再向用户确认授权,而是通过有效的accesstoken请求授权以刷新token(授权令牌),使得用户能够通过具备权限的token(授权令牌)直接对chatbot中的url页面数据进行访问。

93.在此基础上,作为一个实例,步骤s10还包括:若所述终端存在与所述登录者身份绑定的内部令牌,且所述内部令牌在有效期内,则认定所述终端存在有效的授权令牌;若所述终端存在与所述登录者身份绑定的内部令牌,但所述内部令牌不在有效期内,则认定所述终端不存在有效的授权令牌;若所述终端不存在与所述登录者身份绑定的内部令牌,则认定所述终端不存在有效的授权令牌。

94.可以理解的是,基于上述步骤提供的内部令牌,步骤s10中关于是否存在有效的授权令牌的判断方式可以更为具体,即根据所述终端是否存在所述内部令牌以及所述内部令牌是否有效进行判断。

95.步骤s60,当授权认证成功时,获取所述url对应的页面数据,并将所述页面数据发送至所述终端。

96.作为一个实例,本实施例中,还包括与步骤s20并列的一个分支步骤:

97.若所述终端存在有效的授权令牌,则获取所述url对应的页面数据,并将所述页面数据发送至所述终端。

98.可以理解的是,无论是授权认证成功还是终端已存在有效的授权令牌,都说明当前用户具备访问所述url的权限,故三方chatbot后台应该将所述url对应的页面数据提供给当前用户查看。

99.具体实现中,可结合图3进行理解,三方chatbot后台将页面数据返回给终端mms;终端mms将页面数据发送给chatbot并显示,至此,用户可观看需要访问的url页面数据。

100.本实施例的架构包括:

101.1、通过id token提供身份认证能力,id token基于jwt,安全可靠防篡改,并且具备跨语言、支持过期等特性;

102.2、通过access token提供用户授权能力;基于oauth2.0协议,支持web应用也支持原生app,应用范围广。

103.本实施例中,openid connect利用了oauth2.0的协议流程来允许三方应用获取用户的身份信息。openid connect将用户身份认证信息以id token的方式给到三方应用。id token基于jwt(json web token)进行封装,具有自包含性、紧凑性和防篡改性等特点。三方应用在验证完id token的正确性后,可以进一步通过oauth2授权流程获得的access token读取更多的用户信息。

104.oauth2.0使用access token(访问令牌)来授权三方应用访问受保护的信息(oauth2.0协议是用来获取对受保护的资源比如某些web api调用所需的access token的)。openid connect遵循oauth2.0协议流程,并在这个基础上提供了id token来解决rp三

方应用的用户身份认证问题。

105.三方业务平台可以在拿到access token后,请求用户授权提供手机电话号码等个人信息,用户授权后,再通过手机电话号码关联到自身账号系统,实现自动登录。除了获取用户手机号码关联自身账号系统外,三方还可以通过这种方式,通过客户授权拿到用户的地理位置、设备等信息,实现更多业务场景。

106.本实施例中,accesstoken的作用:用于后续请求用户授权;

107.本实施例中,refreshtoken的作用:用于accesstoken的更新,在accesstoken超时前,通过refreshtoken可以更新accesstoken。定期更新accesstoken的好处是同一个终端,不用重复走请求登录授权的流程,可以直接通过accesstoken请求获取用户信息。

108.对于需要反复登录授权的问题,即用户每次通过chatbot访问第三方业务系统或者跳转h5页面均需要登录授权,本实施例通过refreshtoken,使得accesstoken有效,在该有效期内,无论用户通过chatbot访问第三方业务系统或者跳转h5页面多少次,均不需要登录授权,能够基本解决反复登录授权的问题。

109.本实施例中,以运营商作为idp,向第三方系统提供基于手机号的5g消息统一身份认证;用户无需输入手机号、验证码信息,实现无感、快速认证登录;使用场景可覆盖数据网络、wifi环境;彻底解决反复鉴权、认证问题;对行业客户,可基于原有的h5(全称是html5,是html最新的标准)链接升级,同时支持传统认证(验证码、自有账号等方式)和5g消息统一身份认证。进一步地,由于用户在运营商服务器中注册账号,因此用户与运营商之间存在互相信任的关系,同样地,由运营商服务器作为idp,向三方平台授权信息,也不会存在信任问题,授权认证更安全可靠。相对于现有技术中提供的csp平台,运营商显然更具备权威性和可信度。

110.参照图3,图3为本发明第一实施例中请求登录授权的一实施方式,由图3可以得知,用户能够直接交互的终端侧包括5g消息chatbot,短信箱mms为终端侧的内置模块,可以理解为底层应用,用户的请求登录授权过程为:

111.通过终端侧的5g消息chatbot将步骤1、打开chatbot卡片链接的请求发送至终端侧的短信箱mms;

112.终端侧的短信箱mms再将步骤2、打开chatbot卡片链接的请求发送至企业侧的三方chatbot后台;

113.本实施方式中,企业侧的三方chatbot后台的检测结果为步骤3、没带token或token过期;

114.于是向终端侧的短信箱mms返回步骤4、重定向到oauth页面response_type=code&client_id-xxx&redirect_uri&state;

115.终端侧的短信箱mms向用户提出确认授权登录请求,直至实现步骤5、用户确认授权登录;

116.然后终端侧的短信箱mms向运营商侧的authorizationendpoint执行步骤6、获取重定向链接(client_id,redirect_uri,response-type和state);

117.运营商侧的authorizationendpoint执行步骤7、校验client_id及redirect_uri合法性;

118.如合法,则运营商侧的authorizationduandian向终端侧的短信箱mms返回一次性

code凭证、重定向链接,即执行步骤8、redirect_uri?code=code&state=state;

119.终端侧的短信箱mms执行步骤9、http 302跳转访问:redirect_uri?code=code&state=state发送给企业侧的三方chatbot后台;即终端mms携带code凭证、重定向链接向三方chatbot后台发起http访问请求;

120.然后企业侧的三方chatbot后台执行步骤10、消费code,带redirect_uri及grant_type=authorization_code发送至运营商侧的tokenendpoint,即三方chatbot后台携带code凭证、重定向链接向tokenendpoint发起获取token的请求;

121.tokenendpoint向三方chatbot后台返回accesstoken、refleshtoken重定向链接及id token;即运营商侧的tokenendpoint执行步骤11、成功,返回accesstoken,refreshtoken,redirect_ur及id token;

122.三方chatbot后台通过accesstoken(访问令牌)向userinfo(用户信息表)获取手机号码;即企业侧的三方chatbot后台向运营商侧的userinfoendpoint执行步骤12、获取手机号码;

123.userinfo向三方chatbot后台返回用户手机号码;即运营商侧的userinfoendpoint向企业侧的三方chatbot后台执行步骤13、成功返回手机号码;

124.三方chatbot后台接收返回的手机号,关联本账号系统(用户预先在三方中以手机号注册了账户),如果本账号系统中存在一致的手机号码,则获取chatbot中卡片的url对应页面数据;

125.企业侧的三方chatbot后台执行步骤14、accesstoken关联内部token,手机号码关联内部账号体系,返回内部token;

126.企业侧的三方chatbot后台向终端侧的短信箱mms执行步骤15、页面数据(token);即企业端将授权令牌返回至mms短信箱中;

127.最后终端侧的短信箱mms向终端侧的5g消息chatbot执行步骤16、页面数据(token);即终端mms将页面数据发送给chatbot并显示,完成认证授权。本实施方式中的整体流程中,仅需要用户在第5步进行点击,即可自动认证授权,实现快速跳转。

128.参照图4,图4为本发明第一实施例中请求授权获取用户信息的一实施方式,由图4可以得知,用户能够直接交互的终端侧包括5g消息chatbot,短信箱mms为终端侧的内置模块,可以理解为底层应用,用户的请求授权获取用户信息的过程为:

129.终端侧的5g消息chatbot向终端侧的短信箱mms执行步骤1、请求获取用户location;

130.终端侧的短信箱mms向企业侧的三方chatbot后台执行步骤2、请求获取用户位置信息;

131.企业侧的三方chatbot后台执行步骤3、通过token找accesstoken;

132.企业侧的三方chatbot后台向运营商侧的authorizationduandian执行步骤4、请求授权,scope=location;

133.运营商侧的authorizationduandian向终端侧的短信箱mms执行步骤5、授权请求;

134.终端侧的短信箱mms向运营商侧的authorizationduandian执行步骤6、确认授权;

135.运营商侧的authorizationduandian向企业侧的三方chatbot后台执行步骤7、返回location;

136.企业侧的三方chatbot后台向终端侧的短信箱mms执行步骤8、返回location;

137.终端侧的短信箱mms向终端侧的5g消息chatbot执行步骤9、返回location。

138.即在图4中的步骤1~4中,用户请求获取用户位置信息,后端通过token找到access token,并通过access token请求用户授权;在图4中的步骤5~6中,用户确认授权使用地理位置信息;在图4中的步骤7~9中,返回地理位置信息给终端。

139.此外,本发明实施例还提出一种计算机可读存储介质,所述计算机可读存储介质上存储有5g消息身份认证程序,所述5g消息身份认证程序被处理器执行时实现本发明实施例提供的5g消息身份认证方法。

140.需要说明的是,在本文中,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者系统不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者系统所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括该要素的过程、方法、物品或者系统中还存在另外的相同要素。

141.上述本发明实施例序号仅仅为了描述,不代表实施例的优劣。

142.通过以上的实施方式的描述,本领域的技术人员可以清楚地了解到上述实施例方法可借助软件加必需的通用硬件平台的方式来实现,当然也可以通过硬件,但很多情况下前者是更佳的实施方式。基于这样的理解,本发明的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品存储在如上所述的一个存储介质(如rom/ram、磁碟、光盘)中,包括若干指令用以使得一台终端设备(可以是手机,计算机,服务器,空调器,或者网络设备等)执行本发明各个实施例所述的方法。

143.以上仅为本发明的优选实施例,并非因此限制本发明的专利范围,凡是利用本发明说明书及附图内容所作的等效结构或等效流程变换,或直接或间接运用在其他相关的技术领域,均同理包括在本发明的专利保护范围内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1