一种针对网络攻击行为的智能识别方法与流程

1.本发明涉及网络安全技术领域,尤其涉及一种针对网络攻击行为的智能识别方法。

背景技术:

2.网络攻击是指针对计算机信息系统、基础设施、计算机网络或个人计算机设备的,任何类型的进攻动作。对于计算机和计算机网络来说,破坏、揭露、修改、使软件或服务失去功能、在没有得到授权的情况下偷取或访问任何一计算机的数据,都会被视为于计算机和计算机网络中的攻击。

3.随着工业信息化进程的快速推进,信息、网络以及物联网技术在智能电网、智能交通、工业生产系统等工业控制领域得到了广泛的应用,极大地提高了企业的综合效益。为实现系统间的协同和信息分享,工业控制系统也逐渐打破了以往的封闭性:采用标准、通用的通信协议及硬软件系统,甚至有些工业控制系统也能以某些方式连接到互联网等公共网络中。这使得工业控制网络面临病毒、木马、黑客入侵等传统的信息安全威胁。

4.目前的现有的技术可以在一定程度上解决识别网络中的攻击行为问题,但是在识别效率和准确率方面还存在着一定的不足,不能精确的了解病毒的类型、攻击方法、攻击的层次,另一方面,延迟较长,不能及时的对病毒入侵攻击作出反击,导致用户信息受损或者丢失,从而增加了损失,不够智能。

技术实现要素:

5.本发明的目是针对背景技术中存在的问题,提出一种全面分析网络攻击的特征和攻击方法,推测攻击意图和动机,更加智能的针对网络攻击行为的智能识别方法。

6.本发明的技术方案:一种针对网络攻击行为的智能识别方法,包括以下步骤:

7.s1、基于网络流量,对网络业务进行识别;

8.s2、针对不同的网络业务,通过会话还原的方式识别是否为合规通信,并对通信行为进行深度分析,发现是否承载隐写信息;

9.s3、当检测流量为加密流量时,通过机器学习对流量进行识别。

10.优选的,机器学习对流量进行识别时,具体步骤包括:

11.a、通过网络交换设备镜像口将流量进行镜像输出;

12.b、进行流量数据的预处理,包括流量切分、流量清洗、生成灰度图;

13.c、采用机器学习分析攻击流量,通过攻击流量所应对的攻击类别标记对应数据的标签,包括训练数据的构造以及模型的构造。

14.优选的,在对网络流量进行获取时通过数据获取模块进行获取;其中,数据获取模块包括登陆认证模块、数据监测模块、入侵预警模块和攻击识别模块;

15.登陆认证模块,用于识别信息是否由登陆账号录入,以及其账户为现有账户还是新注册账号;

16.数据监测模块,用于监测输入信息的来源,并对请求的信息进行监测;

17.入侵预警模块,用于对入侵行为进行预警并发送信号给主机;

18.攻击识别模块,用于对攻击信息进行分类并判断类型以及侵害的强度。

19.优选的,攻击识别模块包括攻击分类模块、攻击深度分析模块、攻击方法分析模块和攻击位置分析模块;

20.攻击分类模块,用于检测是否为数据流被篡改并产生虚假数据流的主动攻击以及是否为经过用户同意和认可的情况下获得了信息或相关数据被动攻击。

21.攻击深度分析模块,用于检测并分析攻击的层次,并将其分为简单拒绝服务、本地用户获得非授权读权限、本地用户获得非授权写权限、远程用户获得非授权账号信息、远程用户获得特权文件的读权限、远程用户获得特权文件的写权限以及远程用户拥有了系统管理员权限;

22.攻击方法分析模块,用于分析攻击的具体方法,并将其分为口令入侵、木马病毒、www欺骗、节点攻击、网络监听、黑客软件以及安全漏洞和端口扫描;

23.攻击位置分析模块,用于检测分析该攻击远程攻击、本地攻击还是伪远程攻击。

24.优选的,攻击分类模块在判断主动攻击时,数据流的篡改包括合法消息的某些部分被改变、删除,消息被延迟或改变顺序,通常用以产生一个未授权的效果;虚假数据流的产生包括假扮成其他实体,从而以欺骗方式获取一些合法用户的权利和特权以及导致对通讯设备正常使用或管理被无条件地中断,皆为判断依据。

25.优选的,根据该攻击是否从子网以外的地方向子网或者子网内的系统发动攻击来判断是否为远程攻击;根据该攻击是否从局域网向本单位的其他系统发动攻击并在本级上进行非法越权访问来判断是否为本地攻击;根据该攻击是否从本地获取目标的一些必要信息后,攻击过程从外部远程发起来判断是否为伪远程攻击。

26.优选的,数据获取模块中设有用于对入侵攻击作出防御的防御模块,其中,防御模块包括数据录入模块、数据对比模块和攻击数据库;

27.数据录入模块,用于将攻击过并被识别的病毒特征记录到系统的数据库中;

28.数据对比模块,用于将识别到的攻击与数据库中储存的病毒攻击特征进行对比并匹配;

29.攻击数据库,用于储存病毒攻击的特征以及相应的解决方法。

30.优选的,病毒的特征包括病毒的攻击类型、攻击的层次、攻击的方法和攻击的位置。

31.与现有技术相比,本发明具有如下有益的技术效果:

32.1、通过数据获取模块中对信息进行监测,对发现网络攻击时及时的预警并通过攻击识别模块进行分析,对攻击的种类、攻击的层次、攻击的方法以及攻击的位置做出分析并快速的出结论;及时的全面分析网络攻击的特征,及时了解攻击方所使用的攻击方法,推测攻击意图和动机,降低用户的损伤,更加智能;

33.2、通过防御模块中的数据录入模块,将攻击过并被识别的病毒特征记录到系统的数据库中;并根据数据对比模块,将识别到的网络攻击与数据库中储存的网络攻击特征进行对比并匹配;再从攻击数据库,中匹配相贴或者相似的网络攻击的特征以及相应的解决方法;及时的化解网络攻击降低损失。

附图说明

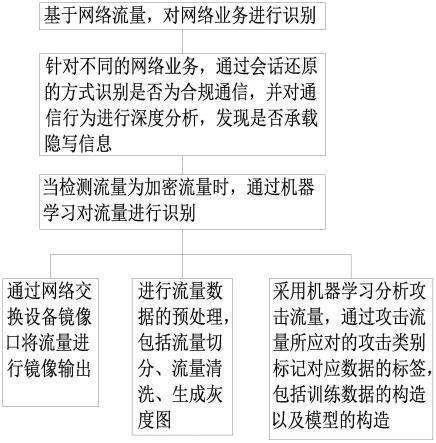

34.图1为本发明实施例提供的一种针对网络攻击行为的智能识别方法的流程图;

35.图2为数据获取模块框图;

36.图3为攻击识别模块框图;

37.图4为防御模块框图。

具体实施方式

38.实施例一

39.如图1所示,本发明提出的一种针对网络攻击行为的智能识别方法,包括以下步骤:

40.s1、基于网络流量,对网络业务进行识别;

41.s2、针对不同的网络业务,通过会话还原的方式识别是否为合规通信,并对通信行为进行深度分析,发现是否承载隐写信息;

42.s3、当检测流量为加密流量时,通过机器学习对流量进行识别;机器学习对流量进行识别时,具体步骤包括:

43.a、通过网络交换设备镜像口将流量进行镜像输出;

44.b、进行流量数据的预处理,包括流量切分、流量清洗、生成灰度图;

45.c、采用机器学习分析攻击流量,通过攻击流量所应对的攻击类别标记对应数据的标签,包括训练数据的构造以及模型的构造;

46.如图2-3所示,在对网络流量进行获取时通过数据获取模块进行获取;其中,数据获取模块包括登陆认证模块、数据监测模块、入侵预警模块和攻击识别模块;登陆认证模块,用于识别信息是否由登陆账号录入,以及其账户为现有账户还是新注册账号;数据监测模块,用于监测输入信息的来源,并对请求的信息进行监测;入侵预警模块,用于对入侵行为进行预警并发送信号给主机;攻击识别模块,用于对攻击信息进行分类并判断类型以及侵害的强度;攻击识别模块包括攻击分类模块、攻击深度分析模块、攻击方法分析模块和攻击位置分析模块;攻击分类模块,用于检测是否为数据流被篡改并产生虚假数据流的主动攻击以及是否为经过用户同意和认可的情况下获得了信息或相关数据被动攻击;攻击深度分析模块,用于检测并分析攻击的层次,并将其分为简单拒绝服务、本地用户获得非授权读权限、本地用户获得非授权写权限、远程用户获得非授权账号信息、远程用户获得特权文件的读权限、远程用户获得特权文件的写权限以及远程用户拥有了系统管理员权限;攻击方法分析模块,用于分析攻击的具体方法,并将其分为口令入侵、木马病毒、www欺骗、节点攻击、网络监听、黑客软件以及安全漏洞和端口扫描;攻击位置分析模块,用于检测分析该攻击远程攻击、本地攻击还是伪远程攻击;根据该攻击是否从子网以外的地方向子网或者子网内的系统发动攻击来判断是否为远程攻击;根据该攻击是否从局域网向本单位的其他系统发动攻击并在本级上进行非法越权访问来判断是否为本地攻击;根据该攻击是否从本地获取目标的一些必要信息后,攻击过程从外部远程发起来判断是否为伪远程攻击;攻击分类模块在判断主动攻击时,数据流的篡改包括合法消息的某些部分被改变、删除,消息被延迟或改变顺序,通常用以产生一个未授权的效果;虚假数据流的产生包括假扮成其他实体,从而以欺骗方式获取一些合法用户的权利和特权以及导致对通讯设备正常使用或管理被

无条件地中断,皆为判断依据。

47.本实施例中,通过数据获取模块中对信息进行监测,对发现网络攻击时及时的预警并通过攻击识别模块进行分析,对攻击的种类、攻击的层次、攻击的方法以及攻击的位置做出分析并快速的出结论;及时的全面分析网络攻击的特征,及时了解攻击方所使用的攻击方法,推测攻击意图和动机,降低用户的损伤,更加智能。

48.实施例二

49.如图1所示,本发明提出的一种针对网络攻击行为的智能识别方法,包括以下步骤:s1、基于网络流量,对网络业务进行识别;s2、针对不同的网络业务,通过会话还原的方式识别是否为合规通信,并对通信行为进行深度分析,发现是否承载隐写信息;s3、当检测流量为加密流量时,通过机器学习对流量进行识别;机器学习对流量进行识别时,具体步骤包括:a、通过网络交换设备镜像口将流量进行镜像输出;b、进行流量数据的预处理,包括流量切分、流量清洗、生成灰度图;c、采用机器学习分析攻击流量,通过攻击流量所应对的攻击类别标记对应数据的标签,包括训练数据的构造以及模型的构造;

50.如图2-3所示,在对网络流量进行获取时通过数据获取模块进行获取;其中,数据获取模块包括登陆认证模块、数据监测模块、入侵预警模块和攻击识别模块;登陆认证模块,用于识别信息是否由登陆账号录入,以及其账户为现有账户还是新注册账号;数据监测模块,用于监测输入信息的来源,并对请求的信息进行监测;入侵预警模块,用于对入侵行为进行预警并发送信号给主机;攻击识别模块,用于对攻击信息进行分类并判断类型以及侵害的强度;攻击识别模块包括攻击分类模块、攻击深度分析模块、攻击方法分析模块和攻击位置分析模块;攻击分类模块,用于检测是否为数据流被篡改并产生虚假数据流的主动攻击以及是否为经过用户同意和认可的情况下获得了信息或相关数据被动攻击;攻击深度分析模块,用于检测并分析攻击的层次,并将其分为简单拒绝服务、本地用户获得非授权读权限、本地用户获得非授权写权限、远程用户获得非授权账号信息、远程用户获得特权文件的读权限、远程用户获得特权文件的写权限以及远程用户拥有了系统管理员权限;攻击方法分析模块,用于分析攻击的具体方法,并将其分为口令入侵、木马病毒、www欺骗、节点攻击、网络监听、黑客软件以及安全漏洞和端口扫描;攻击位置分析模块,用于检测分析该攻击远程攻击、本地攻击还是伪远程攻击;根据该攻击是否从子网以外的地方向子网或者子网内的系统发动攻击来判断是否为远程攻击;根据该攻击是否从局域网向本单位的其他系统发动攻击并在本级上进行非法越权访问来判断是否为本地攻击;根据该攻击是否从本地获取目标的一些必要信息后,攻击过程从外部远程发起来判断是否为伪远程攻击;攻击分类模块在判断主动攻击时,数据流的篡改包括合法消息的某些部分被改变、删除,消息被延迟或改变顺序,通常用以产生一个未授权的效果;虚假数据流的产生包括假扮成其他实体,从而以欺骗方式获取一些合法用户的权利和特权以及导致对通讯设备正常使用或管理被无条件地中断,皆为判断依据;

51.相较于实施例一,如图4所示,本实施例区别在于,数据获取模块中设有用于对入侵攻击作出防御的防御模块,其中,防御模块包括数据录入模块、数据对比模块和攻击数据库;数据录入模块,用于将攻击过并被识别的病毒特征记录到系统的数据库中;数据对比模块,用于将识别到的攻击与数据库中储存的病毒攻击特征进行对比并匹配;攻击数据库,用于储存病毒攻击的特征以及相应的解决方法;病毒的特征包括病毒的攻击类型、攻击的层

次、攻击的方法和攻击的位置。

52.本实施例中,通过防御模块中的数据录入模块,将攻击过并被识别的病毒特征记录到系统的数据库中;并根据数据对比模块,将识别到的网络攻击与数据库中储存的网络攻击特征进行对比并匹配;再从攻击数据库,中匹配相贴或者相似的网络攻击的特征以及相应的解决方法;及时的化解网络攻击降低损失。

53.上面结合附图对本发明的实施方式作了详细说明,但是本发明并不限于此,在所属技术领域的技术人员所具备的知识范围内,在不脱离本发明宗旨的前提下还可以作出各种变化。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1