一种基于医疗影像的隐私保护方法

1.本发明涉及医疗影像隐私的技术领域,特别涉及一种基于医疗影像的隐私保护方法。

背景技术:

2.随着医疗图像诊断需求的增加以及影像设备数量、种类的激增,以数字方式管理、存储、发送及显示患者病历信息,极大程度提高了医疗图像的管理效率,降低了诊断成本,为医疗图像交流及远程问诊提供便利。但与此同时,医疗图像中所包含的患者个人隐私问题是否会被泄露也面临严重挑战。

3.近年来,医疗数据作为特殊的高价值基础数据之一,正以指数级速度在爆炸式增长。据idc(internet data center,简称idc)研究指出,2020年医疗数据将会达到35zb,其中医疗影像数据增长最快,医疗数据共享带来巨大价值和便利的同时,也使得医疗数据泄漏现象和勒索病毒事件频繁发生,这使得与民生息息相关的医疗数据安全面临着前所未有的挑战,医疗数据的隐私安全保护势在必行。

4.医疗影像等数据共享时,会暴露个人隐私信息,因此,为了保护医疗影像中的个人信息,提出的一种基于混沌理论的医疗影像隐私保护方法,可以用于复杂网络环境下共享医疗影像信息时的隐私保护,在共享数据的同时保护了用户隐私。它是一种基于混沌序列置乱目标文本区域的方法,在医疗影像的共享时,既不影响数据的使用,同时也保护了个人信息,只有具有解密密钥的人才能看到特定目标区域的个人信息。基于混沌理论的目标区域加密保护算法,具有很好的抗攻击性能,能应对网上各类攻击。

技术实现要素:

5.本发明针对现有技术中的不足,提供一种基于医疗影像的隐私保护方法,首先提取医疗影像中的目标文本区域,这是隐私保护的关键区域所在,然后通过一系列操作和变换完成对医疗影像的信息保护,为后续医疗影像数据共享做好准备。

6.为实现上述目的,本发明采用以下技术方案:

7.一种基于医疗影像的隐私保护方法,包括以下步骤:

8.s1.对目标文本区域进行分割与提取:

9.s1.1.读取原始图像并进行预处理;预处理包括依次对原始图像进行灰度转化、第一次去噪声、提取图像梯度、第二次去噪声、二值化、图像形态学处理;

10.s1.2.划定目标文本区域轮廓,根据目标文本区域轮廓提取目标文本区域图像;

11.s2.对目标文本区域图像进行加密;

12.s3.将加密后的目标文本区域图像嵌入到原始图像中的对应位置得到加密后的整体图像。

13.为优化上述技术方案,采取的具体措施还包括:

14.进一步地,步骤s1.1中所述提取图像梯度具体内容包括:

15.以原始图像向右的横轴方向为x轴,以原始图像向下的纵轴方向为y轴,通过sobel算子的卷积核与图像中的每个像素点做卷积和运算从而得到每个像素点在x轴方向上的灰度导数f

x

,通过sobel算子的卷积核与图像中的每个像素点做卷积和运算从而得到每个像素点在y轴方向上的灰度导数f

y

,并根据f

x

求得每个像素点x轴方向的灰度梯度值grad

x

;根据f

y

求得每个像素点y轴方向的灰度梯度值grad

y

;其中,

[0016][0017][0018][0019][0020]

式中,f(i+1,j

‑

1),f(i

‑

1,j

‑

1),f(i+1,j),f(i

‑

1,j),f(i+1,j+1),f(i

‑

1,j+1),f(i,j+1),f(i,j

‑

1)分别表示以(i,j)为中心点的3*3矩阵的周边节点的灰度值;3*3矩阵中心点(i,j)像素点的灰度值为f(i,j)。

[0021]

进一步地,将每个像素点x轴方向的灰度梯度值减去y轴方向的灰度梯度值得到提取图像梯度后的图像。

[0022]

进一步地,步骤s1.1中所述图像形态学处理具体采用的是形态学腐蚀处理和形态学膨胀处理。

[0023]

进一步地,步骤s1.2中所述划定目标文本区域轮廓具体内容包括:

[0024]

以原始图像的左上角顶点为原点,以原点向右的横轴方向为x轴,以原点向下的纵轴方向为y轴,将经过预处理后原始图像中的白色区域进行外轮廓坐标提取,同时计算各白色区域的面积大小并进行编号排序;

[0025]

依照编号的顺序,依次通过白色区域外轮廓坐标计算每个白色区域的外接矩形;

[0026]

筛选出外接矩形顶点坐标为(0,0)、(w

‑

1,0)、(w

‑

1,h

‑

1)、(0,h

‑

1)的四个外接矩形,且该四个外接矩形所形成区域为目标文本区域,四个外接矩形边框即为目标文本区域轮廓;其中w表示原始图像的宽,h表示原始图像的高。

[0027]

进一步地,步骤s2中对目标文本区域图像进行加密的具体内容包括:

[0028]

s2.1.确定密钥参数取值:采用3个logistic混沌方程x

k+1

=μ

k

x

k

(1

‑

x

k

)来确定密钥参数key1

‑

key7;

[0029]

式中,x

k

表示混沌方程的初始值,μ

k

表示混沌方程的分支参数,x

k+1

表示混沌方程的下一个计算值;k=1,2,3,当k=1时,即x

1+1

=μ1x1(1

‑

x1)表示第一个混沌方程,当k=2时,即x

2+1

=μ2x2(1

‑

x2)表示第二个混沌方程,当k=3时,即x

3+1

=μ3x3(1

‑

x3)表示第三个混沌方程;

[0030]

key1

‑

key3分别表示3个混沌方程的初始值x

k

,x

k

的取值范围在(0,1);key4

‑

key6分

别表示3个混沌方程的分支参数μ

k

,μ

k

的取值范围在(3.5699,4];key7表示加密次数;

[0031]

s2.2.读取步骤s1.2中提取的目标文本区域图像,根据目标文本区域图像的宽和高确定目标文本区域图像的大小,同时创建与目标文本区域图像同等大小的空矩阵a;并逐个读取目标文本区域图像中的每一个位置上的像素点c1(i,j);

[0032]

s2.3.每读取目标文本区域图像中的一个位置上的像素点时,3个混沌方程就同时进行了一次混沌迭代,产生3个迭代结果x

k

,将x

k

乘以最大灰度值255并将其转为整数r

k

;

[0033]

其中k=1,2,3;当k=1时,即第一个混沌方程产生迭代结果x1,转化的整数为r1;当k=2时,即第二个混沌方程产生迭代结果x2,转化的整数为r2;当k=3时,即第三个混沌方程产生迭代结果x3,转化的整数为r3;

[0034]

s2.4.将步骤s2.2中读取的目标文本区域图像每一个位置上的像素点c1(i,j)结合步骤s2.3中对应产生的3个整数r

k

进行计算得到加密后的新像素值c

′1(i,j);

[0035][0036]

式中,mod表示取余运算;

[0037]

s2.5.循环步骤s2.3

‑

s2.4,将每一次得到的加密像素值c

′1(i,j)按照读取的位置装入步骤s2.2中创建好的空白矩阵a中,即可得到加密后的目标文本区域图像;

[0038]

循环步骤s2.1

‑

s2.5,完成原始图像中所有目标文本区域图像的加密。

[0039]

进一步地,选取错误的密钥参数取值对步骤3中加密后的图像进行攻击测试,以检测加密后的图像的安全性。

[0040]

本发明的有益效果是:

[0041]

1、本技术在现有技术的基础上提出了:(1)、对原始图像进行去噪、边缘刻画及二值化处理等,提出了优化目标区域轮廓的算法,完成目标文本区域的分割与提取;(2)、为了实现对目标区域的保护,采用混沌理论完成了对该区域的加密处理,然后再嵌回到原始图像中,实现了对医疗影像的个人信息的保护,便于后续的数据共享。

[0042]

2、该设计方案,可以用在复杂网络环境下,为了实现医疗数据共享的同时不泄露用户隐私所采用的一种保护方法,不仅保护了目标区域,而且也为不同权限的人提供了不同的保护,实现了医疗数据的共享。整个方案具有简单、高安全、抗攻击的特征,便于被大家所接受。在实际应用中,可以应用于网上诊疗系统中医疗影像的隐私保护,为远程诊疗、数据共享奠定基础。

附图说明

[0043]

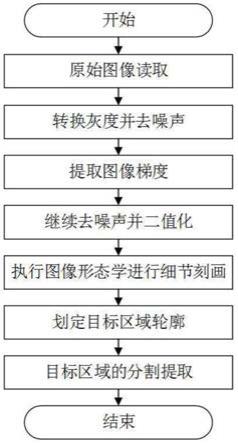

图1是本发明目标文本区域的分割与提取算法流程示意图。

[0044]

图2是本发明基于混沌理论的目标文本区域加密算法流程示意图。

[0045]

图3a

‑

3c是本发明对原始图像进行去噪的过程示意图;其中图3a是本发明原始图像示意图;图3b是高斯滤波模板示意图;图3b是高斯去噪后的原始图像示意图。

[0046]

图4a

‑

4c是本发明梯度运算过程及结果示意图;其中图4a是梯度运算后x方向上的边缘轮廓示意图;图4b是梯度运算后y方向上的边缘轮廓示意图;图4c是梯度运算处理后最终的图像边缘轮廓示意图。

[0047]

图5是本发明图像经过二值化处理结果示意图。

[0048]

图6是本发明图像经过膨胀腐蚀处理结果示意图。

[0049]

图7a

‑

7b是目标文本区域分割及提取示意图;其中图7a是目标文本区域在原始图像的分布示意图;图7b是分割后的多个目标文本区域图像。

[0050]

图8是本发明各个目标文本区域图像及加密后处理的结果对照示意图。

[0051]

图9是本发明将加密后目标文本区域图像嵌入原始图像后的结果示意图。

[0052]

图10是本发明目标文本区域图像正确解密后的图像以及错误解密后的图像对照示意图。

具体实施方式

[0053]

现在结合附图对本发明作进一步详细的说明。

[0054]

本技术采用如下技术方案:

[0055]

步骤1:分割与提取目标文本区域。首先对原始图像进行高斯去噪,然后分别提取图像x,y方向梯度用于刻画边缘,随后继续去除噪声并且二值化,此时为了优化目标文本区域轮廓,继续执行膨胀腐蚀的图像形态学处理,得到具有高连通性区域,对其区域轮廓计算最小外接矩形,根据坐标划定轮廓范围,即完成了目标文本区域的提取。

[0056]

步骤2:对目标文本区域进行混沌加密。基于混沌系统理论,确定密钥参数列表,然后采用三个logistics混沌方程进行同步迭代,同步计算其混沌序列,对分割出来的目标区域进行基于像素值位置变换的图像置乱加密。

[0057]

步骤3:将置乱后的目标区域嵌入回原始医疗影像,完成个人隐私信息的加密保护。

[0058]

步骤4:为了防止各类攻击,这里做了几种抗攻击实验。首先针对目标文本区域加密前后进行了直方图分析、信息熵分析、相邻像素相关性分析,此外,针对加密后的目标区域进行了噪声攻击、阻塞攻击,模拟实验及相关分析表明,该算法具有良好的抗攻击性能,很好地保护了医疗影像中的个人隐私信息。

[0059]

其中,步骤1中,分割与提取目标文本区域,是进行医疗影像个人隐私保护的第一步,因为一副完整的医疗图像除了患者的检查部位影像,还显示了该图像的相关文本信息,如患者姓名、性别、年龄、检查时间、设备参数等信息。这些包含着患者个人信息的文本区域正是要保护的目标区域。

[0060]

其中,步骤2中对目标文本区域进行混沌加密,目的是保护文本区域的个人信息,防止信息被滥用,进而保护个人隐私,而这里隐私保护的关键是依赖良好的混沌加密算法,对目标区域进行置乱加密。

[0061]

其中,步骤3中,将加密的目标区域嵌入原始医疗影像内,完成个人隐私信息的安全保护。这样,具有解密密钥的人,才能解密图像中的目标区域,看到具体的个人信息,获取全部数据。这种方法,既实现了对医疗数据的隐私保护,也可用于实现不同权限的数据共享。

[0062]

其中,步骤4中,是为了验证所提方法的有效性及抗攻击性,做了各类抗攻击实验,通过各种数据分析及模拟测试,来验证这种医疗隐私保护算法的安全性能,进而说明该算法的有效性。

[0063]

下面以一个优选实例结合附图详述如下:

[0064]

一、目标文本区域的分割与检测算法

[0065]

图1所示为目标文本区域的分割与检测算法。该算法首先对原始图像进行高斯去噪,然后分别提取图像x,y方向梯度用于刻画边缘,随后继续去除噪声并且二值化,此时为了优化目标文本区域轮廓,执行膨胀腐蚀的图像形态学处理,得到具有高连通性的区域,对其区域轮廓计算最小外接矩形,根据坐标划定轮廓范围,完成了目标文本区域的分割与提取。

[0066]

目标文本区域的分割与检测具体实现过程如下:

[0067]

(1)读取原始图像后首先需要对其进行灰度化处理,也就是将图像的r、g、b三通道转化为单通道的灰度图。原始图像、高斯滤波模板以及高斯去噪后结果如图3a

‑

3c所示。

[0068]

在高斯去噪中,用到的二维高斯滤波函数如公式(1)所示:

[0069][0070]

其中,g(x,y)为选取的像素点(x,y)处的灰度值;(x,y)为二维平面的像素点坐标;x和y为像素点(x,y)到中心点的距离;σ为标准差。若模板大小为(2k+1)

×

(2k+1),对g(x,y)进行离散化,这时高斯核中(i,j)位置处的元素值即为权值系数。计算公式如(2)所示:

[0071][0072]

其中k为高斯核半径。高斯去噪结果如图3c所示。

[0073]

(2)提取图像梯度及二值化:图像边缘是图像灰度变化的位置,因此可以通过计算灰度导数的极大值点来确定边缘位置。设图像p(x,y)点的灰度为f(x,y),则p点灰度导数为公式(3):

[0074][0075]

由于边缘的切线方向,可能在x方向,也可能在y方向,还可能既不在x方向,也不在y方向,因此常通过计算灰度变化最快方向的导数来检测边缘。灰度梯度值的计算公式为:在图像中,x,y方向上的最小取值为1像素,因此在求导过程中δx和δy常取1。上述公式3的作用是求得图像点的灰度导数,通过计算灰度导数来计算后面的灰度梯度值,确定边缘位置。属于理论基础部分。本技术采用采用soble算子来计算梯度值。

[0076]

sobel算子是一种常用的基于导数的边缘检测算法,用来计算图像亮度函数的灰度近似值。基于灰度梯度值算法,sobel算子考虑了不同距离的像素对边缘决定的作用不同。对近距离像素计算的导数赋予较高的权值,对远距离像素计算的导数赋予较低的权值。在图像中,x,y方向上的灰度导数为计算公式(4)和公式(5):

[0077]

[0078][0079]

在算法实现过程中,通过3

×

3模板作为核与图像中的每个像素点做卷积和运算,然后选取合适的阈值以提取边缘。sobel算法的两个卷积核为公式(6):

[0080][0081]

以sobel算子计算x,y方向上的梯度如图4a、4b所示,之后在x方向上减去y方向上的梯度,通过这个减法,留下具有高水平梯度和低垂直梯度的图像区域,结果显示最终刻画出了较为清晰的边缘轮廓,如图4c所示。

[0082]

然后利用低通滤波来平滑图像的高频噪声,将高频噪声替换为其周围像素的均值,从而平滑和替换强度变化较大的区域。并对所得模糊图像进行二值化处理,即把图像数值以某一边界分成两种数值,如图5所示。

[0083]

(3)图像形态学处理:上述结果仍然包含很多不感兴趣的区域,并且针对文本区域期待能使其变得更加平滑更加连贯,因此要把上述区域进行适度扩张,分别执行形态学腐蚀与膨胀。

[0084]

膨胀处理定义为:

[0085]

b是一个卷积模板或卷积核,通过模板b对图像a(原始图像)进行卷积计算,扫描图像中的每个像素点,并用模板元素对二值图像元素进行“或”操作,如果两者都为0,则目标像素点为0,否则为1。由此可得到区域像素点的最大值,使得图像边缘扩大化,完成膨胀处理。

[0086]

腐蚀处理定义为:

[0087]

利用模板b对图像a(原始图像)进行卷积计算,得到b覆盖区像素点最小值,并以此为最小值代替参考点像素点。执行形态学腐蚀膨胀处理后结果如图6所示。

[0088]

(4)划分轮廓,实现目标区域的分割与提取

[0089]

利用opencv中的cv2.findcontours()函数对上述处理结果中黑色背景下的所有白色区域进行其外轮廓坐标提取,并通过计算各区域面积大小,对所有白色区域进行排序,编号处理;然后按照编号来遍历上述区域,对每个区域提取到的轮廓坐标计算其最小外接矩形,并只关注该最小外接矩形4个顶点,将来绘制区域检测的检测框。由于医疗图像文本区域常常位于图片的4个角落,因此目标区域便锁定在了图片的4个顶点上。为了能够根据图片大小的变化而动态定位到图片角落区域上,在实际过程中我们可以读取多个原始图片的宽(w)与高(h),对上述遍历过程中得到的最小外接矩形框进行顶点坐标筛选,判断其是否含有(0,0)、(w

‑

1,0)、(w

‑

1,h

‑

1)、(0,h

‑

1)4个点。这样便可动态地筛选出不同尺寸大小的图片中的目标文本区域,目标提取结果如图7a上图灰色方框区域所示,对检测到的区域进行图像分割,即可获得目标文本区域,分割区域如图7b所示。

[0090]

二、目标文本区域的加密算法

[0091]

对上述已经获取到的医疗图像中的四块文本区域,能明显看出,每块区域由于包

含的信息不同,区域面积差别很大,因此适用于logistic混沌系统进行基于像素值变换的加密。具体加密流程如图2所示,执行步骤如下:

[0092]

第一步:确定加密密钥参数列表取值。这里采用3个logistic混沌方程x

k+1

=μx

k

(1

‑

x

k

)进行同步迭代,同步计算其混沌序列,其中k=1,2,3。加密密钥参数key中包含7个数值,其中key1~key3表示3个混沌方程的初始值,其取值范围在(0,1);key4~key6表示3个混沌方程分支参数,取值范围在(3.5699,4];key7表示加密次数。这里的实施例中所确定密钥参数列表如表1所述,且本次实施例只需一次加密,故key7=1。确定好密钥参数即可进行像素值变换加密。

[0093]

表1加密密钥参数列表取值

[0094][0095]

第二步:读取目标文本区域图像的宽(w)和高(h),获取目标文本区域图像的大小,同时根据w、h的值,创建与目标文本区域图像同等大小的空矩阵a备用。对目标文本区域图像的宽(w)和高(h)进行嵌套循环读取,即可根据目标文本区域图像大小逐个读取到图像中每一个位置上的像素点c1(i,j),接下来对其进行加密运算。

[0096]

第三步:混沌序列值的取整处理。上述循环每执行一次,3个方程就同时进行了一次混沌迭代,产生3个迭代结果x

k

,由于混沌值x

k

位于(0,1)区间内,故可以看作一个系数,乘以最大灰度值255并将其转为整数r

k

,k=1,2,3。实际上是把每个方程计算得到的值进行一个区间变换,从(0.1)区间,切换到(0,255)区间的整数值。例如原值是0.3那么做处理后变成了:0.3*255=76.5;取整为76,一种转化方法,也就是把混沌方程中的变量,挂靠到图像灰度值上来。

[0097]

第四步:对整数r

k

执行先相加后异或的运算,即之后将其与对应读取到的像素值c1(i,j)进行相加,再取余,如公式(7),得到加密后的新像素值c1′

(i,j)。

[0098]

第五步:循环上述步骤,对每一次得到的加密像素值c1′

(i,j)按照读取的位置装入第二步中创建好的空白矩阵a中,即可得到加密后的图像。

[0099]

循环上述五个步骤,依次完成图7a中四个区域的图像加密如图8所示。

[0100]

将加密后的各个目标文本区域图像嵌入回原医疗图像内,得到医疗图像文本区域加密结果如图9所示。

[0101]

三、敏感性分析及抗攻击性验证

[0102]

为了抵抗差分攻击,加密后的图像在解密时必须对密钥非常敏感。密钥敏感性是指在解密一幅加密的图像时,即使使用有细微差别的错误密钥,也不能正确解密得到明文图像,图10展示了两种密钥解密的结果,以其中一个文本区域为例,令错误密钥列表中key 1=0.341,检验其解密结果。图10所示,错误密钥列表的其中一个值和正确密钥列表的对应值只相差了0.002,而解密结果却难以看出任何原始图像的信息,解密失败,同时也反映了该加密方式具有较高的安全性,个人隐私得到了有效保护。

[0103]

需要注意的是,发明中所引用的如“上”、“下”、“左”、“右”、“前”、“后”等的用语,亦仅为便于叙述的明了,而非用以限定本发明可实施的范围,其相对关系的改变或调整,在无

实质变更技术内容下,当亦视为本发明可实施的范畴。

[0104]

以上仅是本发明的优选实施方式,本发明的保护范围并不仅局限于上述实施例,凡属于本发明思路下的技术方案均属于本发明的保护范围。应当指出,对于本技术领域的普通技术人员来说,在不脱离本发明原理前提下的若干改进和润饰,应视为本发明的保护范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1