一种系统启动控制方法、装置、设备及可读存储介质与流程

1.本发明涉及信息安全技术领域,特别是涉及一种系统启动控制方法、装置、设备及可读存储介质。

背景技术:

2.随着信息技术的迅速发展,各行各业在享受信息技术带来诸多便利的同时,其背后也伴随着层出不穷的信息安全问题。享受信息时代的高效便捷及其创造的巨大利益的同时,同样受到信息安全的困扰。现在各种类型的物理服务器、白盒交换机已经广泛布置于各大数据中心,为医疗、教育、通讯等不同领域提供计算和存储能力。

3.但是,服务器或交换机在启动阶段其对于内部攻击所采取的防范能力十分有限。例如,在系统启动过程中对bmc这种关键的板级固件进行攻击,系统往往很难察觉,更谈不上对攻击的防御措施了。

4.综上所述,如何有效地解决系统启动过程中的安全防御等问题,是目前本领域技术人员急需解决的技术问题。

技术实现要素:

5.本发明的目的是提供一种系统启动控制方法、装置、设备及可读存储介质,能够在系统启动过程中进行安全防御。

6.为解决上述技术问题,本发明提供如下技术方案:

7.一种系统启动控制方法,包括:

8.在系统启动过程中,加载bmc内核镜像至内存;

9.解析所述bmc内核镜像,得到可执行内核镜像和签名头部;

10.利用所述签名头部,确定所述可执行内核镜像是否完整;

11.若所述可执行内核镜像不完整,则停止启动所述系统。

12.优选地,利用所述签名头部,确定所述可执行内核镜像是否完整,包括:

13.从所述签名头部中,提取参考镜像散列值;

14.对所述可执行内核镜像进行散列值计算,得到实际镜像散列值;

15.若所述参考镜像散列值和所述实际镜像散列值一致,则确定所述可执行内核镜像完整。

16.优选地,从所述签名头部中,提取参考镜像散列值,包括:

17.从所述签名头部中读取出参考镜像散列值密文;

18.利用预设密钥,对所述参考镜像散列值密文进行解密;

19.若解密失败,则确定所述bmc内核镜像的来源不可信,停止启动所述系统;

20.若解密成功,则得到所述参考镜像散列值。

21.优选地,在本次启动所述系统之前,还包括:

22.在所述系统处于运行状态下,对bmc原始系统内核进行编译,生成所述可执行内核

镜像;

23.在所述可执行内核镜像前增加所述签名头部,得到所述bmc内核镜像。

24.优选地,所述对bmc原始系统内核进行编译,生成所述可执行内核镜像,包括:

25.对所述bmc原始系统内核进行编译,生成linux内核镜像、文件系统镜像和设备树镜像;

26.将所述linux内核镜像、所述文件系统镜像和所述设备树镜像确定为所述可执行内核镜像。

27.优选地,在所述可执行内核镜像前增加所述签名头部,得到所述bmc内核镜像,包括:

28.获取参考镜像散列值密文、创建时间、镜像大小和内核加载地址;

29.将所述创建时间、所述镜像大小、所述内核加载地址以及所述参考镜像散列值密文确定为所述签名头部;

30.将所述签名头部添加至所述可执行内核镜像前,得到所述bmc内核镜像。

31.优选地,所述获取参考镜像散列值密文,包括:

32.利用安全哈希算法对所述可执行内核镜像进行散列值计算,得到参考镜像散列值;

33.利用预设密钥对所述参考镜像散列值进行加密,得到所述参考镜像散列值密文。

34.一种系统启动控制装置,包括:

35.内核加载模块,用于在系统启动过程中,加载bmc内核镜像至内存;

36.内核解析模块,用于解析所述bmc内核镜像,得到可执行内核镜像和签名头部;

37.镜像检测模块,用于利用所述签名头部,确定所述可执行内核镜像是否完整;

38.启动控制模块,用于若所述可执行内核镜像不完整,则停止启动所述系统。

39.一种电子设备,包括:

40.存储器,用于存储计算机程序;

41.处理器,用于执行所述计算机程序时实现上述系统启动控制方法的步骤。

42.一种可读存储介质,所述可读存储介质上存储有计算机程序,所述计算机程序被处理器执行时实现上述系统启动控制方法的步骤。

43.应用本发明实施例所提供的方法,在系统启动过程中,加载bmc内核镜像至内存;解析系统启动控制bmc内核镜像,得到可执行内核镜像和签名头部;利用系统启动控制签名头部,确定系统启动控制可执行内核镜像是否完整;若系统启动控制可执行内核镜像不完整,则停止启动系统启动控制系统。

44.考虑到,在bmc遭受攻击后,会影响bmc的可执行内核镜像的完整性。基于此,在本方法中,通过在bmc内核镜像中增设签名头部,在系统启动过程中,加载了bmc内核镜像之后,对其进行解析,得到可执行内核镜像和签名头部。然后,利用签名头部对可执行内核镜像的完整进行检测。在确定可执行内核镜像不完整的情况下,停止启动系统。如此,在bmc遭受攻击的情况下,通过检测可执行内核镜像的完整性,在检测出不完整时,停止启动系统来避免系统的数据信息遭受攻击,能够在系统启动阶段有效阻拦恶意攻击。

45.相应地,本发明实施例还提供了与上述系统启动控制方法相对应的系统启动控制装置、设备和可读存储介质,具有上述技术效果,在此不再赘述。

附图说明

46.为了更清楚地说明本发明实施例或相关技术中的技术方案,下面将对实施例或相关技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

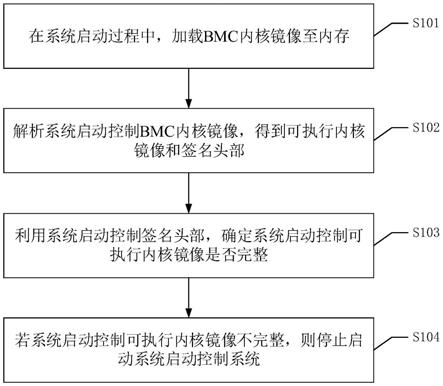

47.图1为本发明实施例中一种系统启动控制方法的实施流程图;

48.图2为本发明实施例中一种bmc内核镜像生成示意图;

49.图3为本发明实施例中一种内核镜像验证示意图;

50.图4为本发明实施例中一种系统启动控制装置的结构示意图;

51.图5为本发明实施例中一种电子设备的结构示意图;

52.图6为本发明实施例中一种电子设备的具体结构示意图。

具体实施方式

53.为了使本技术领域的人员更好地理解本发明方案,下面结合附图和具体实施方式对本发明作进一步的详细说明。显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

54.请参考图1,图1为本发明实施例中一种系统启动控制方法的流程图,该方法可应用于具有bmc固件的系统(或称设备)中,如服务器、交换机等。

55.bmc固件是服务器或交换机的关键组成部分,它能够使得上层的指令传输到硬件层,并指挥硬件层进行上下电等关键操作;当设备通电并开始运行时,即系统启动过程中,系统首条指令就是在bmc固件中执行。可见bmc固件将是最早掌握系统控制器的部件,其对于设备的安全起到非常重要的作用。举例说明,假设在固件中设定相应的后门程序,便能够以一种隐蔽的方式获取系统的重要数据信息。

56.基于此,为了解决具有bmc固件的系统的安全启动问题,本发明实施例所提供的系统启动控制方法可从最基本的启动过程入手,确保设备启动过程中的关键固件是可信的。该方法包括以下步骤:

57.s101、在系统启动过程中,加载bmc内核镜像至内存。

58.其中,系统可以为具有bmc,且需要在系统启动过程中对数据信息安全进行有效保障的任意一个系统。

59.其中,bmc内核镜像即bmc固件运行所需的内核镜像。需要注意的是,在本发明实施例中,bmc内核镜像具体指镜像前具有签名头部。

60.s102、解析系统启动控制bmc内核镜像,得到可执行内核镜像和签名头部。

61.解析bmc内核镜像,即按照编码规则,从bmc内核镜像中解析出可执行内核镜像以及签名头部。

62.其中,签名头部具体包括能够用于验证可执行内核镜像是否完整的信息,例如镜像大小、创建时间、加载地址、以及可执行内核镜像对应的唯一标识(如可执行内核镜像的散列值)中的至少一种信息。

63.s103、利用系统启动控制签名头部,确定系统启动控制可执行内核镜像是否完整。

64.解析出签名头部和可执行内核镜像之后,便可利用该签名头部确定可执行内核镜像是否完整。具体的,若签名头部包括镜像大小,则可判断可执行内核镜像的大小与该镜像大小是否一致,如果不一致,则确定可执行内核镜像不完整;若签名头部包括创建时间,则可判断可执行内核镜像的创建时间与签名头部中的创建时间是否一致,如果不一致,则确定可执行内核镜像不完整;若签名头部包括内核加载地址,则可判断可执行内核镜像的实际加载地址与该内核加载地址是否一致,如果不一种,则确定可执行内核镜像不完整;若签名头部包括可执行内核镜像对应的唯一标识,而该唯一标识与解析得到的可执行内核镜像不匹配,则可确定可执行内核镜像不完整。

65.s104、若系统启动控制可执行内核镜像不完整,则停止启动系统启动控制系统。

66.若可执行内核镜像不完整,则表明该可执行内核镜像可能因遭受恶意攻击等应用导致其不完整,此时继续启动系统,可能会造成不可估量的损失。因此,在确定可执行内核镜像不完整的情况下,可停止启动系统。

67.应用本发明实施例所提供的方法,在系统启动过程中,加载bmc内核镜像至内存;解析系统启动控制bmc内核镜像,得到可执行内核镜像和签名头部;利用系统启动控制签名头部,确定系统启动控制可执行内核镜像是否完整;若系统启动控制可执行内核镜像不完整,则停止启动系统启动控制系统。

68.考虑到,在bmc遭受攻击后,会影响bmc的可执行内核镜像的完整性。基于此,在本方法中,通过在bmc内核镜像中增设签名头部,在系统启动过程中,加载了bmc内核镜像之后,对其进行解析,得到可执行内核镜像和签名头部。然后,利用签名头部对可执行内核镜像的完整进行检测。在确定可执行内核镜像不完整的情况下,停止启动系统。如此,在bmc遭受攻击的情况下,通过检测可执行内核镜像的完整性,在检测出不完整时,停止启动系统来避免系统的数据信息遭受攻击,能够在系统启动阶段有效阻拦恶意攻击。

69.需要说明的是,基于上述实施例,本发明实施例还提供了相应的改进方案。在优选/改进实施例中涉及与上述实施例中相同步骤或相应步骤之间可相互参考,相应的有益效果也可相互参照,在本文的优选/改进实施例中不再一一赘述。

70.在本发明的一种具体实施方式中,步骤s103利用系统启动控制签名头部,确定系统启动控制可执行内核镜像是否完整,包括:

71.步骤一、从系统启动控制签名头部中,提取参考镜像散列值。

72.即,在签名头部包括参考镜像散列值。散列值即哈希值,可采用哈希算法在对完整的可执行内核镜像进行哈希计算(即散列值计算),而得到的参考镜像散列值。

73.进一步地,步骤一可具体包括:

74.步骤1、从系统启动控制签名头部中读取出参考镜像散列值密文;

75.步骤2、利用预设密钥,对系统启动控制参考镜像散列值密文进行解密;

76.步骤3、若解密失败,则确定系统启动控制bmc内核镜像的来源不可信,停止启动系统启动控制系统;

77.步骤4、若解密成功,则得到系统启动控制参考镜像散列值。

78.对于参考镜像散列值还可采用加密方式存储在签名头部,并且可以通过解密情况,确定bmc内核镜像的来源是否可信。具体的,若采用预设密钥无法解密参考镜像散列值密文,则说明bmc内核镜像的来源不可信,此时可直接停止启动系统,以避免因来源不可信

的bmc内核镜像导致系统安全受到威胁。当然,在解密成功的情况下,便可得到参考镜像散列值。需要注意的是,对参考镜像散列值进行加密和解密的预设密钥应当对应。例如,若采用对称密钥,则加密和解密均采用同一个密钥;若采用非对称密钥,则加密和加密分别采用对应的公钥和私钥。在本实施例中,对预设密钥的具体形式不作限定。

79.步骤二、对系统启动控制可执行内核镜像进行散列值计算,得到实际镜像散列值。

80.在解析得到可执行内核镜像之后,可对可执行内核镜像进行散列值计算,得到实际镜像散列值。需要注意的是,参考镜像散列值即为针对完整的可执行内核镜像进行散列值计算得到的结果,而实际镜像散列值即为针对解析出的可执行内核镜像进行散列值计算得到的结果。计算参照镜像散列值和计算实际镜像散列值所用的算法应当为同一算法,例如可采用sha1算法(一种安全哈希算法)进行计算。

81.步骤三、若系统启动控制参考镜像散列值和系统启动控制实际镜像散列值一致,则确定系统启动控制可执行内核镜像完整。

82.若参考镜像散列值与实际镜像散列值一致,基于散列计算特性,则可确定解析得到可执行内核镜像是完整的。相应地,若参考镜像散列值与实际镜像散列值不一致,则可确定解析得到的可执行内核镜像不是完整。需要注意的是,在本实施例中可执行内核镜像不完整,可具体为可执行内核镜像相对于正常可执行内核镜像而言,包括但不限于存在缺失、增加、修改等导致与注册内核镜像不同的情况。

83.在本发明的一种具体实施方式中,在本次启动系统启动控制系统之前,即执行步骤s101之前,生成bmc内核镜像的具体实现过程,包括:

84.步骤一、在系统启动控制系统处于运行状态下,对bmc原始系统内核进行编译,生成系统启动控制可执行内核镜像。

85.也就是说,系统再次启动之前,在处于运行状态下,需对bmc原始系统内核进行编译,生成可执行内核镜像。

86.其中,系统启动控制对bmc原始系统内核进行编译,生成系统启动控制可执行内核镜像,可包括:

87.步骤1、对系统启动控制bmc原始系统内核进行编译,生成linux内核镜像、文件系统镜像和设备树镜像;

88.步骤2、将系统启动控制linux内核镜像、系统启动控制文件系统镜像和系统启动控制设备树镜像确定为系统启动控制可执行内核镜像。

89.也就是说,可执行内核镜像具体包括linux内核镜像、文件系统镜像和设备树镜像。对于如何对bmc原始系统内核进行编译,得到linux内核镜像、文件系统镜像和设备树镜像的具体过程,可参照镜像编译生成规则与实现,在此不再一一赘述。

90.步骤二、在系统启动控制可执行内核镜像前增加系统启动控制签名头部,得到系统启动控制bmc内核镜像。

91.相较于相关技术中可执行内核镜像即为bmc内核镜像不同,本发明实施例中,bmc内核镜像不仅包括可执行内核镜像,还包括签名头部,且该签名头部位于可执行内核镜像前。

92.在实际应用中,上述步骤二可具体包括:

93.步骤1、获取参考镜像散列值密文、创建时间、镜像大小和内核加载地址。

94.其中,参考镜像散列值密文、创建时间、镜像大小和内核加载地址均与正常的可执行内核镜像对应,在确定二者不对应的情况下,可确定可执行内核镜像不完整。

95.其中,参考镜像散列值密文即参考镜像散列值进行加密所得密文。系统启动控制获取参考镜像散列值密文,可具体包括:

96.步骤1.1、利用安全哈希算法对系统启动控制可执行内核镜像进行散列值计算,得到参考镜像散列值;

97.步骤1.2、利用预设密钥对系统启动控制参考镜像散列值进行加密,得到系统启动控制参考镜像散列值密文。

98.举例说明,可以采用sha1算法(一种安全哈希算法)对可执行内核镜像进行散落在计算,得到参考镜像散列值。然后,采用rsa算法(一种非对称密钥)对应私钥对参考镜像散列值进行签名(即加密),得到加密后的(或称为签名后的)参考镜像散列值密文。

99.步骤2、将系统启动控制创建时间、系统启动控制镜像大小、系统启动控制内核加载地址以及系统启动控制参考镜像散列值密文确定为系统启动控制签名头部。

100.即签名头部可包括创建时间、系统启动控制镜像大小、系统启动控制内核加载地址以及系统启动控制参考镜像散列值密文。

101.步骤3、将系统启动控制签名头部添加至系统启动控制可执行内核镜像前,得到系统启动控制bmc内核镜像。

102.即,bmc内核镜像包括签名头部和可执行内核镜像。

103.为便于本领域技术人员更好地理解本发明实施例所提供的系统启动控制方法,下面结合具体的应用场景为例,对系统启动控制方法进行详细说明。

104.bmc内核层主要包括u_boot以及操作系统内核两个模块,其中u_boot作为bmc上电后的第一段执行代码,主要功能包括关闭看门狗、初始化sdram、读取flash以及启动操作系统内核等;采用本发明实施例所提供的系统启动控制方法后,可在u_boot原有功能的基础上增加bmc内核校验模块,实现启动阶段的内核镜像完整性校验功能,确保系统启动的可信性。

105.在原来的可执linux内核镜像zimage的前面增加一个签名头部,签名头部包括自身的签名信息、头部校验值、创建时间、镜像大小等参数,u_boot在加载linux内核时会获取该签名头部,通过对签名头部的检测确定镜像是否遭到破坏。

106.具体的,请参考图2和图3,其中图2为本发明实施例中一种bmc内核镜像生成示意图,图3为本发明实施例中一种内核镜像验证示意图。

107.其中,采用了本发明实施例所提供的系统启动控制方法后,bmc内核镜像生成过程,包括:

108.1、首先对bmc原始系统内核进行编译,生成原始系统镜像zimage(即可执行内核镜像),镜像内容包括linux内核镜像、文件系统镜像、设备树镜像。

109.2、通过sha1算法对原始系统镜像进行散列计算,得到原始镜像的散列值v-sha1(即参考镜像散列值)。

110.3、通过rsa算法,利用私钥对v-sha1进行签名,得到签名后的原始镜像散列值rv-sha1(即参考镜像散列值密文)。

111.4、最后将rv-sha1、镜像创建时间、镜像大小、加载地址等信息(即签名头部)与原

始系统镜像zimage整合生成新的镜像(即bmc内核镜像)。

112.其中,采用了本发明实施例所提供的系统启动控制方法后,系统启动过程,对内核镜像的验证过程,即u_boot验证bmc内核镜像主要包括以下几个步骤:

113.1、将bmc内核镜像加载到内存中,之后根据镜像头部信息,解析出rv-sha1和原始镜像zimage。

114.2、利用rsa公钥来对rv-sha1进行解密。

115.其中,rsa公钥可以具体为bmc管理员通过终端输入,当然也可从存储介质中直接读取得到。若为bmc管理员通过终端输入,根据rsa非对称加密算法的特性,如果bmc管理员输入的公钥能够完成解密,那说明该镜像头部中rv-sha1信息可信,同时可以解密得到v-sha1;若解密失败,则说明镜像来源不合法,bmc内核镜像不可信,执行失败操作(即停止启动系统)。特别地,在解密失败时,还可再次进行解密,直到到达预设解密次数,如3次,则可确定解密失败而执行失败操作。

116.3、对解析出的zimage原始镜像,采用相同的has1算法进行散列计算,重新获取原始镜像的散列值(即实际镜像散列值),并与v-sha1进行对比;若两者相等,说明可执行内核镜像内容是完整的,因此可以确定整个bmc内核镜像的来源真实,内容完整;如果两者不相等,则说明镜像遭到篡改,自然就不具备完整性特征,执行失败操作。

117.由此可见,本发明实施例所提供的系统启动控制方法,在实际应用中,u-boot阶段的bmc内核镜像检测,会最大限度提前发现内核镜像的恶意篡改或破坏风险,并提供对应的处理机制,防止产生更严重破坏。bmc内核加密以及校验过程的严谨性和完整性。即,通过u-boot阶段对bmc内核镜像的校验,提高系统启动的完整性,避免启动过程中的固件攻击而造成的严重故障,对提升产品整体的安全性具有很大的帮助。

118.相应于上面的方法实施例,本发明实施例还提供了一种系统启动控制装置,下文描述的系统启动控制装置与上文描述的系统启动控制方法可相互对应参照。

119.参见图4所示,该装置包括以下模块:

120.内核加载模块101,用于在系统启动过程中,加载bmc内核镜像至内存;

121.内核解析模块102,用于解析系统启动控制bmc内核镜像,得到可执行内核镜像和签名头部;

122.镜像检测模块103,用于利用系统启动控制签名头部,确定系统启动控制可执行内核镜像是否完整;

123.启动控制模块104,用于若系统启动控制可执行内核镜像不完整,则停止启动系统启动控制系统。

124.应用本发明实施例所提供的装置,在系统启动过程中,加载bmc内核镜像至内存;解析系统启动控制bmc内核镜像,得到可执行内核镜像和签名头部;利用系统启动控制签名头部,确定系统启动控制可执行内核镜像是否完整;若系统启动控制可执行内核镜像不完整,则停止启动系统启动控制系统。

125.考虑到,在bmc遭受攻击后,会影响bmc的可执行内核镜像的完整性。基于此,在本装置中,通过在bmc内核镜像中增设签名头部,在系统启动过程中,加载了bmc内核镜像之后,对其进行解析,得到可执行内核镜像和签名头部。然后,利用签名头部对可执行内核镜像的完整进行检测。在确定可执行内核镜像不完整的情况下,停止启动系统。如此,在bmc遭

受攻击的情况下,通过检测可执行内核镜像的完整性,在检测出不完整时,停止启动系统来避免系统的数据信息遭受攻击,能够在系统启动阶段有效阻拦恶意攻击。

126.在本发明的一种具体实施方式中,镜像检测模块103,具体用于从系统启动控制签名头部中,提取参考镜像散列值;对系统启动控制可执行内核镜像进行散列值计算,得到实际镜像散列值;若系统启动控制参考镜像散列值和系统启动控制实际镜像散列值一致,则确定系统启动控制可执行内核镜像完整。

127.在本发明的一种具体实施方式中,镜像检测模块103,具体用于从系统启动控制签名头部中读取出参考镜像散列值密文;利用预设密钥,对系统启动控制参考镜像散列值密文进行解密;若解密失败,则确定系统启动控制bmc内核镜像的来源不可信,停止启动系统启动控制系统;若解密成功,则得到系统启动控制参考镜像散列值。

128.在本发明的一种具体实施方式中,还包括:bmc内核镜像编译模块,用于在本次启动系统启动控制系统之前,在系统启动控制系统处于运行状态下,对bmc原始系统内核进行编译,生成系统启动控制可执行内核镜像;在系统启动控制可执行内核镜像前增加系统启动控制签名头部,得到系统启动控制bmc内核镜像。

129.在本发明的一种具体实施方式中,bmc内核镜像编译模块,具体用于对系统启动控制bmc原始系统内核进行编译,生成linux内核镜像、文件系统镜像和设备树镜像;将系统启动控制linux内核镜像、系统启动控制文件系统镜像和系统启动控制设备树镜像确定为系统启动控制可执行内核镜像。

130.在本发明的一种具体实施方式中,bmc内核镜像编译模块,具体用于获取参考镜像散列值密文、创建时间、镜像大小和内核加载地址;将系统启动控制创建时间、系统启动控制镜像大小、系统启动控制内核加载地址以及系统启动控制参考镜像散列值密文确定为系统启动控制签名头部;将系统启动控制签名头部添加至系统启动控制可执行内核镜像前,得到系统启动控制bmc内核镜像。

131.在本发明的一种具体实施方式中,bmc内核镜像编译模块,具体用于利用安全哈希算法对系统启动控制可执行内核镜像进行散列值计算,得到参考镜像散列值;利用预设密钥对系统启动控制参考镜像散列值进行加密,得到系统启动控制参考镜像散列值密文。

132.相应于上面的方法实施例,本发明实施例还提供了一种电子设备,下文描述的一种电子设备与上文描述的一种系统启动控制方法可相互对应参照。

133.参见图5所示,该电子设备包括:

134.存储器332,用于存储计算机程序;

135.处理器322,用于执行计算机程序时实现上述方法实施例的系统启动控制方法的步骤。

136.具体的,请参考图6,为本实施例提供的一种电子设备的具体结构示意图,该电子设备可因配置或性能不同而产生比较大的差异,可以包括一个或一个以上处理器(central processing units,cpu)322(例如,一个或一个以上处理器)和存储器332,存储器332存储有一个或一个以上的计算机应用程序342或数据344。其中,存储器332可以是短暂存储或持久存储。存储在存储器332的程序可以包括一个或一个以上模块(图示没标出),每个模块可以包括对数据处理设备中的一系列指令操作。更进一步地,中央处理器322可以设置为与存储器332通信,在电子设备301上执行存储器332中的一系列指令操作。

137.电子设备301还可以包括一个或一个以上电源326,一个或一个以上有线或无线网络接口350,一个或一个以上输入输出接口358,和/或,一个或一个以上操作系统341。

138.上文所描述的系统启动控制方法中的步骤可以由电子设备的结构实现。

139.相应于上面的方法实施例,本发明实施例还提供了一种可读存储介质,下文描述的一种可读存储介质与上文描述的一种系统启动控制方法可相互对应参照。

140.一种可读存储介质,可读存储介质上存储有计算机程序,计算机程序被处理器执行时实现上述方法实施例的系统启动控制方法的步骤。

141.该可读存储介质具体可以为u盘、移动硬盘、只读存储器(read-only memory,rom)、随机存取存储器(random access memory,ram)、磁碟或者光盘等各种可存储程序代码的可读存储介质。

142.本领域技术人员还可以进一步意识到,结合本文中所公开的实施例描述的各示例的单元及算法步骤,能够以电子硬件、计算机软件或者二者的结合来实现,为了清楚地说明硬件和软件的可互换性,在上述说明中已经按照功能一般性地描述了各示例的组成及步骤。这些功能究竟以硬件还是软件方式来执行,取决于技术方案的特定应用和设计约束条件。本领域技术人员可以对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本发明的范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1