一种公共场所检测手机安全的方法与流程

[0001]

本发明涉及信息安全技术领域,具体地说涉及一种公共场所检测手机安全的方法。

背景技术:

[0002]

随着信息技术的快速发展,手机越来越普及,且应用领域越来越广,比如办公、购物、支付等,其功能也越来越强,比如通信、计算、存储等,目前已经成为人们不可或缺的重要帮手。由于手机需随身携带,移动范围广,流动性强,其信息安全始终是一个突出问题。特别是对于能源、金融等重点行业用户,不少敏感信息的泄露都是通过手机这一途径实现的。然而由于手机有一定的私密性,大部分用户不习惯将手机提供给上级部门或他人检查;导致手机在使用中的管控难度大,且逐渐成为行业用户手机信息安全保密管理的新难点。

[0003]

公开号为cn110826072a的文献公开了一种基于探针机制检测android设备app漏洞的方法,包括如下步骤:步骤1,基于安装于待检测设备上的二进制探针程序,获取待检测设备已安装的app列表信息;步骤2,检测设备根据回传的app列表信息与检测设备已检测app名单库的数据进行比较,进而得到检测结果。该技术可自动完成对测试android设备终端的app漏洞安全检测,并生成检测报告,让用户能够了解android设备终端安装app软件健康情况,提前发现android设备终端潜在的安全威胁。但在实际应用中该技术无法知道手机信息是否被窃取、无法告知手机是否被远程监控、无法掌握手机上存在何种恶意代码及恶意行为、无法对存在恶意代码及恶意行为的事件进行取证等,其检测程度较为低级,不能有效满足用户的实际需求。为此,有必要研发能够在有效保护用户个人隐私的基础上实现手机安全检测的新技术。

技术实现要素:

[0004]

本发明的目的在于解决现有技术中存在的上述问题,提供一种公共场所检测手机安全的方法,本发明能够在有效保护用户个人隐私的基础上实现手机安全的快速检测,有效防止手机的私有数据被泄露。

[0005]

为实现上述目的,本发明采用的技术方案如下:一种公共场所检测手机安全的方法,其特征在于包括以下步骤:步骤1:连通被检手机与检测系统,并使被检手机安装检测系统推送的检测专用探针app;其中,检测系统内集成有基于恶意代码静态引擎和恶意行为动态引擎的双级检测引擎;步骤2:通过探针app提取被检手机内各移动应用的唯一码和相关基础信息,由检测系统依次将各移动应用的唯一码与存储有唯一码及对应黑白名单的静态黑白名单库进行比对,若移动应用的唯一码存储在静态黑白名单库中,则根据黑白名单判断该移动应用是否安全;若移动应用的唯一码未存储在静态黑白名单库中,则从被检手机中下载该移动应用;步骤3:由恶意代码静态引擎基于移动病毒指纹库对步骤2所下载移动应用的静态指纹

特征进行扫描,检测移动应用中是否存在恶意代码;由恶意行为动态引擎对步骤2所下载移动应用的动态行为进行检测分析,判断移动应用中是否存在恶意行为;若移动应用中不存在恶意代码或恶意行为,则判断该移动应用安全;若移动应用中存在恶意代码或恶意行为,则判断该移动应用不安全;步骤4:待被检手机中所有移动应用检测完成后,检测系统通过探针app向被检手机发送检测结果,同时对存在不安全移动应用的被检手机发出查杀提示或卸载提示。

[0006]

所述步骤1中,被检手机的数量为1-10台,当被检手机的数量超过1台时,检测系统同时对多台被检手机进行检测。

[0007]

所述步骤3中,在恶意代码静态引擎检测到移动应用中不存在恶意代码与判断移动应用安全之间还设有验证工序,所述验证工序为:设置一动态恶意行为黑白名单库,动态恶意行为黑白名单库中预先存储有若干移动应用的唯一码及与唯一码对应为白名单或黑名单的结果;将动态恶意行为黑白名单库与步骤2所下载移动应用的唯一码进行比对,根据比对结果判断各移动应用是否安全。

[0008]

所述步骤3中,恶意行为动态引擎对移动应用的动态行为的检测分析过程为:设置一动态行为库,动态行为库中存储有若干移动应用的行为事件;在动态行为库中基于唯一码提取与步骤2所下载移动应用相关联的移动应用的行为事件,将相关联的移动应用的相关行为事件融合在一起,综合分析判断各移动应用中是否存在恶意行为。

[0009]

所述步骤3中,存储在动态行为库的行为事件包括:(1)恶意代码读取隐私数据的行为事件;(2)拍照、录音、视频录制的行为事件;(3)网络通信的行为事件;(4)恶意代码执行root权限获取、隐藏图标动作、执行系统高威胁设置行为事件;(5)恶意代码运行过程隐蔽安装插件、安装包的行为事件;(6)恶意代码在运行生命周期内执行新建文件、编辑文件、删除文件的行为事件;(7)移动应用在运行生命周期中产生的关键行为事件。

[0010]

所述检测系统包括检测主机、触摸显示器、热敏打印机、usb数据线和无线路由器,触摸显示器、热敏打印机、usb数据线和无线路由器均与检测主机相连;其中,基于恶意代码静态引擎和恶意行为动态引擎的双级检测引擎集成在检测主机中,被检手机通过usb数据线或无线路由器与检测主机相连,触摸显示器用于显示检测内容并提供检测操作功能,热敏打印机用于输出纸质版检测结果。

[0011]

所述的检测主机、触摸显示器、热敏打印机、usb数据线和无线路由器均安装在壳体内,其中,触摸显示器、热敏打印机和检测主机分别设置在壳体内的上部、中部和下部,无线路由器设置在壳体内的下部;壳体的正面上部开设有与触摸显示器相对应的显示窗,壳体的正面中部设有手机放置架和与热敏打印机相对应的打印机出纸口,壳体的背面底部设有均与检测主机连接的网线端口、usb扩展端口、电源端口和主机开关;壳体的侧面设有过孔和固线器,usb数据线的一端与检测主机连接,另一端从过孔穿出并被固线器固定。

[0012]

所述壳体的背面设有三个带后盖板的容纳仓,触摸显示器、热敏打印机和检测主机分别固定在三个容纳仓内。

[0013]

所述壳体上位于上部的后盖板上和位于下部的后盖板上均设有散热孔。

[0014]

采用本发明的优点在于:1、本发明在检测系统内集成有基于恶意代码静态引擎和恶意行为动态引擎的双级检测引擎,其对恶意代码检测率能达到96.8%,对特殊木马取样检测率能达到100%。能够对被检手机中恶意代码的静态特征和运行生命周期中动态特征进行有效判断并提供恶意代码清除的能力。并且,被检手机仅与检测系统连接,因而能够在有效保护用户个人隐私的基础上实现手机安全的快速检测,有效防止手机的私有数据被泄露。

[0015]

2、本发明在检测时基于唯一码对移动应用进行静态检测和动态检测,有利于准确判断移动应用中是否存在恶意代码或恶意行为,提高了检测的准确性。并且,3-8分钟即可自动完成整个检测过程,大幅提高了检测效率。

[0016]

3、本发明能够同时对多台手机进行安全检测,有效提高了检测效率。同时还可对等候的手机进行排队、检测通知管理,有效节省检测及等候时间。

[0017]

4、本发明将检测系统设置于壳体内,检测时只需要将手机放置在手机放置架上即可,整个检测过程完全零接触,这对于在处理公共应急事件等情况下显得极为重要,能够最大程度的避免被检用户之间的细菌和病毒等的相互接触传染。

[0018]

5、本发明在检测时全程自助服务,不需要操作人员介入,检测流程重点优化了被检用户的操作体验,全程简单易上手,提供完善的语音及文字帮助,引导用户完成手机的检测。

[0019]

6、本发明既可通过usb数据线进行有线连接,也可通过无线路由器进行无线连接,适用于不同的用户群体。且采用无线路由器连接时,能够实现手机的无接触式连接,被检手机接入检测主机提供的无线ap热点,构建专属的安全的通讯环境,基于该网络条件对手机进行安全检测,能够有效避免被检手机与外部环境的物理接触及被检人员过多时发生排队集群的情况(如新冠肺炎疫情环境)。同时,通过在手机上展示检测报告,避免个人的私有数据泄露风险。

附图说明

[0020]

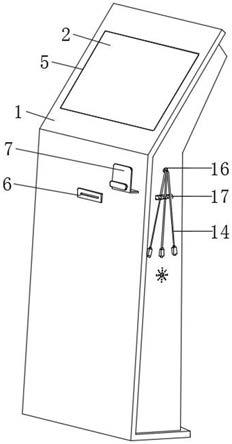

图1为本发明中检测系统正面的整体结构示意图;图2为本发明中检测系统背面的安装结构示意图;图3为本发明中检测系统背面的整体结构示意图;图中标记为:1、壳体,2、触摸显示器,3、热敏打印机,4、检测主机,5、显示窗,6、打印机出纸口,7、手机放置架,8、网线端口,9、usb扩展端口,10、电源端口,11、主机开关,12、后盖板,13、散热孔,14、usb数据线,15、无线路由器,16、过孔,17、固线器。

具体实施方式

[0021]

本发明提供了一种公共场所检测手机安全的方法,包括以下步骤:步骤1:设置一检测系统,检测系统内集成有基于恶意代码静态引擎和恶意行为动态引擎的双级检测引擎。采用有线或无线ap热点的方式使被检手机与检测系统通讯连接,连接后使被检手机安装检测系统推送的检测专用探针app。其中,被检手机的数量为1-10台,当被检手机的数量超过1台时,检测系统同时对多台被检手机进行检测。

[0022]

步骤2:通过探针app提取被检手机内各移动应用的唯一码和相关基础信息,每个

唯一码对应一款移动应用,相关基础信息包括名称、版本、大小等信息,用于在检测结果中进行显示。提取出唯一码和相关基础信息后,由检测系统依次将各移动应用的唯一码与存储有唯一码及对应黑白名单的静态黑白名单库进行比对,若移动应用的唯一码存储在静态黑白名单库中,则根据黑白名单判断该移动应用是否安全。例如,若某移动应用的唯一码存储在静态黑白名单库中,且该唯一码对应为白名单,则判定该移动应用安全。若某移动应用的唯一码存储在静态黑白名单库中,且该唯一码对应为黑名单,则直接判定该移动应用不安全。若所有移动应用的唯一码均存储在静态黑白名单库中,则可通过静态黑白名单库快速完成所有移动应用的安全检测。若移动应用的唯一码未存储在静态黑白名单库中,即在静态黑白名单库中未找到与该移动应用相同的唯一码,则从被检手机中下载该移动应用。

[0023]

本步骤中,唯一码即移动应用app的md5码,由32位长度的字母及数字组成,如:e5003c79df38cbf35147a4ce7c8be01b。每个不同移动应用app的md5码都绝对唯一的,基于md5码的特征,使用md5码辅助检测,可以大幅度提升检测速度,即只对未知的应用进行恶意代码静态引擎检测及恶意行为动态引擎检测。

[0024]

步骤3:由恶意代码静态引擎基于移动病毒指纹库对步骤2所下载移动应用的静态指纹特征进行扫描,检测移动应用中是否存在恶意代码;由恶意行为动态引擎对步骤2所下载移动应用的动态行为进行检测分析,判断移动应用中是否存在恶意行为;若移动应用中不存在恶意代码或恶意行为,则判断该移动应用安全;若移动应用中存在恶意代码或恶意行为,则判断该移动应用不安全。其中,若步骤2所下载移动应用的数量为多款,则恶意代码静态引擎和恶意行为动态引擎均依次对移动应用进行检测。

[0025]

本步骤在恶意代码静态引擎检测到移动应用中不存在恶意代码与判断移动应用安全之间还设有验证工序,所述验证工序为:(1)设置一动态恶意行为黑白名单库,动态恶意行为黑白名单库中预先存储有若干移动应用的唯一码及与唯一码对应为白名单或黑名单的结果。其中,动态恶意行为黑白名单库中预先存储的若干移动应用包括目前已知的众多移动应用。

[0026]

(2)将动态恶意行为黑白名单库与步骤2所下载移动应用的唯一码进行比对,根据比对结果判断各移动应用是否安全。具体而言,就是在动态恶意行为黑白名单库中找到与各移动应用相同的唯一码,根据唯一码对应的结果判断各移动应用是否安全。

[0027]

本步骤中恶意行为动态引擎对移动应用的动态行为的检测分析过程为:设置一动态行为库,动态行为库中存储有若干移动应用的行为事件;在动态行为库中基于唯一码提取与步骤2所下载移动应用相关联的移动应用的行为事件,将相关联的移动应用的相关行为事件融合在一起,综合分析判断各移动应用中是否存在恶意行为。其中,动态行为库中的数据来源于定制化的手机沙箱系统,通过指定硬件手机型号部署,构建手机蜜罐环境,由脚本诱发机制,实现移动恶意代码应用的沙箱环境仿真和分析环境,实现恶意代码行为事件和数据完整监测,输出完整的行为事件数据。

[0028]

具体的,存储在动态行为库的行为事件包括:(1)恶意代码读取隐私数据的行为事件, 如读取手机通讯录、通话记录、短信内容、imei、imsi等相关行为事件。

[0029]

(2)拍照、录音、视频录制等高度威胁的行为事件。

[0030]

(3)网络通信的行为事件,如获取远程服务器ip(包含地理区域)、端口号、域名、完

整url的行为事件,以及包括恶意代码应用向服务器post发送邮件或上传数据等内容的行为事件。

[0031]

(4)恶意代码执行root权限获取、隐藏图标动作、执行系统高威胁设置等行为事件。

[0032]

(5)恶意代码运行过程隐蔽安装插件、安装包等行为事件。

[0033]

(6)恶意代码在运行生命周期内执行新建文件、编辑文件、删除文件等行为事件。

[0034]

(7)移动应用在运行生命周期中产生的其它关键行为事件,如对内存中的加密数据进行破密等行为事件。

[0035]

步骤4:待被检手机中所有移动应用检测完成后,检测系统通过探针app向被检手机发送检测结果,同时对存在不安全移动应用的被检手机发出查杀提示或卸载提示,用户可通过探针app查看检测结果,并根据提示对移动应用进行查杀处理或卸载处理。

[0036]

本发明所述检测系统具体包括检测主机、触摸显示器、热敏打印机、usb数据线和无线路由器,触摸显示器、热敏打印机、usb数据线和无线路由器均与检测主机相连;其中,基于恶意代码静态引擎和恶意行为动态引擎的双级检测引擎集成在检测主机中,检测主机是检测业务的管理及控制中心,为被检手机提供检测服务及其它硬件的输入输出支持。被检手机通过usb数据线或无线路由器与检测主机相连,触摸显示器用于显示检测内容并提供检测操作功能,热敏打印机用于输出纸质版检测结果。

[0037]

优选的,为了便于使用,本发明为检测系统增设了壳体1,其具体结构如图1-3所示,检测主机4、触摸显示器2、热敏打印机3、usb数据线14和无线路由器15均安装在壳体1内,且触摸显示器2、热敏打印机3和检测主机4分别设置在壳体1内的上部、中部和下部,无线路由器15设置在壳体1内的下部。其中,壳体1的背面设有三个带后盖板12的容纳仓,触摸显示器2、热敏打印机3和检测主机4分别固定在三个容纳仓内。且为了便于壳体1具有良好的散热效果,在位于壳体1上部的后盖板12上和位于壳体1下部的后盖板12上还设有散热孔13。

[0038]

进一步的,壳体1的正面上部开设有与触摸显示器2相对应的显示窗5,壳体1的正面中部设有手机放置架7和与热敏打印机3相对应的打印机出纸口6,壳体1的背面底部设有均与检测主机4连接的网线端口8、usb扩展端口9、电源端口10和主机开关11;壳体1的侧面设有过孔16和固线器17,usb数据线14的一端与检测主机4连接,另一端从过孔16穿出并被固线器17固定。其中,手机放置架7为常规结构,可同时固定多台被检手机。usb数据线14的数量可为多根,具体根据实际需求确定。多台被检手机可通过usb数据线14和/或无线路由器15与检测主机4连接。

[0039]

优选的,为了便于壳体1的安装以及检测操作,本发明将壳体1设置为包括竖立部和倾斜部的结构。其中,热敏打印机3和检测主机4均安装在竖立部内,竖立部可直接放置在地面上,也可通过螺栓等紧固件固定在地面上,以保护壳体1在使用过程中的稳定性。倾斜部位于竖立部上方,可由竖立部的上端向后倾斜形成,触摸显示器2安装在倾斜部内,便于观看、操作等。下面结合实例对上述检测方法进行具体说明,如下:步骤1:设定被检手机中包含qq、微信、导航三款移动应用,通过usb数据线或无线路由器将被检手机与检测主机连接,连接后被检手机安装检测主机推送的检测专用探针app。

[0040]

步骤2:通过探针app提取qq、微信、导航这三款移动应用的唯一码和相关基础信

息,qq、微信、导航这三款移动应用分别具有不同的唯一码,然后将qq、微信、导航这三款移动应用的唯一码依次与静态黑白名单库进行比对,比对后发现微信的唯一码和导航的唯一码对应存储在静态黑白名单库中,因此可根据静态黑白名单库中与微信的唯一码相对应的结果和与导航的唯一码相对应的结果判断微信和导航是否属于安全移动应用。而qq这款移动应用的唯一码未在静态黑白名单库中,因此需要将qq这款移动应用下载到检测主机中。

[0041]

步骤3:由恶意代码静态引擎基于移动病毒指纹库对qq这款移动应用的静态指纹特征进行扫描,由恶意行为动态引擎对qq这款移动应用的动态行为进行检测分析。其中,若恶意代码静态引擎未检测到恶意代码,则采用动态恶意行为黑白名单库与qq这款移动应用行比对,若qq这款移动应用的唯一码在动态恶意行为黑白名单库对应的结果为安全,则判断qq这款移动应用安全。若qq这款移动应用的唯一码在动态恶意行为黑白名单库对应的结果为不安全,则判断qq这款移动应用不安全。

[0042]

若恶意行为动态引擎对qq这款移动应用进行检测分析时,检测到其存在任意一项与存储在动态行为库中相关的行为事件,则判断qq这款移动应用存在恶意行为,不安全。

[0043]

步骤4:待被检手机中所有移动应用检测完成后,检测系统通过探针app向被检手机发送检测结果,并对存在不安全移动应用的被检手机发出查杀提示或卸载提示。同时可打印纸质版本的检测结果。

[0044]

由上述具体实例可知,本发明能够在有效保护用户个人隐私的基础上实现手机安全的快速检测,有效防止手机的私有数据被泄露。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1