信息处理装置、信息处理方法和信息处理程序与流程

1.本发明涉及信息处理装置、信息处理方法和信息处理程序。

背景技术:

2.近年来,伴随着搭载于信息处理装置的功能的多样化,有时可采用如下结构:执行通过多个任务实现多个功能的多任务。在多任务执行环境下,有时需要用于防止任务无意识地访问其他任务管理的内存区域的内存保护功能。

3.作为实现内存保护功能的一般方法,存在使用独立于cpu(central processing unit:中央处理单元)的具有内存保护功能的硬件(以下为访问控制硬件)的方法。

4.作为访问控制硬件的例子,存在mpu(memory protection unit:内存保护单元)或mmu(memory management unit:内存管理单元)。

5.作为内存保护功能的具体例,在使用mpu的情况下,在每次切换任务时,os(operating system:操作系统)对mpu的控制寄存器设定按照各个任务而预先定义的与许可访问的内存区域有关的信息(以下称作hw访问权信息)。然后,mpu根据控制寄存器中设定的hw访问权信息监视各任务的内存访问是否存在内存访问违规。

6.如果检测到内存访问违规,则mpu对os通知内存访问违规,使os执行用于去除访问违规要因而恢复到访问违规前的状态的内存访问违规处理。这样,mpu进行控制针对内存区域的访问的访问控制,由此实现内存保护功能。

7.下面,将通过访问控制硬件实现这种访问控制的方法称作hw内存保护。

8.例如,在专利文献1中公开有使用mpu或mmu的hw内存保护技术。

9.现有技术文献

10.专利文献

11.专利文献1:日本特开2013-140476号公报

技术实现要素:

12.发明要解决的课题

13.在使用访问控制硬件的hw内存保护中,有时存在如下的区域大小制约:只能以能够进行访问控制的内存区域的大小即基准区域大小为单位进行访问控制,不能进行针对小于基准区域大小的内存区域的访问控制。

14.为了不受区域大小制约,还提出在cpu上进行动作的os内进行访问控制处理的方法。

15.下面,将通过cpu进行这种访问控制处理的方法称作sw内存保护。

16.在sw内存保护中,能够不受区域大小制约地进行访问控制,另一方面,与hw内存保护相比,存在cpu负荷变大这样的课题。

17.本发明的主要目的之一在于解决上述这种课题,其目的在于,抑制cpu负荷,并且不受区域大小制约地实现访问控制。

18.用于解决课题的手段

19.本发明的信息处理装置具有:访问控制硬件,其是以作为判定是否许可访问的基准的内存区域的大小即基准区域大小为单位判定是否许可访问内存区域的硬件;访问控制设定部,其对所述访问控制硬件设定将所述基准区域大小的n(n为1以上的整数)倍大小的内存区域表示为硬件判定区域的硬件判定区域信息,使所述访问控制硬件判定是否许可访问所述硬件判定区域;以及访问判定部,其判定是否许可访问所述硬件判定区域中包含的大小小于所述基准区域大小的内存区域。

20.发明效果

21.根据本发明,能够抑制cpu负荷,并且不受区域大小制约地实现访问控制。

附图说明

22.图1是示出实施方式1的信息处理装置的硬件结构例的图。

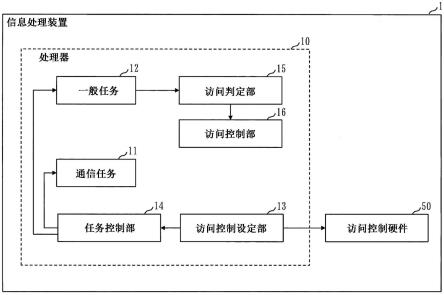

23.图2是示出实施方式1的信息处理装置的功能结构例的图。

24.图3是示出实施方式1的信息处理装置的动作例的流程图。

25.图4是示出实施方式1的信息处理装置的任务的执行例的流程图。

26.图5是示出实施方式1的信息处理装置的基于hw内存保护的访问控制的例子的流程图。

27.图6是示出实施方式1的信息处理装置的基于sw内存保护的访问控制的例子的流程图。

28.图7是示出实施方式1的与发送分组构造对应的共享内存区域的例子的图。

29.图8是示出实施方式1的与分组发送有关的访问控制的例子的图。

30.图9是示出实施方式1的与接收分组构造对应的共享内存区域的例子的图。

31.图10是示出实施方式1的与分组接收有关的访问控制的例子的图。

32.图11是示出实施方式2的信息处理装置的功能结构例的图。

33.图12是示出实施方式2的信息处理装置的访问判定信息生成的动作例的流程图。

具体实施方式

34.下面,使用附图对实施方式进行说明。在以下的实施方式的说明和附图中,标注有相同标号的部分表示相同的部分或相当的部分。

35.实施方式1

36.***结构的说明***

37.图1是示出本实施方式的信息处理装置1的硬件结构例的图。

38.信息处理装置1是计算机。作为硬件,信息处理装置1具有处理器10、内存20、辅助存储装置30、通信接口40(也记作通信i/f40)和访问控制硬件50,通过信号线而相互连接。

39.处理器10是进行处理的ic(integrated circuit:集成电路)。作为具体例,处理器10是cpu。

40.内存20是暂时存储数据的易失性存储器。作为具体例,内存20是ram(random access memory:随机存取存储器)。

41.辅助存储装置30是保管数据的非易失性存储器。作为具体例,辅助存储装置30是

硬盘。

42.此外,辅助存储装置30也可以是ssd(注册商标、solid state drive:固态驱动器)、sd(注册商标、secure digital:安全数字)存储卡、cf(注册商标、compactflash:致密闪存)、nand闪存、软盘、光盘、高密度盘、蓝光(注册商标)盘、dvd(注册商标、digital versatile disk:数字多功能盘)这样的移动记录介质。

43.辅助存储装置30保管后述的hw访问权信息和访问判定信息。

44.此外,辅助存储装置30保管实现后述的通信任务11、一般任务12、访问控制设定部13、任务控制部14、访问判定部15和访问控制部16的功能的程序。

45.辅助存储装置30中存储的实现通信任务11、一般任务12、访问控制设定部13、任务控制部14、访问判定部15和访问控制部16的功能的程序通过内存20载入。此外,该程序被读出到处理器10来执行。

46.此外,在辅助存储装置30中还存储有os。而且,os的至少一部分由处理器10执行。

47.处理器10一边执行os的至少一部分,一边执行实现通信任务11、一般任务12、访问控制设定部13、任务控制部14、访问判定部15和访问控制部16的功能的程序。

48.处理器10执行os,由此进行任务管理、存储管理、文件管理、通信控制等。

49.此外,表示通信任务11、一般任务12、访问控制设定部13、任务控制部14、访问判定部15和访问控制部16的处理结果的信息、数据、信号值和变量值中的至少任意一方存储于处理器10、内存20、辅助存储装置30内的寄存器和高速缓冲存储器中的至少任意一方。

50.此外,实现通信任务11、一般任务12、访问控制设定部13、任务控制部14、访问判定部15和访问控制部16的功能的程序也可以存储于硬盘、ssd(注册商标)、sd(注册商标)存储卡、cf(注册商标)、nand闪存、软盘、光盘、高密度盘、蓝光(注册商标)盘、dvd(注册商标)这样的移动记录介质。

51.而且,也可以使实现通信任务11、一般任务12、访问控制设定部13、任务控制部14、访问判定部15和访问控制部16的功能的程序流通。

52.通信i/f40是经由信号线执行与连接目的地的信息通信处理的电子电路。作为具体例,通信i/f40是ethernet(注册商标)用的通信芯片或nic(network interface card:网络接口卡)。

53.访问控制硬件50执行基于hw内存保护的访问控制。

54.更具体而言,访问控制硬件50以作为判定是否许可访问的基准的内存区域的大小即基准区域大小为单位判定是否许可访问内存区域。此外,访问控制硬件50在判定是否许可访问的结果为不许可访问这样的判定的情况下,向os通知内存访问违规,使os执行内存访问违规处理。

55.作为具体例,访问控制硬件50是mpu。

56.另外,在本实施方式中,作为访问控制硬件50的具体例,使用mpu进行说明。

57.另外,也可以将访问控制设定部13、任务控制部14、访问判定部15和访问控制部16的“部”改写成“工序”或“步骤”或“处理”。

58.图2示出本实施方式的信息处理装置1的功能结构。

59.信息处理装置1具有通信任务11、一般任务12、访问控制设定部13、任务控制部14、访问判定部15和访问控制部16。

60.通信任务11经由通信i/f40进行分组的发送接收。

61.一般任务12生成或处理通信任务11发送接收的分组的有效载荷部分的至少一部分数据。另外,一般任务12也可以是多个。

62.访问控制设定部13确认通信任务11或一般任务12的执行调度,取得通信任务11或一般任务12的hw访问权信息。

63.另外,hw访问权信息是按照每个任务而规定的信息。此外,hw访问权信息也可以针对周期性地执行的任务而按照任务的每个执行周期来规定。

64.而且,hw访问权信息至少包含将基准区域大小的n(n为1以上的整数)倍大小的内存区域表示为硬件判定区域的硬件判定区域信息。此外,hw访问权信息也可以在硬件判定区域信息的基础上包含数据的读出或写入这样的访问属性。即,hw访问权信息是规定了使访问控制硬件50许可针对哪个内存区域的基于什么样的访问属性的访问的信息。

65.而且,访问控制设定部13对访问控制硬件50设定hw访问权信息,使访问控制硬件50判定是否许可访问硬件判定区域。

66.此外,访问控制设定部13也可以针对多个时刻,按照每个时刻对访问控制硬件50设定包含硬件判定区域信息的hw访问权信息。作为具体例,访问控制设定部13也可以按照任务的切换时刻对访问控制硬件50设定包含硬件判定区域信息的hw访问权信息。而且,访问控制设定部13也可以按照每个时刻使访问控制硬件50判定是否许可访问相应的硬件判定区域。

67.由访问控制设定部13进行的处理相当于访问控制设定处理。

68.在访问控制设定部13完成对访问控制硬件50设定hw访问权信息后,任务控制部14进行要执行的任务切换。

69.访问判定部15根据访问判定信息判定是否许可访问硬件判定区域中包含的大小小于所述基准区域大小的内存区域。

70.另外,访问判定信息是按照每个任务而规定的信息。此外,访问判定信息也可以针对周期性地执行的任务而按照任务的每个执行周期来规定。

71.此外,访问判定信息包含表示为访问判定部15判定的软件判定区域的软件判定区域信息。此外,访问判定信息也可以在软件判定区域信息的基础上包含数据的读出或写入这样的访问属性。即,访问判定信息是规定了使访问判定部15许可针对哪个内存区域的基于什么样的访问属性的访问的信息。

72.另外,本实施方式的访问判定信息是在设计信息处理装置1时规定的信息。

73.由访问判定部15进行的处理相当于访问判定处理。

74.访问控制部16根据访问判定部15的是否许可判定结果控制针对内存区域的访问。

75.即,访问判定部15和访问控制部16执行基于sw内存保护的访问控制。

76.另外,访问控制设定部13、任务控制部14、访问判定部15和访问控制部16也可以作为os的一部分功能实现。

77.***动作的说明***

78.接着,使用图3的流程图对本实施方式的信息处理装置1的动作例进行说明。

79.下面,在通信任务11与一般任务12之间的数据共享中,作为削减数据的复制次数的方法,使用如下例子:根据零复制的思路,准备与由报头、有效载荷和脚注构成的分组构

造对应的基准区域大小的共享内存区域。

80.在以下的例子中,通信任务11访问共享内存区域。此外,一般任务12访问小于基准区域大小的有效载荷部分。

81.因此,针对通信任务11的访问,设定hw访问权信息和访问判定信息,使得仅在基于hw内存保护的访问控制下许可访问。此外,针对一般任务12的访问,设定hw访问权信息和访问判定信息,使得仅在基于sw内存保护的访问控制下许可访问。

82.另外,在本实施方式中,以有效载荷部分明确小于基准区域大小的方式将共享内存区域设为基准区域大小进行说明,但是不限于此,共享内存区域也可以是基准区域大小的2倍以上的整数倍。

83.首先,在步骤s100中,访问控制设定部13待机,直到任务的开始或切换时刻到来为止。如果任务的开始或切换时刻到来,则处理进入步骤s110。

84.接着,在步骤s110中,访问控制设定部13从os确认任务的执行调度,取得接下来面临开始执行的任务的hw访问权信息。

85.接着,在步骤s120中,访问控制设定部13对访问控制硬件50设定hw访问权信息。然后,访问控制设定部13向任务控制部14通知设定完成。

86.接着,在步骤s130中,任务控制部14根据任务的执行调度,使接下来面临开始执行的任务开始。在存在执行中的任务的情况下,任务控制部14进行任务的切换,使接下来面临执行的任务开始。然后,处理返回步骤s100。

87.接着,使用图4的流程图对本实施方式的信息处理装置1的任务的执行例进行说明。

88.首先,在步骤s200中,通过任务控制部14开始的任务执行处理。作为具体例,如果开始的任务是通信任务11,则通信任务11执行与分组的发送接收有关的处理。

89.然后,在任务读出内存区域的数据或在内存区域中写入数据的情况下,处理进入步骤s210。

90.接着,在步骤s210中,在任务尝试访问内存区域的情况下,处理进入步骤s220。另一方面,在任务未尝试访问内存区域的情况下,处理进入步骤s230。

91.在步骤s220中,通过访问控制硬件50执行基于hw内存保护的访问控制。

92.基于hw内存保护的访问控制的详细情况在后面叙述。

93.在步骤s230中,任务针对访问判定部15通知针对内存区域的访问请求。

94.另外,在访问判定部15和访问控制部16作为os的一部分功能实现的情况下,任务也可以使用os的api(application programming interface:应用程序接口)通知针对内存区域的访问请求。

95.在步骤s240中,通过被任务通知了访问请求的访问判定部15和访问控制部16执行基于sw内存保护的访问控制。

96.基于sw内存保护的访问控制的详细情况在后面叙述。

97.接着,使用图5的流程图对本实施方式的信息处理装置1的基于hw内存保护的访问控制的例子进行说明。

98.首先,在步骤s300中,访问控制硬件50根据设定的hw访问权信息判定是否许可通信任务11访问共享内存区域。

99.接着,在步骤s310中,如果访问控制硬件50的是否许可访问的判定是“许可”,则处理进入步骤s320。另一方面,如果访问控制硬件50的是否许可访问的判定不是“许可”,则处理进入步骤s330。

100.在步骤s320中,访问控制硬件50使通信任务11访问共享内存区域。

101.在步骤s330中,访问控制硬件50向os通知内存访问违规,使os执行用于去除访问违规要因而恢复到访问违规前的状态的内存访问违规处理。

102.这样,如果访问控制硬件50许可通信任务11尝试的访问,则通信任务11能够访问共享内存区域。此外,在通信任务11无意识地尝试访问未被许可的共享内存区域的情况下,访问控制硬件50使os执行内存访问违规处理,由此,内存受到保护。

103.接着,使用图6的流程图对本实施方式的信息处理装置1的基于sw内存保护的访问控制的例子进行说明。

104.首先,在步骤s400中,访问判定部15根据设定的访问判定信息判定是否许可一般任务12访问共享内存区域。

105.接着,在步骤s410中,访问控制部16取得访问判定部15的是否许可访问的判定结果。

106.接着,在步骤s420中,访问控制部16确认访问判定部15的是否许可访问的判定结果。如果访问判定部15的是否许可访问的判定结果是“许可”,则处理进入步骤s430。另一方面,如果访问判定部15的是否许可访问的判定结果不是“许可”,则处理进入步骤s440。

107.接着,在步骤s430中,访问控制部16使一般任务12访问共享内存区域。作为具体例,访问控制部16使一般任务12经由os访问共享内存区域。另外,在访问判定部15和访问控制部16作为os的一部分功能实现的情况下,访问控制部16也可以根据访问判定部15从任务接受的请求使os访问共享内存区域。

108.接着,在步骤s440中,访问控制部16向os通知内存访问违规,使os执行内存访问违规处理。

109.这样,如果访问判定部15许可一般任务12请求的访问,则一般任务12能够访问共享内存区域。此外,在一般任务12无意识地请求访问未被许可的内存区域的情况下,访问判定部15不许可一般任务12请求的访问,访问控制部16使os执行内存访问违规处理,由此,内存受到保护。

110.接着,使用图7和图8对本实施方式的与分组发送有关的信息处理装置1的动作例进行说明。

111.图7示出本实施方式的与发送分组构造对应的共享内存区域的例子。

112.图7所示的基准区域大小的共享内存区域被分割成报头、有效载荷中的区域sd1和sd2、以及脚注这样的小于基准区域大小的内存区域。而且,示出共享内存区域整体是应用基于hw内存保护的访问控制的硬件判定区域。此外,示出sd1和sd2是应用基于sw内存保护的访问控制的软件判定区域。

113.图8示出本实施方式的与分组发送有关的访问控制的例子。

114.另外,使用执行通信任务11以及作为一般任务12的一般任务x和一般任务y的例子。此外,设各个任务以规定的周期、执行时刻和执行时间执行。

115.在从图8的表的上端起的3行中,示出表示任务的执行调度的周期、执行时刻、执行

任务,示出时间随着向右端行进而前进。

116.此外,在从图8的表的下端起的3行中,示出各个任务的执行中的基于hw内存保护和sw内存保护的访问控制的状态。

117.具体而言,在周期0的1~3的执行时刻,执行通信任务11。然后,在该时刻,通过访问控制设定部13对访问控制硬件50设定将共享内存区域设为硬件判定区域的硬件判定区域信息、以及读出(r)和写入(w)的访问属性。然后,在该时刻,示出通过访问控制硬件50的基于hw内存保护的访问控制而许可针对共享内存区域的读出(r)和写入(w)的访问。

118.另一方面,在该时刻,示出未对访问判定信息设定软件判定区域信息和访问属性。

119.此外,在周期0的4~7的执行时刻,执行一般任务x。然后,在该时刻,对访问判定信息设定将sd1设为软件判定区域的软件判定区域信息、以及写入(w)的访问属性。然后,在该执行时刻,示出通过访问判定部15和访问控制部16的基于sw内存保护的访问控制而许可针对共享内存区域的有效载荷中的区域sd1的写入(w)的访问。

120.另一方面,在该时刻,示出通过访问控制设定部13对访问控制硬件50设定不将共享内存区域设为硬件判定区域的硬件判定区域信息作为hw访问权信息。

121.此外,在周期0的8~10的执行时刻,执行一般任务y。然后,在该时刻,对访问判定信息设定将sd2设为软件判定区域的软件判定区域信息、以及写入(w)的访问属性。然后,在该执行时刻,示出通过访问判定部15和访问控制部16的基于sw内存保护的访问控制而许可针对共享内存区域的有效载荷中的区域sd2的写入(w)的访问。

122.另一方面,在该时刻,示出通过访问控制设定部13对访问控制硬件50设定不将共享内存区域设为硬件判定区域的硬件判定区域信息作为hw访问权信息。

123.此外,图8的(1)~(3)示出与分组发送有关的一连串的处理例。

124.具体而言,在(1)中,一般任务x访问sd1而写入数据。接着,在(2)中,一般任务y访问sd2而写入数据。然后,在(3)中,通信任务11访问共享内存区域而在报头和脚注写入数据,然后读出共享内存区域整体的数据,作为发送分组而转送到通信i/f40。

125.接着,使用图9和图10对本实施方式的与分组接收有关的信息处理装置1的动作例进行说明。另外,省略与分组发送相同的结构或动作的说明,对差异进行说明。

126.图9示出本实施方式的与接收分组构造对应的共享内存区域的例子。

127.图9所示的基准区域大小的共享内存区域被分割成报头、有效载荷中的区域rd1和rd2、以及脚注这样的小于基准区域大小的内存区域。而且,示出对rd1和rd2应用基于sw内存保护的访问控制。

128.图10示出本实施方式的与分组接收有关的访问控制的例子。

129.具体而言,在周期0的1~3的执行时刻,执行通信任务11。然后,在该时刻,通过访问控制设定部13对访问控制硬件50设定将共享内存区域设为硬件判定区域的硬件判定区域信息、以及读出(r)和写入(w)的访问属性。然后,在该时刻,示出通过访问控制硬件50的基于hw内存保护的访问控制而许可针对共享内存区域的读出(r)和写入(w)的访问。

130.另一方面,在该时刻,示出未对访问判定信息设定软件判定区域信息和访问属性。

131.此外,在周期0的4~7的执行时刻,执行一般任务x。然后,在该时刻,对访问判定信息设定将rd1设为软件判定区域的软件判定区域信息、以及读出(r)的访问属性。然后,在该时刻,示出通过访问判定部15和访问控制部16的基于sw内存保护的访问控制而许可针对共

享内存区域的有效载荷中的区域rd1的读出(r)的访问。

132.另一方面,在该时刻,示出通过访问控制设定部13对访问控制硬件50设定不将共享内存区域设为硬件判定区域的硬件判定区域信息作为hw访问权信息。

133.此外,在周期0的8~10的执行时刻,执行一般任务y。然后,在该时刻,对访问判定信息设定将rd2设为软件判定区域的软件判定区域信息、以及读出(r)的访问属性。然后,在该时刻,示出通过访问判定部15和访问控制部16的基于sw内存保护的访问控制而许可针对共享内存区域的有效载荷中的区域rd2的读出(r)的访问。

134.另一方面,在该时刻,示出通过访问控制设定部13对访问控制硬件50设定不将共享内存区域设为硬件判定区域的硬件判定区域信息作为hw访问权信息。

135.此外,图10的(1)~(3)示出与分组接收有关的一连串的处理例。

136.具体而言,在(1)中,通信任务11从通信i/f40取得接收分组,访问共享内存区域而写入数据。然后,通信任务11读出报头和脚注的数据,验证妥当性。接着,在(2)中,一般任务x访问rd1而读出数据。然后,在(3)中,一般任务y访问rd2而读出数据。

137.***实施方式的效果的说明***

138.如上所述,在本实施方式中,在内存保护环境下,使用与分组构造对应的共享内存区域,通信任务11和一般任务12访问共享内存区域而进行数据共享。而且,针对基准区域大小的共享内存区域的访问通过基于hw内存保护的访问控制来控制,针对小于基准区域大小的有效载荷部分的访问通过基于sw内存保护的访问控制来控制。因此,不受与hw内存保护相伴的区域大小制约地实现访问控制。此外,仅在共享内存区域的一部分使用基于sw内存保护的访问控制,因此,能够抑制cpu负荷。

139.在仅利用基于hw内存保护的访问控制且与一般任务12共享仅通信任务11能够访问的分组构造的内存区域中存储的数据的情况下,产生基于数据复制的开销。

140.更具体而言,通信任务11从分组构造的内存区域向许可一般任务12访问的内存区域复制有效载荷的数据。然后,一般任务12访问许可访问的内存区域,取得被复制的数据,由此能够共享数据,但是,产生与数据复制有关的处理时间和内存使用量的开销。通过使用本实施方式的访问控制,能够避免数据复制,因此,还可得到削减与数据复制有关的处理时间和内存使用量的开销的效果。

141.实施方式2

142.在本实施方式中,对在信息处理装置1动作时也生成访问判定信息的例子进行说明。

143.在本实施方式中,主要对与实施方式1之间的差异进行说明。

144.另外,以下未说明的事项与实施方式1相同。

145.***结构的说明***

146.图11示出本实施方式的信息处理装置1的功能结构。

147.在本实施方式中,信息处理装置1新具有判定信息生成部17。

148.判定信息生成部17根据来自请求生成访问判定信息的任务(以下称作请求任务)的生成访问判定信息的请求,生成访问判定信息。

149.在生成的请求中,包含访问判定部15判定是否许可访问的对象任务(以下为对象任务)的标识符和对象任务请求访问判定部15判定是否许可访问的内存区域(以下称作请

求内存区域)这样的访问判定的要件。此外,在生成的请求中还包含对象任务请求访问判定部15判定是否许可访问的对象任务的执行时刻(以下为请求时刻)和对对象任务赋予的访问属性(以下为赋予属性)这样的访问判定的要件。

150.另外,请求内存区域是通过基于hw内存保护的访问控制而许可请求任务访问但是不许可对象任务访问的内存区域的至少一部分区域。

151.请求任务请求生成访问判定信息,由此,对象任务能够仅在请求时刻以赋予属性访问通过基于hw内存保护的访问控制而不许可对象任务访问的请求内存区域。

152.***动作的说明***

153.接着,使用图12的流程图对本实施方式的信息处理装置1的访问判定信息生成的动作例进行说明。

154.首先,在步骤s500中,在请求任务的执行中,请求任务请求判定信息生成部17生成访问判定信息。另外,在生成访问判定信息的请求中包含对象任务的标识符、请求内存区域、请求时刻和赋予属性这样的访问判定的要件。

155.接着,在步骤s510中,判定信息生成部17确认生成访问判定信息的请求中包含的访问判定的要件与请求任务执行中的hw访问权信息和对象任务的执行调度之间的匹配性。

156.具体而言,判定信息生成部17确认请求内存区域是否小于hw访问权信息的硬件判定区域信息中包含的基准区域大小。此外,判定信息生成部17确认请求时刻是否包含在对象任务的执行调度中。

157.接着,在步骤s520中,判定信息生成部17判定生成访问判定信息的请求中包含的访问判定的要件与请求任务执行中的hw访问权信息和对象任务的执行调度之间的匹配性。

158.具体而言,如果确认到请求内存区域小于请求任务执行中的hw访问权信息的硬件判定区域信息中包含的基准区域大小且请求时刻包含在对象任务的执行调度中,则判定信息生成部17判定为存在匹配性。然后,处理进入步骤s530。

159.另一方面,如果请求内存区域不小于请求任务执行中的hw访问权信息的硬件判定区域信息中包含的基准区域大小或请求时刻未包含在对象任务的执行调度中,则判定信息生成部17判定为不存在匹配性。然后,处理进入步骤s540。

160.在步骤s530中,判定信息生成部17生成访问判定信息。然后,判定信息生成部17使辅助存储装置30存储已生成的访问判定信息。

161.如果被对象任务通知了访问请求,则访问判定部15根据生成的访问判定信息判定是否许可对象任务的访问。

162.在步骤s540中,判定信息生成部17不生成访问判定信息而执行错误处理。

163.***实施方式的效果的说明***

164.如上所述,在本实施方式中,执行中的任务请求生成访问判定信息,由此,新生成访问判定信息。然后,访问判定部15使用生成的访问判定信息判定是否许可访问大小小于基准区域大小的内存区域。因此,在内存区域的利用方法存在变更等的情况下,也能够抑制cpu负荷,并且不受区域大小制约地实现访问控制。进而,不需要在设计时预先规定访问判定信息,还能够提高设计的自由度。

165.以上说明了实施方式,但是,也可以组合实施这2个实施方式。

166.或者,也可以部分地实施这2个实施方式中的1个实施方式。

167.或者,也可以部分地组合实施这2个实施方式。

168.另外,不限于这些实施方式,能够根据需要进行各种变更。

169.标号说明

170.1:信息处理装置;10:处理器;11:通信任务;12:一般任务;13:访问控制设定部;14:任务控制部;15:访问判定部;16:访问控制部;17:判定信息生成部;20:内存;30:辅助存储装置;40:通信i/f;50:访问控制硬件。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1