一种基于角色的Handle系统差异化解析方法与流程

一种基于角色的handle系统差异化解析方法

技术领域

1.本发明属于互联网技术标识技术领域,尤其涉及一种基于角色的handle系统差异化解析方法。

背景技术:

2.handle系统是一个分布式信息系统,旨在为互联网提供高效、可扩展和安全的全局名称服务。handle系统包括了开源协议、名称空间和协议的引用实现。其协议使分布式计算机系统能够存储数字资源的名称或标识(handle,或称句柄)。handle标识技术是起源于互联网,应用于物联网的一种标识符号,以一定的方式赋予互联网上各种对象(文档、图像、多媒体等)一个唯一、合法、安全和永久的标识,通过这个标识可以实现对被标识对象的解读、定位、追踪、查询、应用等功能。这种标识方法的特点是可以根据需要来更改handle的关联值,以反映已标识资源的当前状态,而无须更改handle命名本身。这允许标识的名称在位置和其他当前状态信息更改期间保持不变。handle系统提供标识到值的绑定服务,每个handle可解析为一组值的集合,每个值可以是物品简介、信息摘要、url或其他自定义信息。handle体系采用迭代解析方式、层次解析架构,共分为ghr(ghr,global handle registry全局handle注册表)与lhs(lhs,local handle service本地handle服务)两层,其完整解析架构由handle客户端、ghr与lhs这3个部分组成。

3.但是,现有的handle标识解析机制通常对同一标识返回相同的值集,缺乏针对解析权限的控制能力,不能保证某些个体的访问权限不至于过大,从而使标识内容的隐私遭到泄露。而访问控制技术就是针对越权使用资源的防御措施,可以通过一些访问控制思想模型来构建handle系统的差异化解析方法。早期有研究者通过为单个值记录添加密钥的方式对handle标识进行访问控制([1]孙彬,毛伟.支持单记录访问控制的扩展handle系统[a].中国通信学会信息通信网络技术委员会.中国通信学会信息通信网络技术委员会2009年年会论文集(上册)[c].中国通信学会信息通信网络技术委员会:中国通信学会,2009:5.),但是这种方法需要标识的发布者去确定访问密钥并将它分配给需要解析的用户,在密钥分发以及传输的过程中存在容易泄露的安全问题,并且在工业互联网领域随着请求解析的用户增多,密钥分发需要发布者花费大量的精力管理,以至于该方法不够智能化。而对于早期的访问控制模型有自主访问控制和强制访问控制两种,但他们都存在管理困难工作量大的问题。其后随着网络和计算机技术发展又出现了基于角色的访问控制模型(rbac)、基于任务的访问控制模型、基于安全属性的访问控制模型等。由于工业互联网领域来自不同应用不同角色用户众多的特点,故通过引进角色的概念从而将用户和权限的逻辑分离的rbac可以更加独立的用于此处的访问控制。但又由于当前各种标识数据繁多,对灵活性和适应性的要求也更高,各种标识信息共享日益增加,而权限的变更和撤销也变得更加复杂,现存的一般rbac模型已经不能满足handle标识解析的需求。因此,设计一种针对不同角色用户返回不同值集的差异化解析方法势在必行。

技术实现要素:

[0004]

为了克服上述问题,本发明目的是提供一种基于角色的handle系统差异化解析方法,可以由标识发布者根据一定的规则来确定handle解析请求者的角色,从而动态的给其分配相应的权限,更加灵活方便的保证了标识内容的隐私性。

[0005]

本发明是采用如下技术方案实现的:

[0006]

一种基于角色的handle系统差异化解析方法,包括如下步骤:

[0007]

步骤一、标识发布者(例如企业等)将建好的角色权限模以及标识相关内容上传至lhs(lhs,local handle service本地handle服务),进行标识申请及相关内容储存工作。

[0008]

步骤二、申请解析的用户通过handle客户端向标识发布者申请已有标识的相关角色权限。

[0009]

步骤三、用户对已有权限的标识进行解析获取具有相应权限的解析值集。

[0010]

(1)上述方法中handle客户端包括:

[0011]

标识上传模块:用于接收标识发布者的内容并判断合理性且完成相关操作;

[0012]

请求解析模块:用于接收用户请求并返回给用户最终解析结果;

[0013]

角色授予模块:用于响应申请授予角色用户的请求并完成相关操作;

[0014]

可信度计算模块:用于计算请求标识权限的用户的综合可信度;

[0015]

角色管理数据库:用于存储申请标识的用户ip和角色对应关系。

[0016]

(2)进一步的,所述步骤一的具体过程如下:

[0017]

1.1、企业等标识发布者先根据自己的设置在基于支持handle解析的角色访问控制模型上进行建模,包括角色集和权限集;其中:

[0018]

角色集中包含一个或多个角色,每个角色授予一个针对此处该标识独有的角色标识。

[0019]

权限集中包含一个或多个不同的权限,与普通rbac不同的是,这里的权限不代表读、写、控制等基本权限,而是对某一条值的解析权限,一般情况下有几个值信息就有几个权限,即权限集等同于完整值集。

[0020]

各个角色对应于一个或者多个权限,该角色拥有哪几个权限即拥有对相应哪几条值的解析资格。

[0021]

这里规定角色和权限利用权限码来对应,有几个权限则该权限码有几位,权限码的每一位代表的是对相应值的解析资格,按照值集顺序从前到后固定不变。当某角色拥有对某个值的解析资格则该值对应权限位为1,否则为0。

[0022]

要求对于每个标识都有一个通用基本角色,该角色拥有企业设置的不需要考虑其隐私性的值的解析权限。

[0023]

具体的,这里使用的基于支持handle解析的角色访问控制模型中,将根据拥有解析值的条数将不同的角色分为不同的服务级别,不同的服务级别拥有的权限数目不同并且拥有不同的信任值范围。在用户实际请求过程中,将在其可信度对应的服务级别或低于该级别的服务级别中挑选其属性关键字对应的角色标识返回给用户进行使用。服务级别c

t

划分如以下公式所示:

[0024][0025]

其中,s1、s2......s

k

分别表示各个服务级别,t

r

表示用户的可信度,d1、d2......d

k

‑1表示标识发布者设置的可信度范围。

[0026]

1.2、企业将自己建好的模以及相应的值集信息发送给handle客户端的标识上传模块,该模块判断请求合理后,将其转发给本地命名机构。

[0027]

1.3、本地命名机构接收该建模以及值集信息,为其创建一个本地的唯一标识。并且解析该建模,为该标识在本地数据库中新增关于此标识的记录,该记录包括新创建的唯一标识、建模中各个角色的角色标识以及每个角色相应的权限码、标识的值集。

[0028]

1.4、本地命名机构将该标识以及解析得到的发布者设置的通用基本角色码返回给标识上传模块。标识上传模块将该标识添加至角色管理数据库,并为其添加一条用户ip为空,角色标识为通用基本角色标识的记录,用于之后未申请到角色的用户进行标识解析。

[0029]

1.5、标识上传模块将完整标识返回给上传者并告知发布已完成。(3)进一步的,所述步骤二的具体过程如下:

[0030]

2.1、用户向handle客户端的角色授予模块发出请求,请求授予某handle标识的某个角色或者某些权限,也可以包含该授权角色的生命周期信息。

[0031]

2.2、角色授予模块接收到请求,解析该请求信息,分析出标识对应的发布者信息、请求的用户以及该用户的相关信息。

[0032]

2.3、角色授予模块将该用户的相关信息发送至可信度计算模块,该模块对所请求用户进行综合可信度的计算,并将结果返回给角色授予模块。

[0033]

具体的,所述综合可信度通过如下公式计算:

[0034]

t=β*a

t

+(1

‑

β)*b

t

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(2)

[0035]

其中a

t

表示用户基本可信度,b

t

表示用户行为可信度,β表示用户基本可信度和用户行为可信度的调节因子。

[0036]

影响用户可信度的因子主要有五个:静态的属性(利用静态可信度表示其可信程度)、可信平台、系统、安全设备以及应用软件(指应用程序)。

[0037]

所述用户基本可信度a

t

通过如下公式计算:

[0038]

a

t

=ω1*t+ω2*(m1÷

n1)+ω3*(m2÷

n2)+ω4*(m3÷

n3)+ω5*(m4÷

n4)

ꢀꢀꢀ

(3)

[0039]

其中,n1,n2,n3,n4分别表示可信平台、系统、安全设备、应用程序四类操作数的数目,m1,m2,m3,m4分别表示可信平台、系统、安全设备、应用程序中可信操作的数目,其中t为静态可信度(由系统设定)。ω1、ω2、ω3、ω4、ω5分别表示静态可信度、可信平台、系统、安全设备、应用程序的权重占比。

[0040]

所述用户行为可信度b

t

通过如下公式计算:

[0041]

b

t

=∑ν

i

÷

∑|ν

i

|

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(4)

[0042]

其中,ν

i

表示访问事件的敏感度。将良性访问事件的敏感值定为ν

i

=1,恶意访问事件ν

i

=

‑

2,以体现可信度的慢增骤降原则。其敏感值可以通过系统的历史记录和与用户的

历史访问确定,也可以直接通过用户目前访问的行为目的和其权限度进行确定。

[0043]

2.4、角色授予模块将请求的用户属性等信息和获得的综合可信度组合为新报文发送给相应发布者的授权管理部门。授权管理部门审核该请求,根据该用户的综合可信度选择一个相应的服务级别。在该服务级别内对用户属性的关键字进行匹配,进而得到用户的角色。授权成功后,将该用户可激活角色的唯一角色码反馈给handle客户端的角色授予模块,并添加给予该角色的生命周期。

[0044]

2.5、企业将授权信息返回给角色授予模块后,该模块将该完整handle标识、申请用户的ip以及收到的角色标识和相应的生命周期储存在角色管理数据库中(若角色标识为通用基本角色标识,则可以不进行存储)。然后返回给申请用户一个授权已完成的信息。

[0045]

2.6、用户接收到授权信息后,就可以进行相关的解析访问操作。

[0046]

2.7、在生命周期的截止时间到达时,handle客户端删除handle角色管理数据库的对应条目,授权终止。

[0047]

(4)进一步的,所述步骤三的具体过程如下:

[0048]

3.1、用户将所申请解析的handle标识提交给handle客户端的请求解析模块。

[0049]

3.2、handle客户端的请求解析模块接收该标识,然后在角色管理数据库中查找该标识是否真实存在,若不存在则返回给用户标识错误信息。若存在则查找对应申请解析的用户ip是否存在,若存在则返回其对应角色标识;若不存在,则返回企业设置的通用基本角色的角色标识。

[0050]

3.3.请求解析模块向ghr(ghr,global handle registry全局handle注册表)发送前缀并解析得到本地服务站点的相关信息。

[0051]

3.4、请求解析模块将该用户对应角色标识和完整handle标识组合为新报文发送给lhs本地服务站点。

[0052]

3.5、本地服务站点接收该报文,解析出handle标识和对应角色标识。

[0053]

3.6、本地服务站点根据handle标识以及相应的角色标识,确定该用户的权限码,将相应值集拷贝返回给handle客户端的请求解析模块。

[0054]

3.7、handle客户端的请求解析模块将最终结果值集返回给用户,解析结束。

[0055]

(5)更进一步的,为提高解析效率,可以在handle客户端增设一个hash表和内存池。

[0056]

hash表:hash表中携带一个记录每个hash结点最近命中时间的lru链表。hash表中根据handle名称和对应角色码的hash结果值决定位置,在此位置存放对应的内存池中对应的handle解析结果的地址指针。

[0057]

内存池:内存池中存放handle标识解析结果的报文。

[0058]

当handle客户端的请求解析模块解析到申请ip的角色码后,先在hash表中查找是否有对应记录,有的话取其记录的内存池中相应记录的指针,然后快速获取值集并更新lru最近命中链表。若没有对应记录则按照步骤二及步骤三开始依序执行至解析结束,将返回值集给客户端后查看hash表是否有空闲节点,若有,则将该值集信息存入内存池,将相应指针存入hash节点,并且将时间信息写入lru链表。若没有空闲节点,则删除lru中最早命中节点的所有记录,然后将该值集信息存入内存池,将相应指针存入hash节点,并且将时间信息写入lru链表存入信息。

[0059]

与现有技术相比,本发明方法的优势在于:

[0060]

1、本发明设计了角色划分,使解析结果对于不同的角色用户有了不同的返回值集,且通过用户再申请即可以改变其角色,角色的确定更加动态。

[0061]

2、本发明设计了可信度度量方法,使不满足条件的相应恶意请求者即使可以匹配到角色也不会授权。

[0062]

3、本发明设计了权限码作为角色和权限之间的桥梁,使不同角色通过其唯一权限码对应不同的多个权限,使角色权限的管理变得简明便捷,更满足工业互联网领域的需要。

[0063]

本发明设计合理,通过请求标识的用户动态的请求角色实现了动态为其分配标识的解析值集。

附图说明

[0064]

图1表示目前handle解析系统架构图。

[0065]

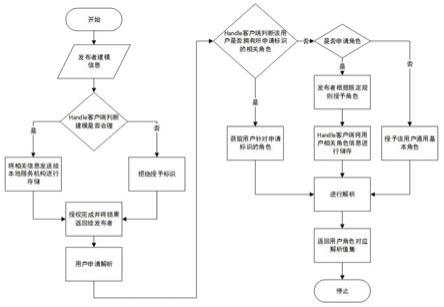

图2表示本发明提供的handle标识解析流程图。

[0066]

图3表示本发明中handle客户端架构图。

[0067]

图4表示本发明基于支持handle解析的角色访问控制模型。

[0068]

图5表示本发明基于角色访问控制示意图。

具体实施方式

[0069]

下面结合具体的实施例对本发明的技术方案进行详细解释,但不构成对本发明的限制。

[0070]

本实施例以对工业生产中某一机器进行标识解析为例进行介绍。

[0071]

一种基于角色的handle系统差异化解析方法中,handle客户端包括:标识上传模块:用于接收标识发布者的内容并判断合理性且完成相关操作;请求解析模块:用于接收用户请求并返回给用户最终解析结果;角色授予模块:用于响应申请授予角色用户的请求并完成相关操作;可信度计算模块:用于计算请求标识权限的用户的综合可信度;角色管理数据库:用于存储申请标识的用户ip和角色对应关系。

[0072]

具体方法如下:

[0073]

步骤一、企业等标识发布者将建好的角色权限模以及标识相关内容上传至lhs本地handle服务站点,进行标识申请及相关储存工作。

[0074]

1.1、企业等标识发布者先根据自己的设置在基于支持handle解析的角色访问控制模型上进行建模,包括角色集和权限集,其中:

[0075]

角色集中包含一个或多个角色,每个角色授予一个针对此处该标识独有的角色标识。

[0076]

权限集中包含一个或多个不同的权限,与普通rbac不同的是,这里的权限不代表读、写、控制等基本权限,而是对某一条值的解析权限,一般情况下有几个值信息就有几个权限,即权限集等同于完整值集。

[0077]

各个角色对应于一个或者多个权限,该角色拥有哪几个权限即拥有对相应哪几条值的解析资格。

[0078]

这里规定角色和权限利用权限码来对应,有几个权限则该权限码有几位,权限码

的每一位代表的是对相应值的解析资格,按照值集顺序从前到后固定不变。当某角色拥有对某个值的解析资格则该值对应权限位为1,否则为0。

[0079]

要求对于每个标识都有一个通用基本角色,该角色拥有企业设置的不需要考虑其隐私性的值的解析权限。

[0080]

表1为该机器标识发布者为其在基于handle解析的角色访问控制模型上建好的模:

[0081]

表1标识发布者建模

[0082]

服务等级可信度范围角色关键字角色标识权限码s10≤t

r

≤0.3通用基本角色base11000s20.3<t

r

≤0.5机器维修厂商repair11001s20.3<t

r

≤0.5物流厂商transmit11100s30.5<t

r

≤0.8经销商sell11101s40.8<t

r

≤1终端客户client11111s40.8<t

r

≤1机器生产公司make11111

[0083]

其中,通用基本角色权限码为11000表示该发布者设置的标识有五个权限,而该角色对第一、二个值信息拥有解析资格,对三、四、五个值信息没有解析资格。

[0084]

而其五条值信息分别为:型号:xcv94,产地:浙江温州,价格:1870,产品vin编码:gdiisaloijd5g65945568,公司网址:http://www.xyj.com/。

[0085]

1.2、企业将自己建好的模以及相应的值集信息发送给handle客户端的标识上传模块,该模块判断请求合理后将其转发给本地命名机构。

[0086]

1.3、本地命名机构接收该建模以及值集信息,为其创建一个本地的唯一标识为:20.500.12357/spare_parts(20.500.12357为前缀表示该命名机构,spare_parts为后缀为命名机构定义)。然后解析该建模,为该标识在本地数据库中新增关于此标识的记录,该记录包括标识,其对应角色的角色码,以及每个角色相应的权限码,标识的值集。本地数据库记录如下表2所示:

[0087]

表2本地数据库记录

[0088][0089]

1.4、本地命名机构将该标识以及解析得到的发布者设置的通用基本角色码返回给标识上传模块。标识上传模块将该标识添加至角色管理数据库,并为其添加一条用户ip为空,角色标识为通用基本角色标识的记录,用于之后未申请到角色的用户进行标识解析。角色管理数据库添加数据如下表3所示:

[0090]

表3角色管理数据库

[0091]

标识用户ip角色标识角色截止时间20.500.12357/spare_partsnullbasenull

[0092]

1.5、标识上传模块将完整标识返回给上传者并告知发布已完成。

[0093]

步骤二、申请解析的用户通过handle客户端向标识发布者申请已有标识的相关角色权限。

[0094]

2.1、某用户向handle客户端的角色授予模块发出请求,请求授予该handle标识的相关角色或相应权限,也可以包含该授权角色的生命周期信息。

[0095]

2.2、角色授予模块接收到请求,解析该请求信息,分析出标识对应的发布者信息、请求的用户以及该用户的相关信息。

[0096]

2.3、角色授予模块将该用户的相关信息发送至可信计算模块,该模块对所请求用户进行综合可信度的计算,并将结果返回给角色授予模块。

[0097]

根据捕获的信息计算该用户的综合可信度,可信报告中记录了该用户的540个相关的操作记录,当中分数可信平台、系统、安全设备、应用软件的数量依次是:90、120、140、190,而分属可信操作集库的数量依次是:72、84、126、152,系统给出其静态的可信度是0.9。假定采用专家打分法来确定权重,其值依次是:0.2、0.2、0.3、0.1、0.2。根据公式(3),得出用户基本可信度a

t

=0.8。日志记录中用户良性行为30,不良行为事件10,根据公式(4)得出b

t

=0.6。用户最终可信度值可通过公式(2)计算,根据专家给出调节因子β=0.6,t=0.6*0.8+0.4*0.6=0.72。

[0098]

2.4、角色授予模块将请求的用户属性等信息和获得的综合可信度组合为新报文发送给相应发布者的授权管理部门。授权管理部门审核该请求,根据该用户的综合可信度选择一个相应的服务级别,此实施例中为0.72,为s3。在该服务级别内对用户属性的关键值进行匹配,进而得到用户的角色。若用户属性关键字匹配为经销商,则直接返回sell角色标识,并添加给予该角色的生命周期;若不是,则对低服务级别即s1和s2属性关键字进行匹配,匹配不成功则返回通用基本角色标识。

[0099]

2.5、企业将授权信息返回给角色授予模块后,该模块将该完整标识、申请用户的ip以及收到的角色标识和相应的生命周期储存在本地角色管理数据库中。然后返回给申请用户一个授权已完成的信息。

[0100]

2.6、用户接收到授权信息后,就可以进行相关的解析访问操作。

[0101]

2.7、在生命周期的截止时间到达时,handle客户端删除handle角色管理数据库的对应条目,授权终止。

[0102]

步骤三、用户对已有权限的标识进行解析获取具有相应权限的解析值集。

[0103]

3.1、用户将所申请解析的handle标识提交给handle客户端的请求解析模块。

[0104]

3.2、handle客户端的请求解析模块接收该标识,然后在角色管理数据库中查找该标识是否真实存在,若不存在则返回给用户标识错误信息。若存在则查找对应申请解析的用户ip是否存在,若存在则返回其对应角色标识;若不存在,则返回企业设置的通用基本角色的角色标识。

[0105]

3.3、请求解析模块向ghr(ghr,global handle registry全局handle注册表)发送前缀并解析得到本地服务站点的相关信息。

[0106]

3.4、请求解析模块将该用户对应角色码和完整handle标识组合为新报文发送给lhs。

[0107]

3.5、lhs接收该报文,解析出handle标识和对应角色标识。

[0108]

3.6、本地服务站点根据handle标识以及相应的角色标识sell,确定该用户的权限码为11101,将相应值集{型号:xcv94,产地:浙江温华,价格:1870,公司网址:http://www.xyj.com/}拷贝返回给handle客户端的请求解析模块。

[0109]

3.7、handle客户端的请求解析模块将最终结果值集返回给用户,解析结束。

[0110]

最后所应说明的是,以上实施例仅用以说明本发明的技术方案而非限制,尽管参照本发明实施例进行了详细说明,本领域的普通技术人员应当理解,对本发明的技术方案进行修改或者等同替换,都不脱离本发明的技术方案的精神和范围,其均应涵盖本发明的权利要求保护范围中。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1