基于数据Petri网的多视角网络交易风险识别方法

基于数据petri网的多视角网络交易风险识别方法

技术领域

1.本公开属于计算机、互联网技术领域,特别涉及一种基于数据petri网的多视角网络交易风险识别框架方法。

背景技术:

2.当今是数字创新的时代,随着信息和网络技术技术的飞速发展,商业环境产生了的动态变化,商业交易从基于现金的交易转向基于电子的交易是不可阻挡的趋势。电子商务提供网络设施、支付平台、安全平台和管理平台等共享资源平台,可以有效且低成本地为企业或者个人进行线上商业活动。其对提高社会生产力、带动科技进步、助推经济社会升级转型、创造新的经济增长点与就业机会等具有深远影响。

3.现有的网络交易风险识别方法,需要大量的历史数据作为支撑,缺乏实时性和过程性。因此,能够全面、实时、动态地对网络交易可能存在的风险进行识别是十分必要的。

技术实现要素:

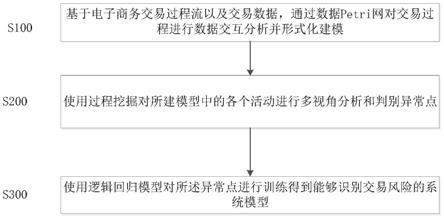

4.为了解决上述问题,本公开提供了一种基于数据petri网的多视角网络交易风险识别方法,其包括如下步骤:

5.s100:基于电子商务交易过程流以及交易数据,通过数据petri网对交易过程进行数据交互分析并形式化建模;

6.s200:使用过程挖掘对所建模型中的各个活动进行多视角分析和判别异常点;

7.s300:使用逻辑回归模型对所述异常点进行训练得到能够识别交易风险的系统模型。

8.通过上述技术方案,本方法能够动态的模拟整个交易过程,清楚地观察到用户行为的走向以及各个活动点的情况,并且结合多个视角的监测结果,能够更加好地对交易过程中的可能风险进行识别。

附图说明

9.图1是本公开一个实施例中所提供的一种基于数据petri网的多视角网络交易风险识别方法流程图;

10.图2是本公开一个实施例中所提供的电商交易中的资源交互过程图;

11.图3是本公开一个实施例中prom lite中的原型petri网模型;

12.图4是本公开一个实施例中电商交易流程dpn模型;

13.图5是本公开一个实施例中prom lite中的部分dpn模型;

14.图6是本公开一个实施例中多视角检测系统的框架图;

15.图7是本公开一个实施例中控制流分析结果示例图;

16.图8是本公开一个实施例中吞吐量时间分析结果示例图;

17.图9是本公开一个实施例中资源分析结果图;

18.图10是本公开一个实施例中用户行为模式挖掘和检测图;

19.图11是本公开一个实施例中数据流分析结果图;

20.图12是本公开一个实施例中交叉验证结果图。

具体实施方式

21.在一个实施例中,如图1所示,本公开提供了一种基于数据petri网的多视角网络交易风险识别方法,其包括如下步骤:

22.s100:基于电子商务交易过程流以及交易数据,通过数据petri网对交易过程进行数据交互分析并形式化建模;

23.s200:使用过程挖掘对所建模型中的各个活动进行多视角分析和判别异常点;

24.s300:使用逻辑回归模型对所述异常点进行训练得到能够识别交易风险的系统模型。

25.就该实施例而言,petri网(petri net,pn)中的变迁、库所等概念可以较好地描述流程中的各种行为、资源以及它们的动态协作关系,能较好地用于复杂系统中常见的同步、并发、分布、冲突、资源共享等现象。因此,petri网模型被引入了网络交易风险识别中。

26.本方法结合dpn的相关定义及触发规则,以dpn为基础,提出了构建电子商务交易过程中风险识别模型的方法。然后通过对所构建的模型进行动态仿真,并分析和监测整个电子商务交易过程。而后,通过使用机器学习算法对经过多视角分析得到的异常点组合进行训练,最终得到网络交易风险识别的模型。

27.所述的构建网络交易风险识别模型的方法是,首先建立整体的交易过程流,并建立原型petri网模型,然后根据活动之间的数据交互与规则,将原型petri网模型扩展为dpn模型。本方法能够动态地模拟整个交易过程,清楚地观察到交易过程中各个活动的走向以及异常的情况,并且结合多视角的检测结果,能够更加好地对交易过程中的可能风险进行识别。

28.在另一个实施例中,所述步骤s100中进一步包括如下步骤:

29.s101:建立电子商务交易过程流,并建立原型petri网模型;

30.s102:根据活动之间的数据交互与规则,将原型petri网模型扩展为数据petri网模型。

31.就该实施例而言,图2显示了电商交易是一个多方数据交换的过程。我们可以看到,买家为购买商品或者服务会在电子商务平台中进行浏览、选择等一系列操作。买家(buyer)、电商平台(bsc)和卖家(seller)彼此交互。用户、商家、订单的信息等都存储在平台系统的后台数据库中。平台集成了第三方收银发布的第三方支付sdk(tp),在第三方支付中,用户选择支付方式向收银服务器(cs)进行付款。收银服务器会记录下付款信息,通知商家付款完成,并记录到收银员的后台服务器中。其中,binfo是买家的个人信息表,opt是当前的行为模式,orderc是只包含了与商家相关的订单信息(比如,用户想要购买的商品的类型和数量),minfo是商家的信息,orderf是正式的订单信息(包括订单id、金额等详细的订单信息),tn是收银服务器生成的与当前订单交易对应的唯一的标志,ntf代表了支付完成的通知信息,bsinvoice是发票信息,其中包含了买卖双方的交易信息。

32.在另一个实施例中,所述步骤s101中进一步包括如下步骤:使用过程挖掘工具

prom lite处理电子商务交易过程流的事件日志数据,得到原型petri网模型。

33.就该实施例而言,使用prom lite处理符合图2电子商务交易过程流的事件日志,得到图3所示的原型petri网模型。在此基础上,并根据数据交互情况,建立如图4所示的数据petri网模型。其变迁及其含义、资源、变量等值详细记录在表1,表2,表3中。表1表示模型中的变量定义及其含义,表2表示petri网中的变迁及其资源,表3表示模型中的数据交互情况。图5展示了在prom lite中建立的部分dpn模型。

34.变量变量含义说明v0completeness_status用户信息完整度v1credit_score信用等级v2password有效密码v2’password_1实时输入密码v3goods_id付款前商品idv3’goods_id_1付款后商品idv4goods_type付款前商品类别v4’goods_type_1付款后商品类别v5intention to sell同意销售v6notify_url_address通知urlv7total_amount付款前总金额v7total_amount_1付款后总金额v8payment_status支付状态v9address付款前地址v9’address_1付款后地址v10transaction_number交易码v10’transaction_number_1输入交易码v11tn(cs_signature_status)收银服务器签名v12tn(s_signature_status)卖家签名v13tn(b_signature_status)买家签名v14cs_finish支付签名v15loginip登录ip地址v16logindt登录地点v17current behavior实时交易行为v18similarity_behavior行为检测相似度

35.表1

36.[0037][0038]

表2

[0039]

[0040][0041]

表3

[0042]

在另一个实施例中,所述步骤s200中进一步包括如下步骤:

[0043]

s201:对所述电子商务交易过程流的历史事件日志数据进行清洗和挖掘后得到用户行为模式库;

[0044]

s202:从控制流、资源、吞吐量时间的视角采用过程挖掘进行一致性检测分析,得到用户异常点检测数据集;

[0045]

s203:从数据流视角,使用所述用户行为模式库,进行包含用户行为模式匹配功能的检测分析,得到用户异常点检测数据集。

[0046]

就该实施例而言,根据图6所示,该方法主要可以分为三个部分:清洗事件日志数据并得到用户行为模式库;包含控制流、资源、吞吐量时间的过程挖掘多视角的一致性检验,以及包含用户模式匹配功能的基于数据petri网的数据流分析。

[0047]

在另一个实施例中,所述步骤s200中的过程挖掘采用过程挖掘工具prom lite。

[0048]

就该实施例而言,过程挖掘在数据挖掘和业务过程管理之间搭建了一个重要桥梁,被广泛地应用于实时监测业务过程运行的情况。我们拟采用过程挖掘工具prom lite作为二次开发实验平台,该软件提供了大量的插件。分别使用reply a log on petri net for conformance analysis、replay a log for performance/conformance analysis、multi-perspective explorer、conformance checking of dpn等插件从过程流的多个视角出发,进行控制流、时间流、资源流、数据流检测。用户静态属性数据进行全序列模式匹配算法,用户动态属性数据使用。最后以多视角检测得到的用户异常检测特征点组成为数据集,使用python编程工具,训练逻辑回归模型,从而得到能够根据当前交易的事件日志进行判断的分类模型,从而达到判断用户是否存在异常的目标。

[0049]

在另一个实施例中,所述步骤s202中的控制流视角的检测分析是使用prom lite中的合规性检查进行的分析。

[0050]

就该实施例而言,控制流分析是使用合规性检查进行的,其目标是找到建模的行为和观察的行为之间的共性与差异,不合模型的偏差往往暗示着异常。使用插件reply a log on petri net for conformance analysis来完成对控制流的检测的结果如图7所示。其中alignment代表活动序列的控制流一致性检测结果。活动被标注为浅色代表正常,而深

色代表了当前的事件日志与模型不匹配的情况。

[0051]

在另一个实施例中,所述步骤s202中的吞吐量时间视角的检测分析是通过测量活动之间的时间间隔来进行的分析。

[0052]

就该实施例而言,时间视角关注时间段的时间和频率,吞吐量时间分析是通过测量活动之间的时间间隔来完成的。如果某条日志执行时间不符合标准模型,将被标记为异常。使用插件replay a log for performance/conformance analysis进行分析的结果如图8所示。

[0053]

在另一个实施例中,所述步骤s202中的资源视角的检测分析是使用prom lite中属性插件的一致性检查器进行的分析。

[0054]

就该实施例而言,日志中的资源信息,隐藏着各个参与者之间的联系。攻击者往往通过入侵系统、伪造身份来实现欺诈行为。使用prom lite中属性插件的一致性检查器的结果如图9所示。

[0055]

从图9中可以看出,不同的活动由不同的执行者完成,会呈现不同的颜色,例如表明unk对应未知的执行者、sel指卖家、buy是买家、bcs代表执行者为电商平台bcs等。对于执行者为未知的,我们将其视为可疑的异常。

[0056]

在另一个实施例中,所述步骤s203中的数据流视角的检测分析是对用户实时输入的行为模式进行的分析。

[0057]

就该实施例而言,数据感知方法提供了嵌入在流程模型中的每个活动的相关信息。对于存储在数据库表中而不是事件日志中的相关数据。需要经过相关算法或者函数转换成dpn可以分析判断的变量。

[0058]

我们将对用户实时输入的行为模式作为对当前交易异常与否的标准之一。图10表述了对用户行为模式挖掘与检测的原理。对于模型中的活动u,即检测用户行为这一活动,对其输入的变量为用户实时的活动序列组。根据用户正常的行为模式集,使用相似度匹配算法对其进行匹配检测,得到行为相似度值v18,并存储到事件日志中。最终结果使用conformance checking of dpn插件对事件日志和数据petri网进行匹配分析,结果如图11所示。

[0059]

在另一个实施例中,所述步骤s300中进一步包括如下步骤:根据得到的用户异常检测点数据集,通过交叉验证的方式对逻辑回归模型进行测试。

[0060]

就该实施例而言,在多视角检测过程中,每个视角给出当前交易是否存在欺诈的结论。逻辑回归模型将这些视角的检测结论作为特征。因此,本文从数据petri网和数据挖掘过程中获得了79个异常检测特征。这些特征用于从多个角度检测当前事务是否异常。这些特征被用作逻辑回归模型的特征向量。部分特征及其含义如表4所示。

[0061][0062]

表4

[0063]

本部分使用用户异常检测点数据集,通过交叉验证的方式对逻辑回归模型进行测试。通过数据集比例划分实验能够得知,数据集划分比例为8∶2时,逻辑回归模型的综合性能最好,因此在进行交叉验证时,将数据集划分为5份,使得每轮测试中训练集与测试集的比例为8∶2,使模型得到更好的预测能力。

[0064]

图12展示了经过交叉验证之后,逻辑回归模型进行用户异常检测的预测结果,实验中使用了三个指标对模型性能进行评价,分别为精确率、召回率以及f-score,其中,最左侧柱状图代表精确率,中间柱状图代表召回率,最右侧柱状图代表f-score,图中分别展示了5组测试的预测结果。

[0065]

计算并记录上述5组测试结果的平均值,由表5所示。表5表示逻辑回归模型预测结果。从表中能够看出,逻辑回归模型具有较高的准确率、精确率、召回率、f-score以及auc。因此,该逻辑回归模型对于当前用户是否存在异常情况具有较高的预测准确性,能够很好地判断出用户异常情况的发生。

[0066]

性能指标precisionrecallf-scoreaccuracyauc平均值0.9120.8330.8270.8960.935

[0067]

表5

[0068]

尽管以上结合附图对本发明的实施方案进行了描述,但本发明并不局限于上述的具体实施方案和应用领域,上述的具体实施方案仅仅是示意性的、指导性的,而不是限制性的。本领域的普通技术人员在本说明书的启示下和在不脱离本发明权利要求所保护的范围的情况下,还可以做出很多种的形式,这些均属于本发明保护之列。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1