一种密钥的使用方法、装置、电子及存储介质与流程

1.本技术涉及操作系统的技术领域,具体而言,本技术涉及一种密钥的使用方法、装置、电子及存储介质。

背景技术:

2.针对移动操作系统的加密操作,包括使用对称加密算法对操作系统上某个目录或者某个文件上的敏感数据进行加密等过程。经过加密操作之后,由用户创建的敏感数据在存入磁盘之前会根据提供的密钥自动加密,相应地,根据由用户输入的针对敏感数据的读取指令读取数据之前会根据提供的密钥自动解密。该方式可以保证敏感数据的安全性,并阻止以非授权方式获取敏感数据。

3.由于对于对称加密算法而言,加密/解密过程使用同一个密钥,因此,密钥的安全性至关重要。如何既保证密钥安全,又能增加密钥的实用性,则成为目前最重要的问题。

技术实现要素:

4.本技术实施例的目的旨在能解决如何兼顾密钥的安全性和实用性的问题。

5.根据本技术实施例的一个方面,提供了一种密钥的使用方法,该方法包括:

6.根据用户输入的第一密码和存储的第一密钥确定原始密钥,并以预设安全方式缓存原始密钥;

7.当接收到携带加密目录的访问指令时,判断加密目录配置的密钥特征值与原始密钥对应的密钥特征值是否相等;

8.当判断结果为相等时,根据配置的密钥特征值对加密目录进行加密/解密操作。

9.根据本技术实施例的另一个方面,提供了一种密钥的使用装置,该装置包括:

10.确定模块,用于根据用户输入的第一密码和存储的第一密钥确定原始密钥,并以预设安全方式缓存原始密钥;

11.判断模块,用于当接收到携带加密目录的访问指令时,判断加密目录配置的密钥特征值与原始密钥对应的密钥特征值是否相等;

12.加密/解密模块,用于当判断结果为相等时,根据配置的密钥特征值对加密目录进行加密/解密操作。

13.根据本技术实施例的另一个方面,提供了一种电子设备,该电子设备包括:

14.存储器、处理器及存储在存储器上的计算机程序,该处理器执行计算机程序以实现本技术实施例一个方面所示的一种密钥的使用方法的步骤。

15.根据本技术实施例的再一个方面,提供了一种计算机可读存储介质,其上存储有计算机程序,该计算机程序被处理器执行时实现本技术实施例一个方面所示的一种密钥的使用方法的步骤。

16.根据本技术实施例的一个方面,提供了一种计算机程序产品,该计算机程序被处理器执行时本技术实施例一个方面所示的一种密钥的使用方法的步骤。

17.本技术实施例提供的技术方案带来的有益效果是:

18.本技术实施例提供了一种密钥的使用方法,

19.根据用户输入的第一密码(例如,锁屏密码)和存储的第一密钥确定原始密钥,而非直接对原始密钥进行存储,即以存储第一密钥的方式来解决原始密钥的存储问题;在得到原始密钥之后,又以预设安全方式缓存原始密钥,并非在获取原始密钥之后,以现有的非安全方式去缓存原始密钥;在接收到针对加密目录的访问指令时,可以将配置的密钥特征值与原始密钥的密钥特征值进行对比,来判断该加密目录是否采用了原始密钥进行加密;最后,当判断该加密目录采用了原始密钥加密后,是根据加密目录配置的密钥特征值对加密目录进行加密/解密操作,即通过原始密钥的密钥特征值来处理加密/解密过程中的任务。本技术提供的方案在使用密钥的各个环节都采取了安全措施,既保证了原始密钥的安全,也保证了原始密钥的实用性。

附图说明

20.为了更清楚地说明本技术实施例中的技术方案,下面将对本技术实施例描述中所需要使用的附图作简单地介绍。

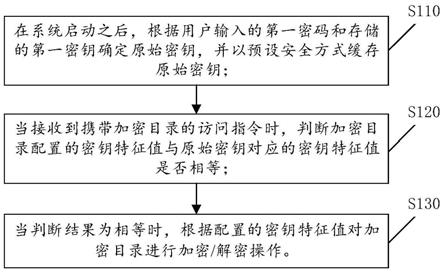

21.图1为本技术实施例提供的一种密钥的使用方法的流程示意图;

22.图2为本技术实施例提供的一种密钥的使用装置的结构示意图;

23.图3为本技术实施例提供的一种电子设备的结构示意图。

具体实施方式

24.下面结合本技术中的附图描述本技术的实施例。应理解,下面结合附图所阐述的实施方式,是用于解释本技术实施例的技术方案的示例性描述,对本技术实施例的技术方案不构成限制。

25.本技术领域技术人员可以理解,除非特意声明,这里使用的单数形式“一”、“一个”、“所述”和“该”也可包括复数形式。应该进一步理解的是,本技术实施例所使用的术语“包括”以及“包含”是指相应特征可以实现为所呈现的特征、信息、数据、步骤、操作、元件和/或组件,但不排除实现为本技术领域所支持其他特征、信息、数据、步骤、操作、元件、组件和/或它们的组合等。应该理解,当我们称一个元件被“连接”或“耦接”到另一元件时,该一个元件可以直接连接或耦接到另一元件,也可以指该一个元件和另一元件通过中间元件建立连接关系。此外,这里使用的“连接”或“耦接”可以包括无线连接或无线耦接。这里使用的术语“和/或”指示该术语所限定的项目中的至少一个,例如“a和/或b”指示实现为“a”,或者实现为“a”,或者实现为“a和b”。

26.为使本技术的目的、技术方案和优点更加清楚,下面将结合附图对本技术实施方式作进一步地详细描述。

27.本技术实施例提供了一种密钥的使用方法,该方法可以由终端设备实现。本技术涉及的终端设备配置有至少一个应用;该终端设备还配置有显示模块,该显示模块还配置相应的锁屏界面和锁屏密码;该终端设备还配置有文件系统,文件系统用于管理该终端设备存储的所有文件,该文件系统属于内核层级的模块。该至少一个应用通过文件系统来访问存储于终端设备中的相应的文件。终端设备中存储的文件可以包括:文本文件,例如word

文档,excel文档、ppt文档、纯文本文件等,以及图片文件、flash动画文件、视频文件、声音文件等。通过终端设备实现的密钥的使用方法,既保证了密钥的安全,也增强了密钥的实用性,实现针对前述各种类型的敏感文件的保护。

28.下面通过对几个示例性实施方式的描述,对本技术实施例的技术方案以及本技术的技术方案产生的技术效果进行说明。需要指出的是,下述实施方式之间可以相互参考、借鉴或结合,对于不同实施方式中相同的术语、相似的特征以及相似的实施步骤等,不再重复描述。

29.参见图1,本技术实施例提供了一种密钥的使用方法的流程示意图,包括s110-s130,具体地:

30.s110,根据用户输入的第一密码和存储的第一密钥确定原始密钥,并以预设安全方式缓存原始密钥;

31.其中,该系统可以是上述实施例中所指的终端设备上安装的操作系统。

32.其中,该第一密码可以是终端设备的屏幕的开机密码,该开机密码不限于数字、图形、指纹等,可由用户自定义。

33.s120,当接收到携带加密目录的访问指令时,判断加密目录配置的密钥特征值与原始密钥对应的密钥特征值是否相等;

34.s130,当判断结果为相等时,根据配置的密钥特征值对加密目录进行加密/解密操作。

35.本技术实施例提供了一种密钥的使用方法,根据用户输入的第一密码(例如,锁屏密码)和存储的第一密钥确定原始密钥,而非直接对原始密钥进行存储,即以存储第一密钥的方式来解决原始密钥的存储问题;在得到原始密钥之后,又以预设安全方式缓存原始密钥,并非在获取原始密钥之后,以现有的非安全方式去缓存原始密钥;在接收到针对加密目录的访问指令时,可以将配置的密钥特征值与原始密钥的密钥特征值进行对比,来判断该加密目录是否采用了原始密钥进行加密;最后,当判断该加密目录采用了原始密钥加密后,是根据加密目录配置的密钥特征值对加密目录进行加密/解密操作,即通过原始密钥的密钥特征值来处理加密/解密过程中的任务。本技术提供的方案在使用密钥的各个环节都采取了安全措施,既保证了原始密钥的安全,也保证了原始密钥的实用性。

36.本技术实施例还提供了一种可能的实现方式,在对系统初始化的时候,存储第一密钥。其中,针对系统的初始化,可以是在系统首次启动时的初始化,可以是针对系统的文件系统的首次初始化。其中,系统在初始化时,创建根进程,由该根进程处理第一密钥的存储。根进程存储第一密钥的过程包括:在初始化系统时,以随机方式获取原始密钥;通过预设算法处理第一密码,得到第一密码特征值;根据第一密码特征值对原始密钥进行加密处理,得到第一密钥;存储第一密钥。

37.其中,以随机方式获取原始密钥具体可以包括:由系统的随机数发生器产生一段固定长度的随机数,并将其作为原始密钥。该随机发生器可以是系统中的任一应用,也可以是该终端设备上的任一硬件。

38.其中,该随机数发生器产生数据的过程可以是采集一个或者一组噪声数据,根据产生的噪声数据生成一段固定长度的随机数。由于噪声是不可控的,因此,根据噪声数据生成的原始密钥是没有规律可循,难以破解。其中,该固定长度可以为256比特,也可以为128

比特。应当指出,该固定长度的数值,可以根据实际需求去设定,本技术并不做任何限定。

39.在一种可能的实现方式中,通过预设算法处理第一密码,得到第一密码特征值,可以为:通过单向哈希算法处理第一密码,得到第一密码特征值。

40.具体地,通过单向哈希算法处理第一密码,得到一段固定长度的数据,可以将该固定长度的数据作为第一密码特征值,也可以截取该固定长度的数据的固定位置处的数据作为第一密码特征值。

41.以md5算法作为单向哈希算法的一个示例,由md5算法处理第一密码,得到一段固定长度的数值,将该固定长度的数值作为第一密码特征值。应当指出,md5算法仅作为示例来说明本技术实施例,并不能作为对本技术实施例保护范围的限制。因此,单向哈希算法还可以是其他算法。

42.在一种可能的实现方式中,根据第一密码特征值对原始密钥进行加密处理,得到第一密钥,可以包括:将第一密码特征值作为对称加密算法的密钥,通过对称加密算法对原始密钥进行加密处理,将加密所得的结果确定为第一密钥。

43.在一种可能的实现方式中,存储第一密钥,可以包括:在系统的指定区域中存储该第一密钥。该指定区域可以包括:系统内置的磁盘中,或者系统外接的存储设备等。

44.在一种可能的实现方式中,在获取原始密钥之后,还可以包括:获取待加密目录,其中,待加密目录为空;通过预设算法处理原始密钥,得到原始密钥对应的密钥特征值;基于密钥特征值处理待加密目录,得到加密目录。

45.具体地,在获取原始密钥之后,通过单向哈希算法处理原始密钥,得到固定长度的数据,将该固定长度的数据的全部或者部分作为原始密钥对应的密钥特征值。该待加密目录可以根据用户预设置的目录确定,可以根据配置文件确定等,因此,获取用户设置的待加密目录或者从配置文件获取待加密目录。该待加密目录具备各种类型的文件属性,该文件属性可以包括:加密状态和加密特征值,加密状态至少包括两个值:加密中和公开中,其中加密中表示该文件处于加密状态中,公开中表示该文件没有加密,相应的加密特征值表示加密所使用的密钥的特征值。基于密钥特征值处理待加密目录,具体可以包括:设置待加密目录的加密状态为加密中,设置待加密目录的加密特征值为原始密钥对应密钥特征值,将设置的文件属性的待加密目录确定为加密目录。

46.在一种可能的实现方式中,根据用户输入的第一密码和存储的第一密钥确定原始密钥,包括:获取第一密钥;通过预设算法处理第一密码,得到第一密码特征值;根据第一密码特征值对第一密钥进行解密处理,得到原始密钥。

47.具体地,在系统启动之后,接收用户输入的第一密码,根据单向哈希算法处理第一密码,得到第一密码特征值;将第一密码特征值作为对称加密算法的密钥,对第一密钥进行解密处理,得到原始密钥。

48.示例性地,在系统启动之后,内核启动根进程root-process;root-process获取任一噪声,并对其处理,得到原始密钥k1;root-process应用md5算法处理k1,将处理结果作为k1的特征值h1,到此时,系统并未产生任何加密/解密操作。为了避免k1被直接明文保存,可以通过接收用户输入的锁屏密码来实现对k1的保存。其中,系统具有默认的锁屏密码,在系统首次启动后,用户即可使用该默认的锁屏密码,后期可由用户更改;也可以在系统首次启动之后,用户先设置自定义的锁屏密码。在确定系统中设置了锁屏密码之后,root-process

再获取原始密钥。root-process接收用户输入的锁屏密码之后,通过单向哈希算法处理该锁屏密码,从而得到该锁屏密码对应的特征值h2;root-process将h2作为对称加密算法的密钥,处理k1,得到新的密钥k1’;root-process将k1存储于内核受保护区域内,并将k1’存储于root-process配置的密钥串中。

49.本技术实施例提供的一种密钥的使用方法,在初始化系统时,以不可复制的随机方式获取原始密钥,使得原始密钥难以被破解,从而保证原始密钥的安全性;再根据用户输入的自定义密码对原始密钥进行加密,得到可存储于系统中任一区域的密钥。如果没有用户输入的自定义密码,是无法根据该存储的密钥得到原始密钥的。因此,在面对原始密钥的存储问题时,采用了将对原始密钥进行加密所得的密钥进行存储的技术手段来应对。获取待加密目录之后,先后配置该加密目录的加密状态为加密中,以及加密特征值为原始密钥的对应密钥特征值,即采用原始密钥的密钥特征值来标记加密目录里,保证了原始密钥的安全性,在配置了密钥特征值之后,系统会根据配置的密钥特征值对该加密目录进行加密/解密处理。

50.本技术实施例还提供了一种可能的实现方式,以预设安全方式缓存原始密钥,包括:将原始密钥缓存于系统的受保护区域中,并将原始密钥对应的密钥特征值缓存于系统的公共区域中。

51.具体地,系统在初始化时,创建了一个根进程,该根进程属于内核层,用于处理系统内核层级别的事务。该根进程将原始密钥缓存于系统的受保护区域中,并将原始密钥对应的密钥特征值缓存于系统的公共区域中。当该加密目录作为某一个应用对应的加密目录时,该根进程可以作为父进程,创建与该应用相对应的子进程,并将该原始密钥对应的密钥特征值提供给子进程,以供其向文件系统发送访问指令时使用。

52.其中,s130中根据配置的密钥特征值对加密目录进行加密/解密操作,包括:根据配置的密钥特征值从受保护区域中获取原始密钥;根据原始密钥对加密目录进行加密/解密操作。

53.具体地,系统的根进程先判断携带加密目录配置的密钥特征值是否与公共区域存储的密钥特征值是否相等,若相等,则根进程根据配置的密钥特征值对加密目录进行加密/解密操作。

54.其中,根进程根据配置的密钥特征值对加密目录进行加密/解密操作,可以为:系统的根进程根据访问指令的类型,确定相应的操作。

55.具体地,当访问指令为读取指令时,读取加密目录对应的密文数据;由系统的内核将原始密钥作为解密算法的密钥,对加密目录对应的密文数据进行解密操作,得到目标明文数据。

56.其中,在针对加密目录进行加密时,不仅针对相应文件进行了加密,还对相应文件的路径进行了加密。因此,在获取密文数据时,内核的根进程对加密目录每一层对应的路径信息依次进行解密,直到定位到加密目录对应的文件。然后将获取的文件进行解密。

57.接上述示例,加密目录可以为:./user/

…

。当该目录下存储的文件如下所示:

58.路径1:./user/info1.jpg;

59.路径2:./user/app2/info2.txt;

60.路径3:./user/app3/info3.txt;

61.路径4:./user/app4/client/info4.txt;

62.应当指出,app2-app4为终端设备上安装了任一应用对应的标识名称,且具备唯一性。

63.上述info1-info4都由root-process根据k1进行了加密,并且info1-info4对应的路径信息相应地由root-process根据k1进行了加密。例如,若用户想要访问info2.txt,则访问指令中携带的信息可以为:加密目录./user/

…

和info2.txt,由于./user/

…

中任何一级的文件路径都处于隐藏状态,需要通过解密操作,才能获取每一级存储的文件。因此,内核接收到加密目录之后,对./user/

…

按照层级进行解密。根据k1对./user/

…

的第一级目录进行解密,得到第一级目录下的文件或者文件夹:

64.路径1:./user/info1.jpg;

65.路径2:./user/app2/

…

;

66.路径3:./user/app3/

…

;

67.路径4:./user/app4/

…

;

68.在对比了路径1和路径3对应的文件之后,发现并非对应的文件,又对根据k1未知的路径2-路径4进行解密,得到相应的文件或者文件夹:

69.路径2:./user/app2/info2.txt;

70.路径3:./user/app3/info3.txt;

71.路径4:./user/app4/client/

…

;

72.在对比了路径2对应的文件之后,发现路径2对应的文件是目标文件,随即获取该文件,并对info2.txt进行解密。

73.或者,

74.具体地,当访问指令为写指令时,获取写指令中携带的明文数据;由系统的内核将原始密钥作为加密算法的密钥,对携带的明文数据进行加密操作,得到目标密文数据。

75.示例性地,当该访问指令发送自app5时,需要存储的文件为info5.xls。内核的root-process获取到该访问指令之后,首先在./user/

…

中创建第一级目录./user/app5/

…

;根据k1对info5.xls进行加密,将加密后的info5.xls存放至该目录中,然后通过k1对./user/app5/

…

和./user/app5/info5.xls分别进行加密,将加密后得到的加密结果存放至与./user/

…

相关联的表中。应当指出,app5可以为系统中任一应用程序。

76.在app5向文件系统发送访问指令之前,需要由root-process启动相应的子进程。具体地,在系统接收到app5的启动指令之后,由root-process创建与app5对应的子进程,并配置一份钥匙串,该钥匙串上的信息和root-process上配置的钥匙串相同。

77.由此可见,任一应用进程只能获知原始密钥的密钥特征值,无法直接接触到原始密钥。

78.本技术实施例还提供了一种可能的实施方式,该方法还包括:

79.当接收到用户输入的携带第二密码的修改指令时,通过预设算法处理第二密码,得到第二密码对应的第二密码特征值;根据第二密码特征值对原始密钥进行加密处理,得到第二密钥;将第一密钥更新为第二密钥。

80.具体地,当接收到用户输入的携带第二密码的修改指令时,根据单向哈希算法处理第二密码,得到第二密码对应的第二密码特征值;将第二密码特征值作为对称加密算法

的密钥,对原始密钥进行加密处理,得到第二密钥;删除第一密钥,并将第二密钥存储于相应的指定区域。

81.接上述示例,root-process接收用户输入的锁屏密码之后,通过单向哈希算法处理该新的锁屏密码,从而得到该新的锁屏密码对应的特征值h3;root-process将h3作为对称加密算法的密钥处理k1,得到新的密钥k1”;root-process将k1”存储于为root-process配置的密钥串中。

82.本技术实施例提供的一种密钥的使用方法,在用户自定义密码存在风险需要替换时,还可以根据新的锁屏密钥更新存储的第一密钥,而不用去更换原始密钥,更不需要对加密目录中的文件一一解密,并进行重新加密。因此,该方法重新部署自定义密钥的效率很高。

83.本技术实施例还提供了一种可能的实现方式,该方法包括:

84.当接收到其他系统发送的拷贝请求时,将存储的第一密钥发送给其他系统,以便于其他系统根据第一密钥进行加密/解密操作,其他系统的当前自定义密码与系统的当前自定义密码相同。

85.具体地,当系统接收到其他系统发送的针对加密目录的密钥的拷贝请求时,将存储的第一密钥发送给其他系统,以便于其他系统根据第一密钥进行加密/解密操作。其他系统进行加密/解密操作的过程与本系统进行加密/解密的过程相同,为描述简便,在此不再赘述。其中,其他系统的当前自定义密码与系统的当前自定义密码相同,例如其他系统的第一密码与本系统的第一密码相同,都可以由用户自定义实现。

86.应当指出,当第一密钥被更新为第二密钥时,传递给其他系统的是第二密钥。

87.本技术实施例提供的一种密钥的使用方法,在当前系统出现故障时,为保证对应用所需文件的及时访问,需要将当前系统中的加密目录中的文件移植到新平台上,本方案在保证新平台和当前平台拥有同样的自定义密码和加/解密机制的基础上,仅需移动指定位置存储的第一密钥即可,无需移动原始密钥,在新平台上同样可以基于拷贝的密钥对加密目录中的文件进行加/解密操作。

88.参见图2,本技术还实施例提供了一种密钥的使用装置,该装置200可以包括:确定模块210、判断模块220以及加密/解密模块230,其中,

89.确定模块210,用于根据用户输入的第一密码和存储的第一密钥确定原始密钥,并以预设安全方式缓存原始密钥;

90.判断模块220,用于当接收到携带加密目录的访问指令时,判断加密目录配置的密钥特征值与原始密钥对应的密钥特征值是否相等;

91.加密/解密模块230,用于当判断结果为相等时,根据配置的密钥特征值对加密目录进行加密/解密操作。

92.在一种可能的实现方式中,该装置还包括:初始化模块240,其中,

93.初始化模块240,用于在首次初始化时,以随机方式获取原始密钥;通过预设算法处理第一密码,得到第一密码特征值;根据第一密码特征值对原始密钥进行加密处理,得到第一密钥;存储第一密钥。

94.在一种可能的实现方式中,在获取原始密钥之后,初始化模块240还用于:获取待加密目录,其中,待加密目录为空;通过预设算法处理原始密钥,得到原始密钥对应的密钥

特征值;基于密钥特征值处理待加密目录,得到加密目录。

95.在一种可能的实现方式中,确定模块210在根据用户输入的第一密码和存储的第一密钥确定原始密钥中,具体用于:获取第一密钥;通过预设算法处理第一密码,得到第一密码特征值;根据第一密码特征值对第一密钥进行解密处理,得到原始密钥。

96.在一种可能的实现方式中,确定模块210在以预设安全方式缓存原始密钥中,具体用于:

97.将原始密钥缓存于系统的受保护区域中,并将原始密钥对应的密钥特征值缓存于系统的公共区域中;

98.其中,加密/解密模块230在根据配置的密钥特征值对加密目录进行加密/解密操作中,具体用于:根据配置的密钥特征值从受保护区域中获取原始密钥;根据原始密钥对加密目录进行加密/解密操作。

99.在一种可能的实现方式中,加密/解密模块230在根据原始密钥对加密目录进行加密/解密操作中,具体用于:

100.当访问指令为读取指令时,读取加密目录对应的密文数据;

101.由系统的内核将原始密钥作为解密算法的密钥,对加密目录对应的密文数据进行解密操作,得到目标明文数据;

102.或者,

103.当访问指令为写指令时,获取写指令中携带的明文数据;

104.由系统的内核将原始密钥作为加密算法的密钥,对携带的明文数据进行加密操作,得到目标密文数据。

105.在一种可能的实现方式中,装置200还包括更新模块250,该更新模块250用于:

106.当接收到用户输入的携带第二密码的修改指令时,通过预设算法处理第二密码,得到第二密码对应的第二密码特征值;根据第二密码特征值对原始密钥进行加密处理,得到第二密钥;将第一密钥更新为第二密钥。

107.在一种可能的实现方式中,装置200还包括收发模块260,该收发模块260用于:

108.当接收到其他系统发送的拷贝请求时,将存储的第一密钥发送给其他系统,以便于其他系统根据第一密钥进行加密/解密操作,其他系统的当前自定义密码与系统的当前自定义密码相同。

109.本实施例的一种密钥的使用装置可执行本技术前述实施例所示一种密钥的使用方法的步骤,其实现原理相类似,此处不再赘述。

110.本技术实施例中提供了一种电子设备,包括存储器、处理器及存储在存储器上的计算机程序,该处理器执行上述计算机程序以实现一种密钥的使用方法的步骤,与现有技术相比可实现:在使用密钥的各个环节都采取了安全措施,既保证了原始密钥的安全,也保证了原始密钥的实用性。

111.参见图3,本技术实施例还提供了一种电子设备具体示例,图3所示的电子设备3000包括:处理器3001和存储器3003。其中,处理器3001和存储器3003相连,如通过总线3002相连。可选地,电子设备3000还可以包括收发器3004,收发器3004可以用于该电子设备与其他电子设备之间的数据交互,如数据的发送和/或数据的接收等。需要说明的是,实际应用中收发器3004不限于一个,该电子设备3000的结构并不构成对本技术实施例的限定。

112.处理器3001可以是cpu(central processing unit,中央处理器),通用处理器,dsp(digital signal processor,数据信号处理器),asic(application specific integrated circuit,专用集成电路),fpga(field programmable gate array,现场可编程门阵列)或者其他可编程逻辑器件、晶体管逻辑器件、硬件部件或者其任意组合。其可以实现或执行结合本技术公开内容所描述的各种示例性的逻辑方框,模块和电路。处理器3001也可以是实现计算功能的组合,例如包含一个或多个微处理器组合,dsp和微处理器的组合等。

113.总线3002可包括一通路,在上述组件之间传送信息。总线3002可以是pci(peripheral component interconnect,外设部件互连标准)总线或eisa(extended industry standard architecture,扩展工业标准结构)总线等。总线3002可以分为地址总线、数据总线、控制总线等。为便于表示,图3中仅用一条粗线表示,但并不表示仅有一根总线或一种类型的总线。

114.存储器3003可以是rom(read only memory,只读存储器)或可存储静态信息和指令的其他类型的静态存储设备,ram(random access memory,随机存取存储器)或者可存储信息和指令的其他类型的动态存储设备,也可以是eeprom(electrically erasable programmable read only memory,电可擦可编程只读存储器)、cd-rom(compact disc read only memory,只读光盘)或其他光盘存储、光碟存储(包括压缩光碟、激光碟、光碟、数字通用光碟、蓝光光碟等)、磁盘存储介质、其他磁存储设备、或者能够用于携带或存储计算机程序并能够由计算机读取的任何其他介质,在此不做限定。

115.存储器3003用于存储执行本技术实施例的计算机程序,并由处理器3001来控制执行。处理器3001用于执行存储器3003中存储的计算机程序,以实现前述方法实施例所示的步骤。

116.其中,电子设备包括但不限于:计算机、手机等移动终端。

117.本技术实施例提供了一种计算机可读存储介质,该计算机可读存储介质上存储有计算机程序,计算机程序被处理器执行时可实现前述方法实施例的步骤及相应内容。

118.本技术实施例还提供了一种计算机程序产品,包括计算机程序,计算机程序被处理器执行时可实现前述方法实施例的步骤及相应内容。

119.应该理解的是,虽然本技术实施例的流程图中通过箭头指示各个操作步骤,但是这些步骤的实施顺序并不受限于箭头所指示的顺序。除非本文中有明确的说明,否则在本技术实施例的一些实施场景中,各流程图中的实施步骤可以按照需求以其他的顺序执行。此外,各流程图中的部分或全部步骤基于实际的实施场景,可以包括多个子步骤或者多个阶段。这些子步骤或者阶段中的部分或全部可以在同一时刻被执行,这些子步骤或者阶段中的每个子步骤或者阶段也可以分别在不同的时刻被执行。在执行时刻不同的场景下,这些子步骤或者阶段的执行顺序可以根据需求灵活配置,本技术实施例对此不限制。

120.以上所述仅是本技术部分实施场景的可选实施方式,应当指出,对于本技术领域的普通技术人员来说,在不脱离本技术的方案技术构思的前提下,采用基于本技术技术思想的其他类似实施手段,同样属于本技术实施例的保护范畴。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1