一种多方管理安全元件的方法、相关装置及系统与流程

1.本技术涉及终端技术领域,尤其涉及一种多方管理安全元件(security element,se)的方法、相关装置及系统。

背景技术:

2.随着互联网和移动终端的高速发展,越来越多的人使用移动支付方式进行消费,移动支付过程中的支付安全逐渐被人们所重视。电子设备中的se可以起到保障支付安全的作用。上述se是能够保护用户敏感信息和数据的硬件芯片,其可以呈现为多种不同的形态,如嵌入式安全芯片(ese,embedded secure element)、通用集成电路卡(uicc,universal integrated circuit card)以及通用集成电路卡(sd card,secure digital memory card)等等。se可以包括有一个或多个安全域。上述安全域可以是se中存储有与移动支付安全相关的重要信息(如用户身份信息、账户余额和消费记录等)的存储区域。

技术实现要素:

3.一种多方管理安全元件的方法、相关装置及系统。实施本技术实施例,可以实现对电子设备中的安全元件的多方管理。

4.目前,se由电子设备制造商管理。电子设备制造商可以通过安全元件制造商的负责可信服务管理(secure element issuer trusted service manager,sei tsm,安全元件发行者可信服务管理器)的服务器进行初始化安全域、创建安全域以及删除安全域的操作。然而,当上述se同时被多方(如电子设备制造商与支付类应用的服务提供商)管理时,se在工作时会出现冲突。

5.第一方面,本技术实施例提供一种多方管理安全元件的方法。该方法应用于电子设备,在该方法中,电子设备包含安全元件,安全元件的管理权限由第一服务器和第二服务器持有,第一服务器用于管理第一类电子卡片,第二服务器用于管理第二类电子卡片。电子设备可以接收到开通电子卡片的操作。在电子卡片属于第一类电子卡片的情况下,电子设备可以向第一服务器发送请求消息。电子设备可以在第一服务器的授权下,在安全元件中初始化、创建安全域。在电子卡片属于第二类电子卡片的情况下,电子设备可以向第二服务器发送请求消息。电子设备可以在第二服务器的授权下,在安全元件中初始化、创建安全域。上述安全域用于存储电子卡片的信息。可以理解的是,所述第一类、第二类可以理解为两种类别,或者可以理解为两个不同的对象,如第一类电子卡片可以理解为第一电子卡片,第二类电子卡片可以理解为第二电子卡片,电子卡片属于第一类电子卡片可以理解为该电子卡片为第一电子卡片,电子卡片属于第二类电子卡片可以理解为该电子卡片为第二电子卡片。

6.通过上述方法,第一服务器和第二服务器可以分别管理不同的业务,且两个服务器管理的业务互不重叠。电子设备在电子卡片对应的安全域需要被管理时,可以依据电子卡片所属的类别准确确定具有管理权限的服务器,并在有管理权限的服务器的授权下对安

全元件进行管理,避免了多个服务器对安全元件进行管理时产生冲突。

7.结合第一方面,在一些实施方式中,电子设备在第一服务器的授权下,在安全元件中创建安全域,包括:第一服务器和第二服务器持有第一密钥,电子设备接收到第一服务器发送的第一密钥,确定第一服务器具有安全元件的管理权限,并在安全元件中创建安全域。

8.可以理解的,通过从有管理权限的服务器获取第一密钥,电子设备可以通过安全元件的密钥验证,从而获得对安全域进行初始化、创建的权限。

9.结合第一方面,在一些实施方式中,第一服务器存储有白名单,白名单包括第一类电子卡片;在电子设备接收到开通电子卡片的操作之后,电子设备可以向第一服务器发送请求消息,请求消息用于查询电子卡片的类别是否位于白名单中。

10.可以理解的,通过查询电子卡片的类别是否位于白名单中,电子设备可以确定有权限管理电子卡片的服务器。

11.结合第一方面,在一些实施方式中,在电子设备接收到开通电子卡片的操作之后,电子设备可以向第三服务器发送第一消息,第一消息用于触发第三服务器存储电子卡片的信息,第三服务器用于管理第一类电子卡片的卡片信息。

12.可以理解的,在电子设备接收到开通电子卡片的操作之后,第三服务器可以响应于电子设备发送的第一消息,更新电子卡片的开通信息。

13.结合第一方面,在一些实施方式中,在电子设备在第一服务器的授权下,在安全元件中创建安全域之后,电子设备可以接收到扫描电子卡片的操作。电子设备可以更新安全域中存储的电子卡片的信息。

14.可以理解的,开通电子卡片后,电子设备可以接收到扫描电子卡片的操作,并依据扫描电子卡片的操作更新安全域中电子卡片对应的信息。

15.可以理解的,在电子设备接收到扫描电子卡片的操作之后,电子设备可以向第三服务器发送第二消息,第二消息用于触发第三服务器更新电子卡片的信息,第三服务器用于管理第一类电子卡片的卡片信息。

16.结合第一方面,在一些实施方式中,在电子设备接收到扫描电子卡片的操作之后,更新安全域中存储的电子卡片的信息之前,电子设备可以向第一服务器发送请求消息,请求消息用于请求第一服务器授予管理安全域的权限。

17.可以理解的,因为在开通电子卡片时已经知悉有权限管理该电子卡片的服务器为第一服务器,所以在电子设备接收到扫描电子卡片的操作之后,更新安全域中存储的电子卡片的信息之前,可以请求第一服务器授予管理安全域的权限。

18.可以理解的,在电子设备接收到扫描电子卡片的操作之后,电子设备可以向第三服务器发送第二消息,第二消息用于触发第三服务器更新电子卡片的信息,第三服务器用于管理第一类电子卡片的卡片信息。

19.可以理解的,在电子设备在第一服务器的授权下,在安全元件中创建安全域之后,电子设备还可以接收到删除电子卡片的操作,电子设备可以删除安全域中存储的电子卡片的信息。类似于电子设备接收到开通电子卡片、扫描电子卡片的操作,在电子设备接收到删除电子卡片的操作之后,删除安全域中存储的电子卡片的信息之前,电子设备可以向第一服务器发送请求消息,请求消息用于请求第一服务器授予管理安全域的权限。在电子设备接收到删除电子卡片的操作之后,电子设备可以向第三服务器发送第三消息,第三消息用

于触发第三服务器删除电子卡片的信息,第三服务器用于管理第一类电子卡片的卡片信息。

20.结合第一方面,在一些实施方式中,第一服务器由电子设备的生产厂商提供,第二服务器由电子设备的生产厂商之外的服务器提供方提供。

21.可以理解的,第一服务器和第二服务器是两个具有管理安全元件权限的服务器。安全元件可以受到第一服务器和第二服务器的管理。

22.结合第一方面,在一些实施方式中,第三服务器由电子卡片所属服务的服务提供方提供。

23.可以理解的,第三服务器是电子卡片所属服务的服务提供方提供的服务器。第三服务器中存储有服务提供方的所有电子卡片的信息。

24.第二方面,本技术提供一种电子设备,其特征在于,电子设备包括存储器、处理器,存储器用于存储计算机程序,处理器用于调用计算机程序,使得该电子设备可以执行如第一方面中任一可能的实现方式。

25.第三方面,本技术提供一种芯片。该芯片应用于电子设备,该芯片包括一个或多个处理器,处理器用于调用计算机指令,使得该电子设备可以执行如第一方面中任一可能的实现方式。

26.第四方面,本技术提供一种包含指令的计算机程序产品,该计算机程序产品在电子设备上运行时,使得该电子设备可以执行如第一方面中任一可能的实现方式。

27.第五方面,本技术提供一种计算机可读存储介质,包括指令,当指令在电子设备上运行,使得该电子设备可以执行如第一方面中任一可能的实现方式。

28.可以理解地,上述第二方面提供的电子设备、第三方面提供的芯片、第四方面提供的计算机程序产品、第五方面提供的计算机可读存储介质均用于执行本技术实施例所提供的方法。因此,其所能达到的有益效果可参考对应方法中的有益效果,此处不再赘述。

附图说明

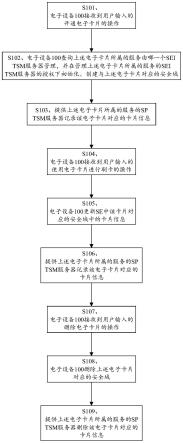

29.图1是本技术实施例提供的管理安全元件的流程图;

30.图2是本技术实施例提供的安全元件多方管理系统10的结构示意图;

31.图3a是本技术实施例提供的一种电子设备100的结构示意图;

32.图3b是本技术实施例提供的电子设备100的软件结构框图;

33.图4是本技术实施例提供的sei tsm/sp tsm服务器1000的结构示意图;

34.图5a~图5l是本技术实施例提供的一组管理数字人民币卡片的场景示意图;

35.图6a~图6l是本技术实施例提供的另一组管理数字人民币卡片的场景示意图;

36.图7是本技术实施例提供的多方管理安全元件的流程图;

37.图8是本技术实施例提供的多方管理安全元件的内部实现流程图。

具体实施方式

38.下面将结合附图对本技术实施例中的技术方案进行清楚、详尽地描述。其中,在本技术实施例的描述中,除非另有说明,“/”表示或的意思,例如,a/b可以表示a或b;文本中的“和/或”仅仅是一种描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可

以表示:单独存在a,同时存在a和b,单独存在b这三种情况,另外,在本技术实施例的描述中,“多个”是指两个或多于两个。

39.以下,术语“第一”、“第二”仅用于描述目的,而不能理解为暗示或暗示相对重要性或者隐含指明所指示的技术特征的数量。由此,限定有“第一”、“第二”的特征可以明示或者隐含地包括一个或者更多个该特征,在本技术实施例的描述中,除非另有说明,“多个”的含义是两个或两个以上。

40.为了便于理解,这里先对本技术实施例中涉及的一些概念进行介绍。

41.数字人民币:数字人民币是由中国人民银行发行的数字形式的法定货币。数字人民币采用双层运营体系,即中国人民银行先将数字人民币兑换给指定的运营机构(如商业银行),再由这些运营机构将数字人民币兑换给社会公众。数字人民币可以存储于数字人民币卡片当中。上述数字人民币卡片是可以用于提供数字人民币服务的数字形式的卡片。用户可以在申请开立数字人民币卡片后,兑换数字人民币到数字人民币卡片、使用数字人民币卡片进行移动支付,或者删除数字人民币卡片。

42.数字人民币应用:数字人民币应用是数研所管理的可以提供数字人民币服务的应用程序。电子设备中可以安装有数字人民币应用,用户可以在数字人民币应用中完成申请开立数字人民币卡片、兑换数字人民币到数字人民币卡片、使用数字人民币卡片进行移动支付,或者删除数字人民币卡片等业务。

43.钱包应用:钱包应用是可以提供电子卡片管理服务的应用程序。电子设备中可以安装有钱包应用,用户可以在钱包应用中添加电子卡片后,使用上述电子卡片或删除上述电子卡片。电子卡片是基于近距离无线通信(near field communication,nfc)技术的数字形式的卡片。电子卡片可以包括支付卡片如信用卡、借记卡、数字人民币卡片、交通卡。电子卡片还可以包括门禁卡、身份证件等等。

44.图1是本技术实施例提供的管理安全元件的流程图。

45.本技术实施例以数字人民币卡片的使用为例,对管理安全元件的方法进行具体介绍。

46.目前,se由电子设备制造商管理。电子设备制造商是参与电子设备的制造流程的厂商。电子设备制造商可以包括电子设备的制造商、供应商、提供商、运营商等等。上述制造商可以是以自制或采购的零件及原料来加工制造移动终端的生产厂商。上述供应商可以是指提供该移动终端的整机、原料或零件的厂商。上述运营商可以是指负责该电子设备的经销的厂商。

47.如图1所示,管理安全元件的过程需要sei tsm服务器、服务提供商的提供可信服务管理服务(service provider trusted service manager,sp tsm)的服务器、以及电子设备100三方共同参与。

48.sei tsm服务器是可以管理se的服务器。示例性的,sei tsm服务器可以是电子设备制造商的sei tsm服务器。电子设备制造商的sei tsm服务器可以基于电子设备制造商提供的密钥管理服务(secure element issuerskey management service,kms)对电子设备100中的se进行管理。

49.sp tsm服务器是为用户提供电子卡片服务的服务提供商提供的服务器。示例性的,sp tsm服务器可以是数研所的sp tsm服务器。上述数研所是数字人民币服务的提供商。

后续实施例将以数研所的sp tsm服务器为例进行具体介绍。数研所的sp tsm服务器可以与数研所的业务数据中心进行数据传输。上述数据可以是与数字人民币相关的数据。

50.电子设备100是内置有se的电子设备。电子设备100可以包括有数字人民币应用、钱包应用,开放式移动应用程序接口(open mobile api,oma),以及se。上述se是能够保护用户敏感信息和数据的硬件芯片,其可以呈现为多种不同的形态,如ese、uicc以及sd card等等。se中可以包括有多个安全域。上述安全域可以存储有与电子卡片的使用安全相关的重要信息。示例性的,与数字人民币服务对应的安全域可以存储有与数字人民币的移动支付安全相关的重要信息(如用户身份信息、账户余额和消费记录等)。

51.上述数字人民币应用和手机厂商提供的钱包应用可以通过oma访问se,进行安全域当中的数据更新。

52.如图1所示,数研所的sp tsm服务器可以与电子设备100进行数据传输,进行身份验证与支付安全验证等活动。响应于用户作用于电子设备100的与数字人民币卡片相关的操作(如添加数字人民币卡片、使用数字人民币卡片进行支付、删除数字人民币卡片),电子设备100可以向电子设备制造商的sei tsm服务器发送请求信息。上述请求信息可用于请求电子设备制造商的sei tsm服务器对安全元件进行管理。电子设备100可以获取由电子设备制造商的sei tsm服务器发送数字人民币的安全域的访问密钥,并在电子设备制造商的sei tsm服务器的管理下实现对安全域的初始化、创建和删除。

53.具体的,对于电子设备制造商的sei tsm服务器对安全元件进行管理的过程而言,示例性的:响应于用户做出的有关数字人民币相关的操作,数字人民币应用可以通过钱包应用向电子设备制造商的sei tsm服务器发送请求。电子设备制造商的sei tsm服务器可以将访问密钥通过钱包应用发送给数字人民币应用。上述访问密钥可以由电子设备制造商提供的kms创建、储存。持有访问密钥的数字人民币应用使用访问密钥可以对se中与数字人民币对应的安全域的密钥进行验证并能验证通过。验证通过后,数字人民币应用才有权限对安全域进行初始化、创建以及删除操作。

54.本技术后续实施例中将对密钥的工作原理进行具体介绍。

55.电子设备制造商的sei tsm服务器对安全元件进行单方管理的方法不限于上述方法。本技术实施例仅以上述方法为例对电子设备制造商的sei tsm服务器对安全元件进行单方管理的过程进行阐述。

56.目前,内置有se的电子设备由电子设备制造商的sei tsm服务器se进行管理。当se同时被多方(如电子设备制造商的sei tsm服务器与支付类应用的服务提供商的sei tsm服务器)管理时,se进行初始化安全域、创建安全域以及删除安全域操作的过程中可能会出现冲突,影响用户体验。

57.对于上述冲突,以数字人民币卡片的使用为例,具体的:在初始化及创建安全域的过程中,多个sei tsm服务器可能会重复下达指令,导致重复初始化及创建安全域,使得后续进行数据存取的过程中信息记录发生错乱。示例性的,若多个sei tsm服务器初始化了多个与数字人民币服务对应的安全域,那么此后sei tsm服务器可能创建有多个安全域,并将需要记录于安全域中的信息分散存储于多个安全域中,导致后续安全域中信息发生缺失。

58.在创建安全域后,在多个sei tsm服务器的管理下,一个安全域可能会针对一个事项进行多次重复记录。示例性的,针对同一笔支付事项,可能会有多个tsm服务器授权更新

数字人民币服务对应的安全域中的消费记录,导致重复扣款。

59.在删除安全域的过程中,一个tsm服务器删除安全域后,其他tsm服务器在不知情的情况下认为该安全域仍然存在,则电子设备100仍然会为用户呈现该卡片,但是用户实际无法使用该卡片进行支付。

60.本技术实施例提出了一种多方管理安全元件的方法。在该方法中,电子设备100中配置有se,se可以受到多个sei tsm服务器的管理。不同sei tsm服务器可以分管不同的电子卡片业务。示例性的,se可以受到电子设备制造商的sei tsm服务器和钱包应用的服务提供商的sei tsm服务器的管理。电子设备制造商的sei tsm服务器可以负责管理数字人民币卡片业务与手机盾业务,钱包应用的服务提供商的sei tsm服务器可以负责管理交通卡业务和银行卡业务。

61.当用户通过电子设备100中安装的支付类应用(如钱包应用、数字人民币应用)管理电子卡片时,电子设备100可以查询该卡片所属的服务由哪一个sei tsm服务器管理,并在该sei tsm服务器的授权下管理se中的安全域。除此之外,提供该卡片所属服务的sp tsm服务器也会管理该卡片对应的卡片信息,从而完成端侧和云侧的信息同步,为用户提供卡片的管理服务。

62.记录不同sei tsm服务器分管的不同的业务范围可以通过业务名单来实现。上述业务名单可以由白名单和黑名单组成,白名单可以记录sei tsm服务器的名称和该sei tsm服务器具有管理权限的业务范围,黑名单可以记录sei tsm服务器的名称和该sei tsm服务器不具有管理权限的业务范围。多个sei tsm服务器可以通过协商确定各自负责管理的业务范围,并将上述业务范围记录于业务名单当中。在一些实施例中,业务名单可以存储于电子设备制造商的sei tsm服务器当中。在另一些实施例中,业务名单可以存储于所有有权限管理se的sei tsm服务器当中。在其他的一些实施例中,业务名单不仅可以存储于所有有权限管理se的sei tsm服务器当中,还可以存储于电子设备100当中。本技术实施例对业务名单的存储方式不作限制。响应于用户管理电子卡片的操作,电子设备100可以先向存储有业务名单的sei tsm服务器或电子设备100的存储模块发送信息,查询与上述电子卡片所属的服务由哪一个sei tsm服务器管理。在接收到管理上述电子卡片所属的服务的sei tsm服务器的名称后,电子设备100可以在该sei tsm服务器的授权下管理se中的安全域。

63.上述电子卡片可以包括支付卡片如信用卡、借记卡、数字人民币卡片、交通卡。上述电子卡片还可以包括门禁卡、身份证件等等。上述管理电子卡片的操作可包括:添加电子卡片、使用电子卡片进行刷卡以及删除电子卡片。在电子卡片是信用卡、借记卡、数字人民币卡片等支付类卡片的实施例中,上述使用电子卡片进行刷卡可以是使用电子卡片进行支付的过程。在电子卡片是门禁卡、身份证件等非支付类卡片的实施例中,上述使用电子卡片进行刷卡可以是验证身份信息的过程。以数字人民币卡片的使用为例,用户添加电子卡片时,电子设备100可以在se中创建与该卡片对应的安全域,并在上述安全域中记录与该电子卡片相关的初始信息。上述初始信息可包括卡片持有者信息(如持有者姓名、联系方式)、卡片信息(如卡片种类、卡片所属服务、卡片的余额、消费明细)、开卡方信息等等。用户使用电子卡片支付时,电子设备100可以在该卡片对应的安全域中更新卡片信息,例如更新卡片余额、增加支付信息(如消费时间、消费地点、收款方信息等等)。用户删除电子卡片时,电子设备100可以删除与该卡片对应的安全域。

64.使用上述多方管理安全元件的方法,多个sei tsm服务器可以分别管理不同的业务,各sei tsm服务器管理的业务互不重叠。电子设备100在电子卡片对应的安全域需要被管理时通过查询该电子卡片所属的服务由哪一个sei tsm服务器管理,可以准确确定具有管理权限的sei tsm服务器,避免了多个sei tsm服务器对se进行管理时产生冲突。

65.具体的,当用户通过支付类应用(如钱包应用、数字人民币应用)添加电子卡片时,电子设备100可以查询该电子卡片提供的服务由哪一个seitsm服务器管理,然后通过管理该电子卡片所属服务的seitsm服务器在se中初始化、创建该电子卡片对应的安全域。在上述初始化、创建安全域的过程当中,电子设备100只有通过管理该电子卡片所属服务的seitsm服务器才能够完成创建该电子卡片的操作,这样,可以避免有权管理se的多个seitsm服务器重复创建安全域,避免后续在通过上述电子卡片支付时出现冲突。

66.用户通过支付类应用成功添加电子卡片后,可以使用该卡片进行刷卡。当用户在通过电子卡片进行刷卡时,电子设备100可以通过管理该电子卡片所属服务的seitsm服务器向该卡片对应的安全域读取或写入信息。在一些实施例中,电子设备100可以先查询该电子卡片提供的服务由哪一个seitsm服务器管理,随后通过seitsm服务器向该卡片对应的安全域读取或写入信息。在另一些实施例中,如果电子设备100在添加电子卡片时已经查询并记录了管理该电子卡片所属服务的seitsm服务器,则电子设备100可以直接通过seitsm服务器向该卡片对应的安全域读取或写入信息。在其他的一些实施例中,如果电子设备100在添加电子卡片时,管理该电子卡片所属服务的sei tsm服务器向电子设备100发送了与该卡片对应的安全域的访问密钥,电子设备100可以无需通过sei tsm服务器,自行向该卡片对应的安全域读取或写入信息。电子设备100在更新安全域中的信息之后,还可以将上述安全域中的信息同步至管理该卡片所属服务的seitsm服务器。通过上述方法,可以避免在多个seitsm服务器管理se时产生冲突,提高了用户的体验。

67.当用户通过支付类应用(如钱包应用、数字人民币应用)删除电子卡片时,电子设备100可以通过管理该电子卡片所属服务的seitsm服务器删除该卡片对应的安全域。在一些实施例中,电子设备100可以先查询该电子卡片提供的服务由哪一个seitsm服务器管理,随后通过seitsm服务器删除该卡片对应的安全域。在另一些实施例中,如果电子设备100在添加电子卡片或使用该电子卡片进行刷卡时已经查询并记录了管理该电子卡片所属服务的seitsm服务器,则电子设备100可以直接通过seitsm服务器删除该卡片对应的安全域。电子设备100在删除该卡片对应的安全域之后,电子设备100还可以将卡片被删除的信息同步至管理该卡片所属服务的seitsm服务器。通过上述方法,可以避免在管理该电子卡片所属服务的seitsm服务器删除该卡片对应的安全域之后,其他tsm服务器在不知情的情况下认为该安全域仍然存在,导致电子设备100仍然会为用户呈现该卡片,但是用户实际无法使用该卡片进行刷卡的问题。

68.由上可知,使用本技术提出的多方管理安全元件的方法,用户在通过支付类应用添加电子卡片、使用电子卡片进行刷卡以及删除电子卡片,se的管理不会产生冲突。

69.下面,首先介绍本技术实施例提供的安全元件多方管理系统10。

70.图2示出了本技术实施例提供的安全元件多方管理系统10的示意图。

71.安全元件多方管理系统10可包括:多个sei tsm服务器、sp tsm服务器,以及电子设备100。

72.sei tsm服务器是有权限管理se的服务器。多个sei tsm服务器可以包括:电子设备制造商提供的sei tsm服务器,以及,其他sei tsm服务器。其他sei tsm服务器例如可以是电子设备100中钱包应用的服务提供商提供的sei tsm服务器。上述多个sei tsm服务器可以分别管理不同的业务,各sei tsm服务器管理的业务互不重叠。

73.存储有业务名单的sei tsm服务器可以接收到电子设备100发送的查询信息。上述查询信息可以包括有电子卡片服务的名称。存储有业务名单的sei tsm服务器依据上述查询信息可以查询有权限管理上述电子卡片服务对应的安全域的sei tsm服务器的名单,并将上述名单返回给电子设备100。

74.sei tsm服务器可以接收到电子设备100发送的请求信息。上述请求信息可以用于请求sei tsm对其有权限管理的安全域进行管理。响应于用户作用于电子设备100的与电子卡片相关的操作(如添加电子卡片、使用电子卡片进行刷卡、删除电子卡片),电子设备100可以向sei tsm服务器发送请求信息。sei tsm服务器可以返回许可信息,上述许可信息可以包括由sei tsm服务器对应的kms创建的访问密钥。

75.sp tsm服务器是为用户提供支付类业务的服务提供商提供的服务器,例如可以为提供数字人民币服务的数研所的sp tsm服务器。

76.sp tsm服务器可以存储有与其对应的电子卡片服务的相关信息。以数字人民币为例,数研所的sp tsm服务器可以存储有数字人民币卡片服务的相关信息,如数字人民币卡片的持有者信息、数字人民币卡片的余额信息,以及数字人民币卡片的消费记录等等。

77.sp tsm服务器可以响应于电子设备100发送的更新信息,更新sp tsm服务器中存储的与其对应的电子卡片服务的相关信息。上述更新信息可以是添加电子卡片、使用电子卡片进行刷卡、删除电子卡片后电子设备100向该电子卡片对应的sp tsm服务器发送的信息。

78.电子设备100是内置有se的电子设备。在一些实施例中,电子设备100可以是支持nfc功能的移动终端设备。

79.电子设备100可以响应于用户作出的与电子卡片相关的操作(如添加电子卡片、使用电子卡片进行刷卡、删除电子卡片),向存储有业务名单的sei tsm服务器发送查询信息。在一些实施例中,电子设备100也可以存储有上述业务名单。响应于用户作出的与电子卡片相关的操作(如添加电子卡片、使用电子卡片进行刷卡、删除电子卡片),电子设备100可以在业务名单中搜索,得到有权限管理上述电子卡片服务对应的安全域的sei tsm服务器的名称。电子设备100可以向有权限的sei tsm服务器发送请求信息。上述请求信息可以用于请求上述sei tsm对其有权限管理的安全域进行管理。电子设备100可以接收到上述sei tsm服务器返回的许可信息,上述许可信息可以包括由上述sei tsm服务器对应的kms创建的访问密钥。电子设备100可以在获取到上述访问密钥后,初始化、创建或删除与上述电子卡片服务对应的安全域。

80.电子设备100可以响应于用户作出的与电子卡片相关的操作(如添加电子卡片、使用电子卡片进行刷卡、删除电子卡片),向上述电子卡片对应的sp tsm服务器发送更新信息。

81.在一些实施例中,响应于用户作出的与电子卡片相关的操作(如添加电子卡片、使用电子卡片进行刷卡、删除电子卡片),电子设备100可以先向存储有业务名单的sei tsm服

务器发送查询信息,再向上述电子卡片对应的sptsm服务器发送更新信息。在另一些实施例中,响应于用户作出的与电子卡片相关的操作(如添加电子卡片、使用电子卡片进行刷卡、删除电子卡片),电子设备100可以先向上述电子卡片对应的sptsm服务器发送更新信息,再向存储有业务名单的sei tsm服务器发送查询信息。在其他的一些实施例中,电子设备100可以同时向上述电子卡片对应的sptsm服务器,以及存储有业务名单的sei tsm服务器发送信息。

82.下面介绍本技术实施例涉及的电子设备的结构。

83.图3a示出了本技术实施例提供的一种电子设备100的结构示意图。

84.电子设备100可以包括处理器110,外部存储器接口120,内部存储器121,通用串行总线(universal serial bus,usb)接口130,充电管理模块140,电源管理模块141,电池142,天线1,天线2,移动通信模块150,无线通信模块160,音频模块170,扬声器170a,受话器170b,麦克风170c,耳机接口170d,传感器模块180,按键190,马达191,指示器192,摄像头193,显示屏194,以及用户标识模块(subscriber identification module,sim)卡接口195等。其中传感器模块180可以包括压力传感器180a,陀螺仪传感器180b,气压传感器180c,磁传感器180d,加速度传感器180e,距离传感器180f,接近光传感器180g,指纹传感器180h,温度传感器180j,触摸传感器180k,环境光传感器180l,骨传导传感器180m等。

85.可以理解的是,本技术实施例示意的结构并不构成对电子设备100的具体限定。在本技术另一些实施例中,电子设备100可以包括比图示更多或更少的部件,或者组合某些部件,或者拆分某些部件,或者不同的部件布置。图示的部件可以以硬件,软件或软件和硬件的组合实现。

86.安全元件196用于保护用户敏感信息和数据。其可以呈现为多种不同的形态。在一些实施例中,安全元件196可以实现为内置于电子设备100的独立芯片。在另一些实施例中,安全元件196还可以集成于sim卡内。在其他的一些实施例中,安全元件还可以集成于电子设备100当中的内部存储器121内。安全元件196可以包括有一个或多个安全域。上述安全域可以是se中存储有与移动支付安全相关的重要信息(如用户身份信息、账户余额和消费记录等)的存储区域。

87.电子设备100的软件系统可以采用分层架构,事件驱动架构,微核架构,微服务架构,或云架构。本技术实施例以分层架构的android系统为例,示例性说明电子设备100的软件结构。

88.图3b示出了本技术实施例提供的一种电子设备100的软件结构框图。

89.分层架构将软件分成若干个层,每一层都有清晰的角色和分工。层与层之间通过软件接口通信。在一些实施例中,将安卓(android)系统分为四层,从上至下分别为应用程序层,应用程序框架层,安卓运行时(android runtime)和系统库,以及内核层。

90.应用程序层可以包括一系列应用程序包。

91.如图3b所示,应用程序包可以包括相机,日历,地图,wlan,音乐,短信息,数字人民币框架的安卓应用程序包(android application package,apk),数字人民币应用,钱包等应用程序。

92.应用程序框架层为应用程序层的应用程序提供应用编程接口(application programming interface,api)和编程框架。应用程序框架层包括一些预先定义的函数。

93.如图3b所示,应用程序框架层可以包括本地系统服务、可信执行环境(trusted execution environment,tee)、统一认证框架、开放式应用程序接口、设置等。

94.上述本地系统服务是安卓的系统服务之一。上述本地系统服务可以包括有卡管理客户端应用程序(client application,ca,客户端应用程序)。上述可信执行环境可用于实现移动支付和敏感数据保护,或进行数字版权管理。上述可信执行环境可以包括有卡管理可信应用程序(trusted application,ta,可信应用程序)。上述卡管理ca和上述卡管理ta可用于实现密钥的验证工作。

95.android runtime包括核心库和虚拟机。android runtime负责安卓系统的调度和管理。

96.核心库包含两部分:一部分是java语言需要调用的功能函数,另一部分是安卓的核心库。

97.应用程序层和应用程序框架层运行在虚拟机中。虚拟机将应用程序层和应用程序框架层的java文件执行为二进制文件。虚拟机用于执行对象生命周期的管理,堆栈管理,线程管理,安全和异常的管理,以及垃圾回收等功能。

98.系统库可以包括多个功能模块。例如:表面管理器(surface manager),媒体库(media libraries),三维图形处理库(例如:opengl es),2d图形引擎(例如:sgl)等。

99.表面管理器用于对显示子系统进行管理,并且为多个应用程序提供了2d和3d图层的融合。

100.媒体库支持多种常用的音频,视频格式回放和录制,以及静态图像文件等。媒体库可以支持多种音视频编码格式,例如:mpeg4,h.264,mp3,aac,amr,jpg,png等。

101.三维图形处理库用于实现三维图形绘图,图像渲染,合成,和图层处理等。

102.2d图形引擎是2d绘图的绘图引擎。

103.内核层是硬件和软件之间的层。内核层至少包含显示驱动,摄像头驱动,音频驱动,传感器驱动。

104.下面结合捕获拍照场景,示例性说明电子设备100软件以及硬件的工作流程。

105.当触摸传感器180k接收到触摸操作,相应的硬件中断被发给内核层。内核层将触摸操作加工成原始输入事件(包括触摸坐标,触摸操作的时间戳等信息)。原始输入事件被存储在内核层。应用程序框架层从内核层获取原始输入事件,识别该输入事件所对应的控件。以该触摸操作是触摸单击操作,该单击操作所对应的控件为相机应用图标的控件为例,相机应用调用应用框架层的接口,启动相机应用,进而通过调用内核层启动摄像头驱动,通过摄像头193捕获静态图像或视频。

106.本领域普通技术人员可以理解实现上述实施例方法中的全部或部分流程,该流程可以由计算机程序来指令相关的硬件完成,该程序可存储于计算机可读取存储介质中,该程序在执行时,可包括如上述各方法实施例的流程。而前述的存储介质包括:rom或随机存储记忆体ram、磁碟或者光盘等各种可存储程序代码的介质。

107.图4示出了本技术实施例提供的sei tsm/sp tsm服务器1000的结构示意图。

108.服务器1000可以为图2所示安全元件多方管理系统10中的多个sei tsm服务器,以及sp tsm服务器中的任意一个。

109.如图4所示,服务器1000可包括:网络设备处理器1001、存储器1002、通信接口

1003、发射器1005、接收器1006、耦合器1007和天线1008。这些部件可通过总线1004或者其他方式连接,图4以通过总线连接为例。其中:

110.通信接口1003可用于服务器1000与其他通信设备,例如电子设备100等进行通信。具体的,通信接口1003可以是3g通信接口、长期演进(lte)(4g)通信接口、5g通信接口、wlan通信接口、wan通信接口等等。不限于无线通信接口,服务器1000还可以配置有有线的通信接口1003来支持有线通信,例如服务器1000与电子设备100之间的回程链接可以是有线通信连接。

111.在本技术的一些实施例中,发射器1005和接收器1006可看作一个无线调制解调器。发射器1005可用于对网络设备处理器1001输出的信号进行发射处理。接收器1006可用于接收信号。在服务器1000中,发射器1005和接收器1006的数量均可以是一个或者多个。天线1008可用于将传输线中的电磁能转换成自由空间中的电磁波,或者将自由空间中的电磁波转换成传输线中的电磁能。耦合器1007可用于将移动通信号分成多路,分配给多个的接收器1006。可理解的,网络设备的天线1008可以实现为大规模天线阵列。

112.存储器1002与网络设备处理器1001耦合,用于存储各种软件程序和/或多组指令。具体的,存储器1002可包括高速随机存取的存储器,并且也可包括非易失性存储器,例如一个或多个磁盘存储设备、闪存设备或其他非易失性固态存储设备。

113.存储器1002可以存储操作系统(下述简称系统),例如ucos、vxworks、rtlinux等嵌入式操作系统。存储器1002还可以存储网络通信程序,该网络通信程序可用于与电子设备100进行通信。

114.在本技术实施例中,存储器1002中可可存储有业务名单。

115.本技术实施例中,网络设备处理器1001可用于读取和执行计算机可读指令。具体的,网络设备处理器1001可用于调用存储于存储器1002中的程序,例如本技术的一个或多个实施例提供的分享数据的方法在服务器1000侧的实现程序,并执行该程序包含的指令。

116.需要说明的,图4所示的服务器1000仅仅是本技术实施例的一种实现方式,实际应用中,服务器1000还可以包括更多或更少的部件,这里不作限制。

117.下面以数字人民币卡片为例,介绍本技术实施例提供的管理电子卡片的场景示意图。

118.图5a~图5l示例性示出了本技术实施例提供的一组管理数字人民币卡片的场景示意图。

119.1、图5a~图5f展现了电子设备100激活数字人民币的场景。

120.电子设备100可以显示如图5a所示的用户界面210。用户界面210可以包括应用图标211。

121.应用图标211可用于触发电子设备100启动数字人民币应用。上述电子设备100启动数字人民币应用的方式还可以是电子设备自启动或由数字人民币应用之外的其他应用关联启动。本技术实施例对电子设备100启动数字人民币应用的方式不作限定。

122.响应于用户作用于应用图标211的点击操作,电子设备100可以启动数字人民币应用,并显示如图5b所示的用户界面220。用户界面220可以包括余额控件221、激活控件222、付款控件223、收款控件224、充钱包控件225以及存银行控件226,其中:

123.余额控件221可用于显示数字人民币钱包的余额。在数字人民币钱包尚未被激活

时,余额控件221可以实现为文本“暂未激活”。

124.激活控件222可用于触发电子设备100运行数字人民币钱包激活功能。

125.付款控件223可用于触发电子设备100运行数字人民币付款功能。

126.收款控件224可用于触发电子设备100运行数字人民币收款功能。

127.充钱包控件225可用于触发电子设备100运行数字人民币充钱包功能。

128.存银行控件226可用于触发电子设备100运行数字人民币存银行功能。

129.响应于用户作用于激活控件222的点击操作,电子设备100可以运行数字人民币钱包激活功能,并显示如图5c所示的用户界面310。用户界面310可以包括服务银行控件、手机号控件、短信验证码控件以及下一步控件311,其中:

130.服务银行控件可用于供用户选择数字人民币钱包的服务银行。上述服务银行是数字人民币的指定运营机构。

131.手机号控件与短信验证码控件可用于供用户输入手机号与短信验证码,以及确认数字人民币钱包申请者的身份。

132.下一步控件311可用于触发电子设备100向用户选择的服务银行服务器发送数字人民币钱包申请请求。

133.响应于用户作用于下一步控件311的点击操作,电子设备100可以向用户选择的服务银行对应的服务器发送数字人民币钱包申请请求。接收到数字人民币钱包激活成功的消息,电子设备100可以显示如图5d所示的用户界面320。用户界面320可以包括激活成功控件、绑定银行卡控件321以及知道了控件322,其中:

134.激活成功控件可用于告知用户数字人民币钱包激活成功。

135.绑定银行卡控件321可用于触发电子设备100运行数字人民币应用中的绑定银行卡功能。

136.知道了控件可用于触发电子设备100退出用户界面320。电子设备100退出用户界面320后,电子设备100可以显示用户界面220。

137.响应于用户作用于绑定银行卡控件321的点击操作,电子设备100可以运行数字人民币应用中的绑定银行卡功能。用户选定银行卡并通过银行卡持有者的身份验证后,电子设备100可以显示如图5e所示的用户界面330。用户界面330可以包括兑换金额控件331、输入密码控件332以及键盘控件333,其中:

138.兑换金额控件331可用于供用户输入兑换金额。

139.输入密码控件332可用于提示用户输入选定的银行卡的付款密码。

140.键盘控件333可用于供用户输入付款密码。

141.接收到数字人民币兑换成功的消息,电子设备100可以显示如图5f所示的用户界面340。用户界面340可以包括兑换成功控件以及知道了控件341,其中:

142.兑换成功控件可用于告知用户数字人民币兑换成功。

143.知道了控件可用于触发电子设备100退出用户界面340。当电子设备100退出用户界面340,电子设备100可以显示用户界面220。

144.上述图5c~图5f展现的电子设备100激活数字人民币钱包的场景,对应电子设备100初始化安全域和创建安全域的过程。本技术后续实施例中将对电子设备100初始化安全域和创建安全域的方法进行具体介绍。

145.2、图5g~图5j展现了电子设备100使用数字人民币进行支付的场景。

146.在激活数字人民币钱包之后,电子设备100可以启动数字人民币应用,并显示如图5g所示的用户界面410。用户界面410可以包括余额控件411、付款控件412、收款控件413、充钱包控件414以及存银行控件415。用户界面410中的内容可以参考前述图5b所示实施例的介绍,这里不再赘述。

147.响应于用户作用于付款控件412的点击操作,电子设备100可以运行数字人民币付款功能,运行钱包应用并显示如图5h所示的用户界面420。用户界面420可以包括返回控件421、余额控件422以及提示信息423,其中:

148.返回控件421可用于触发电子设备100退出用户界面420。电子设备100退出用户界面420后,电子设备100可以显示用户界面410。

149.余额控件422可用于显示数字人民币钱包的余额。

150.提示信息423可用于提示用户将手机背部靠近收款的电子设备。

151.在显示用户界面420时,电子设备100可以开启nfc功能。与收款电子设备建立连接后,电子设备100可以进行支付安全验证,并显示如图5i所示的用户界面430。用户界面430可以包括返回控件431、余额控件432、输入密码控件433以及键盘控件434,其中:

152.返回控件431可用于触发电子设备100与收款电子设备断开连接,并退出用户界面430。电子设备100退出用户界面430后,电子设备100可以显示用户界面420。

153.余额控件432可用于显示当前使用卡片的余额。

154.输入密码控件433可用于可用于提示用户输入数字人民币卡片的付款密码。

155.键盘控件434可用于供用户输入数字人民币卡片的付款密码。

156.接收到支付成功的消息,电子设备100可以显示如图5j所示的用户界面440。用户界面440可以包括提示信息和知道了控件441,其中:

157.提示信息可用于提示用户支付成功。

158.知道了控件441可用于触发电子设备100退出用户界面440。检测到用户作用于知道了控件441的点击操作,电子设备100可以退出用户界面440。电子设备100退出用户界面440后,电子设备100可以显示用户界面410。

159.在一些实施例中,电子设备100进在与收款电子设备建立连接后进行支付安全验证的步骤是可选的(如电子设备100进行小额免密支付等等)。若在与收款电子设备建立连接后不需要进行支付安全验证而可以直接进行支付,电子设备100在接收到支付成功的消息后可以显示如图5j所示的用户界面440。用户界面440中的内容可以参考前述图5j所示实施例的介绍,这里不再赘述。

160.3、图5k~图5l展现了电子设备100删除数字人民币钱包的场景。

161.在激活数字人民币钱包之后,电子设备100可以启动数字人民币应用,并显示如图5k所示的用户界面510。用户界面510可以包括余额控件511、付款控件512、收款控件513、充钱包控件514、存银行控件515以及更多控件516。其中,更多控件516可用于触发电子设备100在用户界面510显示更多功能窗口517。

162.如图5l所示,更多功能窗口可以包括帮助控件、客服控件以及注销控件518。其中,注销控件518可用于触发电子设备100注销数字人民币应用的账号。响应于用户作用于注销控件518的点击操作,电子设备100可以注销数字人民币应用的账号,并显示如图5b的用户

界面220。

163.用户界面510中的其他内容可以参考前述图5g所示实施例的介绍,这里不再赘述。

164.图5k~图5l展现的电子设备100删除数字人民币钱包的场景,对应电子设备100删除安全域的过程。本技术后续实施例中将对电子设备100删除安全域的方法进行具体介绍。

165.图6a~图6l示例性示出了本技术实施例提供的另一种管理数字人民币卡片的场景示意图。

166.1、图6a~图6g展现了电子设备100在钱包应用中激活数字人民币卡片的场景。

167.电子设备100可以显示如图6a所示的用户界面610。用户界面610可以包括应用图标611。

168.应用图标611可用于触发电子设备100启动钱包应用。上述电子设备100启动钱包应用的方式电子设备自启动或由数字人民币应用之外的其他应用关联启动。本技术实施例对电子设备100启动钱包应用的方式不作限定。

169.响应于用户作用于应用图标611的点击操作,电子设备100可以启动钱包应用,并显示如图6b所示的用户界面620。用户界面620可以包括添加控件621、卡片控件622、付款控件623、设为默认卡控件624、帮助控件625、删除控件626、交易记录控件627。其中:

170.添加控件621可用于电子设备100在钱包应用中添加新的支付卡片。

171.卡片控件622可用于供用户选择当前使用卡片以及显示当前使用卡片的图形。响应于用户作用于卡片控件622的左右滑动操作,电子设备100可以在钱包应用中切换当前使用卡片,并将当前使用卡片的图形显示于用户界面620中。

172.付款控件623可用于触发电子设备100运行钱包付款功能。

173.设为默认卡控件624可用于触发电子设备100将当前使用卡片设置为默认卡。若支付卡片被设置为默认卡,电子设备100可以在开机状态下使用上述默认卡进行支付。

174.帮助控件625可用于触发电子设备100显示钱包应用的介绍性信息。上述介绍性信息可以实现为用户界面或窗口。上述介绍性信息可包括钱包应用的介绍性信息。

175.删除控件626可用于触发电子设备100删除当前使用卡片。

176.交易记录控件627可用于显示电子设备100使用钱包应用进行支付的历史交易记录。

177.响应于用户作用于添加控件621的点击操作,电子设备100可以显示如图6c所示的用户界面630。用户界面630可用于用户界面630可以包括返回控件331和选择控件632。其中:

178.返回控件331可用于触发电子设备100退出用户界面630。电子设备100退出用户界面630后,电子设备100可以显示用户界面620。

179.选择控件632可用于供用户选择要添加到钱包的支付卡片类型。上述支付卡片可以包括付款卡如信用卡或借记卡,以及数字人民币卡片。上述支付卡片还可以包括各种交通卡。

180.响应于用户作用于选择控件632中的数字人民币卡片的点击操作,电子设备100可以依据存储于其中的用户身份信息完成身份验证,并在身份验证完成后显示如图6d所示的用户界面640。用户界面640可包括键盘控件641。键盘控件641可用于供用户输入数字人民币卡片的充值金额。

181.响应于用户作用于键盘控件641中的确认按钮的点击操作,电子设备100可以显示如图6e所示的用户界面650。用户界面650可以包括支付方式控件651。支付方式控件651可用于供用户选择向数字人民币充值的支付方式。

182.响应于用户作用于确认控件的点击操作,电子设备100可以显示如图6f所示的用户界面660。用户界面660可以包括输入密码控件661和键盘控件662。其中:

183.输入密码控件661可用于提示用户输入选定的支付方式的付款密码。

184.键盘控件662可用于供用户输入付款密码。

185.接收到充值数字人民币成功的消息,电子设备100可以显示如图6g所示的用户界面670。用户界面670可以包括知道了控件671。响应于用户作用于知道了控件671的点击操作,电子设备100可以退出用户界面670。电子设备100退出用户界面670后,电子设备100可以显示用户界面220。

186.上述图6a~图6g展现的电子设备100在钱包应用中激活数字人民币卡片的场景,对应电子设备100初始化安全域和创建安全域的过程。本技术申请后续实施例中将对电子设备100初始化安全域和创建安全域的方法进行具体介绍。

187.2、图6h~图6k展现了电子设备100使用数字人民币进行支付的场景。

188.电子设备100可以启动钱包应用,并显示如图6h所示的用户界面710。用户界面710可以包括添加控件711、卡片控件712、付款控件713、设为默认卡控件714、帮助控件715、删除控件716、交易记录控件717。用户界面710中的内容可以参考前述图6b所示实施例的介绍,这里不再赘述。

189.响应于用户作用于付款控件713的点击操作,电子设备100可以显示如图6i所示的用户界面720。用户界面720可以包括返回控件721、余额控件722、输入密码控件723以及键盘控件724。用户界面720中的内容可以参考前述图5i所示实施例的介绍,这里不再赘述。

190.接收到支付安全验证通过的消息,电子设备100可以开启nfc功能。并显示如图6j所示的用户界面730。用户界面730可以包括返回控件731和提示信息732。其中:

191.返回控件可以触发电子设备100退出用户界面730。当电子设备100退出用户界面730,电子设备100可以显示如图6h所示的用户界面710。

192.提示信息732可用于提示用户将手机背部靠近收款电子设备。提示信息732可以实现为文本“请将手机背部靠近对方设备”。

193.接收到支付成功的消息,电子设备100可以显示如图6k所示的用户界面740。用户界面740可以包括知道了控件741。知道了控件741可用于触发电子设备100退出用户界面740。当电子设备100退出用户界面740,电子设备100可以显示如图6h所示的用户界面710。

194.响应于用户作出的如图6h~图6k所示的使用数字人民币进行支付的操作,电子设备100可以对se中数字人民币业务对应的安全域进行卡片信息的更新,例如更新卡片余额、增加支付信息(如消费时间、消费地点、收款方信息等等)。本技术申请后续实施例中将对电子设备100更新安全域中存储的信息的方法进行具体介绍。

195.3、图6l展现了电子设备100将数字人民币卡片从钱包应用中删除的场景。

196.电子设备100可以启动钱包应用,并显示如图6l所示的用户界面810。用户界面810中的内容可以参考前述图6b所示实施例的介绍,这里不再赘述。

197.响应于用户作用于删除控件816的点击操作,电子设备100可以将当前使用的数字

人民币卡片从钱包应用中删除。

198.图6l展现的电子设备100将数字人民币卡片从钱包应用中删除的场景,对应电子设备100删除se中数字人民币业务对应的安全域的过程。本技术后续实施例中将对电子设备100删除安全域的方法进行具体介绍。

199.基于上述介绍的安全元件多方管理系统10,以及管理电子卡片的场景,下面详细介绍本技术提出的一种多方管理安全元件的方法的详细流程。

200.参考图7,图7为本技术实施例提供的多方管理安全元件的流程图。

201.如图所示,该方法包括如下流程:

202.s101:电子设备100接收到用户输入的开通电子卡片的操作。

203.上述电子卡片可以包括支付卡片如信用卡、借记卡、数字人民币卡片、交通卡。电子卡片还可以包括门禁卡、身份证件等等。后续实施例将以数字人民币卡片为例进行详细说明。

204.上述用户输入的开通电子卡片的操作可以是用户在卡片所属服务的服务提供商提供的应用,如数字人民币应用中,作出的开通电子卡片的操作。以数字人民币卡片为例,示例性的,开通数字人民币卡片的操作可以是用户作用于用户界面220当中的激活控件222的点击操作,和用户作用于用户界面310当中的下一步控件311的点击操作,以及后续用户做出的兑换数字人民币到数字人民币卡片当中的操作。用户在数字人民币应用中作出的具体操作与界面可以参考如图5a~图5f所示的场景图。

205.在另一些实施例中,上述用户作出的开通电子卡片的操作还可以是用户在钱包应用中作出的开通电子卡片的操作。以数字人民币卡片为例,示例性的,开通数字人民币卡片的操作可以是用户作用于用户界面620当中的添加控件621的点击操作,以及后续用户作用于用户界面630的选择控件632当中的数字人民币卡片的点击操作。用户在钱包应用中作出的具体操作与界面可以参考如图6a~图6g所示的场景图。上述钱包应用是电子设备100中安装的可以提供电子卡片服务的应用程序。电子设备中可以安装有钱包应用,用户可以在钱包应用中添加电子卡片,并在添加电子卡片后使用上述电子卡片进行支付或删除上述电子卡片。

206.用户作出的开通电子卡片的操作不仅限于上述两种,在其他的一些实施例中,开通电子卡片的操作还可以是其他的一些操作,如用户作出的语音指令形式的操作、隔空手势形式的操作等等。

207.s102:电子设备100查询上述电子卡片所属的服务由哪一个sei tsm服务器管理,并在管理上述电子卡片所属的服务的sei tsm服务器的授权下初始化、创建与上述电子卡片对应的安全域。

208.电子设备100可以通过业务名单,查询上述电子卡片所属的服务由哪一个sei tsm服务器管理。

209.业务名单可以用于记录电子卡片所属的服务由哪一个sei tsm服务器管理。上述业务名单可以由白名单和黑名单组成,白名单可以记录sei tsm服务器的名称和该sei tsm服务器具有管理权限的业务范围,黑名单可以记录sei tsm服务器的名称和该sei tsm服务器不具有管理权限的业务范围。多个sei tsm服务器可以通过协商确定各自负责管理的业务范围,并将上述业务范围记录于业务名单当中。在一些实施例中,业务名单可以存储于电

子设备制造商的sei tsm服务器当中。在另一些实施例中,业务名单可以存储于所有有权限管理se的sei tsm服务器当中。

210.具体的,在一些实施例中,若用户在s101中输入的开通电子卡片的操作是用户在卡片所属服务的服务提供商提供的应用,如数字人民币应用中,作出的开通电子卡片的操作,则数字人民币应用可以通过钱包应用,向存储有业务名单的sei tsm服务器发送查询请求以得到有权限管理上述电子卡片服务的sei tsm服务器的名称。

211.在另一些实施例中,若用户在s101中输入的开通电子卡片的操作是用户在钱包应用中作出的开通电子卡片的操作,则钱包应用可以直接向存储有业务名单的sei tsm服务器发送查询请求以得到有权限管理上述电子卡片服务的sei tsm服务器的名称。

212.在其他的一些实施例中,电子设备100本身可以存储有业务名单。响应于用户输入的开通电子卡片的操作,数字人民币应用或钱包应用可以读取上述业务名单,并通过搜索得到有权限管理上述电子卡片服务的sei tsm服务器的名称。

213.电子设备100可以在有权限管理上述电子卡片服务的sei tsm服务器的授权下初始化、创建与上述电子卡片对应的安全域。以数字人民币卡片为例,示例性的,电子设备100中的数字人民币应用或钱包应用可以获取到由有权限管理数字人民币卡片服务的sei tsm服务器发送的访问密钥。获取到上述访问密钥即意味着得到了sei tsm服务器针对与数字人民币服务对应的安全域的管理授权。

214.上述访问密钥可以由有权限管理数字人民币卡片所属的服务的sei tsm服务器对应的kms创建并储存。上述访问密钥可以是根密钥或与数字人民币服务对应的安全域的工作密钥。持有上述根密钥的应用有权限管理ese中所有的安全域。持有上述工作密钥的应用有权限管理ese中特定的安全域。持有访问密钥的数字人民币应用或钱包应用使用访问密钥可以对se中与数字人民币服务对应的安全域中的密钥进行验证并能验证通过。验证通过后,上述应用可以对上述安全域进行初始化、创建操作。

215.上述有权限管理数字人民币卡片服务的sei tsm服务器可以是电子设备制造商的sei tsm服务器。

216.上述初始化安全域的过程可以是对se中的一块尚未使用的存储区域进行数据删除的过程。对安全域进行初始化可以为后续创建安全域奠定基础。

217.上述创建安全域的过程可以是将需要与电子卡片相关的重要信息存储于已被初始化的一块存储区域内的过程。

218.在另一些实施例中,电子设备100还可以先查询se中电子卡片对应的安全域是否已经被初始化。若上述安全域尚未被初始化,电子设备100可以向存储有业务名单的sei tsm服务器发送查询请求,确定有权限管理该安全域的sei tsm服务器。若上述安全域已被初始化,电子设备100可以读取se中的安全域当中存储的信息,由此确定有权限管理该安全域的sei tsm服务器,并在其授权下初始化、创建与上述电子卡片对应的安全域。

219.在一些实施例中,如图8所示,任一方的sei tsm需初始化ese时:

220.先向手机厂商sei tsm查询该ese是否已经初始化了安全域,此处手机厂商sei tsm之外的sei tsm,如第二sei tsm,与手机厂商sei tsm之间可通过服务器间接口通讯实现,

221.如该ese已经初始化过,则可以跳过初始化操作,仅获取ese中安全域状态;

222.如该ese未初始化过,则初始化,并可以标记1(用于指示该ese已经被初始化了安全域),供其他sei tsm查询;

223.如果是手机厂商sei tsm之外的sei tsm,如第二sei tsm,初始化了ese,则还需要通知手机厂商sei tsm。

224.创建安全域:

225.可以通过黑名单方式实现,线下协商各自的业务安全域业务,第二sei tsm管理的安全域可以作为黑名单配置给手机厂商sei tsm,手机厂商sei tsm如发现向其请求的是该黑名单里面的业务则返回错误码,不进行处理。

226.同理,第二sei tsm仅可以处理自己tsm白名单中的业务,不可以处理其他业务。

227.本技术实施例对s102中的查询有权限管理安全域的sei tsm服务器方法,以及在上述sei tsm服务器的授权下初始化、创建安全域的方法不作限定。

228.s103:提供上述电子卡片所属的服务的sp tsm服务器记录该电子卡片对应的卡片信息。

229.提供上述电子卡片所属的服务的sp tsm服务器中存储有与其对应的电子卡片服务的相关信息。以数字人民币卡片为例,上述相关信息可以包括:数字人民币卡片的持有者信息、数字人民币卡片的余额信息,以及数字人民币卡片的消费记录等等。响应于接收到的电子设备100发送的更新信息,提供上述电子卡片所属的服务的sp tsm服务器可以更新sp tsm服务器中存储的与其对应的电子卡片服务的相关信息。

230.以数字人民币卡片为例,示例性的,在一些实施例中,在s101后,电子设备100可以向数研所(中国人民银行数字货币研究所)的sp tsm服务器发送更新信息。数研所的sp tsm服务器可以先记录新开通的卡片的信息,然后向电子设备100返回更新完毕的信息。接收到上述更新完毕的信息,电子设备100可以执行s102的操作。

231.在另一些实施例中,在s102后,电子设备100可以向数研所的sp tsm服务器发送更新信息,数研所的sp tsm服务器可以记录新开通的卡片的信息,然后向电子设备100返回更新完毕的信息。

232.在其他的一些实施例中,在s101后,电子设备100执行s103中的步骤,与数研所的sp tsm服务器记录新开通的卡片的信息两个步骤可以同时进行。

233.s104:电子设备100接收到用户输入的使用电子卡片进行刷卡的操作。

234.上述用户作出的使用电子卡片进行刷卡的操作可以是用户在卡片所属服务的服务提供商提供的应用,如数字人民币应用中做出的使用数字人民币卡片进行支付的操作。在一些实施例中,上述用户作出的使用电子卡片进行刷卡的操作还可以是进行门禁系统身份验证的操作。以数字人民币卡片为例,具体的,上述用户作出的使用电子卡片进行刷卡的操作可以是作用于用户界面410的付款控件412的点击操作,和后续在用户界面420当中进行的nfc识别以及在用户界面430当中进行的支付安全验证的操作。用户在数字人民币应用中作出的具体操作与界面可以参考如图5g~图5j所示的场景图。

235.在另一些实施例中,上述用户作出的使用电子卡片进行支付的操作还可以是用户在钱包应用中作出的支付操作。以数字人民币卡片为例,具体的,上述用户作出的使用电子卡片进行刷卡的操作可以是作用于用户界面710的付款控件713的点击操作,和后续在用户界面720当中进行的支付安全验证以及以及在用户界面730当中进行的nfc识别的操作。用

户在钱包应用中作出的具体操作与界面可以参考如图6h~图6k所示的场景图。

236.用户作出的使用电子卡片进行支付的操作不仅限于上述两种,在其他的一些实施例中,使用电子卡片进行刷卡的操作还可以是其他的一些操作,如用户作出的语音指令形式的操作、隔空手势形式的操作等等。

237.s105:电子设备100更新se中该卡片对应的安全域中的卡片信息。

238.在一些实施例中,电子设备100可以在接收到用户输入的使用电子卡片进行刷卡的操作后,向有权限管理上述电子卡片服务的sei tsm服务器发送请求以获取工作密钥。电子设备100可以使用该工作密钥来更新se中该卡片对应的安全域中的卡片信息。

239.在一些实施例中,如果在s102中已经存储了获取到的工作密钥,则电子设备100可以直接使用该工作密钥来更新se中该卡片对应的安全域中的卡片信息。

240.以数字人民币卡片为例,具体的,响应于用户作出的使用数字人民币卡片进行支付的操作,电子设备100可以更新se中数字人民币卡片对应的安全域中的卡片信息。上述更新卡片信息例如可包括刷新余额,新记录消费的时间、地点、收款方、消费的产品等等。

241.s106:提供上述电子卡片所属的服务的sp tsm服务器记录该电子卡片对应的卡片信息。

242.响应于接收到的电子设备100发送的更新信息,提供上述电子卡片所属的服务的sp tsm服务器可以更新sp tsm服务器中存储的与其对应的电子卡片服务的相关信息。

243.以数字人民币卡片为例,示例性的,在一些实施例中,在s104后,电子设备100可以向数研所的sp tsm服务器发送更新信息。数研所的sp tsm服务器可以记录数字人民币卡片的交易信息,然后向电子设备100返回更新完毕的信息。接收到上述更新完毕的信息,电子设备100可以执行s105的操作。

244.在另一些实施例中,在s105后,电子设备100可以向数研所的sp tsm服务器发送更新信息,数研所的sp tsm服务器可以记录新开通的卡片的信息,然后向电子设备100返回更新完毕的信息。

245.在其他的一些实施例中,在s104后,电子设备100执行s105中的步骤,与数研所的sp tsm服务器记录数字人民币卡片的交易信息两个步骤可以同时进行。

246.107:电子设备100接收到用户输入的删除电子卡片的操作。

247.上述用户作出的删除电子卡片的操作可以是用户在卡片所属服务的服务提供商提供的应用中做出的删除操作。以数字人民币卡片为例,示例性的,删除数字人民币卡片的操作可以是用户作用于用户界面510当中的更多控件516的点击操作,以及后续用户作用于用户界面510当中的注销控件518的点击操作。用户在数字人民币应用中作出的具体操作与界面可以参考如图5k~图5l所示的场景图。

248.在另一些实施例中,上述用户作出的删除电子卡片的操作还可以是用户在钱包应用中作出的删除操作。以数字人民币卡片为例,示例性的,删除数字人民币卡片的操作可以是用户作用于用户界面810当中的删除控件816的点击操作。用户在钱包应用中作出的具体操作与界面可以参考如图6l所示的场景图。

249.用户作出的删除电子卡片的操作不仅限于上述两种,在其他的一些实施例中,删除电子卡片的操作还可以是其他的一些操作,如用户作出的语音指令形式的操作、隔空手势形式的操作等等。

250.s108:电子设备100删除上述电子卡片对应的安全域。

251.在一些实施例中,电子设备100可以在接收到用户输入的删除电子卡片的操作后,向有权限管理上述电子卡片服务的sei tsm服务器发送请求以获取工作密钥。电子设备100可以使用该工作密钥来删除se中该卡片对应的安全域中的卡片信息。

252.在一些实施例中,如果在s102或s105中已经存储了获取到的工作密钥,则电子设备100可以直接使用该工作密钥来删除se中该卡片对应的安全域中的卡片信息。

253.以数字人民币卡片为例,具体的,响应于用户作出的删除数字人民币卡片的操作,电子设备100可以删除se中数字人民币卡片对应的安全域中的卡片信息。

254.s109:提供上述电子卡片所属的服务的sp tsm服务器删除该电子卡片对应的卡片信息。

255.响应于接收到的电子设备100发送的删除信息,提供上述电子卡片所属的服务的sp tsm服务器可以删除sp tsm服务器中存储的与其对应的电子卡片服务的相关信息。

256.以数字人民币卡片为例,示例性的,在一些实施例中,在s107后,电子设备100可以向数研所的sp tsm服务器发送删除信息。数研所的sp tsm服务器可以删除数字人民币卡片的卡片信息,然后向电子设备100返回删除完毕的信息。接收到上述删除完毕的信息,电子设备100可以执行s108的操作。

257.在另一些实施例中,在s108后,电子设备100可以向数研所的sp tsm服务器发送更新信息,数研所的sp tsm服务器可以记录新开通的卡片的信息,然后向电子设备100返回更新完毕的信息。

258.在其他的一些实施例中,在s107后,电子设备100执行s108中的步骤,与数研所的sp tsm服务器删除数字人民币卡片对应的卡片信息两个步骤可以同时进行。

259.在电子卡片为交通卡、门禁卡等可以由钱包应用直接管理的电子卡片的实施例中,电子设备100可以未安装有上述电子卡片对应的应用。响应于用户在钱包应用当中作出的与上述电子卡片相关的操作(如添加电子卡片、使用电子卡片进行刷卡、删除电子卡片),钱包应用不仅可以执行前述实施例当中的功能,还可以执行前述实施例中电子卡片对应的应用(如数字人民币卡片对应的数字人民币应用)完成的功能,实现对由钱包应用直接管理的电子卡片的管理。

260.图8为本技术实施例提供的多方管理安全元件的内部实现流程图。

261.本技术实施例以与数字人民币卡片为例,对多方管理安全元件的内部实现流程进行具体介绍。

262.如图8所示,多方管理安全元件的过程涉及多个可以管理安全元件的sei-tsm及其对应的kms,以及电子设备100。其中:

263.电子设备100可以采用分层架构的android系统,内部结构从上至下分为五层,分别为应用程序层,应用程序框架层,native层、tee层以及se层。电子设备100的应用程序层可以包括数字人民币框架apk(hwswservice)、数字人民币应用以及钱包应用。电子设备100的应用程序框架层可以包括统一认证框架、开放式应用程序接口及设置。电子设备100的native层可以包括卡管理ca。上述卡管理ca可以随apk打包。电子设备100的tee层可以包括卡管理ta。电子设备100的ese中可包括安全域1至安全域4的四块存储区域。安全域1可以对应数字人民币服务,安全域2可对应交通卡业务,安全域3可对应银行卡业务,安全域4可对

应手机盾业务。

264.在数字人民币应用获取到由有权限管理数字人民币卡片服务的sei tsm服务器发送的访问密钥之后,电子设备100可以通过其中的卡管理ca与卡管理ta实现密钥验证。通过统一认证框架实现对持卡人身份的验证。通过oma api访问安全元件,并在安全元件中实现对数字人民币卡片对应的se中的安全域的初始化、创建、更新以及删除。

265.以上所述,以上实施例仅用以说明本技术的技术方案,而非对其限制;尽管参照前述实施例对本技术进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本技术各实施例技术方案的范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1