一种基于Petri网的工业机器人系统攻击链建模方法

一种基于petri网的工业机器人系统攻击链建模方法

技术领域

1.本发明属于信息安全风险评估领域,涉及一种基于petri网的工业机器人系统攻击链建模方法。

背景技术:

2.随着信息技术的飞速发展,传统的制造系统与互联网技术、人工智能技术结合而产生的智能制造行业具有广阔的未来发展。工业机器人作为智能制造行业的重要一环,其安全决定了智能制造系统稳定运行的决定性因素。随着智能制造系统规模日益复杂,系统内存在的脆弱性数量与日俱增。

3.漏洞是攻击者对计算机网络系统进行攻击的突破口,并且漏洞的利用方式呈现复杂多样化。攻击者可采取多种攻击手段对工业机器人系统进行渗透、破坏。不仅如此,由于工业机器人系统内大量设备间具有物理直接连接、缺乏认证等安全防护措施,因此攻击者可以通过系统内具有关联性的漏洞对系统进行组合攻击,即攻击者可以根据系统内设备的连接关系从外部设备通过攻击链攻击到系统深层核心设备,对系统运行带来极为严重的影响。因此,实现工业机器人系统的攻击链建模具有重要意义。

技术实现要素:

4.针对现有工业机器人攻击链模型受系统规模限制导致搜索效率低、建模时间长等问题,本发明提供了一种基于petri网的工业机器人系统攻击链建模方法。该方法可实现对具有相同类型设备的大规模工业机器人系统攻击链建模。

5.本发明的目的是通过以下技术方案实现的:

6.一种基于petri网的工业机器人系统攻击链建模方法,包括如下步骤:

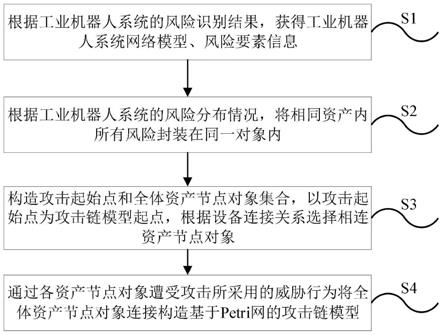

7.s1:根据工业机器人系统的风险识别结果,获得工业机器人系统网络模型、风险要素信息;

8.s2:根据工业机器人系统的风险分布情况,将相同资产内的所有风险封装在同一对象内;

9.s3:构造攻击起始点和全体资产节点对象集合,以攻击起始点为攻击链模型起点,根据设备连接关系选择相连资产节点对象;

10.s4:通过各资产节点对象遭受攻击所采用的威胁行为将全体资产节点对象连接构造基于petri网的攻击链模型。

11.相比于现有技术,本发明具有如下优点:

12.本发明将相同设备资产内存在的风险封装为一个对象,根据设备资产间的连接关系确定工业机器人系统脆弱性利用关系,最终构建工业机器人系统攻击链模型。由于在构建攻击链模型的过程中采用了面向对象的思想,因此具有相同特点的设备资产可以用相同的对象进行封装抽象,使得代替设备资产的对象可以重复利用,有效减少网络攻击建模的工作量,提高攻击链建模的生成效率,缩减建模时长。

附图说明

13.图1为本发明基于petri网的工业机器人系统攻击链建模方法的整体流程图。

14.图2为本发明工业机器人系统网络结构的一个示例。

15.图3为本发明工业机器人系统攻击链模型的一个示例。

16.图4为本发明基于petri网的工业机器人系统攻击链建模方法的具体流程图。

具体实施方式

17.下面结合附图对本发明的技术方案作进一步的说明,但并不局限于此,凡是对本发明技术方案进行修改或者等同替换,而不脱离本发明技术方案的精神和范围,均应涵盖在本发明的保护范围中。

18.本发明提供了一种基于petri网的工业机器人系统攻击链建模方法,如图1所示,包括如下步骤:

19.s1:根据工业机器人系统的风险识别结果,获得工业机器人系统网络模型、风险要素信息;

20.s2:根据工业机器人系统的风险分布情况,将相同资产内的所有风险封装在同一对象内;

21.s3:构造攻击起始点和全体资产节点对象集合,以攻击起始点为攻击链模型起点,根据设备连接关系选择相连资产节点对象;

22.s4:通过各资产节点对象遭受攻击所采用的威胁行为将全体资产节点对象连接构造基于petri网的攻击链模型。

23.如图4所示,具体实施步骤如下:

24.s1:根据工业机器人系统的风险识别结果,通过流量分析、日志审计、漏洞扫描等方法获得工业机器人系统网络模型、系统设备资产、威胁、脆弱性信息,为系统资产、威胁、脆弱性设置编号;

25.s2:通过专家评分为工业机器人系统内资产、威胁、脆弱性进行评分,计算工业机器人系统各脆弱性的安全事件造成损失和安全事件发生频率,具体计算方法如下:

26.假设专家对工业机器人系统内的资产价值评分为l(as1),其存在的威胁th1评分为l(th1),其对应的脆弱性vu1评分为l(vu1),则计算得到的该风险的安全事件造成损失为计算得到的该风险的安全事件发生频率为

27.s3:根据工业机器人系统设备型号,对工业机器人系统内的设备资产进行分类,不同种类设备资产构建资产节点对象;

28.s4:对每一个构建的资产节点对象,根据设备资产与脆弱性的映射关系,确定分布在同一资产下的全部脆弱性编号,资产节点对象内的脆弱性设置为工业机器人系统攻击链模型的库所节点;

29.s5:对资产节点对象下的任意一个库所节点,根据脆弱性与威胁的映射关系,确定资产节点对象内库所节点的后向变迁节点;

30.s6:对资产节点对象下的任意一个库所节点,根据脆弱性可被利用的前提条件,确

定资产节点对象内库所节点的前向变迁节点;

31.s7:对资产节点对象下的任意一个库所节点,若该库所节点的前向变迁节点为相同资产节点对象内其他库所节点的后向变迁节点,则该库所节点为对应其他库所节点的子代库所节点;

32.s8:合并变迁节点,将库所节点与变迁节点通过有向弧进行连接,库所节点与其前向变迁节点的有向弧权值为安全事件发生频率量化结果,库所节点与其后向变迁节点的有向弧权值为安全事件造成损失量化结果;

33.s9:将资产节点对象内全部库所节点和已合并的变迁节点进行封装,未封装的前向变迁节点作为资产节点对象的输入端口,未封装的后向变迁节点数量作为资产节点对象的输出端口;

34.s10:构造攻击起始点作为初始设备资产节点对象;

35.s11:搜索在当前状态下具有可利用连接关系的资产节点对象,若有则进入s12,否则进入s15;

36.s12:连接至该资产对象节点的可利用的输入端口,选择该资产节点对象;

37.s13:搜索资产节点对象任意输出端口状态下具有可利用连接关系的资产节点对象,若有则进入s14,否则进入s15;

38.s14:合并变迁节点,将库所节点与变迁节点通过有向弧进行连接,该资产节点对象为父节点对象,资产对象节点转移至子节点对象,返回s13;

39.s15:将生成的资产节点对象用有向弧进行连接,形成工业机器人系统攻击链模型。

40.实施例:

41.为了便于理解,图3给出了本发明工业机器人系统攻击链模型的一个示例。图3中共有7种设备资产as1、as2、as3、as4、as5、as6、as7,分别为摄像头、视觉工控机、交换机、工业控制计算机、机器人控制器、示教器、工业机器人。

42.如图4所示,本实施例基于petri网的工业机器人系统攻击链建模方法的具体实施步骤如下:

43.s1:根据工业机器人系统的风险识别结果,通过流量分析、日志审计、漏洞扫描等方法获得工业机器人系统网络模型、系统设备资产、威胁、脆弱性信息,为系统资产、威胁、脆弱性设置编号。

44.s2:通过专家评分为工业机器人系统内资产、威胁、脆弱性进行评分,计算工业机器人系统各脆弱性的安全事件造成损失和安全事件发生频率。

45.在本实施例中,假设专家对摄像头as1的资产价值评分为l(as1),其存在的威胁th1(写入字符串)评分为l(th1),其对应的脆弱性vu1(远程堆栈缓冲区溢出)评分为l(vu1),则计算得到的该风险的安全事件造成损失为计算得到的该风险的安全事件发生频率为

46.为具体说明计算方法,在本实施例中,设专家评价工业机器人系统内摄像头的资产价值为2,写入字符串的威胁评分为4,远程堆栈缓冲区溢出的脆弱性评分为4,则该风险

的安全事件造成损失为该风险的安全事件发生频率为

47.s3:根据工业机器人系统设备型号,对工业机器人系统内的设备资产进行分类,不同种类设备资产构建资产节点对象。

48.在本实施例中,基于上述7种设备资产构建7个资产节点对象o1、o2、o3、o4、o5、o6、o7,每个资产节点对象对应一种资产。

49.s4:对每一个构建的资产节点对象,根据设备资产与脆弱性的映射关系,确定分布在同一资产下的全部脆弱性编号,资产节点对象内的脆弱性设置为工业机器人系统攻击链模型的库所节点。

50.在本实施例中,以设备资产摄像头为例,该资产的编号为as1,构建的资产节点对象编号为o1,设该资产含有脆弱性vu1(远程堆栈缓冲区溢出)和脆弱性vu2(文件后门),设vu1为攻击链库所节点p1,vu2为攻击链库所节点p2。

51.s5:对资产节点对象下的任意一个库所节点,根据脆弱性与威胁的映射关系,确定资产节点对象内库所节点的后向变迁节点。

52.在本实施例中,以设备资产摄像头为例,脆弱性vu1对应的威胁编号为th1(写入字符串),脆弱性vu2对应的威胁编号为th2(远程访问),因此设库所节点p1的后向变迁节点为t1,库所节点p2的后向变迁节点为t2。

53.s6:对资产节点对象下的任意一个库所节点,根据脆弱性可被利用的前提条件,确定资产节点对象内库所节点的前向变迁节点。

54.在本实施例中,以设备资产摄像头为例,脆弱性vu1对应的威胁编号为th1(写入字符串),其前提条件为攻击者已连接至设备,因此设库所节点p1的前向变迁节点为t0′

。

55.s7:对资产节点对象下的任意一个库所节点,若该库所节点的前向变迁节点为相同资产节点对象内其他库所节点的后向变迁节点,则该库所节点为对应其他库所节点的子代库所节点。

56.在本实施例中,以设备资产工业控制计算机为例,该设备资产的资产节点对象为o4,具有脆弱性vu9(控制指令篡改),脆弱性vu

11

(完全获得设备权限)。其中,vu

11

的前向变迁节点为恶意代码执行,该条件同时也是vu9的后向变迁节点,即威胁编号th9(恶意代码执行),因此vu

11

为vu9的子代库所节点。

57.s8:合并变迁节点,将库所节点与变迁节点通过有向弧进行连接,库所节点与其前向变迁节点的有向弧权值为安全事件发生频率量化结果,库所节点与其后向变迁节点的有向弧权值为安全事件造成损失量化结果。

58.s9:将资产节点对象内全部库所节点和已合并的变迁节点进行封装,未封装的前向变迁节点作为资产节点对象的输入端口,未封装的后向变迁节点数量作为资产节点对象的输出端口。

59.在本实施例中,以设备资产摄像头为例,该设备资产的未封装的前向变迁节点为未封装的后向变迁节点为t1、t2,则设备节点对象具有1个输入端口和2个输出端口。

60.s10:构造攻击起始点作为初始设备资产节点对象。

61.在本实施例中,初始设备资产节点对象的编号为o0,代表攻击者未接入工业机器人系统内任何设备。

62.s11:搜索在当前状态下具有可利用连接关系的资产节点对象,若有则进入s12,否则进入s15。

63.在本实施例中,在o0状态下攻击者可以直连接至摄像头,因此在当前状态下具有可利用连接关系的资产节点对象搜索的结果为o1。

64.s12:连接至该资产对象节点的可利用的输入端口,选择该资产节点对象。

65.在本实施例中,o0通过连接至o1内的库所节点p1,选择o1作为当前状态所在资产节点对象。

66.s13:搜索资产节点对象任意输出端口状态下具有可利用连接关系的资产节点对象,若有则进入s14,否则进入s15。

67.在本实施例中,o1可通过t1连接至资产节点对象o2。

68.s14:合并变迁节点,将库所节点与变迁节点通过有向弧进行连接,该资产节点对象为父节点对象,资产对象节点转移至子节点对象,返回s13。

69.在本实施例中,o1为o2的父节点对象,资产对象节点过t1连接至资产节点对象o2,选择o2作为当前状态所在资产节点对象。

70.s15:将生成的资产节点对象用有向弧进行连接,形成工业机器人系统攻击链模型。

71.在本实施例中,构建出的工业机器人系统攻击链模型如图3所示。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1