基于生成学习的AI安全性检测方法

基于生成学习的ai安全性检测方法

技术领域

1.本发明涉及利用生成对抗网络来生直接生成对抗样本的方法。

2.本发明涉及神经网络,深度学习等领域,具体涉及基于生成对抗网络、对抗样本领域。

背景技术:

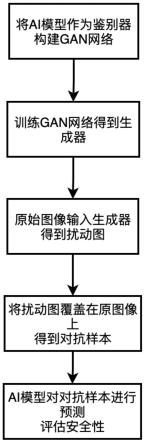

3.在深度神经网络(dnns)被作为物联网时代重要分析工具的时代背景下,研究人工智能的安全性检测系统具有重要的参考意义。考虑到人工智能和dnn技术举足轻重到地位,学术界正提携着巨大的利益来提高任何基于dnn以及其他的深度模型技术的安全性,并抵御可能的恶意攻击。对抗性攻击问题近年来已成为一个非常活跃的领域,引起了学术界和产业界的极大关注和努力。而安全性检测系统是通过对抗样本攻击人工智能系统,以获得与预期不同的预测结果,来检测人工智能系统的安全性的系统。通过安全性检测系统的评估,可以对人工智能系统进行针对性的增强,以提高人工智能系统的安全性。当前的主要的安全检测系统通常是对人工智能系统进行特定方向的攻击,无法对系统进行一个全面且真实的评估。

4.生成模型是一种能够学习特定分布的输入和目标分布的输出之间映射的模型。近年来,生成对抗网络(gans)已成为可以说是最强大的生成模型,在各种图像生成等操作问题上取得了最先进的成果。gans由两个神经网络模型:生成器g和鉴别器d组成,它们互相训练、博弈,竞争最小与最大。g的目标是从x中学习隐形空间在pg上的分布,以便它能够产生尽可能真实的生成样本。g可以通过采样输入变量z,然后利用微分网络,将变量映射到数据空间g(z)。d是一个目标学习区分生成器生成的样本和真实样本的分类器。在训练过程中, g和d相互竞争,并逐渐提高各自任务的表现。

5.尽管取得了巨大的成功,但大多数现有的攻击都需要显示计算扰动向量,并将其叠加到原始输入上。基于梯度的攻击存在推理速度较慢的问题。传统的gan也没有对生成的数据的显式控制,换句话说,数据以一种无监督的方式生成,其类是完全随机的。这在很大程度上仍是一个悬而未决的问题,更有说服力的解释尚未浮出水面。

技术实现要素:

6.为了克服现有的不足,本发明提出了一种基于生成学习的ai安全性检测方法。本发明构建advgan网络结构,包括生成器g、鉴别器d和目标模型c,分别设立不同的目标函数、损失函数,然后输入原始图像进行训练,使生成器g学习到目标模型的内部知识。训练完成之后,直接获取生成器,原始图像通过生成器得到扰动图,并将扰动图覆盖在原始图像上得到对抗样本。令目标模型对对抗样本进行预测并且评估攻击速度、攻击成功率和感知相似度,对目标模型的安全度进行评估。与传统的基于梯度优化的方法相比,本发明只需训练gan模型一次,在推理时使用预先训练的生成器立即和无限期地从良性图像获取对抗样本,同时至少对对抗样本的质量有某种形式的监督,使产生的扰动更好地与输入中包含的潜在

边缘和形状对齐,因此看起来更自然,人眼无法察觉,且无需完全访问目标模型的体系结构和模型参数,解决了基于梯度的攻击推理速度慢的问题,是一种比白盒攻击更为强大的半白盒攻击。

7.本发明提供如下的技术方案:

8.一种基于生成模型的ai安全性检测方法,其特征在于,包含以下步骤:

9.1)引入advgan方法,搭建advgan网络架构并训练。

10.1.1)搭建gan网络中的生成器g,确立目标函数;搭建gan网络中的判别器d,确立目标函数和损失函数。生成器和鉴别器是两个独立的模型,他们拥有不同的目标函数和损失函数,这里需要对他们分别进行设置。

11.1.2)对advgan网络的目标函数、损失函数进行定义,构建完整的advgan网络架构。整个网络主要有三部分组成,分别是生成器g、判别器d和目标模型c。其中,生成器g的输入是原始的干净图像,输出是一个扰动图。将扰动图覆盖在原始干净图上可得到对抗样本。对抗样本作为目标模型c的输入,对抗样本和原始干净图像共同作为鉴别器d的输入。鉴别器和目标模型的输出都是对输入的一个预测结果。

12.1.3)将原始数据集输入advgan进行模型训练。

13.2)advgan训练完成后,直接获取生成器g用于生成对抗样本。此时生成器已经针对目标网络学习到了其内部知识,因此,将一个真正的输入图像x输入生成器即得到一个扰动图 g(x),该扰动图被覆盖在输入图像之上,以获得对抗样本x’=x+g(x)。

14.3)定义攻击评估参数:攻击成功率、感知相似度和攻击速度。

15.4)令目标网络对对抗样本进行预测并界定攻击成功率、度量感知相似度、评估攻击速度。当且仅当三个指标均达到标准值时,认为网络是安全的。

16.进一步的,所述步骤1.1)具体过程如下:

17.1.1.1)搭建生成器的网络架构。

18.本发明避免在生成器和鉴别器集中,使用弯曲的卷积来执行向下抽样。对于在生成器中的 up抽样操作,使用的是反向采样卷积,而不是转置卷积以避免潜在的工作。该生成器包括四个连接的残余块组成。除最后一个非残差卷积层之后只有一个bn层外,每个非残差卷积层之后都有批化(bn)和relu激活函数。该生成器的所有卷积层都使用3

×

3内核。具体结构可见图 2。

19.1.1.2)选取生成器g的目标函数。

20.选择最小平方损失,以获得更稳定的训练和更高的质量输出。数学上,为了最小平方损失,训练生成器损失函数使其最小化:

21.ex

′

~px

′

(x)[d(g(x)-1))2]

ꢀꢀꢀꢀꢀꢀ

(1.1)

[0022]

1.1.3)搭建鉴别器的网络架构。

[0023]

对于鉴别器,每次卷积之后都是leaky relu激活。除了第一个卷积层外,在每个卷积层之后立即使用bn。该鉴别器的所有卷积层均采用4

×

4核。具体结构可见图2。

[0024]

1.1.4)确立鉴别器d的损失函数。

[0025]

采用最优连续波损失函数,即:

[0026]

floss(x

′

)=(max

i≠t

(z(x

′

)i)-z(x

′

)

t

)

+

ꢀꢀꢀꢀꢀꢀꢀ

(1.2)

[0027]

其中z(x)表示来自目标模型的对数,t是针对目标攻击最初定义的目标标签,致使

该损失函数旨在最小化目标类和最重要的非目标类(即真正的类)的预测分数之间的差异,从而鼓励目标类获得更高的分数。(e)+表示max(e,0),这是为了阻止目标类型的分数超过边界类型的分数,该分数希望扰动推动样本略微跨越决策边界,使得分类器产生错误的预测的同时最大限度地保留良性输入的原始特征。

[0028]

1.1.5)确立鉴别器d的目标函数。

[0029]

将鉴别器最小化,使用目标函数:

[0030]

l

adv

=ex[floss(g(x),l

′

)]

ꢀꢀꢀꢀꢀꢀꢀꢀ

(1.3)

[0031]

其中l'是任意不同于x的原始标签的标签,floss是公式(1.1)的损失函数。

[0032]

进一步的,所述步骤1.2)具体过程如下:

[0033]

1.2.1)确立advgan网络的损失函数。

[0034]

1.2.1.1)为了获得对置信度以及对抗能力的控制,引入了参数κ,用公式来表达则是:

[0035]

floss(x

′

)=(max(max

i≠t

(z(x

′

)i)-z(x

′

)

t

,-κ)

ꢀꢀꢀꢀꢀꢀꢀ

(1.4)

[0036]

κ表示允许目标类的逻辑值高于真实类的逻辑值的边缘。κ越大,对抗样本越过决策边界的距离越远,欺骗目标分类器的信心就越大。

[0037]

1.2.1.2)修改无目标攻击设置的cw损失函数。为了最小化真实类与其余预测的类中得分最大的类之间的差异,非目标cw损失函数被公式化为:

[0038]

floss(x

′

)=(max(z(x

′

)

l-max

i≠l

(z(x

′

)i),-κ)

ꢀꢀꢀꢀꢀꢀ

(1.5)

[0039]

1.2.2)确立advgan网络的目标函数。

[0040]

1.2.2.1)鉴于将传统的lp距离作为一种损失以鼓生成的图像接近人工标签是有益的,定义损耗项l

pert

来衡量它们之间的距离:

[0041]

l

pert

=ex(||x

′‑

x||

p

)

ꢀꢀꢀꢀꢀꢀꢀ

(1.6)

[0042]

其中p是范数的阶数。使用l1和l2损失的加权来获取更高的感知质量,任意强制执行λ1+λ2=1以方便参数调整。l

pert

公式化:

[0043]

l

pert

=λ1*ex(||x

′‑

x||1)+λ2*ex(||x

′‑

x||2)

ꢀꢀꢀꢀꢀꢀ

(1.7)

[0044]

1.2.2.2)一般的gan的目标函数可以表述为:

[0045]

mingmaxdl

gan

(d,g)=e

x~pdata(x)

[log d(x)]+e

z~pz(z)

[log(1-d(g(z))]

ꢀꢀꢀ

(1.8)

[0046]

其中d(x)表示x来自真实数据而不是生成器的pg分布的概率。为了实现欺骗目标,可以查询目标模型生成的对抗样本。为了生成与输入图像相似的对抗样本,添加x和x

′

之间的 l2距离作为损失。最后,advgan目标函数可以表述为:

[0047]

l

advgan

=l

gan

+α*l

adv

+β*l

pert

ꢀꢀꢀꢀ

(1.9)

[0048]

其中,

[0049]

l

gan

=e

x~pdata

(x)[log d(x)]+e

z~pz(z)

[log(1-d(g(z))]

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(1.10)

[0050]

l

adv

=ex[floss(g(x),l

′

)]

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(1.11)

[0051]

l

pert

=ex(||x

′‑

x||

p

)

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(1.12)

[0052]

进一步的,所述步骤1.3)具体过程如下:

[0053]

1.3.1)将生成器g和鉴别器d的参数初始化为θg,θd[0054]

1.3.2)进行循环训练:

[0055]

当训练鉴别器的参数时,生成器的参数不变;训练生成器的参数时,鉴别器的参数

不变。

[0056]

1.3.2.1)循环训练鉴别器d,k次:

[0057]

从分布p

data

(x)中随机采样m个{x1,x2,...,xm};

[0058]

从已知分布p

prior

(z)中随机采样m个{z1,z2,...,zm};

[0059]

使用x

′i=g(zi)来获取生成数据{x

′1,x

′2,...,x

′m};

[0060]

根据步骤1.1)提到的鉴别器的目标函数,更新判别器d的参数θd使其最大化。

[0061]

1.3.2.2)训练生成器g,1次:

[0062]

重新从已知分布p

prior

(z)中随机采样m个{z1,z2,...,zm}。

[0063]

根据步骤1.1)提到的生成器的目标函数,更新生成器g的参数θg使其最小化。

[0064]

进一步的,所述步骤3)具体过程如下:

[0065]

3.1)界定攻击成功率:

[0066]

攻击成功率(asr)是针对目标分类器成功实现对抗性目标的精心制作的示例的百分比。它是最重要和最直接的评估标准,它明确地表明了攻击在欺骗目标模型方面的有效性。正如目标攻击所定义的,攻击成功率是强制分类器预测任意定义的目标标签的扰动图像的百分比。在这项工作中,只考虑无目标配置下的攻击,其攻击成功率只是导致目标分类器给出错误预测的扰动图像的百分比。

[0067]

3.2)度量感知相似度:

[0068]

使用psnr量化生成的对抗样本与现有视觉相似性度量的相似程度。psnr公式为:

[0069][0070]

其中,mse是原始样本与对抗样本之间均方误差。

[0071]

3.3)评估攻击速度:

[0072]

对手生成的速度是另一个重要方面,也是现实生活应用中的一个重要考虑因素。通过在推理时生成一个对抗性示例所需的平均时间来评估攻击速度。令推理时开始生成对抗性示例的时间是t

si

,对应的结束生成对抗性示例的时间是t

ei

,则攻击速度(av)公式化为:

[0073][0074]

进一步的,所述步骤4)具体过程如下:

[0075]

4.1)将原始的干净图片x输入生成器g,得到一个扰动图g(x),与此同时,计算生成对抗样本的时间,取n个样本的时间平均值,根据公式(3.3),评估本发明方法的攻击速度。

[0076]

4.2)将扰动图g(x)覆盖在原始干净图像上,以获得m个对抗样本x’=x+g(x)。令目标模型对m个对抗样本进行预测,得到m个预测结果,其中,预测正确的个数为t,预测错误的个数为f,则可计算攻击成功率

[0077]

asr=f/m

ꢀꢀꢀꢀꢀꢀ

(3.1)

[0078]

4.3)计算对抗样本x’与原始干净样本的之间的均方误差,然后带入公式(3.2),计算得到psnr。

[0079]

4.4)结合攻击成功率、攻击速度和感知相似度,当且仅当三个指标均高于平均标准时,认为模型是安全的。

[0080]

本发明利用提出的新的gan体系结构,可以在不计算任何中间扰动向量的情况下,

一次性从良性图像中直接生成对抗样本,然后用对抗样本攻击ai模型,使模型得到与预期不同的预测结果,对模型的安全性进行评估。与传统的基于梯度优化的方法相比,本发明只需训练 gan模型一次,在推理时使用预先训练的生成器立即和无限期地从良性图像获取对抗样本,且无需完全访问目标模型的体系结构和模型参数,解决了基于梯度的攻击推理速度慢的问题,是一种比白盒攻击更为强大的半白盒攻击。

[0081]

本发明的优点是:

[0082]

1)通过生成模型进行对抗样本生成是一个完全独立的过程,只在训练的时候查询目标模型,推理时无需访问目标模型的体系结构和模型参数,这是一种更加强大的半白盒攻击。

[0083]

1)可以在不计算任何中间扰动向量的情况下,一次性从良性图像中直接生成对抗样本,比现有的基于梯度的攻击往往具有更高的推理速度,

[0084]

2)在推理时,使用预先训练的生成器立刻和无限期地获取对抗样本。

[0085]

3)至少对对抗样本的质量有某种形式的监督,使产生的扰动更好地与输入中包含的潜在边缘和形状对齐,因此看起来更自然,人眼无法察觉。

附图说明

[0086]

图1是本发明的干净图像添加扰动图。

[0087]

图2是本发明的模型具体内部处理和结构图。

[0088]

图3是本发明的流程图。

具体实施方式

[0089]

以下结合实施例,对本发明作进一步描述。

[0090]

本发明为一种基于生成学习的ai安全性检测方法,可以用于检测ai模型在面临外界恶意攻击时的安全性。首先构建advgan网络结构,包括生成器、鉴别器和目标模型,分别设立不同的目标函数、损失函数,其中,生成器的目标是从原始数据中学习隐形空间在pg上的分布,以便它能够产生尽可能真实的生成样本,生成器从均匀或高斯分布的pz(z)中采样输入变量,并通过微分网络学习将其映射到数据空间,鉴别器的目标是学习区分生成器样本和真实样本的分类器。然后输入原始图像对advgan模型进行训练,使生成器学习到目标模型的内部知识。训练完成之后,直接获取生成器,原始图像通过生成器得到扰动图,并将扰动图覆盖在原始图像上得到对抗样本。令目标模型对对抗样本进行预测并且评估攻击速度、攻击成功率和感知相似度,对目标模型的安全度进行评估。与传统的基于梯度优化的方法相比。

[0091]

实施例:

[0092]

一种基于生成学习的ai安全性检测方法,主要过程如下:

[0093]

1.1搭建advgan(generating adversarial examples with adversarial networks,对抗网络生成对抗样本)网络中的生成器g,确立目标函数;搭建gan网络中的判别器d,确立目标函数和损失函数。g和d是两个独立的模型,他们拥有不同的目标函数和损失函数,这里需要对他们分别进行设置。

[0094]

1.1.1搭建生成器的网络架构。

[0095]

本发明避免在生成器和鉴别器集中,而是使用弯曲的卷积来执行向下抽样。对于在生成器中的up抽样操作,使用反向采样然后卷积,而不是转置卷积以避免潜在的工件。该生成器包括四个连接的残余块组成。除最后一个非残差卷积层之后只有一个bn层外,每个非残差卷积层之后都有批化(bn)和relu激活函数。该生成器的所有卷积层都使用3

×

3 内核。

[0096]

1.1.2选取生成器g的目标函数。

[0097]

选择最小平方损失,因为它导致更稳定的训练和更高的质量输出。数学上,为了最小平方损失,训练生成器损失函数使其最小化:

[0098]

ex

′

~px

′

(x)[d(g(x)-1))2]

ꢀꢀꢀꢀꢀꢀꢀ

(1.1)

[0099]

1.1.3搭建鉴别器d的网络架构。

[0100]

对于鉴别器,每次卷积之后都是leaky relu激活。除了第一个卷积层外,在每个卷积层之后立即使用bn。该鉴别器的所有卷积层均采用4

×

4核。

[0101]

1.1.4确立鉴别器d的损失函数。

[0102]

采用最优连续波损失函数,即:

[0103]

floss(x

′

)=(max

i≠t

(z(x

′

)i)-z(x

′

)

t

)

+

ꢀꢀꢀꢀꢀꢀꢀꢀ

(1.2)

[0104]

其中z(x)表示来自目标模型的对数。t是针对目标攻击最初定义的目标标签。(e)+表示max(e,0),这是为了阻止目标类型的分数超过边界类型的分数。

[0105]

1.1.5确立鉴别器d的目标函数。

[0106]

将鉴别器最小化,使用目标函数:

[0107]

l

adv

=ex[floss(g(x),l

′

)]

ꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(1.3)

[0108]

其中l'是任意不同于x的原始标签的标签,floss是步骤1.1.2)中鉴别器d的损失函数。

[0109]

1.2引入需要检测安全性的ai模型c,作为advgan网络的目标模型。在mnist数据集上,设立一个网络架构:第一步,通过一个32个3x3卷积核的步长为1的卷积层,使用relu 激活;第二步,再次通过一个32个3x3卷积核的步长为1的卷积层,同样使用relu激活;第三步,通过一个maxpool(2x2)进行最大池化;第四步,通过一个64个3x3卷积核的步长为1 的卷积层,使用relu激活;第五步,再次通过一个64个3x3卷积核的步长为1的卷积核,使用relu激活;第六步,通过一个maxpool(2x2)进行最大池化;第七步,通过一个200神经元的全连接层,使用relu激活,再使用dropout(0.5)避免过拟合;第八步,通过一个200神经元的全连接层和relu激活函数;最后一步,通过一个10个神经元的全连接层并使用softmax作为输出的激活函数。

[0110]

1.3结合需要检测安全性的目标网络、生成器g、鉴别器d,对advgan网络的目标函数、损失函数进行定义,构建完整的advgan网络架构。

[0111]

1.3.1确立advgan网络的损失函数。

[0112]

1.3.1.1为了获得对置信度(以及对抗能力)的控制,引入参数κ,用公式来表达则是 floss(x

′

):

[0113]

floss(x

′

)=(max(max

i≠t

(z(x

′

)i)-z(x

′

)

t

,-κ)

ꢀꢀꢀꢀꢀꢀꢀ

(1.4)

[0114]

κ表示允许目标类的逻辑值高于真实类的逻辑值的边缘。κ越大,对抗样本越过决策边界的距离越远,欺骗目标分类器的信心就越大。

[0115]

1.3.1.2修改无目标攻击设置的cw损失函数。本发明不是最小化目标类和真实类的分数之间的差异,而是最小化真实类与其余预测的类中得分最大的类之间的差异。因此,非目标cw损失函数被公式化为:

[0116]

floss(x

′

)=(max(z(x

′

)

l-max

i≠l

(z(x

′

)i),-κ)

ꢀꢀꢀꢀꢀꢀꢀ

(1.5)

[0117]

这个损失函数鼓励真实类的更低的logit值可以得到和其余类中最可能的类(即最简单的错误类)的更高logit值。

[0118]

1.3.2确立advgan网络的目标函数。

[0119]

1.3.2.1定义损耗项l

pert

来衡量它们之间的距离:

[0120]

l

pert

=ex(||x

′‑

x||

p

)

ꢀꢀꢀꢀꢀꢀꢀꢀ

(1.6)

[0121]

实践中使用l1和l2损失的加权和会导致更好的感知质量。因此,本发明使用:

[0122]

l

pert

=λ1*ex(||x

′‑

x||1)+λ2*ex(||x

′‑

x||2)

ꢀꢀꢀꢀꢀꢀ

(1.7)

[0123]

其中λ1和λ2控制每一项的重要性。任意强制执行λ1+λ2=1以方便参数调整。

[0124]

1.3.2.2一般的gan的目标函数可以表述为:

[0125]

mingmaxdl

gan

(d,g)=e

x~pdata(x)

[log d(x)]+e

z~pz(z)

[log(1-d(g(z))]

ꢀꢀꢀꢀ

(1.8)

[0126]

其中d(x)表示x来自真实数据而不是生成器的pg分布的概率。为了实现欺骗目标,可以查询目标模型生成的对抗样本。为了生成与输入图像相似的对抗样本,添加x和x之间的l2距离作为损失。最后,advgan目标函数可以表述为:

[0127]

l

advgan

=l

gan

+α*l

adv

+β*l

pert

ꢀꢀꢀꢀꢀꢀ

(1.9)

[0128]

其中,

[0129]

l

gan

=e

x~pdata(x)

[log d(x)]+e

z~pz(z)

[log(1-d(g(z))]

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(1.10)

[0130]

l

adv

=ex[floss(g(x),l

′

)]

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(1.11)

[0131]

l

pert

=ex(||x

′‑

x||

p

)

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(1.12)

[0132]

1.4获取原始数据集,例如输入和输出为1

×

28

×

28 mnist图像或3

×

28

×

28 cifar-10图像。将mnist数据归一化为[0,1],将cifar-10数据归一化为[-1,1]可以产生更好的结果。另外,可以参考使用例如sgd优化器、学习速率0.1、动量0.9、批大小128、dropout0.5 和批数60的配置。

[0133]

然后将数据集输入advgan进行训练,训练步骤如下:

[0134]

1.4.1将生成器g和鉴别器d的参数初始化为θg,θd[0135]

1.4.2进行循环训练:

[0136]

当训练鉴别器的参数时,生成器的参数不变;训练生成器的参数时,鉴别器的参数不变。

[0137]

1.4.2.1循环训练鉴别器d,k次:从分布p

data

(x)中随机采样m个{x1,x2,...,xm};从已知分布p

prior

(z)中随机采样m个{z1,z2,...,zm};使用x

′i=g(zi)来获取生成数据 {x

′1,x

′2,...,x

′m};根据鉴别器的目标函数,更新判别器d的参数θd使其最大化。

[0138]

1.4.2.2训练生成器g,1次:

[0139]

重新从已知分布p

prior

(z)中随机采样m个{z1,z2,...,zm}。

[0140]

根据生成器的目标函数,更新生成器g的参数θg使其最小化。

[0141]

生成器g与判别器d不断对抗、互相学习,在这个训练过程中,生成器g能够学习到目标网络d的内部知识,能针对d的薄弱点进行不断学习强化,最终生成针对判别器的一个

模型。

[0142]

2在advgan训练完成后,直接获取生成器g用于生成对抗样本。此时生成器已经针对目标网络学习到了其内部知识,将一个真正的输入图像x输入生成器g得到一个扰动图g(x),该扰动图被覆盖在输入图像之上,以获得对抗样本x’=x+g(x)。

[0143]

3将对抗样本输入目标模型,令目标模型对其作出预测。分析预测结果:

[0144]

3.1令推理时开始生成对抗性示例的时间是t

si

,对应的结束生成对抗性示例的时间是 t

ei

,则攻击速度(av)为:

[0145][0146]

在mnist数据集下,使用本发明的方法生成对抗样本时间小于0.01s,而传统的fgsm 需要0.04s、pgd需要3s、cw需要30s、deepfool需要0.034s。可以看到,本发明的优势十分明显,攻击速度十分快速。

[0147]

3.2评估攻击成功率(asr)。它是最重要和最直接的评估标准,它明确地表明了攻击在欺骗目标模型方面的有效性。正如目标攻击所定义的,攻击成功率是强制分类器预测任意定义的目标标签的扰动图像的百分比。在这项工作中,只考虑无目标配置下的攻击,其攻击成功率只是导致目标分类器给出错误预测的扰动图像的百分比。

[0148]

在mnist数据集下,本发明方法的攻击成功率是99.15%,传统的fsgm为99.9982%, fgd是100%,cw是91.1%,deepfool是99.994%。比较发现,对于攻击成功率,本发明相比传统的要略微劣势一些,但仍然有着超过99%的成功率,效果不俗。

[0149]

本发明已经通过上述实例进行了说明,但应当注意的是实例只是解释说明的目的,而非将本发明局限于该实例范围内。即便参照前述实例本发明进行了详尽的说明,本领域研究人员理当能够理解:其依然可以随前述各实例所描述的技术方案进行修改,抑或对其局部技术特征进行同等替换;二、这些修改或替换,并不使相应的技术方案脱离本发明的保护范围。本发明的保护范围由附属的权利要求书机器等效范围所界定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1