基于altstack及第三方应用的漏洞检测可读性报表输出方法与流程

1.本发明涉及安全检测技术领域,具体为基于altstack及第三方应用的漏洞检测可读性报表输出方法。

背景技术:

2.主机是否存在安全问题,与主机的操作系统及应用的版本直接相关。内部主机资产脆弱性问题一直依赖于扫描器的扫描,但由于内网网络结构的复杂性,很多的内网主机,扫描器是不可达的,因此,一直以来,对主机脆弱性的核查一直存在不完整不全面的弊端,安全厂间提出过在主机端安装agent方案,但由于推动落地难度大、成本高一直搁置。今年了解到水土 ct域资源池因其它业务需要,已对所有主机安装了saltstack的minion端,并已实现了master端的部署,通过前期预研已确认此通道(saltstack)可以被复用,解决资产脆弱性等历史问题。

技术实现要素:

3.(一)解决的技术问题

4.针对现有技术的不足,本发明公开了基于altstack及第三方应用的漏洞检测可读性报表输出方法,以解决上述背景技术中提出的问题。

5.(二)技术方案

6.为实现以上目的,本发明通过以下技术方案予以实现:基于altstack及第三方应用的漏洞检测可读性报表输出方法,包括预研saltstack安装配置、预研模块部署及平台配置和平台数据源配置:

7.预研saltstaek安装配置,如下步骤:

8.s1:安装saltstack master端;

9.s2:修改基本配置;

10.s3:minion端安装;

11.s4:返回master端建立连接;

12.预研模块部署及平台配置,如下步骤:

13.s1:模块部署;

14.s2:解析规则和数据源配置;

15.平台数据源配置,如下步骤:

16.s1:在数据源管理中,对数据源进行配置;

17.s2:启用监听脚本。

18.优选的,所述预研saltstack安装配置s3中下载安装salt-windows-minion端(widows端),安装完成后,在服务中会看到有一个salt-minion的服务,处于自动启动状态,然后linux端。

19.优选的,所述预研saltstack安装配置s4返回master端建立连接如果收不到

minion端,查看minion和master端配置是否正确,然后关闭防火墙和selinux,重启master端和minion端。

20.优选的,所述预研模块部署s1中预研模块部署及平台配置文件中的“/etc”为监听路径。

21.优选的,所述平台数据源配置s2中使用enable参数可以控制脚本启动那些监听器,参数为空时默认启用所有的监听器,同时可以配置相关的采集间隔,例如

“‑‑

enable service:60:43200,user:60:43200”表示启动服务监听和用户监听,并设置服务监听每隔60秒上报一次差异,每隔43200秒(12小时)全量上报一次。

22.本发明公开了基于altstack及第三方应用的漏洞检测可读性报表输出方法,其具备的有益效果如下:

23.该基于altstack及第三方应用的漏洞检测可读性报表输出方法,将saltstack-master端收集到的数据对接到态势感知平台,将数据与漏洞情报库进行比对,输出一份具有可读性的主机安全问题列表,提高业务主机脆弱性的分析完整性和准确率。

附图说明

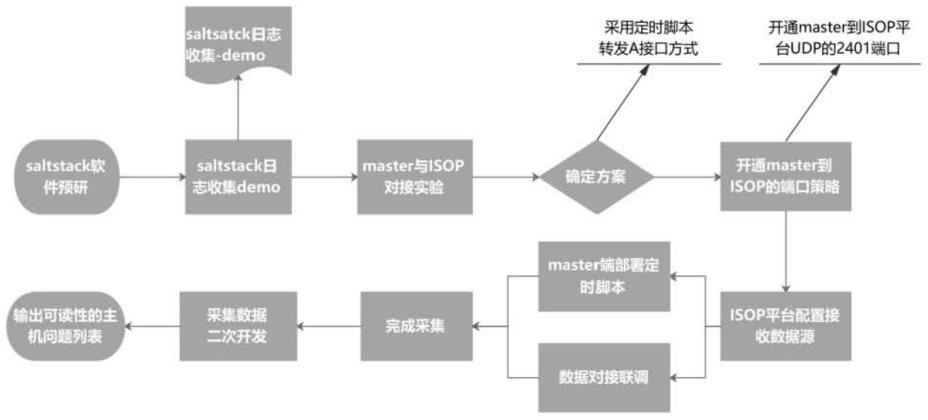

24.图1为本发明整体实施流程图;

25.图2为本发明saltstack落地方案流程图;

26.图3为本发明报表生成流程图。

具体实施方式

27.结合说明书附图1-3,基于altstack及第三方应用的漏洞检测可读性报表输出方法,包括预研saltstack安装配置、预研模块部署及平台配置和平台数据源配置:

28.需求范围一新场景,需求场景,识别攻击者对陷阱文件的读写行为,进行横向攻击前的主动防御;

29.1、设计陷阱文件,包括文件名、文件路径、权限、内容等

‑‑‑‑

和安全分析人员沟通;

30.2、在minion节点上放入陷阱文件,看是否可以通过server端统一下发

‑‑‑

研发确认;

31.3、通过saltstack的beacons实现文件读写事件监控,上报到server端;

32.4、server端放平台外发脚本,外发到isop,走数据接入产生告警日志(字段细化)

33.5、预判直接产品该条运维事件,并对接soar,对该攻击者进行快速封堵(春耕期间);

34.6、攻击识别规则关联分析(规则组),发现目标主机陷阱文件被读写并紧接着发生了内网渗透事件,该事件对接soar,对攻击者进行快速封堵(春耕期间)。

35.预研saltstack安装配置,如下步骤:

36.s1:安装saltstack master端;

37.yum install-y epel-release//添加epel源,本地有官方源;

38.yum-y install salt-master//安装saltstack master端;

39.systemctl start salt-master//启动服务器;

40.systemctl enable salt-master//设置开机自运行;

41.s2:修改基本配置;

42.vim/etc/salt/master//安装完成修改主配置文件interface:10.67.0.12//15行,监听地址,master地址auto_accept:true//215行,避免要运行salt-key来确认证书认证。

43.s3:minion端安装;

44.下载安装salt-windows-minion端(widows端);

45.安装完成后,在服务中会看到有一个salt-minion的服务,处于自动启动状态;

46.linux端

47.yum

‑‑

y install epel

‑‑

release

48.yum-y install salt-minion

49.vim /etc/salt/minion

50.master:10.67.0.12#这是master服务器地址,前面有1个空格

51.id:minion2#可以配置为客户端ip,只是一个代号启动

52.systemctl start salt-minion;

53.s4:返回master端建立连接;

54.如果收不到minion端,查看minion和master端配置是否正确,然后关闭防火墙和selinux,重启master端和minion端;

55.预研模块部署及平台配置,如下步骤:

56.s1:模块部署;

57.s2:解析规则和数据源配置;

58.平台数据源配置,如下步骤:

59.s1:在数据源管理中,对数据源进行配置;

60.s2:启用监听脚本。

61.所述预研saltstack安装配置s3中下载安装salt-windows-minion端(widows端),安装完成后,在服务中会看到有一个salt-minion的服务,处于自动启动状态,然后linux端。

62.所述预研saltstack安装配置s4返回master端建立连接如果收不到minion端,查看minion和master端配置是否正确,然后关闭防火墙和selinux,重启master端和minion端。

63.所述预研模块部署s1中预研模块部署及平台配置文件中的“/etc”为监听路径。

64.所述平台数据源配置s2中使用enable参数可以控制脚本启动那些监听器,参数为空时默认启用所有的监听器,同时可以配置相关的采集间隔,例如

“‑‑

enable service:60:43200,user:60:43200”表示启动服务监听和用户监听,并设置服务监听每隔60秒上报一次差异,每隔43200秒(12小时)全量上报一次。

65.以上显示和描述了本发明的基本原理和主要特征和本发明的优点。本行业的技术人员应该了解,本发明不受上述实施例的限制,上述实施例和说明书中描述的只是说明本发明的原理,在不脱离本发明精神和范围的前提下,本发明还会有各种变化和改进,这些变化和改进都落入要求保护的本发明范围内。本发明要求保护范围由所附的权利要求书及其等效物界定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1