一种跨网生成许可文件的方法、装置和电子装置与流程

1.本技术涉及计算机软件许可授权技术领域,特别是涉及一种跨网生成许可文件的方法、装置和电子装置。

背景技术:

2.随着计算机技术的发展,越来越多的用户为了提高工作效率,选择采购高性能的软件。对于软件的研发商来说,使用软件许可文件规定客户在软件使用和分发过程中的权利和义务至关重要。

3.通常许可文件生成服务在软件研发公司内网里,无法通过外网直接访问,导致软件研发公司的客服人员无法在外网中受理客户的软件许可申请诉求。

4.在现有方法中,由客服人员将授权申请信息转交给工作人员,工作人员登录公司的内网机,把授权申请信息上传到内网中的许可生成系统得到许可文件,再由工作人员将许可文件从内网传到外网。整个跨网得到许可文件的流程非常繁琐,导致对客户安装的软件进行许可认证的过程耗时长,效率低。

技术实现要素:

5.基于此,有必要针对上述技术问题,提供一种能够减少跨网生成许可文件过程的工作量的跨网生成许可文件的方法、装置和电子装置。

6.第一个方面,本技术提供了一种跨网生成许可文件的方法,所述方法包括:

7.控制外网系统将授权申请文件移动至预设上传目录;

8.控制文件共享系统将所述预设上传目录映射至内网系统;

9.控制内网系统从所述预设上传目录中获取所述授权申请文件,对所述授权申请文件进行解析得到申请信息,基于所述申请信息得到许可文件,将所述许可文件移动至许可存储目录,将所述许可文件从所述许可存储目录中上传到内传外系统的许可中转目录;

10.如果所述许可中转目录内存在所述许可文件,则响应所述外网系统定时向所述内传外系统发送的获取请求,将所述许可文件发送至所述外网系统。

11.在其中的一些实施例中,所述控制外网系统将授权申请文件移动至预设上传目录,包括:

12.基于机器码与合同授权文件生成授权申请文件;

13.令所述外网系统对所述授权申请文件进行解析,得到解析信息;

14.根据所述解析信息获取与所述解析信息对应的预设上传目录;

15.将所述授权申请文件上传至所述预设上传目录。

16.在其中的一些实施例中,所述基于机器码与合同授权文件生成授权申请文件,包括:

17.从待授权服务器处获取服务器信息;

18.对所述服务器信息进行加密得到机器码;

19.基于所述机器码和合同授权文件得到授权申请文件。

20.在其中的一些实施例中,所述控制内网系统从所述预设上传目录中获取所述授权申请文件,对所述授权申请文件进行解析得到申请信息,基于所述申请信息得到许可文件,将所述许可文件移动至许可存储目录,将所述许可文件从所述许可存储目录中上传到内传外系统的许可中转目录,包括:

21.控制内网系统从所述预设上传目录中获取所述授权申请文件,将所述授权申请文件存入内网上传目录中;

22.控制所述内网系统遍历所述内网上传目录,并对遍历获取到的所述授权申请文件进行深度安全校验;

23.对经过所述深度安全校验后的所述授权申请文件进行解析,得到申请信息;

24.对所述申请信息进行解密得到明文字符串,将所述明文字符串与授权截至日期字符串进行拼接及加密处理,得到许可文件,将所述许可文件存入许可存储目录中;

25.将许可文件从许可存储目录中上传到内传外系统的许可中转目录。

26.在其中的一些实施例中,所述控制所述内网系统遍历所述内网上传目录,并对遍历获取到的所述授权申请文件进行深度安全校验,包括:

27.对遍历得到的所述授权申请文件进行解压;

28.对解压后的文件进行全局扫描,判断是否存在可疑文件;

29.若存在所述可疑文件,将所述可疑文件删除;

30.若不存在所述可疑文件,则将所述全局扫描后的文件进行解析,如果解析得到目标文件,则判定解压前的所述授权申请文件为安全文件。

31.在其中的一些实施例中,在所述令所述许可生成系统对所述授权申请文件进行解析,得到申请信息之后,还包括:

32.对所述申请信息进行重复性校验;

33.若所述申请信息为重复文件,将所述申请信息对应的许可文件复制到许可存储目录中。

34.在其中的一些实施例中,所述控制内网系统从所述预设上传目录中获取所述授权申请文件,对所述授权申请文件进行解析得到申请信息,基于所述申请信息得到许可文件,将所述许可文件移动至许可存储目录,将所述许可文件从所述许可存储目录中上传到内传外系统的许可中转目录,包括:

35.定时扫描所述许可存储目录;

36.若所述许可存储目录中有文件更新,将所述许可文件从所述许可存储目录中上传到内传外系统许可中转目录中。

37.在其中的一些实施例中,所述如果所述许可中转目录内存在所述许可文件,则响应所述外网系统定时向所述内传外系统发送的获取请求,将所述许可文件发送至所述外网系统,包括:

38.如果所述许可中转目录内存在所述许可文件,则响应所述外网系统定时向所述内传外系统发送的获取请求,生成许可文件url地址;

39.令所述外网系统基于所述许可文件url地址获取到所述许可文件。

40.第二个方面,在本实施例中提供了一种跨网生成许可文件装置,包括:外网系统、

文件共享系统、内网系统、内传外系统;其中:

41.外网系统,将授权申请文件移动至预设上传目录;

42.文件共享系统,将所述预设上传目录映射至内网系统;

43.内网系统,从所述预设上传目录中获取所述授权申请文件,对所述授权申请文件进行解析得到申请信息,基于所述申请信息得到许可文件,将所述许可文件移动至许可存储目录;将所述许可文件从所述许可存储目录中上传到内传外系统的许可中转目录;

44.内传外系统,如果所述许可中转目录内存在所述许可文件,则响应所述外网系统定时向所述内传外系统发送的获取请求,将所述许可文件发送至所述外网系统。

45.第三个方面,在本实施例中提供了一种电子装置,包括存储器和处理器,所述存储器中存储有计算机程序,所述处理器被设置为运行所述计算机程序以执行第一个方面所述的跨网生成许可文件的方法。

46.上述跨网生成许可文件的方法、装置和电子装置,通过文件共享系统将外网系统中的预设上传目录映射至内网系统,内网主动从预设上传目录下载授权申请文件,使授权申请文件可以跨网自动的从外网传到内网;在内网系统内根据授权申请文件得到的许可文件后,外网系统在通过发出获取请求可以借助许可中转目录自动获取到从内网系统中传出的许可文件,省去了工作人员获取、上传授权申请文件和许可文件的繁琐操作,节省了大量人力和时间,提高了软件产品许可认证过程的效率。

附图说明

47.此处所说明的附图用来提供对本技术的进一步理解,构成本技术的一部分,本技术的示意性实施例及其说明用于解释本技术,并不构成对本技术的不当限定。在附图中:

48.图1为一个实施例中跨网生成许可文件的方法的应用环境图;

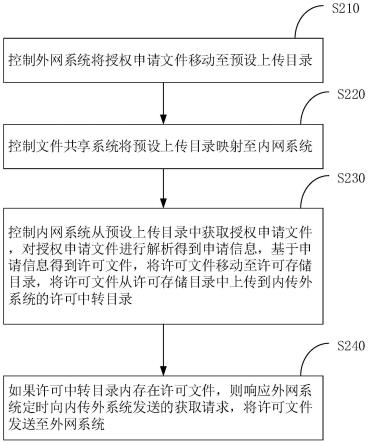

49.图2为一个实施例中跨网生成许可文件的方法的流程示意图;

50.图3为一个优选实施例的跨网生成许可文件的方法的流程图;

51.图4为一个实施例中深度安全校验的流程图;

52.图5为一个实施例中跨网生成许可文件的装置的结构框图;

53.图6为一个实施例中电子装置的内部结构图。

具体实施方式

54.为了使本技术的目的、技术方案及优点更加清楚明白,以下结合附图及实施例,对本技术进行进一步详细说明。应当理解,此处描述的具体实施例仅仅用以解释本技术,并不用于限定本技术。基于本技术提供的实施例,本领域普通技术人员在没有作出创造性劳动的前提下所获得的所有其他实施例,都属于本技术保护的范围。此外,还可以理解的是,虽然这种开发过程中所作出的努力可能是复杂并且冗长的,然而对于与本技术公开的内容相关的本领域的普通技术人员而言,在本技术揭露的技术内容的基础上进行的一些设计,制造或者生产等变更只是常规的技术手段,不应当理解为本技术公开的内容不充分。

55.在本技术中提及“实施例”意味着,结合实施例描述的特定特征、结构或特性可以包含在本技术的至少一个实施例中。在说明书中的各个位置出现该短语并不一定均是指相同的实施例,也不是与其它实施例互斥的独立的或备选的实施例。本领域普通技术人员显

式地和隐式地理解的是,本技术所描述的实施例在不冲突的情况下,可以与其它实施例相结合。

56.除非另作定义,本技术所涉及的技术术语或者科学术语应当为本技术所属技术领域内具有一般技能的人士所理解的通常意义。本技术所涉及的“一”、“一个”、“一种”、“该”等类似词语并不表示数量限制,可表示单数或复数。本技术所涉及的术语“包括”、“包含”、“具有”以及它们任何变形,意图在于覆盖不排他的包含;例如包含了一系列步骤或模块(单元)的过程、方法、系统、产品或设备没有限定于已列出的步骤或单元,而是可以还包括没有列出的步骤或单元,或可以还包括对于这些过程、方法、产品或设备固有的其它步骤或单元。本技术所涉及的“连接”、“相连”、“耦接”等类似的词语并非限定于物理的或者机械的连接,而是可以包括电气的连接,不管是直接的还是间接的。本技术所涉及的“多个”是指大于或者等于两个。“和/或”描述关联对象的关联关系,表示可以存在三种关系,例如,“a和/或b”可以表示:单独存在a,同时存在a和b,单独存在b这三种情况。本技术所涉及的术语“第一”、“第二”、“第三”等仅仅是区别类似的对象,不代表针对对象的特定排序。

57.在本实施例中提供的方法实施例可以在终端、计算机或者类似的运算装置中执行。比如在终端上运行,图1是本实施例的跨网生成许可文件的方法的终端的硬件结构框图。如图1所示,终端可以包括一个或多个(图1中仅示出一个)处理器102和用于存储数据的存储器104,其中,处理器102可以包括但不限于微处理器mcu或可编程逻辑器件fpga等的处理装置。上述终端还可以包括用于通信功能的传输设备106以及输入输出设备108。本领域普通技术人员可以理解,图1所示的结构仅为示意,其并不对上述终端的结构造成限制。例如,终端还可包括比图1中所示更多或者更少的组件,或者具有与图1所示出的不同配置。

58.存储器104可用于存储计算机程序,例如,应用软件的软件程序以及模块,如在本实施例中的跨网生成许可文件的方法对应的计算机程序,处理器102通过运行存储在存储器104内的计算机程序,从而执行各种功能应用以及数据处理,即实现上述的方法。存储器104可包括高速随机存储器,还可包括非易失性存储器,如一个或者多个磁性存储装置、闪存、或者其他非易失性固态存储器。在一些实例中,存储器104可进一步包括相对于处理器102远程设置的存储器,这些远程存储器可以通过网络连接至终端。上述网络的实例包括但不限于互联网、企业内部网、局域网、移动通信网及其组合。

59.传输设备106用于经由一个网络接收或者发送数据。上述的网络包括终端的通信供应商提供的无线网络。在一个实例中,传输设备106包括一个网络适配器(network interface controller,简称为nic),其可通过基站与其他网络设备相连从而可与互联网进行通讯。在一个实例中,传输设备106可以为射频(radio frequency,简称为rf)模块,其用于通过无线方式与互联网进行通讯。

60.在本实施例中提供的方法实施例可以在终端、计算机或者类似的运算装置中执行。比如在终端上运行,图1是本实施例的跨网生成许可文件的方法的终端的硬件结构框图。如图1所示,终端可以包括一个或多个(图1中仅示出一个)处理器102和用于存储数据的存储器104,其中,处理器102可以包括但不限于微处理器mcu或可编程逻辑器件fpga等的处理装置。上述终端还可以包括用于通信功能的传输设备106以及输入输出设备108。本领域普通技术人员可以理解,图1所示的结构仅为示意,其并不对上述终端的结构造成限制。例如,终端还可包括比图1中所示更多或者更少的组件,或者具有与图1所示出的不同配置。

61.存储器104可用于存储计算机程序,例如,应用软件的软件程序以及模块,如在本实施例中的跨网生成许可文件的方法对应的计算机程序,处理器102通过运行存储在存储器104内的计算机程序,从而执行各种功能应用以及数据处理,即实现上述的方法。存储器104可包括高速随机存储器,还可包括非易失性存储器,如一个或者多个磁性存储装置、闪存、或者其他非易失性固态存储器。在一些实例中,存储器104可进一步包括相对于处理器102远程设置的存储器,这些远程存储器可以通过网络连接至终端。上述网络的实例包括但不限于互联网、企业内部网、局域网、移动通信网及其组合。

62.传输设备106用于经由一个网络接收或者发送数据。上述的网络包括终端的通信供应商提供的无线网络。在一个实例中,传输设备106包括一个网络适配器(network interface controller,简称为nic),其可通过基站与其他网络设备相连从而可与互联网进行通讯。在一个实例中,传输设备106可以为射频(radio frequency,简称为rf)模块,其用于通过无线方式与互联网进行通讯。

63.本技术实施例中的外网系统位于外网,用于获取并存储授权申请文件和许可文件,示例地,外网系统可以由受理客户授权申请诉求的400客服人员登录,来上传或下载授权申请文件和许可文件。本技术实施例中的文件共享系统用于跨网间的数据交换,例如将外网系统的指定目录映射到内网系统,以便内网系统从该被映射的指定目录中下载文件,实现文件从外网到内网的数据交换。本技术实施例中的内网系统位于内网,用于对授权申请文件进行安全校验和解析,以得到许可文件。本技术实施例中的内传外系统用于跨网间的数据交换,例如,由内网系统登录至内传外系统将并将许可文件上传至内传外系统的指定目录以便外网系统从中获取上述许可文件。

64.在本实施例中提供了一种跨网生成许可文件的方法,图2是本实施例的跨网生成许可文件的方法的流程图,如图2,该流程包括以下步骤:

65.步骤s210,控制外网系统将授权申请文件移动至预设上传目录。

66.其中,上述外网系统位于外网中,方便工作人员,如400客服人员,进行文件的上传和下载,预设上传目录为外网系统中的一个文件目录,用于存储授权申请文件。

67.步骤s220,控制文件共享系统将预设上传目录映射至内网系统。

68.其中,上述文件共享系统基于smb协议,将外网系统的预设上传目录通过文件共享的方式映射到内网系统。具体步骤为:建立smb服务器连接,其中需使用外网系统smb服务的ip地址、端口、smb客户名、smb密码进行连接;连接成功后,基于预设上传目录的映射关系列出所有的共享目录,扫描每个共享目录,并将该目录下的授权申请文件下载到内网系统。上述基于smb协议的文件共享系统具有如下性能:

69.透明故障转移:让管理员可执行群集文件服务器中节点的硬件或软件维护,且不会中断将数据存储在这些文件共享上的服务器应用程序。此外,如果群集节点出现硬件或软件故障,基于smb协议的文件共享系统将以透明方式重新连接到其他群集节点,且不会中断将数据存储在这些文件共享上的服务器应用程序。即不会感受到单点服务器故障所带来的性能影响(不兼容smb1.0或smb2.x)。

70.横向扩展:可构建横向扩展文件服务器(scale-out file server),在使用群集共享卷(csv)版本2时,管理员可以通过文件服务器群集中所有节点,创建可供同时访问含直接i/o的数据文件的文件共享。这可更好地利用文件服务器客户端的网络带宽和负载平衡,

以及优化服务器应用程序的性能。

71.smb多通道:如果在smb3.0客户端及服务器之间提供多条路径,则支持网络带宽和网络容错的聚合,提升了网络可用性及文件服务器的稳定性,并让服务器应用程序可以充分利用可用网络带宽,以及在发生网络故障时快速恢复。

72.smb直接访问(smb over remote direct memory access[rdma]):支持使用具有rdma功能且可全速运行的网络适配器,其中延迟非常低且cpu利用率极少。对于hyper-v或microsoft sql server等实现工作负载,这让远程服务器如同本地存储一般。

[0073]

用于服务器应用程序的性能计数器:全新smb性能计数器提供有关吞吐量、延迟和i/o/秒(iops)的按共享列出的详细信息,从而让管理员可以分析用于存储数据的smb3.0文件共享的性能。这些计数器专为将文件存储在远程文件共享上的服务器应用程序而设计,如hyper-v和sql server。

[0074]

性能优化:smb3.0客户端和smb3.0服务器均已针对小型随机读/写i/o优化,这种i/o在sql server oltp等服务器应用程序中很常见。此外,默认情况下打开大型最大传输单元(mtu),这将大幅提高大型连续传输性能,如sql server数据仓库、数据库备份或还原、部署或复制虚拟硬盘。

[0075]

smb加密:提供smb数据的端对端加密并防止数据在未受信任网络中遭受窃听。无需新部署成本,且无需internet协议安全性(ipsec)、专用硬件或wan加速器。它可按共享配置,也可针对整个文件服务器配置,并且可针对数据遍历未受信任网络的各种方案启动。

[0076]

smb目录租用:缩短分支机构的应用程序响应时间。使用目录租用后,缩短了从客户端到服务器的往返时间,因为是从保留时间较长的目录缓存中检索元数据。缓存一致性得到保持,因为在服务器上的目录信息更改时将通知客户端。适用于主文件夹(读/写,无共享)和发布(只读,带共享)。

[0077]

smb powershell:借助于全新的smb windows powershell cmdlet,管理员可以从命令行以端对端方式管理文件服务器上的文件共享。

[0078]

步骤s230,控制内网系统从预设上传目录中获取授权申请文件,对授权申请文件进行解析得到申请信息,基于申请信息得到许可文件,将许可文件移动至许可存储目录,将许可文件从许可存储目录中上传到内传外系统的许可中转目录。

[0079]

其中,内网系统位于内网中,许可存储目录位于内网系统中用于存储许可文件。内网系统通过文件共享系统从预设上传目录中获取授权申请文件,实现授权申请文件从外网系统到内网系统的单向传输,授权申请文件只进不出,安全性能更高。在进行跨网数据交换时,内网系统会定时扫描许可存储目录是否有许可文件更新,若有许可文件更新,将更新的许可文件上传至内传外系统许可中转目录中,为外网获取许可文件做准备。

[0080]

步骤s240,如果许可中转目录内存在许可文件,则响应外网系统定时向内传外系统发送的获取请求,将许可文件发送至外网系统。

[0081]

与现有技术相比,本技术在内网系统中设置预设上传目录,将授权申请文件移动至预设上传目录以待传输至内网系统中,文件共享系统将预设上传目录映射至内网系统中,以便内网系统从预设上传目录下载授权申请文件,内网系统从预设上传目录中获取到授权申请文件,内网系统根据授权申请文件得到许可文件后,将许可文件存入许可存储目录,再从许可存储目录上传至内传外系统中的许可中转目录,外网系统向内传外系统发送

的获取请求,可文件被发送至外网系统。上述过程通过文件共享系统将外网系统中的预设上传目录映射至内网系统,内网主动从预设上传目录下载授权申请文件,使授权申请文件可以跨网自动的从外网传到内网;在内网系统内根据授权申请文件得到的许可文件后,外网系统在发出获取请求时借助许可中转目录可以自动获取到从内网系统中传出的许可文件,省去了工作人员获取、上传授权申请文件和许可文件的繁琐操作,节省了大量人力和时间,提高了软件产品许可认证过程的效率。

[0082]

进一步地,在一个实施例中,基于上述步骤s210,控制外网系统将授权申请文件移动至预设上传目录,具体可以包括以下步骤:

[0083]

步骤s211,基于机器码与合同授权文件生成授权申请文件。

[0084]

在客户从软件研发商处购买软件时,会在购买合同中约定软件类型、截止期限、授权功能等一系列与软件相关的信息,并将与软件相关的信息生成合同授权文件,因此合同授权文件包括授权业务功能functionauthority、软件类型platformtype和合同号contractno,授权业务功能functionauthority中存储了授权该软件哪些功能业务的信息、软件类型platformtype中存储了授权哪一类型软件的信息。当技术人员在客户的服务器上部署软件时,也会记录对应的待授权服务器信息,如服务器ip地址、服务器cpu版本型号、服务器硬盘序列及服务器系统信息,基于上述待授权服务器信息生成机器码。

[0085]

在一个实施例中,基于上述步骤s211,基于机器码与合同授权文件生成授权申请文件,具体可以包括以下步骤:

[0086]

步骤s2111,从待授权服务器处获取服务器信息。

[0087]

服务器信息包括服务器ip地址、服务器cpu版本型号、服务器硬盘序列及服务器系统信息。例如部署软件的客户服务器的服务器ip地址为192.168.34.64、服务器cpu版本型号为xxx、服务器硬盘序列为ggg、服务器系统信息为linux。先得到服务器明文字符串:

[0088]

{“ip”:”192.168.34.64”,“cpu”:”xxx”,“harddisk”:”ggg”,“system”:

””

}

[0089]

再根据服务器明文字符串生成一个服务器json字符串:

[0090]

{

[0091]

{“ip”:”192.168.34.64”,“cpu”:”xxx”,“harddisk”:”ggg”,“system”:”linux”},

[0092]

{“a”:”指挥调度”,“b”:”通报预警”,“c”:”情报分析”,“d”:”追踪溯源”}

[0093]

}

[0094]

服务器json字符串即为服务器信息。

[0095]

步骤s2112,对服务器信息进行加密得到机器码。

[0096]

对上述示例中的服务器json字符串进行加密得到机器码。例如:

[0097]“ewp74occaxdigj064ocdmtkylje2oc4znc42nokane+8jokangnwdek antrigj1yehjigj3vvizigjxoyxjkrglza+kantrigj1nz2figj3vvizigjxzexn0zw3ig j064ocdtgludxjigj1977ymcnvigjxb4ocdoukaneamh+ampeiwg+w6pukane+8jokaneligj064ocd6yca5oql6ake6k2m4ocd77ym4occq+kantrigj3mg4xmiqx liibmnpdigj3vvizigjxe4ocdoukanei/vei4qua6r+a6kokanx0kfq==”。

[0098]

步骤s2113,基于机器码和合同授权文件得到授权申请文件。

[0099]

基于机器码与合同授权文件生成的授权申请文件,包含了服务器部署软件的一系列信息。

[0100]

步骤s212,令外网系统对授权申请文件进行解析,得到解析信息。

[0101]

解析信息中包括机器码和合同授权文件。其中,在步骤s212,令外网系统对授权申请文件进行解析,得到解析信息之后,还包括以下步骤,将解析信息和解析时间上传到数据库进行记录。方便进行流程跟踪以及问题排查。

[0102]

步骤s213,根据解析信息获取与解析信息对应的预设上传目录。

[0103]

是内网系统中的一个文件目录,通常为了方便管理不同软件对应不同文件目录,可以通过合同授权文件中的软件类型得到与该软件对应的预设上传目录。

[0104]

步骤s214,将授权申请文件上传至预设上传目录。

[0105]

利用机器码和合同授权文件的唯一性与不变性,通过将生成授予申请文件,避免被盗用、被重复使用等问题出现。

[0106]

进一步地,在一个实施例中,基于上述步骤s230,控制内网系统从预设上传目录中获取授权申请文件,对授权申请文件进行解析得到申请信息,基于申请信息得到许可文件,将许可文件移动至许可存储目录,将许可文件从许可存储目录中上传到内传外系统的许可中转目录,具体可以包括以下步骤:

[0107]

步骤s231,控制内网系统从预设上传目录中获取授权申请文件,将授权申请文件存入内网上传目录中。

[0108]

其中,内网上传目录为内网系统目录中的一个文件目录,用于存储从外网系统下载的授权申请文件。

[0109]

步骤s232,控制内网系统遍历内网上传目录,并对遍历获取到的授权申请文件进行深度安全校验。

[0110]

在一个实施例中,基于上述步骤s232,控制内网系统遍历内网上传目录中的授权申请文件,并对遍历获取到的授权申请文件进行深度安全校验,具体可以包括以下步骤:

[0111]

步骤s2321,对遍历得到的授权申请文件进行解压。

[0112]

其中,预设上传目录中上传的授权申请文件是zip格式,进行深度安全校验首先需要对授权申请文件进行解压。

[0113]

步骤s2322,对解压后的文件进行全局扫描,判断是否存在可疑文件。

[0114]

示例地,对解压后的文件进行全局扫描,判断是否存在带有.xls或.xlsx以为其他后缀的文件,带有除.xls或.xlsx以外其他后缀的文件一律认定为可疑文件。

[0115]

步骤s2323,若存在可疑文件,将可疑文件删除。

[0116]

步骤s2324,若不存在可疑文件,则将全局扫描后的文件进行解析,如果解析得到目标文件,则判定解压前的授权申请文件为安全文件。

[0117]

其中,目标文件为合同授权文件,由于安全的授权申请文件中包括合同授权文件,通过对安全的授权申请文件进行解析可以得到合同授权文件,当将全局扫描后的文件进行解析得到合同授权文件时,可以判定定解压前的授权申请文件为安全文件。

[0118]

为确保传入内网系统的授权申请文件的安全性和完整性,对授权申请文件进行深度安全校验,进行风险预警,提高系统安全性。

[0119]

步骤s233,对经过深度安全校验后的授权申请文件进行解析,得到申请信息。

[0120]

对授权申请文件进行深度安全校验之后,控制外网系统对认定为安全的授权申请文件进行解析,得到包括机器码、授权业务功能functionauthority、软件类型

platformtype、合同号contractno、以及授权编号authorizationno的申请信息,其中授权编号authorizationno来自授权申请文件的名称,授权申请文件以合同号contractno加生成授权文件的时间日期进行命名。

[0121]

步骤s234,对申请信息进行解密得到明文字符串,将明文字符串与授权截至日期字符串进行拼接及加密处理,得到许可文件,将许可文件存入许可存储目录中。

[0122]

其中,对申请信息中的机器码进行解密获得服务器json字符串,根据服务器json字符串获得明文字符串,明文字符串包括服务器明文字符串,将服务器明文字符串与授权截至日期字符串进行拼接及加密处理,得到许可文件。示例地,如对服务器ip地址为192.168.34.64、服务器cpu版本型号为xxx、服务器硬盘序列为ggg、服务器系统信息为linux的设备的授权时间为2030年1月1日截止,则服务器明文字符串与授权截至日期字符串进行拼接后的结果为:

[0123]

{“ip”:”192.168.34.64|2030-01-01”,“cpu”:”xxx|2030-01-01”,“harddisk”:”ggg|2030-01-01”,“system”:”linux|2030-01-01”}

[0124]

加密后结果为:

[0125]“ewp74occaxdigj064ocdmtkylje2oc4znc42nhwymdmwltaxltax4ocd77ym4occy3b14ocdoukanvh4ehwymdmwltaxltax4ocd77ym4occagfy zerpc2vigj064ocdz2dnfdiwmzatmdetmdhigj3vvizigjxzexn0zw3igj064ocd tgludxh8mjazmc0wms0wmekanx0scnvigjxb4ocdoukaneamh+ampeiwg+w6pnzmmk98mjazmc0wms0wmekane+8jokaneligj064ocd6yca5oql6ake6k2mfowqpukane+8jokanepigj064ocd5oof5oql5yig5p6qfoayr3wymdmwl taxltax4ocd77ym4occrokantrigj3ov73oukrmuq/mupb85pivfdiwmzatmdet mdhigj19cn0=”。

[0126]

步骤s235,将许可文件从许可存储目录中上传到内传外系统的许可中转目录。

[0127]

内网系统遍历内网上传目录中的所有文件,同时进行深度安全校验,将确认为安全的授权申请文件进行解析,以确保进入内网系统进行处理文件是安全、可靠的,将提高系统安全性。

[0128]

进一步地,在一个实施例中,基于上述步骤s234,对经过深度安全校验后的授权申请文件进行解析,得到申请信息之后,还包括以下步骤:

[0129]

步骤s236,对申请信息进行重复性校验;

[0130]

步骤s237,若申请信息为重复文件,将申请信息对应的许可文件复制到中。

[0131]

根据授权编号authorizationno进行查询数据库是否存在,若存在说明已经生成过许可文件,直接通过数据库中的文件路径,将许可文件复制到许可存储目录;若数据库不存在,则需要返回步骤s234,生成新许可文件。通过上述步骤可以防止重复生成许可文件,增加系统存储和运算的负担。

[0132]

进一步地,在一个实施例中,基于上述步骤s230,控制内网系统从预设上传目录中获取授权申请文件,对授权申请文件进行解析得到申请信息,基于申请信息得到许可文件,将许可文件移动至许可存储目录,将许可文件从许可存储目录中上传到内传外系统的许可中转目录,具体可以包括以下步骤:

[0133]

定时扫描许可存储目录;若许可存储目录中有文件更新,将许可文件从许可存储目录中上传到内传外系统许可中转目录中。

[0134]

定时扫描许并判断可存储目录中是否有文件更新可以及时高效的使内网系统获

取到授权申请文件,实现授权申请文件高效传输。

[0135]

进一步地,在一个实施例中,基于上述步骤s240,如果许可中转目录内存在许可文件,则响应外网系统定时向内传外系统发送的获取请求,将许可文件发送至外网系统,具体可以包括以下步骤:

[0136]

步骤s251,如果许可中转目录内存在许可文件,则响应外网系统定时向内传外系统发送的获取请求,生成许可文件url地址。

[0137]

外网系统根据授权申请记录为申请授权未成功的信息,定时向内传外系统发起与授权申请记录对应的“未拿到许可文件”的获取请求,当对应的许可文件已存入许可中转目录中,外网系统响应内传外系统发送的获取请求,生成许可文件url地址并以授权编号authorizationno和当前时间日期命名。

[0138]

步骤s252,令外网系统基于许可文件url地址获取到许可文件。

[0139]

外网系统获取许可文件url地址下载到许可文件后,将许可文件存入外网系统的许可目录中,供工作人员登录外网系统获取许可文件。外网系统获取到许可文件后将对应的授权申请记录更新为申请授权成功,内网系统根据申请授权成功的信息将不再获取相应的许可文件。

[0140]

根据内传外系统发送的获取请求将生成并发送许可文件url地址,系统之间能够自主高效的传输许可文件,提高的工作效率。

[0141]

下面通过优选实施例对本实施例进行描述和说明。

[0142]

图3是本优选实施例的跨网生成许可文件的方法的流程图。如图3所示,该跨网生成许可文件的方法包括如下步骤:

[0143]

步骤s301,从待授权服务器处获取服务器信息,对服务器信息进行加密得到机器码,基于机器码和合同授权文件得到授权申请文件;

[0144]

步骤s302,令外网系统对授权申请文件进行解析,得到解析信息,根据解析信息获取与解析信息对应的预设上传目录,将授权申请文件上传至预设上传目录;

[0145]

步骤s303,控制文件共享系统将预设上传目录映射至内网系统;

[0146]

步骤s304,控制内网系统遍历内网上传目录,并对遍历获取到的授权申请文件进行深度安全校验;

[0147]

步骤s305,对经过深度安全校验后的授权申请文件进行解析,得到申请信息,对申请信息进行重复性校验;

[0148]

步骤s306,若申请信息为重复文件,将申请信息对应的许可文件复制到许可存储目录中;

[0149]

步骤s307,若申请信息并非重复文件,对申请信息进行解密得到明文字符串,将明文字符串与授权截至日期字符串进行拼接及加密处理,得到许可文件,将许可文件存入许可存储目录中;

[0150]

步骤s308,将许可文件从许可存储目录中上传到内传外系统的许可中转目录;

[0151]

步骤s309,如果许可中转目录内存在许可文件,则响应外网系统定时向内传外系统发送的获取请求,生成许可文件url地址,令外网系统基于许可文件url地址获取到许可文件。

[0152]

另外地,图4为本优选实施例的深度安全校验的流程图。如图4所示,该深度安全校

验包括以下步骤:

[0153]

步骤s401,对遍历得到的授权申请文件进行解压;

[0154]

步骤s402,对解压后的文件进行全局扫描,判断是否存在可疑文件;

[0155]

步骤s403,若存在可疑文件,将可疑文件删除;

[0156]

步骤s404,若不存在可疑文件,则将全局扫描后的文件进行解析,如果解析得到目标文件,则判定解压前的授权申请文件为安全文件。

[0157]

在本实施例中还提供了一种跨网生成许可文件装置50,该装置用于实现上述实施例及优选实施方式,已经进行过说明的不再赘述。以下所使用的术语“系统”“模块”、“单元”、“子单元”等可以实现预定功能的软件和/或硬件的组合。尽管在以下实施例中所描述的装置较佳地以软件来实现,但是硬件,或者软件和硬件的组合的实现也是可能并被构想的。

[0158]

图5是本实施例的跨网生成许可文件装置50的结构框图,如图5所示,该跨网生成许可文件装置50包括:外网系统51、文件共享系统52、内网系统53、内传外系统54,其中:

[0159]

外网系统51,将授权申请文件移动至预设上传目录;

[0160]

文件共享系统52,将预设上传目录映射至内网系统;

[0161]

内网系统53,从预设上传目录中获取授权申请文件,对授权申请文件进行解析得到申请信息,基于申请信息得到许可文件,将许可文件移动至许可存储目录;将许可文件从许可存储目录中上传到内传外系统的许可中转目录;

[0162]

内传外系统54,如果许可中转目录内存在许可文件,则响应外网系统定时向内传外系统发送的获取请求,将许可文件发送至外网系统。

[0163]

上述跨网生成许可文件装置50,通过文件共享系统52将外网系统51的预设上传目录以文件共享的方式映射到内网系统53,使内网系统53能够安全、便捷的跨网获取到授权申请文件,并且内网系统53可以对获取到的授权申请文件进行解析,得到申请信息,再根据申请信息得到许可文件,并自动上传至内网外系统,由内传外系统54将许可文件传回外网系统51供工作人员下载,从而高效解决了跨网得到许可文件的过程中操作繁琐的问题,实现了文件安全高效的传输,提高了软件产品许可认证过程的效率。

[0164]

需要说明的是,上述各个模块可以是功能模块也可以是程序模块,既可以通过软件来实现,也可以通过硬件来实现。对于通过硬件来实现的模块而言,上述各个模块可以位于同一处理器中;或者上述各个模块还可以按照任意组合的形式分别位于不同的处理器中。

[0165]

在本实施例中还提供了一种电子装置,如图6所示,包括存储器和处理器,该存储器中存储有计算机程序,该处理器被设置为运行计算机程序以执行上述任一项方法实施例中的步骤。

[0166]

可选地,上述电子装置还可以包括传输设备以及输入输出设备,其中,该传输设备和上述处理器连接,该输入输出设备和上述处理器连接。

[0167]

可选地,在本实施例中,上述处理器可以被设置为通过计算机程序执行以下步骤:

[0168]

s1,控制外网系统将授权申请文件移动至预设上传目录;

[0169]

s2,控制文件共享系统将预设上传目录映射至内网系统;

[0170]

s3,控制内网系统从预设上传目录中获取授权申请文件,对授权申请文件进行解

析得到申请信息,基于申请信息得到许可文件,将许可文件移动至许可存储目录,将许可文件从许可存储目录中上传到内传外系统的许可中转目录;

[0171]

s4,如果许可中转目录内存在许可文件,则响应外网系统定时向内传外系统发送的获取请求,将许可文件发送至外网系统。

[0172]

需要说明的是,在本实施例中的具体示例可以参考上述实施例及可选实施方式中所描述的示例,在本实施例中不再赘述。

[0173]

应该明白的是,这里描述的具体实施例只是用来解释这个应用,而不是用来对它进行限定。根据本技术提供的实施例,本领域普通技术人员在不进行创造性劳动的情况下得到的所有其它实施例,均属本技术保护范围。

[0174]

需要说明的是,本技术所涉及的用户信息(包括但不限于用户设备信息、用户个人信息等)和数据(包括但不限于用于分析的数据、存储的数据、展示的数据等),均为经用户授权或者经过各方充分授权的信息和数据。

[0175]

显然,附图只是本技术的一些例子或实施例,对本领域的普通技术人员来说,也可以根据这些附图将本技术适用于其他类似情况,但无需付出创造性劳动。另外,可以理解的是,尽管在此开发过程中所做的工作可能是复杂和漫长的,但是,对于本领域的普通技术人员来说,根据本技术披露的技术内容进行的某些设计、制造或生产等更改仅是常规的技术手段,不应被视为本技术公开的内容不足。

[0176]“实施例”一词在本技术中指的是结合实施例描述的具体特征、结构或特性可以包括在本技术的至少一个实施例中。该短语出现在说明书中的各个位置并不一定意味着相同的实施例,也不意味着与其它实施例相互排斥而具有独立性或可供选择。本领域的普通技术人员能够清楚或隐含地理解的是,本技术中描述的实施例在没有冲突的情况下,可以与其它实施例结合。

[0177]

以上实施例仅表达了本技术的几种实施方式,其描述较为具体和详细,但并不能因此而理解为对专利保护范围的限制。应当指出的是,对于本领域的普通技术人员来说,在不脱离本技术构思的前提下,还可以做出若干变形和改进,这些都属于本技术的保护范围。因此,本技术的保护范围应以所附权利要求为准。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1