一种基于Linux的新型可信度量设计方法与系统与流程

本发明涉及网络信息安全,尤其涉及一种基于linux的新型可信度量设计方法与系统。

背景技术:

1、内核完整性度量是可信计算信任链传递的一部分,在目前的linux操作系统中,内核使用ima(integrity measurement architecture,完整性度量子系统)基于tpm芯片对系统中的文件进行静态完整性度量。ima技术主要包括度量、评估和审计三部分。度量是指对文件进行摘要计算得到度量值;评估是在文件被打开时将其度量值与预期值进行对比,如果不匹配,则拒绝加载该文件;审计则是记录整个度量操作过程的日志信息并进行统计分析。ima在系统初次部署的时候进入一个fix模式,在该模式下对系统中的所有可执行文件进行度量并形成预期值记录,然后进入到enforce模式中,执行评估过程。fix和enforce模式切换需要重启操作系统。预期值记录在ea(extended attributes,扩展属性)security.ima中,为了防止篡改,内核引入了evm(extended verification module,扩展验证模块),通过调用tpm对security.ima进行数字签名以提供额外的保护,签名值存于security.evm。

2、然而当前ima/evm存在安全性和易用性上的不足。

3、安全性不足主要有:

4、(1)配置管理权限不够严格,ima和evm的配置管理权限和操作系统的root用户绑定在一起,root用户能做任意的配置和数据更改,包括篡改或重新生成security.ima和security.evm;

5、(2)度量和评估的对象是每个独立的文件,缺乏系统级的集中管控;

6、(3)程序/动态库/内核模块在预期值采集之前的信任链传递缺失。

7、易用性不足主要有:

8、(1)与tpm芯片严格绑定,无法实现自主可控,不便于移植到不同的硬件平台;

9、(2)fix和enforce模式切换、添加新文件和更新预期值都需要重启操作系统,无法实现开箱即用;

10、(3)缺乏细粒度的配置管理方法,无法按文件类型进行管控;

11、(4)无人机交互界面,对使用者不友好,易用性差。

技术实现思路

1、针对linux平台可信完整性子系统(ima/evm)在安全性和易用性上的不足,本发明基于内核提供的lsm、securityfs和ea机制,采用组件化分层方法,提出了一种基于linux的新型可信度量设计方法与系统。

2、本发明采用的技术方案如下:

3、一种基于linux的新型可信度量设计系统,包括:

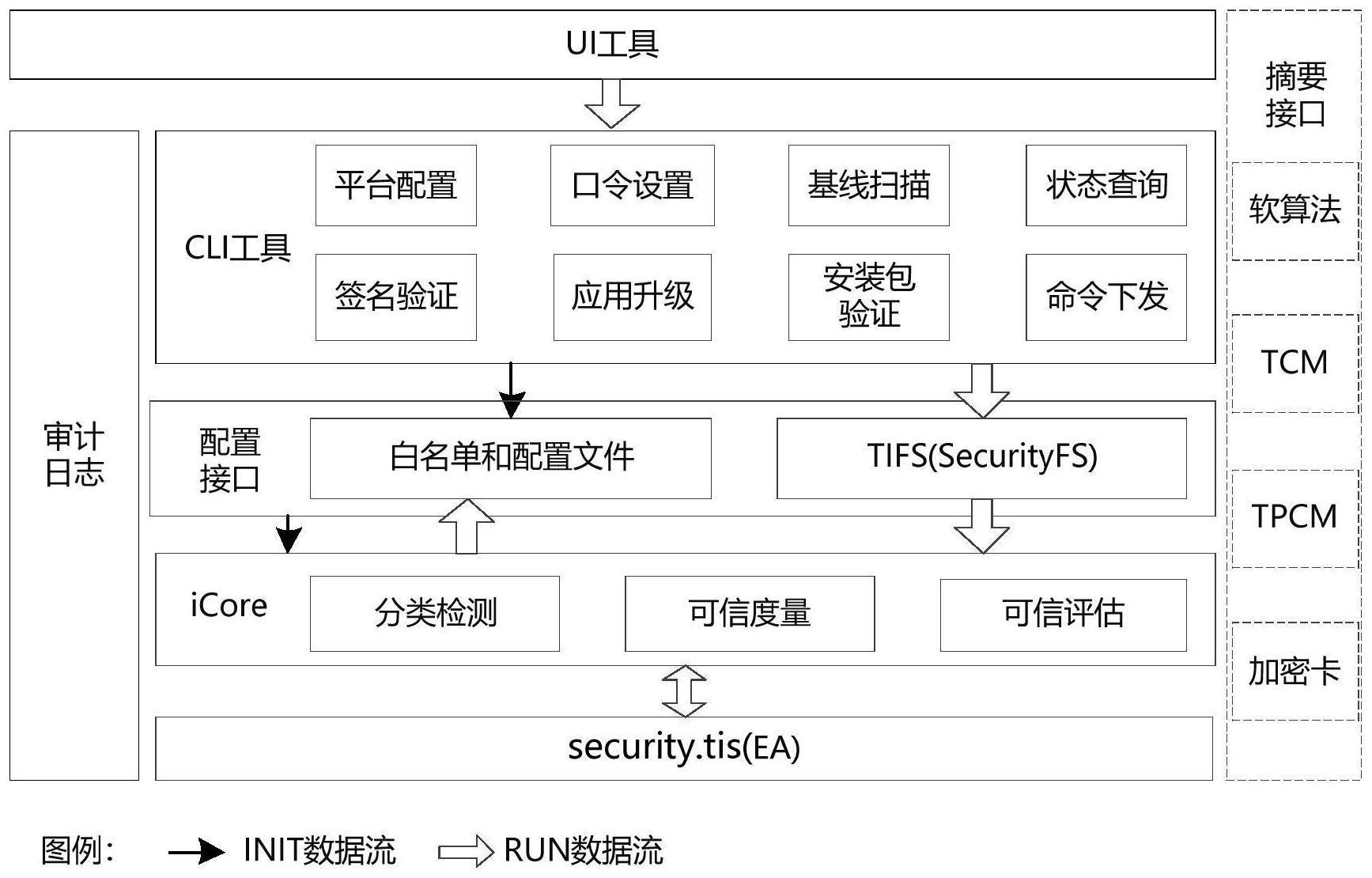

4、可信度量核心,其基于linux安全模块实现,并将摘要算法调用与可信平台模块tpm解绑;所述可信度量核心能够以平台配置方式在可信密码模块tcm、可信平台控制模块tpcm、加密卡硬件或软算法之间进行切换,以分类方式对不同类型文件实施管控,并使用口令方式进行配置授权;

5、配置接口组件,其包括白名单、配置文件和tifs,所述白名单被配置为记录应用程序和关键文件的预期值,作为所述可信度量核心进行可信度量、评估和审计的数据来源;所述配置文件被配置为以密文形式存储系统的配置信息;所述tifs是基于securityfs机制建立的数据通道,能够通过将配置管理命令发送到所述可信度量核心。

6、进一步地,所述系统工作过程包括初始化阶段和运行监控阶段;

7、所述初始化阶段包括:进行平台配置,选择摘要运算调用方式;初始化管理员口令,将平台配置信息记录到相关配置文件中,并进行加密和权限控制处理;执行基线扫描,默认对系统中的全部可执行程序、动态库和内核模块采集预期值,形成白名单;选择是否进入所述运行监控阶段;

8、所述运行监控阶段包括:默认仅开启可执行程序、动态库和内核模块三种类型的文件检测;能够通过状态查看命令或配置管理工具查看开启的检测类型;需要对白名单进行修改时,使用添加和移除功能进行配置;应用程序使用安装包进行安装时,使用安装包安装功能进行;非白名单文件被访问时将会被拦截,并计入审计日志。

9、进一步地,所述系统基于口令的配置管理:在所述初始化阶段先设置系统配置管理口令,所述初始化阶段所有的配置操作都需要使用该口令进行授权;未掌握口令的情况下,即使root用户也不能对系统配置项进行随意修改,所有配置文件都通过该口令进行加密保护。

10、进一步地,所述系统基于白名单的集中管控:所述白名单用于全部受保护文件的预期值,并使用数字签名方式对白名单文件进行保护;在操作系统启动时,对白名单进行签名验签,成功后一次性加载预期值到内存中,并同步分发预期值到所述安全组件中,基于扩展属性ea的快速查询特性,通过度量比对所述安全组件中的预期值;当白名单中的预期值发生改变时,实时同步所述安全组件;所述安全组件中的值按需或定时从白名单进行强制同步更新。

11、进一步地,所述系统基于安装包源头验证:安装包在构建时,对包内容进行数字签名,并将签名值和签名公钥证书附在安装包末尾;软件安装时,首先验证签名证书,再验证签名,验证通过后计算并记录安装后的可执行程序、动态库和内核模块度量值,度量值记录作为预期值保存到白名单中。

12、进一步地,所述系统基于分类进行评估:系统根据细粒度进行评估控制,既支持不区分类型的所有文件检测,也支持按可执行程序、动态库和内核模块的分类检测。

13、进一步地,还包括安全组件,其被配置为基于扩展属性ea的快速查询特性,存储和更新所述可信度量核心同步的白名单数据。

14、进一步地,还包括cli工具组件,其被配置为根据外部操作命令进行配置管理操作,通过所述tifs将命令下发到所述可信度量核心执行;所述cli工具组件包括平台配置、口令设置、基线扫描、状态查询、签名验证、应用升级、安装包验证和命令下发在内的子模块。

15、进一步地,还包括ui工具组件和审计日志组件,所述ui工具组件被配置为提供图形化的人机交互界面,通过调用所述cli工具组件执行相应功能;所述审计日志组件被配置为对系统的动作进行记录,包括日期、安全等级和事件分类在内的标签,形成的日志文件保存在本地文件系统中。

16、一种基于linux的新型可信度量设计方法,包括:

17、可信度量:基于linux安全模块实现,并将摘要算法调用与可信平台模块tpm解绑;所述可信度量能够以平台配置方式在可信密码模块tcm、可信平台控制模块tpcm、加密卡硬件或软算法之间进行切换,以分类方式对不同类型文件实施管控,并使用口令方式进行配置授权;

18、接口配置:通过白名单记录应用程序和关键文件的预期值,作为进行可信度量、评估和审计的数据来源;通过配置文件以密文形式存储系统的配置信息;基于securityfs机制建立数据通道tifs,能够将配置管理命令发送到所述可信度量核心。

19、本发明的有益效果在于:

20、本发明可以有效地解决linux系统中ima/evm存在的安全性和易用性问题。本发明采用基于口令的配置管理、基于白名单的集中管控、安装包源头验证设计,弥补了ima/evm在安全性上的不足;通过两阶段设计(init和run),实现配置和检测同步进行,切换阶段时无需重启操作系统,达到开箱即用的效果;通过分层软件框架设计和分类评估设计,本发明在安全性增强的同时更易于使用和移植,可以方便地应用到linux服务器、桌面和嵌入式系统中,实现计算平台的可信保护。

- 还没有人留言评论。精彩留言会获得点赞!