基于最大化恶意影响的节点注入攻击方法及系统

本发明涉及人工智能信息安全,具体涉及一种基于最大化恶意影响的节点注入攻击方法及系统。

背景技术:

1、图神经网络(gnns)作为一种作用于图结构数据的深度学习模型,在节点分类、图分类、推荐系统等各种任务中都取得了显著的成就。尽管gnn获得了广泛认可的成功,但它们已被证明容易受到敌对攻击,即攻击者对图数据进行微小的扰动后会欺骗模型使其产生误导性输出。这种现象推动了图对抗攻击的研究兴起。

2、最初,图对抗攻击的设置是通过对图进行微小修改来影响gnn的性能。然而在现实场景中,对原始图的修改需要很高的权限,很难实现。因此随着研究的深入,越来越多的注意力转向了一种更实际的设置,即向原始图中注入一些恶意节点进行攻击。这种攻击被称为节点注入攻击(nia,node injection attack)。

3、实施有效的nia攻击有诸多挑战。虽然已经提出了一些nia方法,但仍有问题等待解决。首先,现有的方法主要局限于注入少量节点来攻击少量的目标节点或多个节点来进行全局攻击,而忽略了注入尽可能少的恶意节点来执行有效的全局攻击。这一研究方向能更好地模拟现实世界中的威胁场景,同时降低攻击的复杂性,使其更不易被察觉。其次,攻击场景往往缺乏必要的限制,大多数方法仍然需要在攻击期间访问受攻击模型的信息或目标节点的标签。

技术实现思路

1、本发明的目的在于提供一种基于最大化恶意影响的节点注入攻击方法及系统,以解决上述背景技术中存在的至少一项技术问题。

2、为了实现上述目的,本发明采取了如下技术方案:

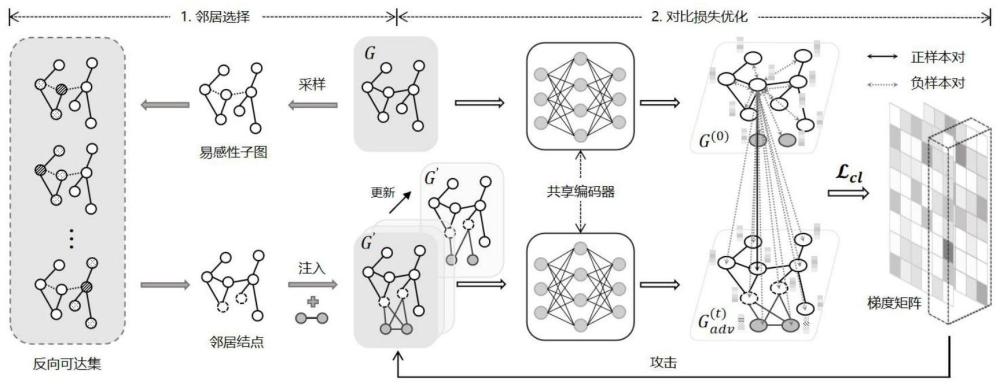

3、一方面,本发明提供一种基于最大化恶意影响的节点注入攻击方法,包括:

4、对原始图进行预处理,计算节点易感性,定义原始图上的权重矩阵,继而过滤低权重的边得到易感性子图;

5、在易感性子图上执行反向影响采样算法,选择具有影响力的节点,将其加入注入节点的邻居节点集合;

6、随机连接注入节点与邻居节点得到初始对抗图并在原始图中添加孤立的注入节点生成拓展原始图g(0);

7、将初始对抗图与拓展原始图g(0)作为对比,利用对比损失函数计算损失值;根据反向传播规则,利用损失函数的梯度信息更新注入节点的边与特征,生成更新后的对抗图其中t为当前迭代次数;将更新后的对抗图替换重复更新,直到达到扰动阈值δ,得到最终的对抗图g′;

8、将最终的对抗图g′作为输入并执行下游任务。

9、进一步的,对原始图进行预处理,计算节点易感性,定义原始图上的权重矩阵,继而过滤低权重的边得到易感性子图,包括:给定原始图g=(a,x),其中a代表邻接矩阵,x代表特征矩阵;定义转移概率矩阵mij:

10、

11、其中,i,j是节点序号,deg(i)表示节点i的度,mij表示在随机游走中从节点i移动到j的概率;

12、根据l步转移矩阵ml定义图上的权重矩阵,其中权重越大意味着相关节点受到注入节点的恶意影响越大,通过过滤掉权值较低的边得到易感性子图。

13、进一步的,在易感性子图上执行反向影响采样算法,选择具有影响力的节点,将其加入注入节点的邻居节点集合,包括:在易感性子图上生成一系列的反向可达集,其中节点v的反向可达集为子图g中能到达v的节点集合;将节点v的反向可达集看作它的一阶和二阶邻居集合;根据节点v的反向可达集的生成过程,可得集合中的所有节点经过信息聚合后都会影响到v,利用贪婪算法找到能够覆盖最多反向可达集的k个节点,即k个邻居节点。

14、进一步的,将注入节点与邻居节点随机连接起来得到初始对抗图在原始图中添加相同数目的孤立的注入节点作为拓展原始图g(0),其中注入节点的特征初始化为随机的原始节点的特征。

15、进一步的,参考对比学习的框架,用拓展原始图和对抗图做对比,使用对比损失替换传统的分类损失进行无监督梯度攻击;在只获取原始图的邻接矩阵和特征矩阵信息下,通过最大化原始图和对抗图之间的节点表征距离;将g1,g2两个视图替换为拓展原始图和对抗图,然后计算对比损失值。

16、进一步的,以最大化对比损失为目标,根据反向传播规则利用梯度信息寻找相应的边和特征进行更新,其分为梯度提取和对抗图更新;

17、在梯度提取中,由于注入攻击可视为在原始图g中注入其中为gi的邻接矩阵,节点个数包括ni个注入节点和k个邻居节点,为特征矩阵,d为节点的特征维度。所以根据反向传播规则,可以得到gi的邻接矩阵和特征矩阵的梯度;

18、在对抗图更新中,通过得到的梯度信息更新gi的结构和特征使损失最大化,即增加对抗图与原图之间的距离,最大化注入节点恶意信息影响程度;

19、将更新后的注入到对抗图中,得到更新后的对抗图

20、第二方面,本发明提供一种基于最大化恶意影响的节点注入攻击系统,包括:

21、预处理模块,用于对原始图进行预处理,计算节点易感性,定义原始图上的权重矩阵,继而过滤低权重的边得到易感性子图;

22、注入模块,用于在易感性子图上执行反向影响采样算法,选择具有影响力的节点,将其加入注入节点的邻居节点集合;

23、生成模块,用于随机连接注入节点与邻居节点得到初始对抗图并在原始图中添加孤立的注入节点生成拓展原始图g(0);

24、更新模块,用于将初始对抗图与拓展原始图g(0)作为对比,利用对比损失函数计算损失值;根据反向传播规则,利用损失函数的梯度信息更新注入节点的边与特征,生成更新后的对抗图其中t为当前迭代次数;将更新后的对抗图替换重复更新,直到达到扰动阈值δ,得到最终的对抗图g′;

25、执行模块,用于将最终的对抗图g′作为输入并执行下游任务。

26、第三方面,本发明提供一种非暂态计算机可读存储介质,所述非暂态计算机可读存储介质用于存储计算机指令,所述计算机指令被处理器执行时,实现如上所述的基于最大化恶意影响的节点注入攻击方法。

27、第四方面,本发明提供一种电子设备,包括:处理器、存储器以及计算机程序;其中,处理器与存储器连接,计算机程序被存储在存储器中,当电子设备运行时,所述处理器执行所述存储器存储的计算机程序,以使电子设备执行实现如上所述的基于最大化恶意影响的节点注入攻击方法的指令。

28、本发明有益效果:采用注入节点的方法攻击gnn模型,即不需要修改原始图的结构与特征,更符合实际场景;提出利用节点易感性信息,在原始图上采样得到易感性子图,并进一步使用反向影响采样算法选择能够最大化注入节点恶意影响的邻居节点;使用的无监督梯度攻击满足黑盒环境,即不需要访问受害者模型信息,以及节点的标签信息;以最大化恶意影响为基础,选择邻居节点,更新优化注入节点边和特征;以极低的成本大幅降低了节点分类的准确性,达到了优异的攻击效果。

29、本发明附加方面的优点,将在下述的描述部分中更加明显的给出,或通过本发明的实践了解到。

技术特征:

1.一种基于最大化恶意影响的节点注入攻击方法,其特征在于,包括:

2.根据权利要求1所述的基于最大化恶意影响的节点注入攻击方法,其特征在于,对原始图进行预处理,计算节点易感性,定义原始图上的权重矩阵,继而过滤低权重的边得到易感性子图,包括:给定原始图g=(a,x),其中a代表邻接矩阵,x代表特征矩阵;定义转移概率矩阵mij:

3.根据权利要求1所述的基于最大化恶意影响的节点注入攻击方法,其特征在于,在易感性子图上执行反向影响采样算法,选择具有影响力的节点,将其加入注入节点的邻居节点集合,包括:在易感性子图上生成一系列的反向可达集,其中节点v的反向可达集为子图g中能到达v的节点集合;将节点v的反向可达集看作它的一阶和二阶邻居集合;根据节点v的反向可达集的生成过程,可得集合中的所有节点经过信息聚合后都会影响到v,利用贪婪算法找到能够覆盖最多反向可达集的k个节点,即k个邻居节点。

4.根据权利要求1所述的基于最大化恶意影响的节点注入攻击方法,其特征在于,将注入节点与邻居节点随机连接起来得到初始对抗图在原始图中添加相同数目的孤立的注入节点作为拓展原始图g(0),其中注入节点的特征初始化为随机的原始节点的特征。

5.根据权利要求1所述的基于最大化恶意影响的节点注入攻击方法,其特征在于,参考对比学习的框架,用拓展原始图和对抗图做对比,使用对比损失替换传统的分类损失进行无监督梯度攻击;在只获取原始图的邻接矩阵和特征矩阵信息下,通过最大化原始图和对抗图之间的节点表征距离;将g1,g2两个视图替换为拓展原始图和对抗图,然后计算对比损失值。

6.根据权利要求5所述的基于最大化恶意影响的节点注入攻击方法,其特征在于,以最大化对比损失为目标,根据反向传播规则利用梯度信息寻找相应的边和特征进行更新,其分为梯度提取和对抗图更新;

7.一种基于最大化恶意影响的节点注入攻击系统,其特征在于,包括:

8.一种非暂态计算机可读存储介质,其特征在于,所述非暂态计算机可读存储介质用于存储计算机指令,所述计算机指令被处理器执行时,实现如权利要求1-6任一项所述的基于最大化恶意影响的节点注入攻击方法。

9.一种计算机设备,包括存储器和处理器,所述处理器和所述存储器相互通信,所述存储器存储有可被所述处理器执行的程序指令,所述处理器调用所述程序指令执行如权利要求1-6任一项所述的基于最大化恶意影响的节点注入攻击方法。

10.一种电子设备,其特征在于,包括:处理器、存储器以及计算机程序;其中,处理器与存储器连接,计算机程序被存储在存储器中,当电子设备运行时,所述处理器执行所述存储器存储的计算机程序,以使电子设备执行实现如权利要求1-6任一项所述的基于最大化恶意影响的节点注入攻击方法的指令。

技术总结

本发明提供一种基于最大化恶意影响的节点注入攻击方法及系统,属于技术领域,基于易感性分析对原始图进行采样,得到易感性子图;利用反向影响采样算法得到同时具有易感性及影响力的邻居节点集合;利用对比学习的思想,设计拓展原始图及对抗图,定义对比损失函数;根据反向传播规则利用梯度信息更新注入节点的边与特征以更新对抗图;将经过多次更新的对抗图输入受害者模型进行下游任务完成攻击。本发明融合了节点的易感性与影响力信息,利用对比损失来最大化恶意信息影响,增强了注入节点的攻击性能;具有良好的可解释性、可迁移性和攻击性能,并且更加贴近现实场景。

技术研发人员:鲍鹏,张霄

受保护的技术使用者:北京交通大学

技术研发日:

技术公布日:2024/3/4

- 还没有人留言评论。精彩留言会获得点赞!