一种攻击行为检测方法、装置、设备及存储介质与流程

本申请涉及网络安全,具体涉及一种攻击行为检测方法、装置、设备及存储介质。

背景技术:

1、主机(主机通常指包含裸金属服务器、虚拟机和云服务器在内的各种类型服务器)安全防御是网络安全攻防体系的重要组成部分,由于主机上运行着各种业务系统、存储着关键业务数据,主机安全防御往往是面对网络攻击时的最后一道防线,主机防御的失守意味着重要业务系统受到影响或发生数据泄漏。在主机受到攻击时,准确及时地发现攻击行为,并迅速收集攻击信息、明确攻击后果,是随后进行防御响应和防守溯源的重要前提。因此,对主机攻击行为的精准检测是主机安全防御系统的关键技术和核心能力。

2、现有的对于主机的攻击行为检测方法从检测维度主要分为基于流量的攻击行为检测和基于日志的攻击行为检测。利用基于流量的攻击行为检测方法进行攻击行为检测时,当攻击者成功入侵到节点内后,无论是对系统关键配置文件的篡改还是对敏感数据的窃取,都可以绕过攻击流量的检测机制。利用基于系统日志的攻击行为检测,其检测机制的缺陷在于对攻击行为的判定是来自系统日志数据,而系统日志数据往往是在攻击行为发生之后才会生成,同时系统日志数据无法完全反映所有的系统调用组合信息,由此导致基于系统日志的攻击检测首先在检测时效上会滞后,很容易被攻击者利用删除或篡改日志的手段成功绕过攻击检测。

3、因此,如何提高攻击行为检测的时效,同时避免攻击者利用删除或篡改日志的手段绕过攻击检测,是本领域技术人员急需解决的技术问题。

技术实现思路

1、基于上述问题,本申请提供了一种攻击行为检测方法、装置、设备及存储介质,可以提高攻击行为检测的时效,同时避免攻击者利用删除或篡改日志的手段绕过攻击检测。

2、本申请实施例公开了如下技术方案:

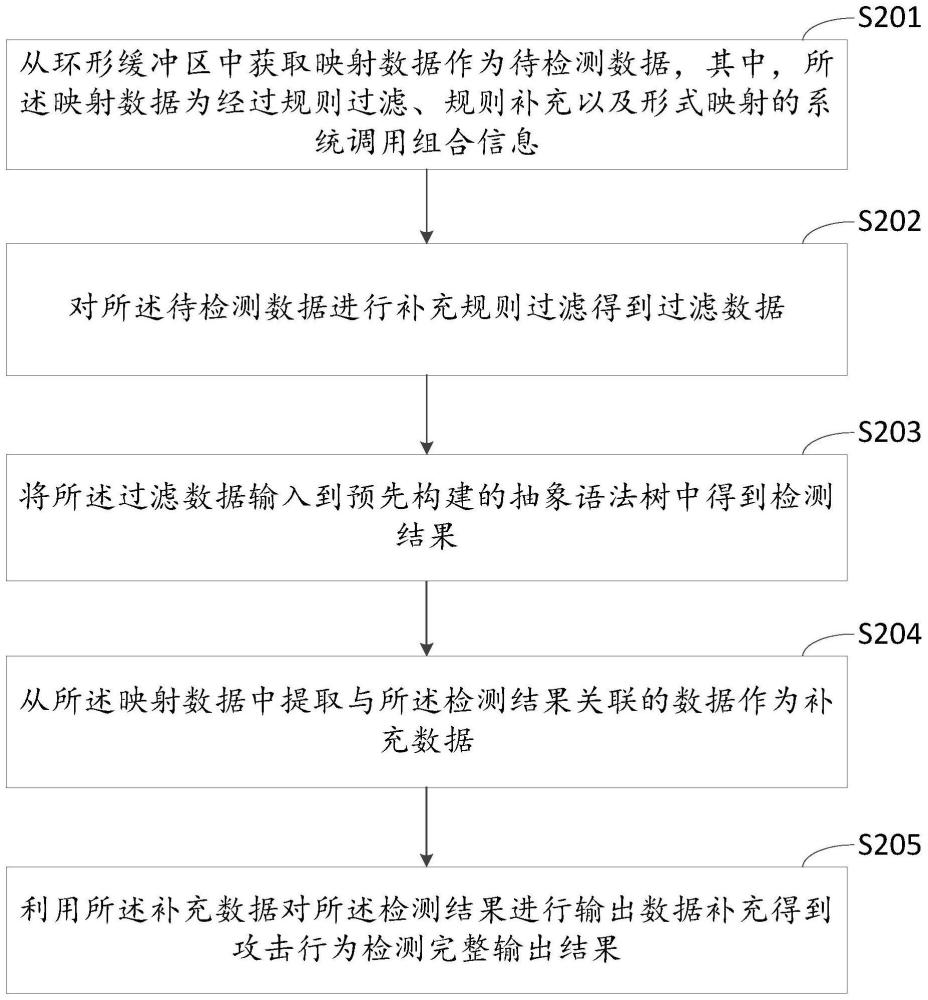

3、一种攻击行为检测方法,所述方法包括:

4、从环形缓冲区中获取映射数据作为待检测数据,其中,所述映射数据为经过规则过滤、规则补充以及形式映射的系统调用组合信息;

5、对所述待检测数据进行补充规则过滤得到过滤数据;

6、将所述过滤数据输入到预先构建的抽象语法树中得到检测结果;

7、从所述映射数据中提取与所述检测结果关联的数据作为补充数据;

8、利用所述补充数据对所述检测结果进行输出数据补充得到攻击行为检测完整输出结果。

9、在一种可能的实现方式中,在所述通过环形缓冲区获取经过预处理的系统调用组合信息作为待检测数据之前,所述方法还包括:

10、通过钩子hook系统调用列表获取所述系统调用组合信息;

11、根据攻击行为检测规则文件的解析数据对所述系统调用组合信息进行所述规则过滤和所述规则补充得到过滤补充数据;

12、对所述过滤补充数据进行所述形式映射得到所述映射数据;

13、将所述映射数据存储到所述环形缓冲区中。

14、在一种可能的实现方式中,所述将所述映射数据存储到所述环形缓冲区中,包括:

15、识别所述映射数据的字节大小;

16、当所述映射数据的字节大小小于或者等于目标字节大小时,执行所述将所述映射数据存储到所述环形缓冲区中。

17、在一种可能的实现方式中,所述方法还包括:

18、当所述映射数据的字节大小大于所述目标字节大小时,丢弃所述映射数据。

19、在一种可能的实现方式中,所述通过钩子hook系统调用列表获取所述系统调用组合信息,包括:

20、通过钩子hook系统调用列表获取得到初步系统调用组合信息;

21、对所述初步系统调用组合信息进行信息补充得到所述系统调用组合信息。

22、在一种可能的实现方式中,所述预先构建的抽象语法树的构建过程,包括:

23、获取攻击行为检测规则文件;

24、解析所述攻击行为检测规则文件得到解析数据;

25、将解析数据转换为所述抽象语法树。

26、一种攻击行为检测装置,所述装置包括:

27、第一获取单元,用于从环形缓冲区中获取映射数据作为待检测数据,其中,所述映射数据为经过规则过滤、规则补充以及形式映射的系统调用组合信息;

28、规则过滤单元,用于对所述待检测数据进行规则过滤得到过滤数据;

29、输入单元,用于将所述过滤数据输入到预先构建的抽象语法树中得到检测结果;

30、提取单元,用于从所述映射数据中提取与所述检测结果关联的数据作为补充数据;

31、输出数据补充单元,用于利用所述补充数据对所述检测结果进行输出数据补充得到攻击行为检测完整输出结果。

32、在一种可能的实现方式中,所述装置还包括:

33、第二获取单元,用于通过钩子hook系统调用列表获取所述系统调用组合信息;

34、规则过滤补充单元,用于根据攻击行为检测规则文件的解析数据对所述系统调用组合信息进行所述规则过滤和所述规则补充得到过滤补充数据;

35、形式映射单元,用于对所述过滤补充数据进行所述形式映射得到所述映射数据;

36、存储单元,用于将所述映射数据存储到所述环形缓冲区中。

37、一种攻击行为检测设备,包括:存储器,处理器,及存储在所述存储器上并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时,实现如上所述的攻击行为检测方法。

38、一种计算机可读存储介质,所述计算机可读存储介质中存储有指令,当所述指令在终端设备上运行时,使得所述终端设备执行如上所述的攻击行为检测方法。

39、相较于现有技术,本申请具有以下有益效果:

40、本申请提供了一种攻击行为检测方法、装置、设备及存储介质。具体地,在执行本申请实施例提供的攻击行为检测方法时,首先可以从环形缓冲区中获取映射数据作为待检测数据,其中,映射数据为经过规则过滤、规则补充以及形式映射的系统调用组合信息。接着,对待检测数据进行补充规则过滤得到过滤数据,并将过滤数据输入到预先构建的抽象语法树中得到检测结果。然后从映射数据中提取与检测结果关联的数据作为补充数据。再利用补充数据对检测结果进行输出数据补充得到攻击行为检测完整输出结果。本申请直接基于系统调用组合信息进行攻击检测可以提高检测的时效,同时直接基于系统调用组合信息进行攻击检测可以避免攻击者利用删除或篡改日志的手段绕过攻击检测。此外,直接基于系统调用组合信息这种源信息进行攻击检测还可以提升攻击检测的溯源能力。

技术特征:

1.一种攻击行为检测方法,其特征在于,所述方法包括:

2.根据权利要求1所述的方法,其特征在于,在所述通过环形缓冲区获取经过预处理的系统调用组合信息作为待检测数据之前,所述方法还包括:

3.根据权利要求2所述的方法,其特征在于,所述将所述映射数据存储到所述环形缓冲区中,包括:

4.根据权利要求3所述的方法,其特征在于,所述方法还包括:

5.根据权利要求2所述的方法,其特征在于,所述通过钩子hook系统调用列表获取所述系统调用组合信息,包括:

6.根据权利要求1所述的方法,其特征在于,所述预先构建的抽象语法树的构建过程,包括:

7.一种攻击行为检测装置,其特征在于,所述装置包括:

8.根据权利要求7所述的装置,其特征在于,所述装置还包括:

9.一种攻击行为检测设备,其特征在于,包括:存储器,处理器,及存储在所述存储器上并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时,实现如权利要求1-6任一项所述的攻击行为检测方法。

10.一种计算机可读存储介质,其特征在于,所述计算机可读存储介质中存储有指令,当所述指令在终端设备上运行时,使得所述终端设备执行如权利要求1-6任一项所述的攻击行为检测方法。

技术总结

本申请公开了一种攻击行为检测方法、装置、设备及存储介质。在执行本申请实施例提供的方法时,首先可以从环形缓冲区中获取经过规则过滤、规则补充以及形式映射的系统调用组合信息即映射数据作为待检测数据,并对待检测数据进行补充规则过滤得到过滤数据。将过滤数据输入到预先构建的抽象语法树中得到检测结果,并从映射数据中提取与检测结果关联的数据作为补充数据。再利用补充数据对检测结果进行输出数据补充得到攻击行为检测完整输出结果。本申请直接基于系统调用组合信息进行攻击检测可以提高检测的时效,同时直接基于系统调用组合信息进行攻击检测可以避免攻击者利用删除或篡改日志的手段绕过攻击检测。

技术研发人员:庞峥元,王忠儒,余伟强

受保护的技术使用者:北京丁牛科技有限公司

技术研发日:

技术公布日:2024/3/24

- 还没有人留言评论。精彩留言会获得点赞!