一种基于可视化的安全数据库管理系统的制作方法

本发明涉及数据安全,特别涉及一种基于可视化的安全数据库管理系统。

背景技术:

1、随着网络规模的不断扩大,各种网络设备被广泛应用,这些网络设备中的数据库承载着重要的用户数据和设备信息。但是,现有网络设备数据库存在安全风险,容易受到各种网络攻击的威胁,导致数据泄露等后果。因此,如何提高网络设备数据库的安全性,是当前一个重要的研究课题。

2、针对网络设备数据库面临的安全威胁,现有的网络入侵检测系统存在模型原始特征之间关联性弱,不利于综合判断网络行为的异常情况。

3、在相关技术中,比如中国专利文献cn113780817a中提供了一种计算机网络信息安全监护方法及装置,包括:获取各个待监护设备之间的历史通信数据;基于历史通信数据,从各个待监护设备中选取目标设备,加入白名单数据库;其中,白名单数据库包含各个目标设备以及每个目标设备对应的白名单安全等级;按照白名单安全等级,选择各个目标设备相匹配的密钥长度以及加解密算法的复杂度;其中,白名单安全等级越高,密钥长度越长,加解密算法的复杂度越高;按照密钥长度以及加解密算法的复杂度,对各个目标设备的实时通信数据进行加密,得到目标加密数据;响应于对目标加密数据进行解密得到的解密数据验证出现异常,发出安全预警提示信息。但是该方案仅针对网络通信数据的加密传输进行安全防护,网络设备中的数据库存储着大量重要的用户信息和设备数据,直接面临数据泄露、被篡改等安全风险。

技术实现思路

1、1.要解决的技术问题

2、针对现有技术中存在的网络设备数据库安全性低的问题,本发明提供了一种基于可视化的安全数据库管理系统,通过多源异构特征的综合利用和深度学习的建模方法等,提高了网络设备数据库的安全性。

3、2.技术方案

4、本发明的目的通过以下技术方案实现。

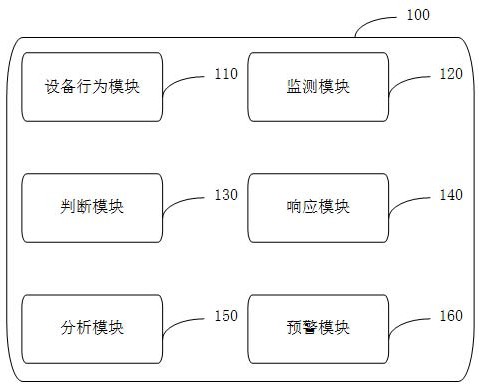

5、本说明书实施例提供一种基于可视化的安全数据库管理系统,包括:设备行为模块110,采用机器学习根据目标设备的历史通信数据,建立目标设备的网络行为模型,网络行为模型采用统计模型反映目标设备在不同时间段内的网络特征和通信模式;其中,首先,需要采集目标设备的历史通信数据。这些数据可以包括设备的传输协议、通信流量、设备接口等信息。采集到的原始数据会经过预处理,例如去除噪声、标准化等,以确保数据的准确性和一致性。在数据预处理之后,需要从原始数据中提取特征。这里的特征可以包括但不限于设备行为的频率、流量分布、协议使用情况等。通过选取适当的特征,能够更好地反映目标设备的网络行为。建立网络行为模型是本技术的核心。通过使用机器学习算法,例如决策树、支持向量机、随机森林、深度学习等,对已提取的特征进行模型训练。训练的目标是使模型能够准确地刻画目标设备在不同时间段内的网络特征和通信模式。建立的网络行为模型可以采用统计模型的形式来反映目标设备在不同时间段内的网络特征和通信模式。统计模型可以包括概率分布、频率分布、时序模型等,从而提供对设备行为的全面描述和分析。

6、监测模块120,通过网络监测装置监测目标设备的通信数据,并通过数据包分析算法提取通信数据中的网络特征;其中,在网络中部署专门的网络监测装置,该装置可以是硬件设备或软件应用,用于捕获和记录经过网络的数据包。这种装置可以位于网络的关键节点,以便全面监测目标设备的通信活动。网络监测装置通过嗅探(sniffing)或端口镜像(port mirroring)等技术捕获目标设备的通信数据包。这些数据包包含了设备与其他网络节点之间的通信信息,例如源地址、目标地址、传输协议、端口号等。使用专门设计的数据包分析算法,对捕获到的通信数据包进行处理。这些算法可以基于深度学习、机器学习、规则引擎等技术,以从大量的数据包中提取出关键的网络特征。监测模块120能够实时处理通信数据包,并记录关键的网络特征。这使得系统能够对目标设备的通信行为进行实时监测,并可以在需要时生成报告或发出警报。

7、判断模块130,采用机器学习将监测到的目标设备的网络特征和对应的网络行为模型进行匹配,计算网络特征的差异程度,当计算得到的差异程度超过阈值时,判断监测的目标设备异常,并根据计算得到的差异程度将监测到的目标设备的通信数据判断为潜在攻击事件或正常变化事件;其中,首先,判断模块130使用机器学习算法,可能是分类算法或聚类算法,将监测到的目标设备的网络特征与事先建立的网络行为模型进行匹配。这可以通过训练好的模型对实时监测数据进行分类或聚类,以确定当前设备的行为模式。通过比较监测到的网络特征与设备行为模型中的期望特征,计算网络特征的差异程度。这个差异程度可以使用不同的度量方法,例如欧氏距离、余弦相似度等,来量化监测到的特征与模型期望特征之间的相似度或差异。判断模块130会设定一个阈值,用于判定网络特征的差异程度是否超过了正常范围。这个阈值可以根据模型的训练数据和系统的性能需求来设定。当计算得到的差异程度超过了设定的阈值,就表明目标设备的网络行为存在异常。当计算得到的差异程度超过阈值时,判断模块130会将目标设备标记为异常。这意味着设备的网络行为与预期的模型存在显著的不一致,可能涉及潜在的安全威胁或正常变化。根据具体情况,系统可以触发警报、记录日志或采取其他安全措施。根据计算得到的差异程度,判断模块130还可以将监测到的目标设备的通信数据划分为潜在攻击事件或正常变化事件。这有助于进一步的安全分析和响应。

8、响应模块140,当判断模块130将监测到的目标设备的通信数据判断为潜在攻击事件时,向用户终端发送预警信息,同时触发分析模块150对目标设备的网络行为模型进行重构;其中,当判断模块130确定目标设备的通信数据为潜在攻击事件时,响应模块140会立即向相关用户终端发送预警信息。这可以通过各种通信方式实现,包括电子邮件、短信、弹窗通知等。预警信息应包含有关事件的关键信息,如设备标识、事件类型、时间戳等,以便用户能够及时采取行动。为了提高系统对未来类似事件的识别能力,响应模块140会触发分析模块150对目标设备的网络行为模型进行重构,重构包括:使用最新的监测数据对网络行为模型进行重新训练。这有助于模型更好地适应网络环境的变化,包括新的攻击模式或正常变化。针对新的通信特征,可能需要更新网络行为模型中使用的特征集。这有助于模型更好地捕捉设备的最新行为模式。根据实际情况可能需要对机器学习算法进行改进,以提高模型的准确性和鲁棒性。响应模块140还可以向分析模块150提供有关潜在攻击事件的反馈信息。这可以包括事件的详细描述、触发的条件、判断模块130的决策等。这种反馈有助于改进分析模块150的算法和模型,提高整个系统的效能。响应模块140可以及时通知相关用户并采取行动,同时通过触发分析模块150的网络行为模型重构,增强系统对未来事件的适应性和识别能力。这有助于保障网络的安全性,降低潜在攻击的影响,并改善系统的整体安全性。

9、分析模块150,采用深度学习模型结合标准攻击场景数据库和正常变化场景数据库,对监测模块120监测到的目标设备的通信数据进行多层特征提取和分类,判断监测到的目标设备的通信数据为真实攻击事件或正常变化事件;其中,选择适当的深度学习模型,如卷积神经网络(cnn)、循环神经网络(rnn)或深度神经网络(dnn),以处理监测到的目标设备的通信数据。深度学习模型能够从数据中学习复杂的特征表示,适用于处理大量和复杂的网络通信数据。构建包含标准攻击场景和正常变化场景的数据库。标准攻击场景用于训练模型以学习攻击模式,而正常变化场景用于训练模型以学习正常网络行为的特征。利用深度学习模型对通信数据进行多层次的特征提取。这可能包括从原始数据中提取低级特征,如数据包大小、协议类型等,到更高级的特征,如通信模式、时序关系等。每个层次的特征提取有助于模型理解数据的不同层面,提高对攻击模式和正常行为的敏感性。使用标准攻击场景和正常变化场景数据库对深度学习模型进行训练。训练的目标是使模型能够准确地分类监测到的目标设备的通信数据,区分真实攻击事件和正常变化事件。训练好的深度学习模型用于对实时监测到的目标设备的通信数据进行分类。根据模型的输出,分析模块150可以判断监测到的通信数据是否属于真实攻击事件或正常变化事件。定期更新模型,以适应网络环境的变化和新兴的攻击模式。这可以通过定期重新训练模型,引入新的标准攻击场景和正常变化场景来实现。

10、预警模块160,根据分析模块150的判断结果,向用户终端发送不同级别的预警信息。其中,预警模块160首先接收分析模块150的判断结果。这个结果通常包括对监测到的通信数据是否为真实攻击事件或正常变化事件的分类。预警模块160根据分析模块150的判断结果,将预警信息划分为不同的级别。通常,可以设定多个级别,例如:高级别预警,表示监测到的通信数据被判断为真实攻击事件,可能存在严重的网络威胁。中级别预警,表示通信数据可能存在异常,但不确定是否为攻击,需要用户关注。低级别预警,表示通信数据正常变化,但可能值得注意的变化。预警信息格式,预警模块160构建预警信息,包括有关事件的详细描述、级别、设备标识、时间戳等关键信息。信息应该以用户易理解的方式呈现,并提供足够的上下文,使用户能够理解事件的严重性和紧急性。预警信息发送:根据划分的预警级别,预警模块160通过适当的通信渠道向用户终端发送预警信息。这可以通过电子邮件、短信、弹窗通知、安全信息和事件管理系统(siem)等方式实现。预警模块160可以包括用户反馈机制,允许用户向系统提供反馈,例如确认事件、提供附加信息或申请进行特定的操作。这有助于提高系统的智能性和用户体验。预警模块160还可以记录生成的预警信息,以便进行后续的安全审计和分析。这有助于追踪事件发展、改进系统的预警策略,并满足合规性要求。

11、进一步的,设备行为模块110,还包括:数据获取子模块111,获取目标设备的历史通信数据;模型生成子模块112,根据获取的历史通信数据,提取设备接口特征、传输协议特征和通信流量特征,并根据提取的特征构建网络行为模型,其中:采用gru神经网络建立设备接口特征模型,gru神经网络为门控循环神经网络;采用lstm神经网络建立设备传输协议特征模型,lstm神经网络为长短时记忆网络;采用cnn神经网络建立设备通信流量特征模型;通过注意力机制将建立的设备接口特征模型、设备传输协议特征模型和设备通信流量特征模型进行融合,生成网络行为模型;模型存储子模块113,存储构建的网络行为模型;模型更新子模块114,根据采集的目标设备的通信数据对构建的网络行为模型进行增量训练。

12、进一步的,还包括:解析单元,其中:通过数据包解析算法解析获取的历史通信数据中的数据包,提取源地址、目标地址、源端口和目标端口作为接口特征;通过会话层和传输层协议解析算法解析获取的历史通信数据中的会话层和传输层协议信息,提取协议类型、协议语法和协议参数作为协议特征;通过流量解析算法解析获取的历史通信数据中的源目标地址、端口号和流量大小作为流量特征。

13、进一步的,序列化单元,其中:将提取的接口特征按时间顺序排列成接口特征序列;将提取的协议特征按时间顺序排列成协议特征序列;通过流量映射算法,将提取的流量特征中的源ip地址、目标ip地址、源端口、目标端口和流量大小映射为二维图像中的像素值,将映射得到的像素值按时间顺序排列形成二维图像,作为流量特征序列。

14、进一步的,数据集单元,其中:获取标注了正常行为和异常行为的历史接口特征序列,构成训练数据集a1;获取标注了正常协议和异常协议的历史协议特征序列,构成训练数据集a2;获取标注了正常流量和异常流量的二维流量图像,构建训练数据集a3。

15、进一步的,还包括:网络配置单元,通过网格搜索法设置gru神经网络的超参数,超参数包含网络层数和节点数,并设置包含迭代次数和学习率的训练参数;gru训练单元,利用构建的训练数据集a1训练设置了超参数和训练参数的gru神经网络,建立接口特征序列到设备行为的映射关系模型,作为设备接口特征模型;注意力单元,在gru神经网络中设置注意力层,计算接口特征序列每个时刻的隐状态向量和目标向量的关联度,生成权重系数作为对应时刻的注意力。

16、进一步的,还包括:贝叶斯优化单元,构建贝叶斯优化模型,并利用构建的贝叶斯优化模型设置lstm神经网络的超参数,其中:构建lstm神经网络的超参数的先验分布;计算lstm神经网络的超参数的后验分布,并获取超参数的最优值;超参数配置单元,利用贝叶斯优化单元计算得到的超参数的最优值设置lstm神经网络的超参数;lstm训练单元,利用构建的训练数据集a2训练设置了超参数的lstm神经网络,建立协议特征序列到设备行为的映射关系,作为设备传输协议特征模型。

17、进一步的,还包括:编码单元,构建包含卷积层数l、卷积核大小k和池化方式j的二进制编码序列,将每一个编码作为一个个体,生成包含n个个体的初始群体;适应度计算单元,加载初始群体中个体i对应的cnn神经网络,利用预先构建的流量图像验证集,验证加载的cnn神经网络对流量图像的识别准确率,作为个体i的适应度值;进化单元,根据个体i的适应度值,通过轮盘赌算法计算个体i在对应代被选择的概率,根据个体i被选择的概率,随机选择适应度值大于阈值的个体,形成下一代包含n个个体的个体群;对选出的下一代个体群,利用一点交叉和均匀变异算法,生成新的个体,计算新的个体的适应度值;cnn选择单元,经过预设的h代进化计算后,从最终一代的n个个体中选择适应度值最高的个体对应的cnn神经网络;cnn模型训练单元,利用构建的训练数据集a3训练最终选择的cnn神经网络,建立流量特征序列到设备行为的映射关系,作为设备通信流量特征模型。

18、进一步的,还包括:接口注意力子单元,通过双线性函数计算设备接口特征模型中时刻t的特征向量和预先定义的目标抽象向量u的相关性分值,获得时刻t的接口特征权重系数;协议注意力子单元,通过双线性函数计算设备传输协议特征模型中时刻t的特征向量和预先定义的目标抽象向量u的相关性分值,获得时刻t的协议特征权重系数;流量注意力子单元,通过双线性函数计算设备通信流量特征模型中时刻t的特征向量和预先定义的目标抽象向量u的相关性分值,获得时刻t的流量特征权重系数;特征融合单元,利用接口特征时序的权重系数、协议特征时序的权重系数和流量特征时序的权重系数对各特征时序进行加权融合,生成网络行为综合特征;融合模型训练单元,利用生成的网络行为综合特征训练svm分类模型,建立网络行为分类模型,作为网络行为模型;其中,目标抽象向量u为:从标注的历史网络行为数据中,选择与网络入侵行为相关的关键词,利用词向量技术获得这些关键词的词向量表示,将这些词向量综合并正则化得到目标抽象向量u。

19、进一步的,目标抽象向量u,还包括:关键词提取单元,从标注的历史通信数据中,选择与网络入侵行为相关的前r个关键词,r的取值范围为10至50;词向量生成单元,通过预训练的word2vec词向量模型将选择的r个关键词映射为固定维数的词向量;向量融合单元,将生成的r个词向量拼接组合,生成组合词向量;正则化单元,对生成的组合词向量进行l2正则化处理,生成目标抽象向量u。

20、3.有益效果

21、相比于现有技术,本发明的优点在于:

22、(1)通过设备行为模块的数据获取子模块、模型生成子模块等,系统采用了多源异构特征的综合利用方法。gru、lstm、cnn等神经网络分别处理设备接口、传输协议和通信流量特征,通过注意力机制将这些特征融合,形成更全面、高维度的网络行为模型。这种综合特征利用的方法使系统对网络设备的行为建模更加准确和全面;

23、(2)设备行为模块的模型更新子模块引入了增量训练机制,根据采集到的目标设备通信数据对网络行为模型进行实时更新。这有益于系统不断适应设备的变化,提高了网络数据库的实时性和适应性。相比传统的静态模型,这种动态更新的机制使系统更具弹性和自适应性,更好地应对新型攻击和变化;

24、(3)在神经网络的超参数调优方面,系统采用了贝叶斯优化单元和注意力单元。这两个机制有益于提高模型的性能和泛化能力。通过贝叶斯优化,系统能够更高效地搜索超参数的最优组合,优化神经网络的训练过程。而注意力机制则有助于模型更关注重要的特征,提高模型对关键信息的识别能力,从而增强了系统对异常行为的检测精度;综上所述,本技术通过采集网络设备历史数据,使用机器学习和深度学习技术自动提取并建模多源异构网络特征,并采用注意力机制进行特征融合,能够生成对网络入侵更敏感的网络行为模型,从而有效提升网络设备数据库的安全性。

- 还没有人留言评论。精彩留言会获得点赞!