一种混合式高交互工业蜜罐系统及方法与流程

[0001]

本发明涉及工业控制安全技术领域,特别涉及一种混合式高交互工业蜜罐系统及方法。

背景技术:

[0002]

工业系统及设施是国家关键基础设施的重要组成部分,近年来阵对工业场景的网络攻击行为越来越频繁,由于自身的特殊性,对于外界攻击,应对手段只能采取被动防御。随着蜜罐技术的发展,提供了新的防御策略,能够主动进行攻击诱捕和网络防御,以一种虚拟场景阻隔攻击,不影响实际的系统及设备的运行。目前针对于工业场景的蜜罐存在模拟场景单一、交互性低、易被识别等问题。

技术实现要素:

[0003]

为了解决上述存在的不利影响,同时满足节能降耗的要求,本发明提出一种混合式高交互工业蜜罐系统及方法,具有多场景、高交互性的特点。

[0004]

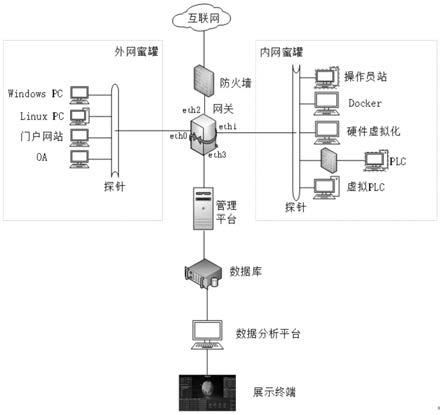

一种混合式高交互工业蜜罐系统,包括用于场景模拟的内网蜜罐和外网蜜罐,所述外网蜜罐和内网蜜罐用于完成数据处理;

[0005]

所述外网蜜罐通过网关连接内网蜜罐,网关上分别连接防火墙和蜜罐管理平台,蜜罐管理平台与数据库相连,数据库用于对蜜罐管理平台数据相进行存储,数据库通过数据分析平台与展示终端相连。

[0006]

所述外网蜜罐通过eth0网口连接网关,网关通过eth1网口连接内网蜜罐,网关通过eth2网口连接的防火墙,网关通过eth3网口连接蜜罐管理平台;

[0007]

所述eth0网口和eth1网口相通,实现外网蜜罐和内网蜜罐数据互相转发,二者分别通过eth3网口将外网蜜罐数据和内网蜜罐数据提交给蜜罐管理平台。

[0008]

所述eth3网口和eth0、eth2、eth3网口为单向隔离状态,蜜罐管理平台、数据库及数据分析平台的数据无法被重定向到外网蜜罐、内网蜜罐及互联网中。

[0009]

所述外网蜜罐用于模拟工业信息大区及互联网大区,包括所有暴漏在互联网上的设备和服务,结合工业场景,外网蜜罐包含连接到互联网上的windows主机及服务器、linux主机及服务器以及门户网站系统和oa系统;

[0010]

所述内网蜜罐用于模拟工业生产控制网络场景,是与互联网相隔离的网络环境,内网蜜罐包含操作员站、用于模拟工控协议的docker、用于模拟工业设备的硬件虚拟化服务、虚拟plc以及为提高系统真实性而采用的真实plc;

[0011]

所述网关用于实现内网蜜罐和外网蜜罐之间的网络隔离,并完成内网蜜罐与外网蜜罐、互联网流量和处于后端的管理平台之间的数据转发逻辑;

[0012]

所述管理平台用于实施监管外网蜜罐和内网蜜罐的状态,防止攻击不可控,同时实时调整蜜罐设备,以提高设备性能,所述管理平台还集成数据处理方法,对原始数据进行基本的处理;

[0013]

所述数据库用于存储从蜜罐设备获取到的流量数据、日志数据和探针数据;

[0014]

所述数据分析平台用于对数据库数据进行分析,得出攻击画像、检测模型、威胁评分等信息。

[0015]

所述展示终端用于实时展示蜜罐捕获到的攻击行为。

[0016]

一种混合式高交互工业蜜罐系统的处理方法,包括以下步骤;

[0017]

步骤一:进行数据采集;

[0018]

外网蜜罐和内网蜜罐形成数据采集层101,数据采集层101通过外网蜜罐和内网蜜罐进行原始数据抓取,利用网关将数据进行转发,并通过管理平台对数据进行处理,管理平台包括流量采集模块、日志提取模块及探针监测模块;

[0019]

流量采集模块是通过运行于外网蜜罐和内网蜜罐设备上的tcpdump软件对设备上的流量进行抓取,并分别通过eth0网口和eth1网口将流量数据经由网关转发给管理平台;

[0020]

日志提取模块通过运行于设备上的eventlog日志管理软件以小时为单位对设备日志进行整理,并打包经由网关发送给管理平台,管理平台对日志数据进行清洗处理,形成系统日志的过程;

[0021]

探针监测模块是通过内网蜜罐和外网蜜罐中的探针实时评估搜集单个设备状态并通过网关发送给管理平台,管理平台依据探针数据实时对蜜罐状态进行调整;

[0022]

步骤二:数据存储分析;

[0023]

数据分析平台和数据库形成存储分析层102,所述存储分析层102是数据分析平台通过提取数据库中的流量数据、日志数据、探针数据并以这些数据为样本,对获取到的数据进行细粒度处理,对流量数据、日志数据和系统状态数据关联分析,从而生成完备的工控安全知识库、工控恶意行为指纹库以及威胁评分体系;

[0024]

步骤三:攻击态势展示;

[0025]

展示终端用于形成态势展示模块,态势展示模块是通过展示终端对数据分析平台检测得出的恶意行为进行屏幕展示并对风险生成报告,将攻击过程在屏幕上展示,每一个攻击过程包含攻击路径图和详细信息,详细信息包括攻击者ip、设备登陆时间、进程、端口、所利用的漏洞,展示内容包括图像和时间表数据,当鼠标点击每一个设备时,可以看到所有的被攻击行为,当鼠标悬停在攻击路径上时,会弹出每个攻击阶段的详细信息。

[0026]

所述步骤一中所述探针监测模块用于监测系统状态实时变化,汇总服务器、操作系统、软件、数据库、存储、中间件、应用服务、电池、地址管理、故障管理等10个维度信息,用以表征网络攻击行为,以时间为维度,存储为系统状态数据库;

[0027]

当针对于工业互联网的攻击行为发生以后,反映为流量数据、日志数据、设备状态变化,通过流量监控、探针监测、日志整理,蜜罐设备采集所有数据,预处理成为攻击行为数据并经由网关传输到数据库形成攻击数据库。

[0028]

所述步骤一中通过所述管理平台上运行具体过程为:

[0029]

(1)外网蜜罐设备和内网蜜罐设备的web端口及工控端口进行监听,抓取蜜罐系统流量;

[0030]

(2)对原始数据进行数据清洗,根据工业设备指纹、ip白名单等数据生成匹配规则库,过滤流量数据中的正常资产探测流量,用剩余数据包作为攻击流量进行整理,存入数据库;

[0031]

(3)以源ip为基准,以会话为单元,以时间为排序标准,具体操作为:以源ip地址、目的ip地址、协议、源端口、目的端口为组成的五元组向量对数据包进行汇聚,将其整理成流;

[0032]

(4)每个源ip的数据流存储到数据库同一列,对数据库中的数据流分别提取特征,作为攻击流量特征数据库。

[0033]

所述步骤一中日志提取模块具体处理过程为:

[0034]

(1)对单个蜜罐设备的操作日志、运行日志、安全日志及网络日志进行数据汇总;

[0035]

(2)制定日志标准化解析规则,将杂乱的日志词条分割,并以字段的方式进行提取,以简明的自定义关键字段描述日志事件;

[0036]

(3)汇总并存储形成蜜罐日志数据库。

[0037]

所述步骤二中,根据所述日志数据生成完整的攻击画像,对攻击行为进行溯源和取证,推演完整的攻击路径,具体为:

[0038]

一次攻击画像描述参数包括攻击者ip、攻击的影响范围、入侵复杂度、利用漏洞及攻击工具指纹,其中攻击的影响范围包括受影响的蜜罐数量及单个机器受影响的程度;

[0039]

溯源和取证通过自动化脚本及日志数据整理,给出攻击源及详细信息,包括:ip地址是否可达(布尔类型)、ip前缀、url、所属国家、操作系统、标识符,以攻击模式特征作为电子证据,当攻击者隐藏了真实ip地址以防止溯源时,可以通过比对特征对其进行识别,提取攻击模式整体趋势图,包括:持续活动、短暂峰值、数据爆发三种模式,对日志数据进行量化,以频率、比率、熵值、总量、均方差等多个维度提取攻击模式特征;

[0040]

攻击路径推演通过将攻击过程以向量的形式展示,建立蜜罐设备与向量的对应关系表,将每个设备用向量(i,j)的形式表示,其中i代表所在的网络范围,j代表设备编号,攻击演进以箭头形式表示,例如(1,1)->(1,2)代表攻击从第一个网络区间的1号设备传播到2号设备;

[0041]

数据分析平台利用脚本分析攻击数据,结合探针数据,对人为部署漏洞和交互过程总新发现的漏洞汇总,分析每个漏洞的具体影响程度,对每个漏洞或风险被利用频率进行统计,生成系统风险库。

[0042]

所述步骤三中展示终端对攻击态势进行展示,显示内容为一段时间内的攻击数据变化折线图,境内境外ip比例饼状图展示,各蜜罐装置状态实时展示图;

[0043]

展示终端生成对于每个设备的漏洞风险报告并上报管理员,结合真实工业网络、设备、服务等具体场景,进行漏洞修复、风险排查、网络隔离,提高工业资产安全性。

[0044]

本发明的有益效果:

[0045]

通过本发明,可以避免真实工业系统被网络攻击的可能,同时蜜罐系统通过模拟真实系统诱捕网络攻击可以解决目前工业互联网恶意样本不足的问题,能够为工控安全研究提供可参考的数据,其次蜜罐系统中安全分析平台建立的机器学习分类检测模型是依托于真实攻击数据训练形成的,可被用于实际的工业互联网恶意行为识别,具有高度可信性。

附图说明

[0046]

图1是本发明提供的工业蜜罐系统整体拓扑图。

[0047]

图2是本发明提供的工业蜜罐系统数据处理流程结构图。

[0048]

图3是本发明提供的流量采集模块示意图。

[0049]

图4是本发明提供的日志采集模块示意图。

[0050]

图5是本发明提供的存储分析系统流程框架图。

具体实施方式

[0051]

下面结合附图对本发明作进一步详细说明。

[0052]

如图1-图5所示:所述网口之间的逻辑隔离状态模拟了工业场景的单向隔离状态,内网蜜罐可以将数据转发到外网蜜罐,而外网蜜罐能够转发到内网蜜罐数据量设定为1byte,以此模拟攻击从外网到内网的演进过程,具有更高的真实性。

[0053]

所述外网蜜罐系统和内网蜜罐系统均采用了反识别技术,通过蜜罐管理平台定期修改协议特征、mac地址、功能码等信息提高蜜罐的安全性。

[0054]

所述蜜罐系统采用了真实设备和虚拟设备混合的方式,内网蜜罐同时采用了真实的plc和虚拟plc,可以最大程度提高系统的交互性,更加接近真实的攻击交互场景,同时这种混合模式也能降低蜜罐系统被发现的几率。

[0055]

通过tcpdump软件对蜜罐系统的流量进行采集,筛选扫描流量和攻击流量;

[0056]

通过eventlog提取日志数据分析日志数据形成完整的攻击画像及恶意ip池;

[0057]

数据分析平台对流量数据和日志数据关联分析形成工控恶意行为指纹库;

[0058]

数据分析平台针对入侵行为制定评分标准;

[0059]

通过显示终端对恶意行为数据可视化并生成漏洞风险报告;

[0060]

所述混合式工业蜜罐系统模型,包括主机蜜罐和服务蜜罐;主机蜜罐模拟工业中的windows主机及服务器、linux主机及服务器、上位机及下位机;服务蜜罐模拟各种工控协议、企业门户、财务系统等服务;

[0061]

利用网关设置工业场景的物理隔离环境、逻辑隔离环境、网络隔离环境;

[0062]

在外网蜜罐布置漏洞、构建欺骗性文件,增加蜜罐系统甜度,提高交互成功的几率;

[0063]

内网蜜罐和内网蜜罐的pc主机和服务器均采用真实设备,采用硬件虚拟化避免真实硬件损坏,利用docker部署虚拟工控服务,服务系统软件采用真实软件,最大化减少系统中低交互部分比例,提高系统交互性。

[0064]

通过防火墙控制蜜罐对外发送数据数量,当蜜罐对外数据数量达到阈值,为保护系统性能,阻塞多余外发数据;

[0065]

在外网蜜罐和内网蜜罐部署探针,监控各个蜜罐装置的实时状态,采集实时系统状态数据;

[0066]

对外网蜜罐和内网蜜罐采用反识别技术提高系统安全性;

[0067]

在外网蜜罐设备和内网蜜罐设备中监听流量数据,发送到管理平台过滤掉资产探测流量,对其余数据分类形成漏洞扫描流量和恶意攻击流量;

[0068]

管理平台将流量数据以五元组数据将流量数据包汇聚成通话流,提取数据特征,存储为流量特征数据库;

[0069]

数据分析平台获取数据库日志数据,整理数据生成完整的攻击画像并对攻击源进行溯源,以日志数据作为电子取证数据;

[0070]

管理平台以自动化脚本整理日志原始数据,词条分割,以关键字段描述日志时间,生成直观的日志数据库;

[0071]

数据分析平台关联分析流量数据,日志数据和探针数据,根据关联规则对攻击行为、渗透行为、植入行为进行分类,对数据排序,生成工控恶意行为数据库;

[0072]

数据分析平台提取工控恶意行为数据库数据,对数据提取特征,以rnn、基于图映射的svm算法、knn算法建立多模检测模型,以特征数据进行训练,生成工控恶意行为检测模型;

[0073]

利用数据分析平台自动化脚本分析工业场景,结合具体的攻击行为对系统影响程度,提出在工业领域的攻击威胁评分标准;

[0074]

利用管理平台对蜜罐系统进行标记,数据分析平台对日志和设备标记进行关联,并利用展示终端每一次攻击生成攻击向量图和攻击详细信息并进行可视化;

[0075]

展示终端实时显示攻击频率、ip分布、设备状态等各项数据;

[0076]

数据分析平台统计系统风险及漏洞,生成系统风险库,并针对每一项安全问题,生成漏洞风险报告,通过展示终端上报管理员并在实际工业场景进行处置;

[0077]

图3所示为数据采集层101的流量采集模块的详细流程图,图1外网蜜罐设备和内网蜜罐设备的web端口及工控端口进行监听,抓取蜜罐系统流量,并对原始数据进行数据清洗,根据工业设备指纹、ip白名单等数据生成匹配规则库,过滤流量数据中的正常资产探测流量,用剩余数据包作为攻击流量进行整理,存入数据库。

[0078]

所述流量采集模块的流量整理规则为以源ip为基准,以会话为单元,以时间为排序标准,具体操作为:以源ip地址、目的ip地址、协议、源端口、目的端口为组成的五元组向量对数据包进行汇聚,将其整理成流,每个源ip的数据流存储到数据库同一列,对数据库中的数据流分别提取特征,作为攻击流量特征数据库。

[0079]

图4所示为数据采集层101的日志提取模块的详细流程图,提取图1所有单个蜜罐设备的操作日志、运行日志、安全日志及网络日志进行数据汇总,制定日志标准化解析规则,将杂乱的日志词条分割,并以字段的方式进行提取,以简明的自定义关键字段描述日志事件,汇总并存储形成蜜罐日志数据库,

[0080]

根据日志数据生成完整的攻击画像,对攻击行为进行溯源和取证,推演完整的攻击路径。

[0081]

所述日志分析中生成的一次攻击画像包括攻击者ip、攻击的影响范围、入侵复杂度、利用漏洞及攻击工具指纹,其中攻击的影响范围包括受影响的蜜罐数量及单个机器受影响的程度。

[0082]

所述日志分析中的攻击溯源和取证,通过自动化脚本及日志数据整理,给出攻击源及详细信息,包括:ip地址是否可达(布尔类型)、ip前缀、url、所属国家、操作系统、标识符,以攻击模式特征作为电子证据,当攻击者隐藏了真实ip地址以防止溯源时,可以通过比对特征对其进行识别,提取攻击模式整体趋势图,包括:持续活动、短暂峰值、数据爆发三种模式,对日志数据进行量化,以频率、比率、熵值、总量、均方差等多个维度提取攻击模式特征。

[0083]

所述日志分析中的攻击路径推演,在本实施例中,推演攻击路径以向量的形式描述,建立蜜罐设备与向量的对应关系表,将每个设备用向量(i,j)的形式表示,其中i代表所

在的网络范围,j代表设备编号,攻击演进以箭头形式表示,例如(1,1)->(1,2)代表攻击从第一个网络区间的1号设备传播到2号设备。

[0084]

所述探针监测模块用于监测系统状态实时变化,汇总服务器、操作系统、软件、数据库、存储、中间件、应用服务、电池、地址管理、故障管理等10个维度信息,用以表征网络攻击行为,以时间为维度,存储为系统状态数据库。

[0085]

图5所示为存储分析系统对应于图1中的数据分析平台,通过eth3网口将数据采集系统101处理得到的攻击流量特征数据库、蜜罐日志数据库、系统状态数据库传输到数据分析平台,将所有数据相关联,通过系统状态数据库分析每种攻击影响程度,制定威胁评分标准,以数据分析平台的机器学习分类检测模型进行学习训练,对攻击行为进行检测。

[0086]

所述存储分析系统数据关联规则为:对比系统状态数据库,将通信流与日志数据进行比对,查询与流量数据在时间和空间上相匹配的日志数据,若匹配成功则将该通信流与日志信息关联为同一次行为产生的数据,并标记为攻击行为;若没有与流量相关联的日志数据,将其标记为渗透行为;若没有与日志相匹配的流量数据,将其标记为植入行为,将攻击行为数据、渗透行为数据、植入行为数据去重排序形成工控恶意行为数据库。

[0087]

所述威胁分值制定标准为对系统的威胁程度,同时在分类检测模型中能够以该分值为参考区分低危、中危、高危操作,需要补充的是,在工业生产场景任何攻击都是致命的。

[0088]

在本实施例中威胁初始分值为:工控探测2分,漏洞扫描6分,取得普通用户权限6分,系统级提权10分,植入后门10分,控制plc 10分,蠕虫攻击10分,破坏硬件10分,文件操作10分;

[0089]

所述工控恶意行为检测模型是利用3种机器学习算法构建检测模型,从恶意行为数据库提取数据特征作为样本数据,通过对模型进行训练,得出具有高可信度的检测方法,其中高可信度来自对不同模型检测结果的权衡,例如,在本实施例中采用循环神经网络、基于图映射的svm算法以及knn聚类算法三种构建模型,当三种算法中有两种判定其为攻击行为。

[0090]

所述态势展示模块对应于图1所示的展示终端包括恶意行为展示和生成报告,将攻击过程在输出设备上展示,每一个攻击过程包含攻击路径图和详细信息,详细信息包括攻击者ip、设备登陆时间、进程、端口、所利用的漏洞等,展示内容包括图像和时间表数据,当鼠标点击每一个设备时,可以看到所有的被攻击行为,当鼠标悬停在攻击路径上时,会弹出每个攻击阶段的详细信息。

[0091]

在本发明对攻击态势也进行展示,显示内容为一段时间内的攻击数据变化折线图,境内境外ip比例饼图展示,各蜜罐装置状态实时展示图。

[0092]

所述生成报告是利用脚本分析攻击数据,结合探针数据,对人为部署漏洞和交互过程总新发现的漏洞汇总,分析每个漏洞的具体影响程度,对每个漏洞或风险被利用频率进行统计,生成系统风险库,形成对于每个设备的漏洞风险报告并上报管理员,结合真实工业网络、设备、服务等具体场景,进行漏洞修复、风险排查、网络隔离,提高工业资产安全性。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1