支持远程单元重新认证的制作方法

1.本文中公开的主题总体上涉及通过可信非3gpp网关功能(“tngf”)支持对ue的重新认证。

背景技术:

2.在此定义以下缩写和首字母缩写,在以下描述中引用其中的至少一些。

3.第三代合作伙伴计划(“3gpp”)、第五代核心网络(“5gc”)、第五代接入网络(“5g-an”)、接入和移动性管理功能(“amf”)、接入点名称(“apn”)、接入层(“as”)、接入网络信息(“ani”)、应用编程接口(“api”)、认证和密钥协议(“aka”)、认证服务器功能(“ausf”)、认证令牌(“autn”)、认证向量(“av”)、变换的认证向量(“av”)、数据网络名称(“dnn”)、下行链路(“dl”)、增强型移动宽带(“embb”)、演进节点b(“enb”)、演进分组核心(“epc”)、演进umts陆地无线电接入网络(“e-utran”)、扩展主会话密钥(“emsk”)、可扩展认证协议(“eap”)、eap重新认证协议(“erp”)、全球唯一临时ue标识(“guti”)、归属网络标识符(“hnid”)、归属订户服务器(“hss”)、互联网密钥交换(“ike”)、互联网密钥交换版本2(“ikev2”)、互联网协议(“ip”)、ip密钥交换(“ipx”)、ip多媒体子系统(“ims”,又称“ip多媒体核心网子系统”)、ip安全(“ipsec”,即,指的是协议、算法和密钥管理方法)、plmn间用户面安全(“ipups”)、长期演进(“lte”)、高级lte(“lte-a”)、主会话密钥(“msk”)、媒体接入控制(“mac”)、移动网络运营商(“mno”)、移动性管理实体(“mme”)、非接入层(“nas”)、窄带(“nb”)、网络功能(“nf”)、网络接入标识符(“nai”)、下一代(例如,5g)节点b(“gnb”)、下一代(即,第五代)无线电接入网络(“ng-ran”)、新无线电(“nr”)、策略控制功能(“pcf”)、分组数据网络(“pdn”)、分组数据单元(“pdu”)、pdn网关(“pgw”)、公共陆地移动网络(“plmn”)、服务质量(“qos”)、无线电接入网络(“ran”)、无线电接入技术(“rat”)、无线电资源控制(“rrc”)、接收(“rx”)、重新认证完整性密钥(“rik”)、重新认证主会话密钥(“rmsk”)、重新认证根密钥(“rrk”)、安全锚功能(“seaf”)、安全模式控制(“smc”)、单网络切片选择辅助信息(“s-nssai”)、服务网关(“sgw”)、服务网络标识符(“sn id”)、服务网络名称(“snn”)、序列号(“seq”)、会话管理功能(“smf”)、订阅隐藏标识(“suci”)、订阅永久标识(“supi”)、订阅标识符去隐藏功能(“sidf”)、传输控制协议(“tcp”)、发射(“tx”)、可信非3gpp接入网络(“tnan”)、可信非3gpp接入点(“tnap”)、可信非3gpp网关功能(“tngf”)、统一数据管理(“udm”)、统一数据存储库(“udr”)、用户实体/设备(移动终端)(“ue”)、上行链路(“ul”)、用户平(“up”)、用户面功能(“upf”)、通用移动电信系统(“umts”)、通用订户标识模块(“usim”)、用户数据报协议(“udp”)、用户位置信息(“uli”)、无线局域网(“wlan”)、全球微波接入互操作性(“wimax”)以及预期响应(“xres”)。

4.在某些实施例中,ue可以经由可信非3gpp接入网络(“tnan”)中的网关功能接入5g核心(“5gc”)网络。

技术实现要素:

5.例如用于支持远程单元重新认证的ue的一种方法包括:向网络功能发送第一认证消息以通过移动通信网络认证远程单元,并且响应于第一认证消息从网络功能接收第二认证消息。这里,第一认证消息包含指示远程单元支持eap重新认证协议(“erp”)的指示符并且第二认证消息包含密钥管理域名,该密钥管理域名指示能够共享用于装置执行erp的重新认证安全上下文的一组网络功能。该方法包括响应于通过移动通信网络的成功认证而导出重新认证安全上下文,并且本地存储接收的密钥管理域名和导出的重新认证安全上下文,以用于通过移动通信网络的后续重新认证。

6.例如用于支持远程单元重新认证的tngf的一种方法包括:接收用于重新认证远程单元的第一认证消息。这里,第一认证消息包括nai,该nai包含第一用户名和第一域名,其中该第一用户名包括密钥标识符。该方法包括验证第一域名,并且使用至少来自由第一用户名标识的安全上下文的重新认证完整性密钥(rik)验证第一认证消息。这里,第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。该方法包括响应于成功验证第一认证消息而生成第二认证消息并且通过发送第二认证消息来响应第一认证消息。

7.例如用于支持远程单元重新认证的目标tngf的一种方法包括:接收用于重新认证远程单元的第一认证消息。这里,第一认证消息包括nai,该nai包含第一用户名和第一域名,其中该第一用户名包括密钥标识符。该方法包括验证第一域名,并且从被指示为第一域名和第一用户名的一部分的tngf标识信息确定用于远程单元的重新认证安全上下文由源网关功能持有。这里,第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。该方法包括将第一认证消息转发到源网关功能并且从源网关功能接收重新认证安全上下文。该方法包括响应于接收到重新认证安全上下文生成第二认证消息并且将第二认证消息发送到远程单元。

8.例如用于支持远程单元重新认证的tnap的一种方法包括:在接入点和网关功能之间的关联期间从网关功能接收第一密钥管理域名,该密钥管理域名转发给远程单元以用于重新认证。该方法包括接收用于重新认证远程单元的第一认证消息并且确定密钥管理域名不匹配。这里,第一认证消息包括密钥管理域名不匹配指示符,或包含第一用户名和第一域名的nai,其中该第一域名标识第二密钥管理域名和持有远程单元的重新认证安全上下文的关联网关功能。该方法包括响应于已确定的不匹配而拒绝远程单元的重新认证,并且响应于已拒绝的重新认证而触发通过远程单元的初始认证。

附图说明

9.将通过参考附图中图示的特定实施例来呈现上文简要描述的实施例的更特定描述。应理解,这些附图仅描绘了一些实施例,因此不应被认为是对范围的限制,将通过使用附图利用附加的特异性和细节来描述和解释实施例,在附图中:

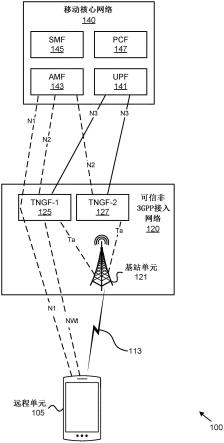

10.图1是图示用于支持远程单元重新认证的无线通信系统的一个实施例的框图;

11.图2a是图示通过可信非3gpp接入网络的5g注册过程的一个实施例的信号流程图;

12.图2b是图2a中描述的过程的继续;

13.图2c是图2b中描述的过程的继续;

14.图3a是图示用于远程单元重新认证的第一方案的一个实施例的信号流程图;

15.图3b是图3a中描绘的过程的继续;

16.图4a是图示用于远程单元重新认证的第二方案的一个实施例的信号流程图;

17.图4b是图4a中描绘的过程的继续;

18.图4c是图4b中描绘的过程的继续;

19.图5是图示用于远程单元重新认证的第三方案的一个实施例的信号流程图;

20.图6是图示支持远程单元重新认证的用户设备装置的一个实施例的框图;

21.图7是图示支持远程单元重新认证的网络设备装置的一个实施例的框图;

22.图8是图示用于支持远程单元重新认证的第一方法的一个实施例的流程图;

23.图9是图示用于支持远程单元重新认证的第二方法的一个实施例的流程图;

24.图10是图示用于支持远程单元重新认证的第三方法的一个实施例的流程图;以及

25.图11是图示用于支持远程单元重新认证的第四方法的一个实施例的流程图。

具体实施方式

26.如本领域的技术人员将理解的,实施例的各方面可以被体现为系统、装置、方法或过程产品。因此,实施例可以采用完全硬件实施例、完全软件实施例(包括固件、驻留软件、微代码等)或者组合软件和硬件方面的实施例的形式。

27.例如,所公开的实施例可以被实现为包括定制的超大规模集成电路(“vlsi”)电路或门阵列、诸如逻辑芯片、晶体管或其他分立组件的现成半导体的硬件电路。所公开的实施例还可以被实现在诸如现场可编程门阵列、可编程阵列逻辑、可编程逻辑设备等的可编程硬件设备中。作为另一示例,所公开的实施例可以包括可执行代码的一个或多个物理或逻辑框,其例如可以被组织为对象、过程或函数。

28.此外,实施例可以采用体现在存储在下文中被称为代码的机器可读代码、计算机可读代码和/或过程代码的一个或多个计算机可读存储设备中的过程产品的形式。存储设备可以是有形的、非暂时的和/或非传输的。存储设备可能不体现信号。在某个实施例中,存储设备仅采用用于接入代码的信号。

29.可以利用一个或多个计算机可读介质的任何组合。计算机可读介质可以是计算机可读存储介质。计算机可读存储介质可以是存储代码的存储设备。存储设备可以是,例如,但不限于电子、磁、光、电磁、红外、全息、微机械或半导体系统、装置或设备、或前述的任何适当的组合。

30.存储设备的更具体示例(非详尽列表)将包括以下:具有一个或多个线缆的电气连接、便携式计算机磁盘、硬盘、随机存取存储器(“ram”)、只读存储器(“rom”)、可擦除可编程只读存储器(“eprom”或闪存)、便携式光盘只读存储器(“cd-rom”)、光学存储设备、磁存储设备或前述任何适当的组合。在本文档的上下文中,计算机可读存储介质可以是任何有形介质,其能够包含或存储过程以供指令执行系统、装置或设备使用或与其结合使用。

31.本说明书中对“一个实施例”、“实施例”或类似语言的引用意指结合该实施例描述的特定特征、结构或特性被包括在至少一个实施例中。因此,除非另有明确指定,否则在整个说明书中,短语“在一个实施例中”、“在实施例中”和类似语言的出现可以但不必全部指相同的实施例,而是意指“一个或多个但不是所有实施例”。除非另有明确指定,否则术语“包括”、“包含”、“具有”及其变体意指“包括但不限于”。除非另有明确指定,否则列举的项

的列表并不暗示任何或所有项是互斥的。除非另有明确指定,否则术语“一”、“一个”和“该”也指“一个或多个”。

32.如本文中所使用的,具有“和/或”的连接的列表包括列表中的任何单个项目或列表中的项目组合。例如,a、b和/或c的列表包括仅a、仅b、仅c、a和b的组合、b和c的组合、a和c的组合或a、b和c的组合。如本文中所使用的,使用术语“中的一个或多个”的列表包括列表中的任何单个项目或列表中的项目组合。例如,a、b和c中的一个或多个包括仅a、仅b、仅c、a和b的组合、b和c的组合、a和c的组合或a、b和c的组合。如本文中所使用的,使用术语“中的一个”的列表包括一个并且仅包括该列表中的任何单个项目中的一个。例如,“a、b和c中的一个”包括仅a、仅b或仅c并且排除a、b和c的组合。如本文中所使用的,“选自由a、b和c组成的组的成员”包括a、b或c中的一个并且仅一个并且排除a、b和c的组合。如本文中所使用的,“选自由a、b和c及其组合组成的组的成员”包括仅a、仅b、仅c、a和b的组合、b和c的组合、a和c的组合或a、b和c的组合。

33.此外,所描述的实施例的特征、结构或特性可以以任何适当的方式组合。在以下描述中,提供许多具体细节,诸如编程、软件模块、用户选择、网络事务、数据库查询、数据库结构、硬件模块、硬件电路、硬件芯片等的示例,以提供对实施例的透彻理解。然而,相关领域的技术人员将认识到,实施例可以在没有一个或多个具体细节的情况下,或者利用其他方法、组件、材料等被实践。在其他情况下,未详细示出或描述公知的结构、材料或操作以避免使实施例的各方面模糊。

34.下面参考根据实施例的方法、装置、系统和过程产品的示意性流程图和/或示意性框图来描述实施例的各方面。将理解,示意性流程图和/或示意性框图的每个框以及示意性流程图和/或示意性框图中的框的组合能够通过代码实现。该代码能够被提供给通用计算机、专用计算机或其他可编程数据处理装置的处理器以产生机器,使得经由计算机或其他可编程数据处理装置的处理器执行的指令创建用于实现在示意性流程图和/或示意性框图中指定的功能/动作的手段。

35.代码还可以被存储在存储设备中,该存储设备能够指示计算机、其他可编程数据处理装置或其他设备以特定方式运行,使得存储在存储设备中的指令产生包括指令的制品,该指令实现在示意性流程图和/或示意性框图中指定的功能/动作。

36.代码还可以被加载到计算机、其他可编程数据处理装置或其他设备上,使得在计算机、其他可编程装置或其他设备上执行一系列操作步骤,以产生计算机实现的过程,使得在计算机或其他可编程装置上执行的代码提供用于实现在示意性流程图和/或示意性框图中指定的功能/动作的过程。

37.附图中的示意性流程图和/或示意性框图示根据各个实施例的装置、系统、方法和过程产品的可能实现的架构、功能性和操作。在这方面,示意性流程图和/或示意性框图中的每个框可以表示代码的模块、片段或代码的部分,其包括用于实现(一个或多个)指定的逻辑功能的代码的一个或多个可执行指令。

38.还应注意,在一些替代实施方式中,框中注释的功能可以不按附图中注释的次序发生。例如,相继示出的两个框实际上可以基本上同时执行,或者这些框有时可以以相反的次序执行,取决于所涉及的功能性。可以设想在功能、逻辑或效果上等同于所图示的附图的一个或多个框或其部分的其他步骤和方法。

39.每个附图中的元件的描述可以参考前面的附图的元件。在所有附图中,相同的附图标记指代相同的元件,包括相同元件的替代实施例。

40.公开了用于支持远程单元重新认证的方法、装置和系统。ue可以经由可信非3gpp接入网络(“tnan”)中的可信非3gpp网关功能(“tngf”)接入5g核心(“5gc”)网络。当ue想要经由tnan与5gc交换nas消息时,在ue与tngf之间发起eap-5g会话,并且nas消息通过eap-5g会话传输。这使得ue能够经由可信非3gpp接入来执行各种5g nas过程,诸如注册过程和服务请求过程。

41.eap重新认证协议(“erp”)当前在通信网络中被支持,从而如果ue试图重新连接到相同的服务/归属网络,则利用本地er服务器(基于先前生成的安全上下文)重新认证ue。但是,如果er服务器之间有ue移动性,则erp当前不支持在er服务器之间共享重新认证安全上下文。因此,当ue移动到由不同er服务器服务的区域时,ue必须通过核心网络执行完全认证,导致ue附接时间的不必要延迟和网络的复杂性。

42.用于erp的eap扩展在ietf rfc6696中指定。根据rfc6696,可扩展认证协议(“eap”)是一种支持多种认证方法的认证框架。

43.eap密钥层次结构定义了两个要由所有秘钥生成eap方法导出的密钥:主会话密钥(“msk”)和扩展msk(“emsk”)。在最通常的部署场景中,eap对端和eap服务器通过被称为eap认证器的第三方彼此认证。eap认证器或由eap认证器控制的实体强制进行接入控制。当对端从一个认证器移动到另一认证器时,期望避免完整eap认证以支持快速切换。通过另一次eap方法运行的完整eap交换可能需要几次往返和大量时间才能完成,导致切换时间增加。认证器之间的密钥共享有时被用作降低切换时间的实际方案。然而,在这种情况下,一个认证器的妥协导致经由其它认证器建立的秘钥材料的妥协。

44.为了实现低延迟切换,本公开规定了eap重新认证扩展(erx),以使用eap进行高效的重新认证。eap重新认证协议(erp)支持对具有来自先前执行的eap认证的有效未过期密钥材料的对端进行重新认证,与所使用的eap认证方法无关。

45.erp使用rrk(重新认证根密钥),rrk由ausf(eap服务器)从emsk导出并在ue初始认证期间通过隐式自举提供给tngf。如下文进一步详细讨论的,rrk用于导出arik(重新认证完整性密钥)和至少一个rmsk(重新认证主会话密钥)。在各种实施例中,erp密钥是在eap交换期间(即在初始ue完全认证期间)导出的。此外,用于ue重新认证的erp交换在ue、eap重新认证认证器(“er认证器”)和eap服务器(“er服务器”)之间进行,如下文在图3至图4中所讨论的。

46.当ue在同一tngf的区域内从源tnap移动到目标tnap时,不需要执行完全认证。作为代替,ue由tngf(er服务器)重新认证,并且新鲜rmsk密钥由tngf导出并提供给目标/新tnap,以通过在ue和目标tnap之间的空口建立安全。在支持erp的5g系统中,ue执行对端的角色,tnap执行er认证器的角色,tngf执行er服务器(即,本地er服务器)的角色。应注意,在5g系统中,ausf采取后端认证服务器(即,eap服务器)的角色。

47.本公开描述了在两个tngf(er服务器)之间的ue移动性期间支持重新认证,以及通过为每个erp运行引入动态rik(也称为新鲜rik)来减轻由于静态rik泄漏引起的安全漏洞从而完整性保护erp消息交换的方案。本公开描述了使用密钥管理域来控制在一个或多个tngf或tnan之间共享ue的重新认证安全上下文的方案,由此减少由域特定的根重新认证密

钥(dsrk)引起的开销,drsk要求针对ue在不同er服务器域之间的导致消息交换开销的每个移动性,eap服务器参与对ue进行重新认证。

48.根据第一方案,5g系统被增强以支持在5g网络中使用可信非3gpp接入的ue的重新认证。第一方案包括第一阶段,下面参考图2a-2c描述,和第二阶段,下面参考图3a-3b和图4a-4c描述。第一阶段是erp隐式自举阶段,发生在初始完全认证期间。第二阶段是使用erp的重新认证阶段。应注意,第二阶段考虑两种类型的ue移动性:a)tngf内重新认证(两个tnap之间的同一tngf内的ue移动性),和b)tngf间重新认证(两个tngf之间的ue移动性)。tngf内重新认证在下面参考图3a-3b描述。tngf间重新认证在下面参考图4a-4c描述。

49.图1描绘根据本公开的实施例的用于支持远程单元重新认证的无线通信系统100。在一个实施例中,无线通信系统100包括plmn中的至少一个远程单元105、至少一个可信非3gpp接入网络(“tnan”)120、以及移动核心网络140。tnan 120可以由至少一个基站单元121组成。远程单元105可以根据由tnan 120部署的无线电接入技术使用非3gpp通信链路与tnan 120通信。尽管图1中描绘了特定数量的远程单元105、基站单元121、tnan 120和移动核心网络140,但是本领域技术人员将认识到任何数量的远程单元105、基站单元121、tnan 120、以及移动核心网络140可以被包括在无线通信系统100中。

50.在一个实施方式中,无线通信系统100符合3gpp规范中指定的5g系统。然而,更一般地,无线通信系统100可以实现一些其它开放或专有通信网络,例如lte/epc(称为“4g”)或wimax以及其它网络。本公开不旨在被限制于任何特定无线通信系统架构或协议的实施方式。

51.在一个实施例中,远程单元105可以包括计算设备,诸如台式计算机、膝上型计算机、个人数字助理(“pda”)、平板计算机、智能电话、智能电视(例如,连接到互联网的电视)、智能电器(例如,连接到互联网的电器)、机顶盒、游戏控制台、安全系统(包括安全相机)、车载计算机、网络设备(例如,路由器、开关、调制解调器)等。在一些实施例中,远程单元105包括可穿戴设备,诸如智能手表、健身带、光学头戴式显示器等。此外,远程单元105可以被称为ue、订户单元、移动台、移动站、用户、终端、移动终端、固定终端、订户站、用户终端、无线发射/接收单元(“wtru”)、设备、或通过本领域中使用的其他术语。

52.远程单元105可以经由上行链路(“ul”)和下行链路(“dl”)通信信号与tnan 120中的基站单元121中的一个或多个直接通信。此外,ul和dl通信信号可以被承载在通信链路113上。注意,tnan 120是向远程单元105提供对移动核心网络140的接入的中间网络。

53.基站单元121可以经由通信链路113服务例如小区或小区扇区的服务区域内的多个远程单元105。基站单元121可以经由通信信号与一个或多个远程单元105直接通信。通常,基站单元121发射dl通信信号以在时域、频域和/或空间域中服务远程单元105。此外,dl通信信号可以被承载在通信链路113上。通信链路113可以是执照或非执照无线电频谱中的任何合适的载波。通信链路113有助于一个或多个远程单元105和/或一个或多个基站单元121之间的通信。

54.如上所述,tnan 120支持安全信令接口和与5g核心网络的互通。tnan包括至少一个tngf;在所描述的实施例中,tnan 120包括第一tngf(“tngf-1”)125和第二tngf(“tngf-2”)127。在某些实施例中,tnan 120支持tnan 120中的tgnf之间的tn接口。

55.基站单元121可以分布在地理区域上。在某些实施例中,基站单元121也可以称为

可信非3gpp接入点(“tnap”)、接入终端、接入点、基地、基站、中继节点、设备或由本领域中使用的任何其他术语。基站单元121通常是无线电接入网络(“ran”)的一部分,诸如tnan120,其可以包括可通信地耦合到一个或多个相应的基站单元121的一个或多个控制器。无线电接入网络的这些和其他元件未被图示,但本领域的普通技术人员通常熟知。基站单元121经由tnan 120连接到移动核心网络140。

56.在一些实施例中,远程单元105经由与移动核心网络140的网络连接与应用服务器(或其他通信对端)通信。例如,远程单元105中的应用(例如,web浏览器、媒体客户端、电话/voip应用)可以触发远程单元105以使用tnan 120与移动核心网络140建立pdu会话(或其他数据连接)。为了建立pdu会话,远程单元105必须向移动核心网络注册。

57.在一个实施例中,移动核心网络140是5g核心(“5gc”)或演进型分组核心(“epc”),其可以被耦合到数据网络(诸如互联网和专用数据网络,以及其他数据网络)。远程单元105可以利用移动核心网络140具有订阅或其他账户。本公开不旨在限于任何特定无线通信系统架构或协议的实施方式。

58.移动核心网络140包括若干网络功能(“nf”)。如所描绘的,移动核心网络140包括至少一个用户面功能(“upf”)141。移动核心网络140还包括多个控制面功能,包括但不限于接入和移动性管理功能(“amf”)143、会话管理功能(“smf”)145、以及策略控制功能(“pcf”)147。在某些实施例中,移动核心网络140还可以包括统一数据管理功能(“udm”)149、认证服务器功能(“ausf”)、网络存储库功能(“nrf”)(由各种nf用于通过api发现和相互通信)、或为5g核心网定义的其他nf。

59.在各种实施例中,移动核心网络140支持不同类型的移动数据连接和不同类型的网络切片,其中每个移动数据连接利用特定的网络切片。每个网络切片包括cp和up网络功能集合,其中每个网络切片针对某种类型的服务或业务类别被最优化。为了便于说明,在图1中未示出不同的网络切片,但是假设它们的支持。在一个示例中,每个网络切片包括smf和upf,但是各个网络切片共享amf 143、pcf 147和udm。在另一示例中,每个网络切片包括amf、smf和upf。尽管在图1中描绘了特定数量和类型的网络功能,但是本领域技术人员将认识到,在移动核心网络140中可以包括任何数量和类型的网络功能。

60.在各种实施例中,远程单元105在经由tnan 120通过移动核心网络140注册/认证时发送erp支持指示符。因为远程单元105支持erp,所以tngf-1 125在初始认证期间执行erp自举,如下面参考图2a-2c所述。之后,随着远程单元105的移动性使其连接到tnan 120中的新基站单元121,远程单元使用erp重新认证,如下面参考图3a-3b和图4a-4c所述。如果远程单元105离开密钥管理域(即,其中安全密钥能够与不同tngf共享的区域),则将再次执行初始认证,如下面参考图5所述。

61.图2a-2c描绘了根据本公开的实施例的用于可信非3gpp接入网络的ue注册和认证的过程200。过程200涉及ue 205(例如,远程单元105的一个实施例)、包括tnap 211和tngf213的(例如,tngf123的一个实施例)tnan 210(例如,tnan 120的一个实施例)以及5g核心网络215(例如,移动核心网络140的一个实施例)。在最典型情况下,可信非3gpp接入网络210为符合ieee 802.11规范的wlan接入网络。

62.过程200从图2a开始,在步骤1中,ue 205通过使用当前在ts23.501,条款6.3.12中指定的可信非3gpp接入网络选定过程来选定plmn和用于连接到该plmn的tnan 210。在该过

程期间,ue 205发现tnan 210通过其支持可信连接(例如,“5g连接”)的plmn。在ue 205和tnap 210之间建立层2(“l2”)连接(参见连接220)。在ieee 802.11的情况下,该步骤相应于802.11关联。在ppp的情况下,该步骤相应于ppp lcp协商。在其它类型的非3gpp接入(例如,以太网)中,可能不需要该步骤。

63.在步骤2-3,发起eap认证过程。eap消息(参见消息传递222、224)可以被封装成层2分组,例如,封装成ieee 802.3/802.1x分组、封装成ieee 802.11/802.1x分组、封装成ppp分组等。ue 205提供触发tnap 211向tngf 213发送aaa请求的nai。应注意,在tnap 211与tngf 213之间存在aaa接口。在tnap 211与tngf 213之间,eap分组被封装成aaa消息。

64.作为步骤4,ue 205从tngf 213接收l2 eap-req/5g-开始消息(参见消息传递226)。在步骤5,ue 205用l2消息来响应tngf 213(参见消息传递228)。l2消息封装了包含an参数(an-params)和nas注册请求(nas-pdu[注册请求])的eap-5g响应消息(eap-res/5g-nas)。如果ue 205支持erp,则l2消息包括与l2消息一起发送到tngf 213的

‘

erp支持标志’作为an消息中的an参数的一部分或作为an消息中的单个信息元素。

[0065]

ue 205包括

‘

erp支持标志’,以向充当er服务器的tngf 213指示ue 205支持erp。在这样的实施例中,tngf 213可以基于接收到的

‘

erp支持标志’来确定,并且与eap认证消息一起发起隐式erp自举,以获取重新认证安全上下文以用于ue 205的后续重新认证。

‘

erp支持标志’的使用防止了在tngf 213处不必要的erp隐式自举发起,并且如果ue 205不支持erp则节省网络资源。

[0066]

在没有来自ue 205的

‘

erp支持标志’指示的情况下,如果tngf213支持erp并且预期支持使用erp的重新认证,则在不知道ue 205是否能够erp支持的情况下,tngf 213通过核心网络发起隐式erp自举,以从5gc 215中的eap服务器(ausf 217)接收重新认证安全上下文。如果ue 205不支持erp,则由认证器(tnap 211)发送到ue 205的eap-发起/重新认证开始消息将被ue 205静默地丢弃,引起资源的进一步浪费。

[0067]

在步骤6a,tngf 213选定amf,即5gc 215中的amf/saf 216,并确定发起erp自举(参见框230)。在步骤6b,tngf 213向amf/saf216发送n2消息(参见消息传递232)。如果从ue 205接收到

‘

erp支持标志’并且如果tngf 213支持erp,则tngf 213在n2消息中包括

‘

erp密钥请求’以发起隐式自举,并将从ue 205接收到的注册请求转发到amf/seaf 216。可替选地,如果在tngf 213处没有从ue 205接收到

‘

erp支持标志’或者如果tngf 213不支持erp,则在任一情况下,tngf 213都不将

‘

erp密钥请求’包括在n2消息中并且不执行erp隐式自举。

[0068]

在步骤7,5gc 215中的ue 205和amf/saf 216通过eap-5g会话交换附加nas消息(参见消息传递234)。附加nas消息的示例包括但不限于与ue 205的nas认证相关的那些消息。

[0069]

在步骤8a,5gc 215中的amf 216将接收到的

‘

erp密钥请求’连同aaa接口中的aaa密钥请求/基于服务的接口中的认证请求(“sbi”)一起发送到5gc 215中的ausf 217(参见消息传递236)。在可选步骤8b中,视需要,在ue 205与5gc 215中的ausf 217之间执行附加eap消息交换(参见消息传递238)。5gc 215中的ausf217进一步向5gc 215中的udm 218发送(参见消息传送237)认证数据请求,并且从5gc 215中的udm 218接收认证向量(即,eap-aka’av)、认证方法指示和supi。eap-aka’av由rand,autn,xres,ck’和ik’组成。

[0070]

响应于从5gc 215中的amf/seaf 216接收到

‘

erp密钥请求’,则5gc 215中的ausf 217生成包括导出rrk、emskname和rrk寿命的重新认证安全上下文。由于涉及本文公开的主题,rrk用作重新认证根密钥并且emskname(keyname)用作rrk的密钥标识符。rrk寿命由5gc 215中的ausf 217指配并且定义rrk密钥的有效性或寿命。在rrk寿命到期时,tnan 210的tngf 213充当er服务器,尝试执行完全认证。

[0071]

rrk是使用密钥导出函数(“kdf”)导出的(参见框250)。在第一选项中,emsk、supi和服务网络名称/归属网络id(“snn/hnid”)用作kdf的参数。例如,rrk可以使用密钥导出函数(“kdf”,即加密哈希函数)和以下等式导出:

[0072]

rrk=kdf(emsk,supi,snn/hnid|rrk label|

‘

\0’|长度) 等式1

[0073]

本文中使用的参数“rrk label”是指字符串(例如,8位ascii字符串)。rrk label可以由权威机构(诸如标准组织)预先指配。长度字段是指导出密钥(即,等式1中的rrk)的长度(例如,以八位字节为单位)。在各种实施例中,长度字段可以如ietf rfc 5295中指定的那样被编码。应注意,(emsk)、(supi)和(snn/hnid|rrk label|

‘

\0’|长度)是对kdf的三个输入,其中,

‘

|’运算符指示级联。这里,值

‘

\0’可以用于示出各种输入和长度之间的分离。

[0074]

在第二选项中,k

ausf

、supi、snn/hnid被用作kdf的参数。

[0075]

例如,rrk可以使用密钥导出函数和以下等式导出:

[0076]

rrk=kdf(k

ausf

,supi,snn/hnid|rrk label|

‘

\0’|长度)

[0077]

等式2

[0078]

应注意,(k

ausf

)、(supi)和(snn/hnid|rrk label|

‘

\0’|长度)是对kdf的三个输入,其中,

‘

|’运算符指示级联。这里,值

‘

\0’可以用于示出各种输入和长度之间的分离。长度字段是指导出密钥(即,等式2中的rrk)的长度(例如,以八位字节为单位)。

[0079]

在任一实施方式中,归属网络id(“hnid”)可以包括imsi/nai的mcc和mnc。snn是包含服务网络标识符(“snid”)和5g代码的服务网络名称。此外,如果rrk是从emsk生成的,则相应的密钥标识符emskname的导出(参见框250)使用kdf来执行,其中eap session-id、supi、snn/hnid和emsk被用作参数,例如,使用下列等式来导出:

[0080]

emskname=kdf(eap会话-id,supi,snn/hnid,“emsk”|

‘

\0’|长度)

[0081]

等式3

[0082]

应注意,(eap session-id)、(supi)、(snn/hnid)和(snn/hnid|rrk标签|

‘

\0’|长度)是对kdf的四个输入,其中,

‘

|’运算符指示级联。这里,值

‘

\0’可以用于示出各种输入和长度之间的分离。长度字段是指导出参数(即,等式3中的emskname)的长度(例如,以八位字节为单位)。

[0083]

如果rrk是从k

ausf

导出的,则相应的密钥标识符kausfname可以使用kdf导出,其中,eap会话-id、supi、snn/hnid和“k_ausf”被用作参数,例如,使用下列等式来导出:

[0084]

kausfname=kdf(eap会话-id,supi,snn/hnid,“k_ausf”|

‘

\0’|长度)

[0085]

等式4

[0086]

后续的重新认证过程可以相应地使用keynamekausfname来代替keyname emskname。请注意,(eap会话-id)、(supi)、(snn/hnid)和(k

ausf

|rrk标签|

‘

\0’|长度)是对kdf的四个输入,其中,

‘

|’运算符指示级联。这里,值

‘

\0’可以用于示出各种输入和长度之

间的分离。长度字段是指导出参数(即,等式4中的kausfname)的长度(例如,以八位字节为单位)。

[0087]

5gc215中的ausf 217向5gc 215中的seaf提供(参见消息传递240)新鲜生成的重新认证安全上下文(由rrk、emskname或kausfname和rrk寿命组成)连同seaf密钥以及aaa密钥响应消息中的eap成功标志,这里示出与5gc 215中的amf并置。5gc 215中的seaf 216基于用于重新认证安全上下文的本地策略向5gc 215中的amf 216转发重新认证安全上下文,连同amf密钥(从seaf密钥导出)和密钥管理域名。5gc 215中的amf 216本地存储重新认证安全上下文,直到通过ue 205执行成功的nas安全模式命令(例如,nas smc)过程。

[0088]

在步骤9,ue 205和5gc 215中的amf 216通过eap-5g会话交换附加nas消息(参见消息传递242-248,图2b)。附加nas消息的示例包括但不限于与nas认证或重新认证相关的那些消息。在步骤10,在成功认证之后,在ue 205中和在5gc 215中的amf 216中创建安全密钥

‘ktngf’。k

tngf

在步骤10a中从5gc 215中的amf 216传输到tnan 210中的tngf 213(在n2初始上下文设置请求内,参见消息传递252)。

[0089]

另外,在成功ue认证和nas smc之后,5gc 215中的amf 216发送(参见消息传送252)重新认证安全上下文(例如,rrk、emskname、rrk寿命)连同n2初始上下文设置请求消息中的相应密钥管理域名和k

tngf

。应注意,tngf 213可以已经预先配置有密钥管理域名,在这种情况下,n2初始上下文设置请求消息可以排除密钥管理域名。

[0090]

在步骤10b,tnan 210中的tngf 213本地存储(参见框254)接收到的重新认证安全上下文(例如,rrk、emskname、rrk寿命)和密钥管理域名(如果由于在tngf处没有预配置可能而由amf/seaf提供)。可替选地,基于tngf与tnan 210中的tnap 211的关联性,tngf 213可以由运营商或者由在本公开的范围之外的其它手段用密钥管理域名(“km-域名”)预提供/预配置。

[0091]

本文中使用的km-域名指示tnan 210中的一组tngf 213和tnap 211,其可以共享相同的重新认证安全上下文,以对正在经由tnan 210中的指定组tngf 213接入5g核心网络服务215的ue 205执行基于erp的重新认证。km-域名对于共享相同的重新认证安全上下文的tnan 210中的所有tngf 213保持相同。图2a-2c中图示的自举过程在控制属于同一密钥管理域的tnan 210中的tngf 213之间共享ue的重新认证安全上下文中起主要作用,以确保ue 205重新认证安全上下文的安全水平。

[0092]

在步骤10a中从5gc 215中的amf 216接收到tngf密钥后,tnan 210中的tngf 213向ue 205发送(参见消息传递260,图2c)包含“tngf联系人信息”的eap-请求/5g-通知分组,其包括tngf 213的ip地址、tngf-id以及km-域名。

[0093]

tngf 213使用kdf导出(参见框256)动态重新认证完整性密钥(“rik”),以安全地交换和验证erp消息,其中rrk、km-域名、序列号(seq)(在eap完全认证期间初始化为

‘0’

或

‘1’

,并针对每个erp运行相关的使用递增)以及rrk label作为参数——例如,使用下列等式导出:

[0094]

rik=kdf(rrk,km-域名,seq,rik标签|

‘

\0’|加密套件|长度)等式5

[0095]

应注意,(rrk)、(km-域名)、(seq)和(rik label|

‘

\0’|加密套件|长度)是对kdf的四个输入,其中,

‘

|’运算符指示级联。本文中使用的参数“rik label”指的是字符串(例如,8位ascii字符串)。这里,值

‘

\0’可以用于示出各种输入和长度之间的分离。长度字段是指

导出密钥(即,等式5中的rik)的长度(例如,以八位字节为单位)。

[0096]

tnan 210中的tngf 213向ue上下文本地存储接收到的重新认证安全上下文(例如,rrk、emskname、寿命和密钥管理域)连同如果导出的rik(参见框258)。

[0097]

ue 205,现在或在步骤10f接收到eap成功之后,导出重新认证安全上下文,例如,emskname、rrk和动态重新认证完整性密钥(“rik”)(参见框262、264),以使用kdf来安全地交换和验证erp消息,其中rrk、km-域名以及rik label为参数——例如,使用等式5导出的,与tnan 210的tngf 213类似。

[0098]

ue 205本地存储接收到的tngf id、tngf ip地址和km-域名以支持随后的重新认证(参见框266)。tnan 210中的tnap 211是可信实体。tnan 210中的tngf 213生成如当前在附件a.22中指定的k

tnap

,并在步骤10c中将其连同km-域名从tngf 213传输到tnap211(例如,在aaa消息内)。

[0099]

ue 205向tnan 210中的tngf 213发送(参见消息传递268)eap-请求/5g-通知消息。在从ue 205接收到eap-响应/5g-通知分组之后,tnan 210中的tngf 213将包含eap-成功分组的消息连同tnap密钥发送(参见消息传送270)到tnan 210中的tnap 211。tnap 211将包含l2消息中的eap-成功的分组转发(参见消息传递272)到ue 205。

[0100]

在步骤11中,ue 205和tnan 210中的tnap 211使用公共tnap密钥根据所应用的非3-gpp技术导出安全密钥并建立安全关联以保护后续业务。在ieee 802.11的情况下,例如,k

tnap

是成对主钥(“pmk”)并且执行4次握手(参见ieee802.11),以在tnan 210中的tnap 211(例如,wlan ap)与ue 205之间建立安全上下文,安全上下文用于保护空口上的单播和多播业务。ue 205与tnan 210中的tnap 211之间的消息从该步骤开始被加密和完整性保护。

[0101]

图3a-3b描绘了根据本公开的实施例的在可信非3gpp接入网络上进行5g重新认证的过程。过程300涉及ue 205(例如,远程单元105的一个实施例)、第一/当前tnap 301、第二/新/目标tnap 303、以及tnan 210中的tngf 213。

[0102]

本文中使用的tngf内移动性被定义为ue 205在被连接到tnan210中的单个/相同tngf 213的两个tnap 301、303之间的移动性。由于ue 205可能先前已经经由相同的tngf 213通过tnan 210进行了认证,并且tngf 213拥有重新认证安全上下文,如在erp隐式自举期间导出的,如上文参考图2a-2c中所示的过程200所述,所有基于erp的重新认证将足以使网络在不再次执行完全认证的情况下提供对ue 205的接入,由此避免与5gc核心网络215进行多次不同的交互并减少切换延迟。以这种方式,下面描述并在图3a-3b中图示的过程300提供了在tnan 210中减少传统的重新认证复杂性的重新认证。

[0103]

如图3a中所示,在步骤0中,在ue 205、当前tnap 301、新/目标tnap 303和tnan 210中的tngf 213之间建立ipsec安全关联(“sa”)连接(参见连接309)。在步骤1中,erp交换由新/目标tnap303(例如,er认证器)通过向ue 205发送带有密钥管理域名(“km-域名”)的eap-5g开始消息(参见eap-发起/重新认证开始消息311)来触发。

[0104]

ue 205和tngf 213都可以具有ue上下文(即,重新认证安全上下文)的本地存储实例,包括emskname、rrk、rik、km-域名和tngf id/ip地址(参见用于ue 205的框305和用于tngf 213的框306)。因而,在步骤2中,ue 205验证本地存储的km-域名与从新/目标tnap303接收的是否相同。如果是,则ue 205将keyname-nai形成为emskname@domain-name(参见框313)并且向新/目标tnap303(例如,er认证器)发送(参见消息传递315)eap-发起/重新认证

消息。本文中使用的“keyname-nai”是指nai(即,具有形式“username@realm”),其中,用户名部分是指向安全密钥(例如,指向emsk的emskname)的密钥标识符(即,keyname)。应注意,在可替选实施例中,keyname-nai可以具有形式kausfname@domain-name来代替emskname@domain-name,如上文讨论的。

[0105]

在keyname-nai领域中使用的域名(即,keyname-nai=keyname@domain-name)由ue 205使用用于tngf信息和km-域名的值如下生成:tngf-id.km-域名(参见框317)。如果ue 205包含与km-域名相关的先前导出的rik(如上面解释并在框307中示出地导出的),则其使用rik来完整性保护ue 205与tngf 213(例如,er服务器)之间的erp交换。

[0106]

如果ue 205不具有先前导出的rik的本地存储实例,则静态或新鲜rik(如果ue确定导出新鲜rik)可以由ue 205导出。静态rik,例如,每次erp运行都不会改变的rik,可以使用下列等式作为kdf导出:

[0107]

rik=kdf(rrk,km-域名,rik标签|

‘

\0’|加密套件|长度)等式6

[0108]

应注意,(rrk)、(km-域名)以及(rik标签|

‘

\0’|加密套件|长度)是对kdf的三个输入,其中,

‘

|’运算符指示级联。这里,值

‘

\0’可以用于示出各种输入和长度之间的分离。长度字段是指导出密钥(即,等式6中的rik)的长度(例如,以八位字节为单位)。

[0109]

应注意,如果使用静态rik,则rik泄漏将破坏相同ue与相同或不同tngf之间的所有后续重新认证安全。因此,可以根据上面的等式5使用kdf导出新鲜rik,例如,为每次erp运行生成的rik。

[0110]

应注意,使用序列号(“seq”)作为用于为每次erp运行或在需要时生成新鲜rik的参数。seq在每次使用后作为密钥导出的输入而递增,以确保密钥的新鲜度。ue 205发送的eap-发起/重新认证消息(参见消息传送315)包含emskname@domain-name,并且另外包含与rik、加密套件和认证标志(例如,mac1)相关联的seq。

[0111]

在步骤3中,新/目标tnap 303(例如,er认证器)处理消息并基于nai的领域部分(即,域名)通过转发(参见框319)接收到的eap-发起/重新认证消息向tngf 213(例如,er服务器)发送(参见消息传递321)aaa消息。nai的领域部分(例如,域名)中的tngf信息(例如,tngf ip地址或tngf id)帮助新/目标tnap 303将消息转发到正确的tngf 213(如果可达)。

[0112]

在步骤4中,tngf 213(例如,er服务器)通过检查nai的用户名部分中的emskname并使用与rik相关联的seq进行erp消息的完整性检查(参见框325,图3b)来验证(参见框323)erp消息的域名和有效性。如果验证成功,则ue 205被成功地认证。如果tngf213在其本地存储器中没有rik,则tngf 213获取与emskname相关联的重新认证安全上下文并且导出rik(如上面解释的和在框328中图示的)以验证接收到的erp消息的完整性。

[0113]

如果重新认证成功,则tngf 213(例如,er服务器)生成新鲜rmsk(参见框327和328)并将rmsk连同包含emskname@domain-name,序列号(seq)、加密套件和mac2的eap-完成/重新授权消息,提供给aaa响应消息(参见步骤5,消息发送329)中的新/目标tnap 303(例如,er认证器)。mac2是用于完整性保护从tngf 213发送到ue 205的erp消息的认证标志。rmsk是使用带有rrk、可信接入码、rmsk标签和seq作为参数的kdf生成的——例如,使用以下等式导出:

[0114]

rmsk=kdf(rrk,可信接入码,rmsk标签|

‘

\0’|seq|长度)等式7

[0115]

应注意,(rrk)、(可信接入码)和(rmsk标签|

‘

\0’|seq|长度)是对kdf的三个输入,

其中,

‘

|’运算符指示级联。本文中使用的参数“rmsk label”是指字符串(例如,8位ascii字符串)。这里,值

‘

\0’可以用于示出各种输入和长度之间的分离。长度字段是指导出密钥(即,等式7中的rmsk)的长度(例如,以八位字节为单位)。

[0116]

新/目标tnap 303(例如,er认证器)检索rmsk并将eap-完成/重新授权消息转发(参见消息传递331)到ue 205。

[0117]

在步骤6中,ue 205使用与rik相关联的seq验证(参见框333)mac2并导出(参见框335和336)类似于步骤4c中所述的tngf 213的rmsk。可替选地,ue 205和tngf 213基于所述实施方式,能够通过使用最近的seq号作为如上关于步骤4a-b所述的输入来分别导出和使用用于mac 1和mac 2计算的新鲜rik。当导出并使用rik时,相关联的seq可以在ue 205和tngf 213处相应地递增。

[0118]

在步骤7中,ue 205和新/目标tnap 303(例如,er认证器)使用新鲜导出的rmsk(例如,tnap密钥)根据所应用的非3gpp技术导出安全密钥并且建立(参见消息传递337)安全关联,例如,ipsec sa,以保护ue 205、新/目标tnap 303和tngf 213之间的后续业务(参见连接339)。

[0119]

图4a-4c描绘了根据本公开的实施例的通过可信非3gpp接入网络进行5g重新认证的过程。过程400涉及ue 205(例如,远程单元105的一个实施例)、第一/当前tnap 301、第二/新/目标tnap 303、源tngf 401以及tnan 210中的目标tngf 403。

[0120]

tngf间移动性被定义为ue 205在被连接到两个不同tngf 401、403的两个tnap 301、303之间的移动性。如果两个tngf 401、403属于同一运营商的网络,例如,tnan 210,并且如果源tngf 401和目标tngf 403用tn接口连接,则ue 205能够使用erp,基于源tngf401可用的重新认证安全上下文(参见框402、404)被重新认证。

[0121]

如图4a-4c中所示,在步骤0中,在ue 205、当前tnap301、新/目标tnap 303和tnan 210中的源tngf 401之间建立ipsec安全关联(“sa”)连接(参见连接405)。在步骤1中,erp交换由新/目标tnap 303(例如,er认证器)通过向ue 205发送带有密钥管理域名(“km-域名”)的eap-发起/重新认证开始消息(参见消息传递407)来触发。

[0122]

ue 205和源tngf 401都可以具有ue上下文(即,重新认证安全上下文)的本地存储实例,包括emskname、rrk、rik、km-域名和tngf id/ip地址(参见用于ue 205的框402和用于tngf 213的框404)。因而,在步骤2中,ue 205验证(参见框409)本地存储的km-域名与从新/目标tnap 303接收的是否相同。如果是,则ue 205将keyname-nai形成为emskname@domain-name并且向新/目标tnap 303(例如,er认证器)发送(参见消息传递411)eap-发起/重新认证消息。

[0123]

这里的域名仅包括先前认证/重新认证的tngfs 401info,即,针对tngf id或tngp ip地址,因为仅tngf 401包含ue 205的重新认证安全上下文。在nai领域中使用的域名由ue 205使用tgf信息和km-域名的值如下生成:tngf-id.km-domain name。如果ue 205包含与km-域名相关的先前导出的rik(如上面解释并且在框307中示出地导出的),则其使用rik来完整性保护ue 205和tngf 401(例如,er服务器)之间的erp交换。

[0124]

如果ue 205不具有先前导出的rik的本地存储实例,则静态或新鲜rik(如果ue确定导出新鲜rik)可以由ue 205导出。静态rik,例如,每次erp运行都不会改变的rik,根据上面的等式6使用kdf导出。新鲜rik,例如,每次erp运行或需要时生成的rik,根据上面的等式

5使用kdf导出。应注意,使用序列号(“seq”)作为参数,用于为每次erp运行或在需要时生成新鲜rik。seq在每次作为密钥导出的输入使用后递增,以确保密钥(诸如rik和会话密钥)的新鲜度。由ue 205发送的eap-发起/重新认证消息(参见消息传递411)包含emskname@domain-name,并且另外包含与rik、加密套件和认证标志(例如,mac1)相关联的seq。

[0125]

在步骤3中,新tnap 303(例如,er认证器)处理消息,例如,如在ietf rfc 6696中那样,并且发现在域名中指定的源tngf 401对于新tnap 303不可达(参见框413)。新tnap 303通过转发接收到的eap-发起/重新认证消息,基于km-域名向新目标tngf 403(例如,er服务器)发送(参见消息传递415)aaa消息。

[0126]

可替选地,nai的领域部分(例如,域名)中的tngf信息(例如,tngp ip地址或id)帮助新/目标tnap 303将消息转发到正确的tngf 403(如果可达),并且在这种情况下,过程与上述tngf内移动性类似。

[0127]

目标tngf 403(例如,er服务器2)验证km-域名,并且基于nai用户名中的emskname,发现tngf 403在其一侧没有针对ue 205的任何重新认证安全上下文。然而,目标tngf 403从nai领域部分确定域名包含目标tngf 403与之具有tn接口的源tngf 401的tngf ip地址和/或tngf id。目标tngf 403确定要通过tn接口将重新认证数据请求中的eap-发起/重新认证消息转发(参见消息传递417)到源tngf 401。

[0128]

在步骤4中,图4b,源tngf 401通过检查nai的用户名部分中的emskname并使用与rik相关联的seq对erp消息进行完整性检查,来验证(参见框419)接收到的nai领域部分中的域名,并检查erp消息的有效性(参见框421)。源tngf 401使用本地存储的(如上文解释导出的)并且与seq和emskname相关联的静态rik,如果基于ue 205和tngf 401实施方式使用静态rik。

[0129]

可替选地,新鲜rik(如上文解释导出的)由ue 205和源tngf 401基于运营商的实施方式来使用,例如,tnan 210配置/实施方式。源tngf通过获取与emskname相关联的重新认证安全上下文来导出并使用与接收到的seq相关联的rik,从而验证接收到的erp消息的完整性。

[0130]

在步骤5中,如果mac1的验证是成功的,并且如果接收到的km-domain匹配本地存储的km-domain,则源tngf 401在tn重新认证数据响应消息(参见消息传递423)中向目标tngf 403提供重新认证安全上下文(例如,rrk、rik、seq、rrk寿命)。

[0131]

在步骤6中,如果成功接收到重新认证安全,则目标tngf 403本地存储重新认证安全上下文(例如,rrk、rik(能够为新鲜或静态rik)、emskname、寿命、seq、更新的域名)。此外,目标tngf 403(例如,er认证器)生成或导出(参见框425和426)新鲜rmsk,例如,通过递增seq值并使用等式7,如上文所指定的,并通过其tngf ip地址和/或id更新(参见框427)keyname-nai的领域部分,例如,域名。

[0132]

在步骤7中,目标tngf 403在aaa响应消息(参见消息传递429)中向新/目标tnap 303(例如,er认证器)提供新rmsk,连同包含更新的emskname@domain-name(其中,更新的emskname@domain-name包含域名部分中的目标tngf 403info,因为其当前保持重新认证安全上下文)、序列号(“seq”)、加密套件以及mac2的eap-完成/重新授权消息。mac2是用于完整性保护从目标tngf 403发送到ue 205的erp消息的认证标志。

[0133]

新/目标tnap 303(例如,er认证器)检索rmsk并将包含更新的keyname-nai:

emskname@domain-name、序列号(“seq”)、加密套件和mac2的eap-完成/重新授权转发(参见消息传递431)到ue 205。如框433示出的,由于现在rrk在tngf 2中可用,所以emskname@domain-name应指向目标tngf 403。

[0134]

在步骤8中,图4c,ue 205使用与rik相关联的seq验证(参见框435)mac2并且导出与目标tngf 403类似的rmsk(参见框437和438),例如,使用等式7,如上文指定的。ue 205进一步验证接收到的keyname.nai中的域名,并且如果其不同于本地存储的域名,则ue 205将最近接收到的域名与重新认证安全上下文一起保存,并从其存储器中删除旧的(先前存储的)域名。

[0135]

可替选地,ue 205和目标tngf 403基于实施方式,可以通过使用seq号作为输入来分别导出和使用用于mac 1和mac 2计算的新鲜rik,如上文解释的。每当导出并使用rik时,相关联的seq在ue205和目标tngf 403处相应地递增。

[0136]

在步骤9中,ue 205和新/目标tnap 303(例如,er认证器)使用新鲜导出的rmsk(例如,tnap密钥)来根据所应用的非3gpp技术导出安全密钥并且建立(参见消息传递439)安全关联,例如,ipsec sa,以保护ue 205、新/目标tnap 303和tngf 403之间的后续业务(参见连接441)。

[0137]

图5描绘了根据本公开的实施例的用于在可信非3gpp接入网络上进行的eap-5g会话的过程500。过程500涉及ue 205(例如,远程单元105的一个实施例)、包括当前tnap 301a目标tnap 303以及tngf 213(例如,tngf 123的一个实施例)的tnan 210(例如,tnan 120的一个实施例),以及5g核心网络215(例如,移动核心网络140的一个实施例)。在最典型情况下,可信非3gpp接入网络210是符合ieee 802.11规范的wlan接入网络。

[0138]

如上定义的密钥管理域在仅属于同一密钥管理域的tngf 213之间控制ue的重新认证安全上下文的共享中起主要作用。如果ue 205移动到被连接到属于不同密钥管理域的新tngf 213的不同tnap303,则新tngf 213将不被其密钥管理域不同的旧tngf 213提供重新认证安全上下文。

[0139]

因此,ue 205不能够使用其本地存储的重新认证安全上下文,通过属于不同密钥管理域的新tngf 213执行重新认证。因此,用属于不同密钥管理域的新tnap 303和新tngf 213触发初始主认证。图5描述了如何可以由tnan 210和ue 205施加密钥管理域控制,以确保在形成密钥管理域的一组网络功能/实体之间的重新认证安全上下文的安全性和可靠性。

[0140]

如图5中所示,在步骤0中,在ue 205、当前tnap 301、新/目标tnap 303和tnan 210中的tngf 213之间建立ipsec安全关联(“sa”)连接(参见连接503)。在步骤1中,erp交换由新/目标tnap303(例如,er认证器),通过向ue 205发送带有密钥管理域名(“km-域名”)的eap-发起/重新认证开始消息(参见消息传递505)来触发。

[0141]

ue 205可以具有本地存储的ue上下文(即,ue重新认证安全上下文)的实例(参见框501),包括emskname、rrk、rik、km-域名和tngf id/ip地址。因而,ue 205验证(参见框507)本地存储的km-域名与从新/目标tnap 303接收的是否相同。如果否,则ue 205在eap-发起/重新认证消息(参见消息传递509)中向目标tnap 303发送

‘

域不匹配指示符’(可替选地,能够称为km-域不匹配指示符/标志)。

[0142]

在步骤3中,新/目标tnap 303响应于接收到的

‘

域不匹配指示符’,经由相关联的

tngf 213通过5g核心网络215触发(参见框511)针对ue 205的初始eap完全认证(例如,主认证)。

[0143]

在步骤4中,新/目标tnap 303通过l2向ue 205发送eap-请求/5g-开始消息(参见消息传递513)以发起主认证。在步骤5中,主认证(参见515)遵循上文参考图2a-2c描述的过程200。

[0144]

图6描绘了根据本公开的实施例的用户设备装置600的一个实施例。用户设备装置600可以是远程单元105和/或ue 205的一个实施例。此外,用户设备装置600可以包括处理器605、存储器610、输入设备615、输出设备620、收发器625。在一些实施例中,输入设备615和输出设备620被组合成单个设备,诸如触摸屏。在某些实施例中,用户设备装置600不包括任何输入设备615和/或输出设备620。

[0145]

如所描绘的,收发器625包括至少一个发射器630和至少一个接收器635。这里,收发器625经由接入网络与移动核心网络(例如,5gc)通信。另外,收发器625可以支持至少一个网络接口640。这里,至少一个网络接口640有助于与tngf的通信(例如,使用“nwt”接口)。此外,至少一个网络接口640可以包括用于与amf、smf和/或upf通信的接口。

[0146]

在一个实施例中,处理器605可以包括能够执行计算机可读指令和/或能够执行逻辑操作的任何已知控制器。例如,处理器605可以是微控制器、微处理器、中央处理单元(“cpu”)、图形处理单元(“gpu”)、辅助处理单元、现场可编程门阵列(“fpga”)、或类似的可编程控制器。在一些实施例中,处理器605执行存储在存储器610中的指令以执行本文中所描述的方法和例程。处理器605通信地耦合到存储器610、输入设备615、输出设备620和收发器625。

[0147]

在各种实施例中,处理器605控制用户设备装置600以实现上述ue行为。在一些实施例中,处理器605(经由收发器625)将第一认证消息发送到网络功能以与移动通信网络进行认证。这里,第一认证消息包含装置支持erp的指示符。处理器605响应于第一认证消息(经由收发器625)接收来自网络功能的第二认证消息,其中该第二认证消息包含密钥管理域名,该密钥管理域名指示能够共享用于装置执行erp的重新认证安全上下文的一组网络功能。响应于通过移动通信网络的成功认证,处理器605导出重新认证安全上下文,并本地存储接收到的密钥管理域名和导出的重新认证安全上下文,用于通过移动通信网络的后续重新认证。

[0148]

在一些实施例中,网络功能包括移动通信网络的网关功能(即,tnan中的tngf),该网关功能获取重新认证安全上下文,用于响应于包括erp指示符的第一认证消息对装置进行后续重新认证。

[0149]

在一些实施例中,导出的重新认证安全上下文包括rrk和用于rrk的密钥标识符(即,emskname和/或kausfname)。在这样的实施例中,rrk基于emsk、supi和服务网络名称(即,5g:服务网络id)使用密钥导出函数被导出。可替选地,rrk基于认证服务器功能密钥(即,ausf密钥)、supi和服务网络名称使用密钥导出函数被导出。

[0150]

在某些实施例中,响应于基于emsk导出rrk,处理器605至少基于supi和服务网络名称使用密钥导出函数导出用于rrk的密钥标识符(即,“emskname”)。在其他实施例中,响应于基于ausf密钥导出rrk,处理器605基于supi、服务网络名称和ausf密钥使用密钥导出函数导出用于rrk的密钥标识符(即,“kausfname”),其中,kausfname被用于后续的重新认

证过程。

[0151]

在一些实施例中,处理器605进一步响应于用户设备装置600连接到tnan中的新接入点,从移动通信网络的新接入点接收第三认证消息。在此,第三认证消息包括第二密钥管理域名。

[0152]

在某些实施例中,处理器进一步导出用于与网络功能安全地交换和验证erp消息的重新认证完整性密钥(即,“rik”),其中处理器605至少部分地从密钥管理域名和序列号(即,“seq”)导出rik。在这样的实施例中,处理器605可以在使用seq导出rik之前进一步递增接收到的seq。

[0153]

在某些实施例中,处理器605进一步验证第二密钥管理域名是否与和重新认证安全上下文相关联的本地存储的密钥管理域名匹配。在这样的实施例中,处理器605响应于验证第二密钥管理域名匹配本地存储的密钥管理域名,进一步生成nai并将包括nai的第四认证消息发送到新接入点,生成的nai被本地存储在装置中以供后续参考。

[0154]

在某些实施例中,nai是基于用于rrk的密钥标识符(即,“emskname”)和域名生成的,该域名是使用用于tnan中先前已认证的网络网关功能的标识符以及密钥管理域名生成的,使得nai具有“emskname@domain-name”的形式。

[0155]

在一些实施例中,处理器605进一步从新接入点接收包括更新的nai的第五认证消息,并且验证用于更新的nai的域名是否匹配本地存储的域名。在某些实施例中,处理器605响应于验证用于更新nai的域名匹配本地存储的域名,删除当前本地存储的域名并且在本地存储更新的域名和重新认证安全上下文。

[0156]

在一些实施例中,处理器605响应于验证接收到的密钥管理域名与本地存储的密钥管理域名匹配失败,在eap-发起/重新授权消息中向新接入点发送域不匹配指示符,从而触发用于装置的初始eap完全认证。

[0157]

在一个实施例中,存储器610是计算机可读存储介质。在一些实施例中,存储器610包括易失性计算机存储介质。例如,存储器610可以包括ram,其包括动态ram(“dram”)、同步动态ram(“sdram”)和/或静态ram(“sram”)。在一些实施例中,存储器610包括非易失性计算机存储介质。例如,存储器610可以包括硬盘驱动器、闪存或任何其他合适的非易失性计算机存储设备。在一些实施例中,存储器610包括易失性和非易失性计算机存储介质两者。

[0158]

在一些实施例中,存储器610存储与支持远程单元重新认证有关的数据,例如,存储安全密钥、ip地址等。在某些实施例中,存储器610还存储过程代码和相关数据,诸如在用户设备装置600上操作的操作系统(“os”)或其他控制器算法以及一个或多个软件应用。

[0159]

在一个实施例中,输入设备615可以包括任何已知的计算机输入设备,包括触摸面板、按钮、键盘、指示笔、麦克风等。在一些实施例中,输入设备615可以与输出设备620集成,例如,作为触摸屏或类似的触敏显示器。在一些实施例中,输入设备615包括触摸屏,使得文本可以使用显示在触摸屏上的虚拟键盘和/或通过在触摸屏上的手写被输入。在一些实施例中,输入设备615包括两个或更多个不同的设备,诸如键盘和触摸面板。

[0160]

在一个实施例中,输出设备620可以包括任何已知的电子可控显示器或显示设备。输出设备620可以被设计为输出视觉、听觉和/或触觉信号。在一些实施例中,输出设备620包括能够向用户输出视觉数据的电子显示器。例如,输出设备620可以包括但不限于lcd显示器、led显示器、oled显示器、投影仪或能够向用户输出图像、文本等的类似显示设备。作

为另一非限制性示例,输出设备620可以包括可穿戴显示器,诸如智能手表、智能眼镜、平视显示器等。此外,输出设备620可以是智能电话、个人数字助理、电视、台式计算机、笔记本(膝上型)计算机、个人计算机、车辆仪表板等的组件。

[0161]

在某些实施例中,输出设备620包括用于产生声音的一个或多个扬声器。例如,输出设备620可以产生听觉警报或通知(例如,蜂鸣声或嘟嘟声)。在一些实施例中,输出设备620包括用于产生振动、运动或其他触觉反馈的一个或多个触觉设备。在一些实施例中,输出设备620的全部或部分可以与输入设备615集成。例如,输入设备615和输出设备620可以形成触摸屏或类似的触敏显示器。在其他实施例中,输出设备620的全部或部分可以位于输入设备615附近。

[0162]

如在上面所讨论的,收发器625经由一个或多个接入网络与移动通信网络的一个或多个网络功能进行通信。收发器625在处理器605的控制下操作以发射消息、数据和其他信号并且还接收消息、数据和其他信号。例如,处理器605可以在特殊时间选择性地激活收发器(或其部分)以便于发送和接收消息。

[0163]

收发器625可以包括一个或多个发射器630和一个或多个接收器635。尽管仅图示了一个发射器630和一个接收器635,但是用户设备装置600可以具有任何合适数量的发射器630和接收器635。此外,发射器630和接收器635可以是任何合适类型的发射器630和接收器635。在一个实施例中,收发器625包括用于在执照无线电频谱上与移动通信网络通信的第一发射器/接收器对和用于在非执照无线电频谱上与移动通信网络通信的第二发射器/接收器对。

[0164]

在某些实施例中,用于在执照无线电频谱上与移动通信网络通信的第一发射器/接收器对和用于在非执照无线电频谱上与移动通信网络通信的第二发射器/接收器对可以被组合成单个收发器单元,例如,执行与执照和非执照无线电频谱两者使用的功能的单个芯片。在一些实施例中,第一发射器/接收器对和第二发射器/接收器对可以共享一个或多个硬件组件。例如,某些收发器625、发射器630和接收器635可以被实现为物理上分离的组件,这些组件接入共享的硬件资源和/或软件资源,诸如例如网络接口640。

[0165]

在各种实施例中,一个或多个发射器630和/或一个或多个接收器635可以被实现和/或集成到单个硬件组件中,诸如,多收发器芯片、片上系统、asic或其他类型的硬件组件。在某些实施例中,一个或多个发射器630和/或一个或多个接收器635可以被实现和/或集成到多芯片模块中。在一些实施例中,诸如网络接口640的其他组件或其他硬件组件/电路可以与任意数量的发射器630和/或接收器635集成到单个芯片中。在这样的实施例中,发射器630和接收器635可以被逻辑地配置为使用一个更常见的控制信号的收发器625,或者被实现为在相同硬件芯片或多芯片模块中实现的模块化发射器630和接收器635。

[0166]

图7描绘了根据本公开的实施例的网络设备装置700的一个实施例。在一些实施例中,网络设备装置700可以是tngf(即,tngf1和/或tngf2)的一个实施例。在其他实施例中,网络设备装置700可以是amf的一个实施例。此外,网络设备装置700可以包括处理器705、存储器710、输入设备715、输出设备720、收发器725。在一些实施例中,输入设备715和输出设备720被组合成单个设备,诸如触摸屏。在某些实施例中,网络设备装置700不包括任何输入设备715和/或输出设备720。

[0167]

如所描绘的,收发器725包括至少一个发射器730和至少一个接收器735。这里,收

发器725与一个或多个远程单元105通信。另外,收发器725可以支持至少一个网络接口740,诸如图1中描绘的nwt、n2和n3接口。在一些实施例中,收发器725支持用于与ran节点通信的第一接口、用于与移动核心网络(例如,5gc)中的一个或多个网络功能通信的第二接口以及用于与远程单元(例如,ue)通信的第三接口。

[0168]

在一个实施例中,处理器705可以包括能够执行计算机可读指令和/或能够执行逻辑操作的任何已知控制器。例如,处理器705可以是微控制器、微处理器、中央处理单元(“cpu”)、图形处理单元(“gpu”)、辅助处理单元、现场可编程门阵列(“fpga”)、或类似的可编程控制器。在一些实施例中,处理器705执行存储在存储器710中的指令以执行本文中所描述的方法和例程。处理器705通信地耦合到存储器710、输入设备715、输出设备720和收发器725。

[0169]

在各种实施例中,处理器705控制网络设备装置700以实现上述tngf行为。在一些实施例中,处理器705接收用于重新认证远程单元(即,ue)的第一认证消息,其中该第一认证消息包括keyname-nai,该keyname-nai包括第一用户名(例如,keyname或其他密钥标识符)和第一域名。这里,第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。处理器705验证第一域名并且至少使用来自由第一用户名标识的安全上下文的重新认证完整性密钥(“rik”)验证第一认证消息。处理器705响应于成功验证第一认证消息而生成第二认证消息并且通过经由网络接口740发送第二认证消息来响应第一认证消息。

[0170]

在一些实施例中,第一认证消息包含第一序列号(即,“seq”)和第一消息认证码,其中处理器705使用第一消息认证码来认证远程单元。在一些实施例中,第一用户名包括用于重新认证根密钥(即,“rrk”)的密钥标识符。在某些实施例中,处理器705响应于验证第一认证消息而生成新鲜会话密钥,其中该新鲜会话密钥是至少使用rrk和可信非3gpp接入码作为对密钥导出的输入而被导出的。

[0171]

在一些实施例中,处理器705确定重新认证完整性密钥(即,“rik”)是否存储在本地存储器中。在某些实施例中,处理器705响应rik未存储在本地存储器中或接收到的比本地存储的seq更高值的不同seq,至少使用rrk、密钥管理域名和接收到的seq号来导出新鲜rik,其中该新鲜rik被用于认证第一消息认证码。在某些实施例中,第二认证消息包含使用新鲜rik导出的第二消息认证码,其中该远程单元使用第二消息认证码来认证第二装置。

[0172]

在一些实施例中,第一认证消息是从服务于远程单元的网关功能接收的。在这样的实施例中,第二认证消息包括重新认证安全上下文并且被发送到网关功能。在某些实施例中,重新认证安全上下文包含rrk、rik、seq和rrk寿命参数。在其他实施例中,从服务于远程单元的接入点接收第一认证消息。在这样的实施例中,第二认证消息经由服务接入点发送到远程单元。

[0173]

在一些实施例中,处理器705从远程单元接收注册请求,该注册请求指示远程单元支持erp。在这样的实施例中,处理器705在用于远程单元的注册过程期间向远程单元发送网关标识符和密钥管理域名。

[0174]

在各种实施例中,处理器705控制网络设备装置700以实现上述tngf-2行为。在这样的实施例中,处理器705接收用于重新认证远程单元(即,ue)的第一认证消息,其中该第一认证消息包括keyname-nai,该keyname-nai包括第一用户名(例如,keyname或其他密钥标识符)和第一域名。这里,第一域名标识密钥管理域名和持有重新认证安全上下文的关联

网关功能。处理器705验证第一域名并且从nai(例如,从指示为第一域名和第一用户名的一部分的tngf标识信息)确定用于远程单元的重新认证安全上下文由源网关功能持有(即,tngf-1)。处理器705基于作为第一域名的一部分可用的关联网关功能联系信息将第一认证消息转发到源网关功能,并从源网关功能接收重新认证安全上下文。处理器705响应于接收到重新认证安全上下文生成第二认证消息,并将第二认证消息发送到远程单元。

[0175]

在一些实施例中,响应于接收到重新认证安全上下文,处理器705更新nai(例如,keyname-nai的域名部分)以指向装置,其中该第二认证消息包括更新的nai。在一些实施例中,第一用户名包括用于重新认证根密钥(即,“rrk”)的密钥标识符,其中该处理器705响应于接收到成功认证安全上下文而生成新鲜会话密钥,并且其中新鲜会话密钥是至少使用rrk和可信非3gpp接入码作为对密钥导出的输入来导出的。

[0176]

在一些实施例中,第二认证消息包含使用重新认证安全上下文导出的消息认证码,其中该远程单元使用第二消息认证码来认证装置。在一些实施例中,重新认证安全上下文包括rrk、新鲜重新认证完整性密钥(即,“rik”)、序列号(即,“seq”)和重新认证根密钥寿命参数。

[0177]

在各种实施例中,处理器705控制网络设备装置700以实现上述tnap行为。在一些实施例中,处理器705在接入点和网关功能之间的关联期间从网关功能接收第一km-域名,该第一密钥管理域名被转发到远程单元(即,ue)以用于重新认证。处理器705接收用于重新认证远程单元的第一认证消息。在一个实施例中,第一认证消息包括密钥管理域名不匹配指示符。在另一个实施例中,第一认证消息包括nai(即,keyname-nai),该nai包括第一用户名和第一域名,其中该第一域名标识第二km-域名和持有远程单元的重新认证安全上下文的关联网关功能。

[0178]

处理器705基于第一认证消息确定密钥管理域名不匹配。在一些实施例中,处理器705确定密钥管理域名不匹配包括标识第一认证消息包括密钥管理域名不匹配指示符。在其他实施例中,处理器705通过检查keyname-nai并标识第二km-域名与第一km-域名不匹配来确定密钥管理域名不匹配。

[0179]

处理器705响应于已确定的不匹配而拒绝远程单元的重新认证,并且响应于所拒绝的重新认证而触发与远程单元的初始认证。

[0180]

在一个实施例中,存储器710是计算机可读存储介质。在一些实施例中,存储器710包括易失性计算机存储介质。例如,存储器710可以包括ram,其包括动态ram(“dram”)、同步动态ram(“sdram”)和/或静态ram(“sram”)。在一些实施例中,存储器710包括非易失性计算机存储介质。例如,存储器710可以包括硬盘驱动器、闪存或任何其他合适的非易失性计算机存储设备。在一些实施例中,存储器710包括易失性和非易失性计算机存储介质两者。

[0181]

在一些实施例中,存储器710存储与支持远程单元重新认证有关的数据,例如存储安全密钥、ip地址、ue上下文等。在某些实施例中,存储器710还存储过程代码和相关数据,诸如在网络设备装置700上操作的操作系统(“os”)或其他控制器算法以及一个或多个软件应用。

[0182]

在一个实施例中,输入设备715可以包括任何已知的计算机输入设备,包括触摸面板、按钮、键盘、指示笔、麦克风等。在一些实施例中,输入设备715可以与输出设备720集成,例如,作为触摸屏或类似的触敏显示器。在一些实施例中,输入设备715包括触摸屏,使得文

本可以使用显示在触摸屏上的虚拟键盘和/或通过在触摸屏上的手写被输入。在一些实施例中,输入设备715包括两个或更多个不同的设备,诸如键盘和触摸面板。

[0183]

在一个实施例中,输出设备720可以包括任何已知的电子可控显示器或显示设备。输出设备720可以被设计为输出视觉、听觉和/或触觉信号。在一些实施例中,输出设备720包括能够向用户输出视觉数据的电子显示器。例如,输出设备720可以包括但不限于lcd显示器、led显示器、oled显示器、投影仪或能够向用户输出图像、文本等的类似显示设备。作为另一非限制性示例,输出设备720可以包括可穿戴显示器,诸如智能手表、智能眼镜、平视显示器等。此外,输出设备720可以是智能电话、个人数字助理、电视、台式计算机、笔记本(膝上型)计算机、个人计算机、车辆仪表板等的组件。

[0184]

在某些实施例中,输出设备720包括用于产生声音的一个或多个扬声器。例如,输出设备720可以产生听觉警报或通知(例如,蜂鸣声或哔哔声)。在一些实施例中,输出设备720包括用于产生振动、运动或其他触觉反馈的一个或多个触觉设备。在一些实施例中,输出设备720的全部或部分可以与输入设备715集成。例如,输入设备715和输出设备720可以形成触摸屏或类似的触敏显示器。在其他实施例中,输出设备720的全部或部分可以位于输入设备715附近。

[0185]

如在上面所讨论的,收发器725可以与一个或多个远程单元和/或与提供对一个或多个plmn的接入的一个或多个互通功能通信。收发器725还可以与一个或多个网络功能(例如,在移动核心网络140中)通信。收发器725在处理器705的控制下操作以发射消息、数据和其他信号并且还接收消息、数据和其他信号。例如,处理器705可以在特定时间选择性地激活收发器(或其部分)以便于发送和接收消息。

[0186]

收发器725可以包括一个或多个发射器730和一个或多个接收器735。在某些实施例中,一个或多个发射器730和/或一个或多个接收器735可以共享收发器硬件和/或电路。例如,一个或多个发射器730和/或一个或多个接收器735可以共享天线、天线调谐器、放大器、滤波器、振荡器、混频器、调制器/解调器、电源等。在一个实施例中,收发器725使用不同的通信协议或协议栈实现多个逻辑收发器,同时使用公共物理硬件。

[0187]

图8描述了根据本公开的实施例的用于支持远程单元重新认证的方法800的一个实施例。在各种实施例中,方法800由诸如上述的远程单元105、ue 205和/或用户设备装置600的ue执行。在一些实施例中,方法800由处理器执行,诸如微控制器、微处理器、cpu、gpu、辅助处理单元、fpga等等。

[0188]

方法800开始并且向网络功能发送805第一认证消息以通过移动通信网络认证远程单元,该第一认证消息包含远程单元支持erp的指示符。该方法800包括响应于第一认证消息从网络功能接收810第二认证消息,其中该第二认证消息包含密钥管理域名,该密钥管理域名指示能够共享用于装置执行erp的重新认证安全上下文的一组网络功能。

[0189]

方法800包括响应于通过移动通信网络的成功认证而导出815重新认证安全上下文。该方法800包括本地存储820所接收的密钥管理域名和导出的重新认证安全上下文,用于通过移动通信网络的后续重新认证。方法800结束。

[0190]

图9描述了根据本公开的实施例的用于支持远程单元重新认证的方法900的一个实施例。在各种实施例中,方法900由诸如上述的tngf-1 115、tngf-2 117、tngf 213、tngf-1 401和/或网络设备装置700的tngf执行。在一些实施例中,方法900由处理器执行,诸如微

控制器、微处理器、cpu、gpu、辅助处理单元、fpga等等。

[0191]

方法900开始并且接收905用于重新认证远程单元的第一认证消息,其中该第一认证消息包括nai,该nai包含第一用户名和第一域名。该方法900包括验证910第一域名,其中该第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。

[0192]

方法900包括至少使用由第一用户名指示的重新认证安全上下文验证915第一认证消息。方法900包括响应于成功验证第一认证消息而生成920第二认证消息。方法900包括通过发送第二认证消息来响应925第一认证消息。方法900结束。

[0193]

图10描述了根据本公开的实施例的用于支持远程单元重新认证的方法1000的一个实施例。在各种实施例中,方法1000由目标tngf执行,诸如上述的tngf-2 117、tngf-2 403和/或网络设备700。在一些实施例中,方法1000由处理器执行,诸如微控制器、微处理器、cpu、gpu、辅助处理单元、fpga等等。

[0194]

方法1000开始并且接收1005用于重新认证远程单元的第一认证消息,其中该第一认证消息包括nai,该nai包含第一用户名和第一域名。方法1000包括验证1010第一域名,其中该第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。

[0195]

方法1000包括从nai确定1015用于远程单元的重新认证安全上下文由源网关功能持有。该方法1000包括将第一认证消息转发1020到源网关的功能。该方法1000包括从源网关功能1025接收重新认证安全上下文。

[0196]

方法1000包括响应于接收到重新认证安全上下文而生成第二认证消息1030。该方法1000包括向远程单元1035发送第二认证消息。方法1000结束。

[0197]

图11描述了根据本公开的实施例的用于支持远程单元重新认证的方法1100的一个实施例。在各种实施例中,方法1100由非3gpp接入点执行,诸如上述的基站单元100、tnap211、tnap-2 303和/或网络设备装置700。在一些实施例中,方法1100由处理器执行,诸如微控制器、微处理器、cpu、gpu、辅助处理单元、fpga等等。

[0198]

方法1100开始并在接入点和网关功能之间的关联期间从网关功能1105接收第一密钥管理域名,该密钥管理域名转发到远程单元以用于重新认证。

[0199]

方法1100包括接收1110用于重新认证远程单元的第一认证消息,其中该第一认证消息包括密钥管理域名不匹配指示符,和/或包含第一用户名和第一域名的nai,其中该第一域名标识第二密钥管理域名和持有远程单元的重新认证安全上下文的关联网关功能。

[0200]

方法1100包括确定1115密钥管理域名不匹配。方法1100包括响应于已确定的不匹配而拒绝1120对远程单元的重新认证。方法1100包括响应于拒绝的重新认证而触发通过远程单元1125的初始认证。方法1100结束。

[0201]

根据本公开的实施例,本文公开了一种用于支持远程单元重新认证的第一装置。第一装置可以由ue实施,诸如远程单元105、ue 205和/或用户器材装置600。第一装置包括收发器,该收发器使用可信非3gpp接入网络tnan与移动通信网络通信,和处理器,该处理器向网络功能发送第一认证消息以通过移动通信网络认证,该第一认证消息包含装置支持erp的指示符。经由收发器,处理器响应于第一认证消息从网络功能接收第二认证消息,其中,第二认证消息包含密钥管理域名,密钥管理域名指示可以共享用于装置执行erp的重新认证的安全上下文的一组网络功能。响应于通过移动通信网络的成功认证,处理器导出重新认证安全上下文,并本地存储接收到的密钥管理域名和导出的重新认证安全上下文,用

于通过移动通信网络的后续重新认证。

[0202]

在一些实施例中,网络功能包括移动通信网络的网关功能,网关功能响应于包括erp指示符的第一认证消息获取重新认证安全上下文,用于装置的后续重新认证。

[0203]

在一些实施例中,导出的重新认证安全上下文包括重新认证根密钥(即“rrk”)和rrk的密钥标识符。在一个实施例中,rrk基于emsk、supi和服务网络名称/归属网络id,使用密钥导出函数被导出。在另一实施例中,rrk基于ausf密钥、supi和服务网络名称/归属网络id,使用密钥导出函数被导出。

[0204]

在某些实施例中,响应于基于emsk导出rrk,至少基于supi和服务网络名称/归属网络id使用密钥导出函数导出用于rrk的密钥标识符(即,“emskname”)。在某些实施例中,响应于基于ausf密钥导出rrk,基于supi、服务网络名称/归属网络id和ausf密钥使用密钥导出函数导出用于rrk的密钥标识符(即,“kausfname”),其中,该kausfname用于后续的重新认证过程。

[0205]

在一些实施例中,处理器进一步响应于装置连接到tnan中的新接入点,从移动通信网络的新接入点接收第三认证消息,该第三认证消息包括第二密钥管理域名。

[0206]

在某些实施例中,处理器进一步导出用于与网络功能安全地交换和验证erp消息的新鲜重新认证完整性密钥(即,“rik”),rik至少部分地从密钥管理域名和序列号(即,“seq”)导出。在这样的实施例中,处理器可以在使用seq导出新鲜rik之前进一步递增接收到的seq。

[0207]

在某些实施例中,处理器进一步验证第二密钥管理域名是否与和重新认证安全上下文相关联的本地存储的密钥管理域名匹配。在这样的实施例中,处理器响应于验证第二密钥管理域名匹配本地存储的密钥管理域名,进一步生成nai并将包含nai的第四认证消息发送到新接入点,生成的nai被本地存储在装置中以供后续参考。

[0208]

在某些实施例中,keyname-nai形式的nai是根据rrk的密钥标识符(即“emskname”)和域名生成的,域名是使用tnan中先前认证的网络网关功能的标识符以及密钥管理域名生成的,使得nai具有“emskname@domain-name”的形式。

[0209]

在一些实施例中,处理器进一步从新接入点接收包括更新的nai的第五认证消息,并且验证用于更新的nai的域名是否匹配本地存储的域名。在某些实施例中,处理器进一步响应于验证用于更新nai的域名匹配本地存储的域名,删除当前本地存储的域名,并且在本地存储更新的域名和重新认证安全上下文。

[0210]

在一些实施例中,处理器响应于验证接收到的密钥管理域名与本地存储的密钥管理域名匹配失败,在eap-发起/重新认证消息中向新接入点发送域不匹配指示符,以触发对装置的初始eap完全认证。

[0211]

根据本公开的实施例,本文公开了用于支持远程单元重新认证的第一方法。第一方法可以由ue执行,诸如远程单元105、ue 205和/或用户设备装置600。第一方法包括向网络功能发送第一认证消息以通过移动通信网络认证ue并且响应于第一认证消息从网络功能接收第二认证消息。这里,第一认证消息包含ue支持erp的指示符并且第二认证消息包含密钥管理域名,该密钥管理域名指示能够共享用于ue执行erp的重新认证安全上下文的一组网络功能。第一方法包括响应于通过移动通信网络的成功认证而导出重新认证安全上下文并且本地存储接收到的密钥管理域名和导出的重新认证安全上下文以用于通过移动通

信网络的后续重新认证。

[0212]

在一些实施例中,该网络功能包括移动通信网络的网关功能,该网关功能响应于包括erp指示符的第一认证消息获取重新认证安全上下文,用于装置的后续重新认证。

[0213]

在一些实施例中,导出的重新认证安全上下文包括重新认证根密钥(即,“rrk”)和用于rrk的密钥标识符。在一个实施例中,rrk基于emsk、supi和服务网络名称/归属网络id使用密钥导出函数被导出。在另一个实施例中,rrk基于ausf密钥、supi和服务网络名称/归属网络id使用密钥导出函数被导出。

[0214]

在某些实施例中,响应于基于emsk导出rrk,至少基于supi和服务网络名称/归属网络id使用密钥导出函数导出用于rrk的密钥标识符(即,“emskname”)。在某些实施例中,响应于基于ausf密钥导出rrk,基于supi、服务网络名称/归属网络id和ausf密钥使用密钥导出函数来导出用于rrk的密钥标识符(即,“kausfname”),其中kausfname用于后续的重新认证过程。

[0215]

在一些实施例中,该第一方法进一步包括响应于装置连接到tnan中的新接入点,从移动通信网络的新接入点接收第三认证消息,该第三认证消息包括第二密钥管理域名。

[0216]

在某些实施例中,第一方法进一步包括导出用于与网络功能安全地交换和验证erp消息的新鲜重新认证完整性密钥(即,“rik”),该rik至少部分地从密钥管理域名和序列号(即,“seq”)被导出。在这样的实施例中,第一方法可以进一步包括在使用seq导出新鲜rik之前递增接收到的seq。

[0217]

在某些实施例中,第一方法进一步包括验证第二密钥管理域名是否与和重新认证安全上下文相关联的本地存储的密钥管理域名匹配。在这样的实施例中,响应于验证第二密钥管理域名与本地存储的密钥管理域名匹配,第一方法进一步包括生成nai并向新接入点发送包含该nai的第四认证,该生成的nai被本地存储在装置中以供后续参考。

[0218]

在某些实施例中,基于用于rrk的密钥标识符(即,“emskname”)和域名生成形式keyname-nai的nai,使用用于tnan中的先前认证的网络网关功能的标识符和密钥管理域名生成域名,使得nai具有“emskname@domain-name”的形式。

[0219]

在一些实施例中,第一方法进一步包括从新接入点接收包括更新的nai的第五认证消息并且验证用于更新的nai的域名与本地存储的域名匹配。在某些实施例中,响应于验证用于更新的nai的域名与本地存储的域名匹配,第一方法包括删除当前本地存储的域名并且本地存储更新的域名和重新认证安全上下文。

[0220]

在一些实施例中,第一方法包括在eap-发起/重新认证消息中向新接入点发送域不匹配指示符,以响应于验证接收到的密钥管理域名与本地存储的密钥管理域名匹配失败来触发对远程单元的初始eap完全认证。

[0221]

根据本公开的实施例,本文公开了用于支持远程单元重新认证的第二装置。第二装置可以由tngf实现,诸如tngf-1 115、tngf-2 117、tngf213、tngf-1 401和/或网络设备装置700。第二装置包括网络接口,该网络接口与移动通信网络通信;和处理器,该处理器接收用于重新认证远程单元(即,ue)的第一认证消息,其中该第一认证消息包括nai,该nai包括第一用户名和第一域名。该处理器验证第一域名并且至少使用由第一用户名指示的重新认证安全上下文来验证第一认证消息。这里,第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。处理器响应于成功验证第一认证消息而生成第二认证消息并

且通过经由网络接口发送第二认证消息来响应第一认证消息。

[0222]

在一些实施例中,第一认证消息包含第一序列号(即,“seq”)和第一消息认证码,其中该处理器使用第一消息认证码来认证远程单元。在一些实施例中,第一用户名包括用于重新认证根密钥(即,“rrk”)的密钥标识符。在某些实施例中,处理器响应于验证第一认证消息而生成新鲜会话密钥,其中至少使用rrk和可信非3gpp接入码作为对密钥导出的输入来导出新鲜会话密钥。

[0223]

在一些实施例中,处理器确定重新认证完整性密钥(即,“rik”)是否存储在本地存储器中。在某些实施例中,响应于rik未存储在本地存储器中或接收到的比本地存储的seq值高的不同的seq,处理器至少使用rrk、密钥管理域名和接收到的seq号来导出新鲜rik,其中新鲜rik被用于认证第一消息认证码。在某些实施例中,第二认证消息包含使用新鲜rik导出的第二消息认证码,其中该远程单元使用第二消息认证码来认证第二装置。

[0224]

在一些实施例中,第一认证消息是从服务于远程单元的网关功能接收的。在这样的实施例中,第二认证消息包括重新认证安全上下文并且被发送到网关功能。在某些实施例中,重新认证安全上下文包含rrk、rik、seq和rrk寿命参数。在其他实施例中,从服务于远程单元的接入点接收第一认证消息。在这样的实施例中,第二认证消息经由服务接入点发送到远程单元。

[0225]

在一些实施例中,处理器从远程单元接收注册请求,该注册请求指示远程单元支持erp。在这样的实施例中,处理器在针对远程单元的注册过程期间向远程单元发送网关标识符和密钥管理域名。

[0226]

根据本公开的实施例,本文公开了用于支持远程单元重新认证的第二方法。第二方法可以由tngf实现,例如tngf-1 115、tngf-2 117、tngf213、tngf-1 401和/或网络设备700。第二方法包括接收用于重新认证远程单元(即,ue)的第一认证消息。这里,第一认证消息包括nai,该nai包含第一用户名和第一域名。第二方法包括验证第一域名和使用至少由第一用户名指示的重新认证安全上下文验证第一认证消息。这里,第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。第二方法包括响应于成功验证第一认证消息而生成第二认证消息并通过发送第二认证消息来响应第一认证消息。

[0227]

在一些实施例中,第一认证消息包含第一序列号(即,“seq”)和第一消息认证码,其中tngf使用第一消息认证码来认证远程单元。在一些实施例中,第一用户名包括用于重新认证根密钥的密钥标识符(即,“rrk”)。在某些实施例中,第二方法进一步包括响应于验证第一认证消息而生成新鲜会话密钥,其中新鲜会话密钥是至少使用rrk和可信非3gpp接入码作为对密钥导出的输入被导出。

[0228]

在一些实施例中,第二方法包括确定重新认证完整性密钥(即,“rik”)是否存储在本地存储器中。在某些实施例中,第二方法进一步包括响应于rik未存储在本地存储器中或接收到的比本地存储的seq值高的不同的seq,至少使用rrk、密钥管理域名和接收到的seq号来导出新鲜rik,其中该新鲜rik被用于认证第一消息认证码。在某些实施例中,第二认证消息包含使用新鲜rik导出的第二消息认证码,其中该远程单元使用第二消息认证码来认证tngf。

[0229]

在一些实施例中,第一认证消息是从服务于远程单元的网关功能接收的。在这样的实施例中,第二认证消息包括重新认证安全上下文并且被发送到网关功能。在某些实施

例中,重新认证安全上下文包含rrk、rik、seq和rrk寿命参数。在其他实施例中,从服务于远程单元的接入点接收第一认证消息。在这样的实施例中,第二认证消息经由服务接入点发送到远程单元。

[0230]

在一些实施例中,第二方法进一步包括从远程单元接收注册请求,该注册请求指示远程单元支持erp。在这样的实施例中,第二方法进一步包括在用于远程单元的注册过程期间向远程单元发送网关标识符和密钥管理域名。

[0231]

根据本公开的实施例,本文公开了用于支持远程单元重新认证的第三装置。第三装置可以由目标tngf实现,诸如tngf-2 117、tngf-2403和/或网络设备装置700。第三装置包括网络接口,其与移动通信网络通信;和处理器,其接收用于重新认证远程单元(即,ue)的第一认证消息,其中该第一认证消息包括nai,该nai包括第一用户名和第一域名。处理器验证第一域名,并且从nai确定远程单元的重新认证安全上下文由源网关功能持有。这里,第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。该处理器将第一认证消息转发给源网关功能,并且从源网关功能接收重新认证安全上下文。处理器响应于接收到重新认证安全上下文而生成第二认证消息,并将第二认证消息发送到远程单元。

[0232]

在一些实施例中,处理器更新nai以响应于接收到重新认证安全上下文而指向装置,其中该第二认证消息包括更新的nai。在一些实施例中,第一用户名包括用于重新认证根密钥(即,“rrk”)的密钥标识符,其中该处理器响应于接收到重新认证安全上下文而生成新鲜会话密钥,并且其中新鲜会话密钥至少使用rrk和可信非3gpp接入码作为对密钥导出的输入来导出。

[0233]

在一些实施例中,第二认证消息包含使用重新认证安全上下文导出的消息认证码,其中该远程单元使用第二消息认证码来认证装置。在一些实施例中,重新认证安全上下文包括rrk、新鲜重新认证完整性密钥(即,“rik”)、序列号(即,“seq”)和重新认证根密钥寿命参数。

[0234]

根据本公开的实施例,本文公开了用于支持远程单元重新认证的第三方法。第三方法包括可以由目标tngf实现,诸如tngf-2 117、tngf-2 403和/或网络设备装置700。第三方法包括接收用于重新认证远程单元的第一认证消息。这里,第一认证消息包括nai,该nai包含第一用户名和第一域名。第三方法包括验证第一域名并且从nai确定远程单元的重新认证安全上下文由源网关功能持有。这里,第一域名标识密钥管理域名和持有重新认证安全上下文的关联网关功能。第三方法包括将第一认证消息转发到源网关功能和从源网关功能接收重新认证安全上下文。第三方法包括响应于接收到重新认证安全上下文而生成第二认证消息并且将第二认证消息发送到远程单元。

[0235]

在一些实施例中,第三方法包括响应于接收到重新认证安全上下文更新nai以指向装置,其中第二认证消息包括更新的nai。在一些实施例中,第一用户名包括用于重新认证根密钥(即,“rrk”)的密钥标识符,其中第三方法包括响应于接收到重新认证安全上下文而生成新鲜会话密钥,并且新鲜会话密钥至少使用rrk和可信非3gpp接入码作为对密钥导出的输入来被导出。

[0236]

在一些实施例中,第二认证消息包含使用重新认证安全上下文导出的消息认证码,其中该远程单元使用第二消息认证码来认证装置。在一些实施例中,重新认证安全上下文包括rrk、新鲜重新认证完整性密钥(即,“rik”)、序列号(即,“seq”)和重新认证根密钥寿

命参数。

[0237]

根据本公开的实施例,本文公开了用于支持远程单元重新认证的第四装置。第四装置可以由非3gpp接入点来实现,诸如基站单元100、tnap 211、tnap-2 303和/或网络设备装置700。第四装置包括收发器,该收发器与远程单元通信;和处理器,该处理器在接入点和网关功能之间的关联期间从网关功能接收密钥管理域名,该密钥管理域名转发到远程单元以用于重新认证。处理器接收用于重新认证远程单元的第一认证消息。这里,第一认证消息包括下述之一:密钥管理域名不匹配指示符,以及包括第一用户名和第一域名的nai,其中第一域名标识密钥管理域名和持有远程单元的重新认证安全上下文的关联网关功能。处理器基于第一认证消息确定密钥管理域名不匹配。该处理器响应于已确定的不匹配而拒绝远程单元的重新认证,并且响应于拒绝的重新认证而触发通过远程单元的初始认证。

[0238]

根据本公开的实施例,本文公开了用于支持远程单元重新认证的第四方法。第四方法可以由非3gpp接入点实现,诸如基站单元100、tnap 211、tnap-2 303和/或网络设备装置700。第四方法包括在接入点和网关功能之间的关联期间从网关功能接收密钥管理域名,将该密钥管理域名转发到远程单元以用于重新认证。第四方法包括接收用于对远程单元重新认证的第一认证消息并且确定密钥管理域名不匹配。这里,第一认证消息包括下述之一:密钥管理域名不匹配指示符以及,包含第一用户名和第一域名的nai,其中该第一域名标识密钥管理域名和持有远程单元的重新认证安全上下文的关联网关功能。第四方法包括基于第一认证消息确定密钥管理域名不匹配。第四方法包括响应于已确定的不匹配而拒绝远程单元的重新认证,并且响应于拒绝的重新认证而触发通过远程单元的初始认证。

[0239]

实施例可以以其他特定形式被实践。所描述的实施例在所有方面仅被认为是说明性的而不是限制性的。因此,本发明的范围由所附权利要求而不是由前述说明指示。在权利要求的含义和范围内的所有变化都应被涵盖在其范围内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1