一种基于白名单的网络安全防护方法与流程

1.本发明涉及网络安全技术领域,具体来说,涉及一种基于白名单的网络安全防护方法。

背景技术:

2.随着安全防护需求不断变化和网络攻击技术不断演进,安全防护技术也必须不断迭代。为了有效地应对安全威胁,必须从宏观全局上洞悉网络的整体安全风险,并针对全局安全威胁和局部安全威胁,动态调配差异化的安全防护资源对威胁进行处置,避免威胁“跃出局部,延至全网”甚至导致网络瘫痪的后果。

3.现有的网络安全防护系统根据功能定位不同,可能包括软件定义安全单元、安全态势分析单元、威胁处置指挥单元等部分。其中,安全态势分析单元从宏观上评估并预测网络安全风险;软件定义安全单元通过软件编程方式实现安全业务编排和管理;威胁处置指挥单元对威胁进行响应。但是,现有网络安全防护威胁处置效果验证方式单一:由威胁处置指挥单元对威胁处置效果进行验证,其验证主体和验证方式单一,不能保障效果验证的准确性和客观性,从而不能从根源上确保威胁处置措施的准确性。

4.检索中国专利cn 109698819 a存在以下三方面问题:1、威胁处置管理系统只能接收来自威胁检测系统的具体威胁报警后才能进行威胁处置,无法根据安全态势信息对设备进行调度;2、威胁处置管理系统不能接受安全编排结果,只能实现与其所管辖设备的联动;3、仅由威胁处置管理系统对威胁处置效果进行单源验证,其验证主体单一,缺乏双系统双重验证机制。

5.针对相关技术中的问题,目前尚未提出有效的解决方案。

技术实现要素:

6.针对相关技术中的问题,本发明提出一种基于白名单的网络安全防护方法,以克服现有相关技术所存在的上述技术问题。

7.本发明的技术方案是这样实现的:

8.一种基于白名单的网络安全防护方法,包括以下步骤:

9.获取多维度数据,其中至少包括向云服务器获取白名单,所述白名单用于记录发起正常访问请求的网间协议ip地址;

10.对获取的所述多维度数据进行预处理,并生成待分析数据;

11.对所述待分析数据进行分析并生成用于预告威胁预警报告,至少包括态势感知,包括以下步骤:

12.标定态势感知参数信息,包括状态集合空间s、观测向量集合空间v、状态转移矩阵p、观测向量概率分布矩阵q和初始状态概率分布矩阵π;

13.基于态势感知参数信息,获取每个采样周期的观测向量,并进行实时更新网络t时刻处于状态s

i

的概率λ

t

(i),获取任意t时刻网络总风险r

t

,表示为:

[0014][0015]

其中,λ

t

(i)表示t时刻网络处于状态s

i

的概率,c(i)为风险损失向量表示状态s

i

相应的风险损失,n表示状态数目。

[0016]

对所述任意t时刻网络总风险r

t

进行的异常数据预警。

[0017]

进一步的,所述获取多维度数据,还包括以下步骤:

[0018]

进行解析通信数据包的数据链路层部分,并提取通信数据包的数据链路层信息;

[0019]

进行解析通信数据包的网络层部分,并提取通信数据包的网络层信息;

[0020]

进行解析通信数据包的传输层部分,并提取通信数据包的传输层信息;

[0021]

并解析通信数据包的应用层部分,并提取通信数据包的应用层信息。

[0022]

进一步的,所述白名单用于记录发起正常访问请求的网间协议ip地址,还包括进行白名单添加,包括以下步骤:

[0023]

接收用户提交的请求信息,所述请求信息特征信息与白名单库特征信息匹配,其中,所述特征信息至少包括源mac地址、源ip地址、端口号、标识符、协议id和地址码;

[0024]

确定当前提交的请求信息是否已入库所述白名单库;

[0025]

若当前提交的请求信息为新用户提交,则进行建立新白名单并进行入库所述白名单库。

[0026]

进一步的,还包括进行用户标记,包括以下步骤:

[0027]

将当前异常访问用户进行标记,并提取当前访问用户特征信息入库黑名单;

[0028]

禁止记录在所述黑名单中的ip地址的通信数据请求。

[0029]

进一步的,所述获取任意t时刻网络总风险r

t

,包括以下步骤:

[0030]

预先进行获取观测序列,将警报模型化为笛卡尔积的形式,表示为:

[0031][0032]

其中,(a1,a2,

…

,a

n

)表示警报的属性,表示属性a

i

的取值范围,警报的属性a

i

包括警报的统计特性:警报出现频次alf、警报关键程度alc和警报严重程度als;

[0033]

将各属性值作为警报质量的量化因子,将警报质量定义为各属性值连线所包围的面积之和,表示为:

[0034][0035][0036][0037][0038]

其中,alc和als分别表示警报关键程度和严重程度的属性值,alf

*

表示警报出现频次alf的标准化值;

[0039]

进行确定状态转移矩阵,包括:

[0040]

定义状态转移矩阵的修正函数,表示为:

[0041][0042]

其中,am为攻击者的类型,ac为攻击者的能力,ar为完成攻击所需要的资源,d为网络中的防护措施,i,j,k的取值由划分面决定,划分面为进入某种网络安全状态所必须的条件组合;

[0043]

获取修正函数p更新状态g转移到状态r的概率p

′

gr

,表示为:

[0044]

p

′

gr

=p

gr

×

p

[0045]

同理可分别求得状态b,c的修正函数,利用修正函数更新状态转移矩阵,表示为:

[0046][0047]

进一步的,所述警报出现频次alf,表示单位时间内警报出现的相对次数,表示为:

[0048][0049]

进一步的,所述alf

*

表示警报出现频次alf的标准化值,还包括以下步骤:

[0050]

进行采用离差标准化的反函数将警报出现频次alf标准化为alf

*

,表示为:

[0051]

alf

*

=alf(max

‑

min)+min=2alf+1。

[0052]

进一步的,所述获取任意t时刻网络总风险r

t

,还包括以下步骤:

[0053]

确定观测序列ot和模型参数λ={s,v,p,q,π},更新t时刻网络处于状态s

i

的概率λ

t

={λ

t

(i)},表示为:

[0054]

输入t时刻的观测向量ot和模型参数λ,获取t时刻网络处于状态s

i

的概率λ

t

(i);

[0055]

进行实时更新t时刻网络处于状态s

i

的概率λ

t

(i),并获取网络安全风险值r

t

。

[0056]

进一步的,所述异常数据预警,包括:

[0057]

设定待分析数据的预警阈值;

[0058]

若当前网络总风险r

t

大于预警阈值,则进行预警。

[0059]

本发明的有益效果:

[0060]

本发明基于白名单的网络安全防护方法,通过获取多维度数据,对获取的所述多维度数据进行预处理,并生成待分析数据,对所述待分析数据进行分析并生成用于预告威胁预警报告,并进行任意时刻网络总风险异常数据预警,其采样周期各安全状态信息,实现对网络安全状态的预测,为网络管理员提供决策依据,提高网络安全防护的准确性,生成的风险值对网络安全态势的量化更加精确。

附图说明

[0061]

为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获

得其他的附图。

[0062]

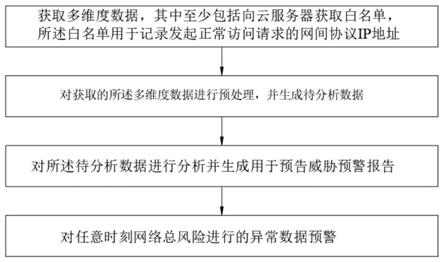

图1是根据本发明实施例的一种基于白名单的网络安全防护方法的流程示意图。

具体实施方式

[0063]

下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员所获得的所有其他实施例,都属于本发明保护的范围。

[0064]

根据本发明的实施例,提供了一种基于白名单的网络安全防护方法。

[0065]

如图1所示,根据本发明实施例的基于白名单的网络安全防护方法,包括以下步骤:

[0066]

获取多维度数据,其中至少包括向云服务器获取白名单,所述白名单用于记录发起正常访问请求的网间协议ip地址;

[0067]

对获取的所述多维度数据进行预处理,并生成待分析数据;

[0068]

对所述待分析数据进行分析并生成用于预告威胁预警报告,至少包括态势感知,包括以下步骤:

[0069]

标定态势感知参数信息,包括状态集合空间s、观测向量集合空间v、状态转移矩阵p、观测向量概率分布矩阵q和初始状态概率分布矩阵π;

[0070]

基于态势感知参数信息,获取每个采样周期的观测向量,并进行实时更新网络t时刻处于状态s

i

的概率λ

t

(i),获取任意t时刻网络总风险r

t

,表示为:

[0071][0072]

其中,λ

t

(i)表示t时刻网络处于状态s

i

的概率,c(i)为风险损失向量表示状态s

i

相应的风险损失,n表示状态数目。

[0073]

对所述任意t时刻网络总风险r

t

进行的异常数据预警。

[0074]

其中,所述获取多维度数据,还包括以下步骤:

[0075]

进行解析通信数据包的数据链路层部分,并提取通信数据包的数据链路层信息;

[0076]

进行解析通信数据包的网络层部分,并提取通信数据包的网络层信息;

[0077]

进行解析通信数据包的传输层部分,并提取通信数据包的传输层信息;

[0078]

并解析通信数据包的应用层部分,并提取通信数据包的应用层信息。

[0079]

其中,所述白名单用于记录发起正常访问请求的网间协议ip地址,还包括进行白名单添加,包括以下步骤:

[0080]

接收用户提交的请求信息,所述请求信息特征信息与白名单库特征信息匹配,其中,所述特征信息至少包括源mac地址、源ip地址、端口号、标识符、协议id和地址码;

[0081]

确定当前提交的请求信息是否已入库所述白名单库;

[0082]

若当前提交的请求信息为新用户提交,则进行建立新白名单并进行入库所述白名单库。

[0083]

其中,还包括进行用户标记,包括以下步骤:

[0084]

将当前异常访问用户进行标记,并提取当前访问用户特征信息入库黑名单;

[0085]

禁止记录在所述黑名单中的ip地址的通信数据请求。

[0086]

其中,所述获取任意t时刻网络总风险r

t

,包括以下步骤:

[0087]

预先进行获取观测序列,将警报模型化为笛卡尔积的形式,表示为:

[0088][0089]

其中,(a1,a2,

…

,a

n

)表示警报的属性,表示属性a

i

的取值范围,警报的属性a

i

包括警报的统计特性:警报出现频次alf、警报关键程度alc和警报严重程度als;

[0090]

将各属性值作为警报质量的量化因子,将警报质量定义为各属性值连线所包围的面积之和,表示为:

[0091][0092][0093][0094][0095]

其中,alc和als分别表示警报关键程度和严重程度的属性值,alf

*

表示警报出现频次alf的标准化值;

[0096]

进行确定状态转移矩阵,包括:

[0097]

定义状态转移矩阵的修正函数,表示为:

[0098][0099]

其中,am为攻击者的类型,ac为攻击者的能力,ar为完成攻击所需要的资源,d为网络中的防护措施,i,j,k的取值由划分面决定,划分面为进入某种网络安全状态所必须的条件组合;

[0100]

获取修正函数p更新状态g转移到状态r的概率p

′

gr

,表示为:

[0101]

p

′

gr

=p

gr

×

p

[0102]

同理可分别求得状态b,c的修正函数,利用修正函数更新状态转移矩阵,表示为:

[0103][0104]

其中,所述警报出现频次alf,表示单位时间内警报出现的相对次数,表示为:

[0105][0106]

其中,所述alf

*

表示警报出现频次alf的标准化值,还包括以下步骤:

[0107]

进行采用离差标准化的反函数将警报出现频次alf标准化为alf

*

,表示为:

[0108]

alf

*

=alf(max

‑

min)+min=2alf+1。

[0109]

其中,所述获取任意t时刻网络总风险r

t

,还包括以下步骤:

[0110]

确定观测序列ot和模型参数λ={s,v,p,q,π},更新t时刻网络处于状态s

i

的概率λ

t

={λ

t

(i)},表示为:

[0111]

输入t时刻的观测向量ot和模型参数λ,获取t时刻网络处于状态s

i

的概率λ

t

(i);

[0112]

进行实时更新t时刻网络处于状态s

i

的概率λ

t

(i),并获取网络安全风险值r

t

。

[0113]

其中,所述异常数据预警,包括:

[0114]

设定待分析数据的预警阈值;

[0115]

若当前网络总风险r

t

大于预警阈值,则进行预警。

[0116]

借助于上述方案,通过获取多维度数据,对获取的所述多维度数据进行预处理,并生成待分析数据,对所述待分析数据进行分析并生成用于预告威胁预警报告,并进行任意时刻网络总风险异常数据预警,其采样周期各安全状态信息,实现对网络安全状态的预测,为网络管理员提供决策依据,提高网络安全防护的准确性,生成的风险值对网络安全态势的量化更加精确。

[0117]

具体的,其隐马尔可夫模型由五元组构成λ={s,v,p,q,π},具体表示为:

[0118]

其中,s为状态集合空间,s={s1,s2,

…

,s

n

},其中,s

n

表示一个独立的状态,n表示状态的数目,不同的安全事件导致网络进入不同的安全状态,依据安全事件的划分,将网络的安全状态划分为安全状态g、探测状态r、入侵状态b和攻陷状态c,即s={g,r,b,c},其中:

[0119]

安全状态g表示网络中不存在任何攻击行为,处于安全状态;

[0120]

探测状态r表示网络中存在扫描类的行为,攻击者采集信息阶段;

[0121]

入侵状态b表示网络中存在破坏系统权限的行为,攻击者入侵网络阶段;

[0122]

攻陷阶段c表示网络已被攻陷,攻击者获得系统权限。

[0123]

其中,v为观测向量集合空间,v={v1,v2,...,v

m

},其中,v

m

表示观测向量,m表示各状态观测向量值的数目,进行将原始警报进行分类,根据警报所代表的安全事件,将警报分为4类v={g,r,b,c},其中;g表示在采样周期内,没有采集到任何警报信息;r表示扫描类的警报信息;b表示入侵类的警报信息;c表示获取root权限的警报信息。

[0124]

其中,p为状态转移矩阵,表示从一个状态转移到另一个状态的概率分布,p={p

ij

},其中p

ij

=p(q

t+1

=s

j

∣q

t

=s

i

),1≤i,j≤n,表示在t时刻网络处于s

i

状态,在t+1时刻处于s

i

状态的概率。

[0125]

其中,q为观测向量概率分布矩阵q={q

i

(v

r

)},其中,

[0126]

q

i

(v

r

)=p(o=v

r

∣q

t

=s

i

),1≤i≤n,1≤r≤m,表示t时刻,网络处于状态s

i

且观测到的警报信息为v

r

的概率。

[0127]

其中,π为初始状态概率分布矩阵,π={π

i

},其中,π

i

=p(q1=s

i

),1≤i≤n,表示在最初时刻,网络处于状态s

i

的概率。

[0128]

另外,根据每个采样周期获取的观测向量可实时更新网络t时刻处于状态s

i

的概率λ

t

(i),获取任意t时刻网络总风险r

t

,表示为:

[0129][0130]

其中,λ

t

(i)表示t时刻网络处于状态s

i

的概率,c(i)为风险损失向量表示状态s

i

相

应的风险损失,n表示状态数目。

[0131]

具体的,包括以下步骤:

[0132]

预先获取观测序列:

[0133]

警报质量qoa(quality of alert),指警报表征网络安全特性的有效程度,警报的质量越高,越能有效表征网络的安全特性,为了量化警报质量,首先将警报模型化为笛卡尔积的形式:

[0134][0135]

其中,(a1,a2,

…

,a

n

)表示警报的属性,表示属性a

i

的取值范围,警报的属性a

i

既包括警报的基本属性,如警报的源ip、目的ip、类型以及产生时间等,也包括警报的统计特性,如警报出现频次alf(alert frequency),警报关键程度alc(alert criticality)以及警报严重程度als(alert severity)。

[0136]

其中,警报出现频次alf表示单位时间内警报出现的相对次数,安全设备的特性决定针对某一攻击行为,在短时间内会产生大量同类型的警报信息,即出现频次越高的警报信息越能刻画当前的网络攻击行为,因此将警报出现频次作为警报质量的一个统计特征,定义为:

[0137][0138]

警报关键程度alc,指警报表征网络安全状态发生转变的强弱程度。警报的关键程度越高表示网络安全状态发生转变的可能性越大。监测过程中,若出现新的警报,表明网络中存在新的攻击行为,网络安全状态发生转变的可能性增加,因此将警报的出现节点作为警报关键程度的指征,根据警报的出现情况,将其分为3类:本采样周期内已出现过的警报;在之前的n个周期内出现过的警报;在之前的n个周期内未出现过的警报。其相应的优先级别分别设为1,2,3;其中,周期n优选设置为3。

[0139]

警报严重程度als表示警报产生的影响,严重程度越高表明其对安全状态的影响越大。将警报严重程度划分为高、中、低3个等级,分别设置为1,2,3。

[0140]

具体的,将各属性值作为警报质量的量化因子,将警报质量定义为各属性值连线所包围的面积之和,表示为:

[0141][0142][0143][0144][0145]

其中,alc和als分别表示警报关键程度和严重程度的属性值;alf

*

表示警报出现频次alf的标准化值。因为alf∈[0,1],与其他属性的取值范围不同,为均衡各属性对警报质量的影响,应保证各属性具有相同的值域,因此采用离差标准化的反函数将警报出现频

次alf标准化为alf

*

:

[0146]

alf

*

=alf(max

‑

min)+min=2alf+1

[0147]

标准化值alf

*

∈[1,3],与其它属性具有相同的值域。

[0148]

另外,确定状态转移矩阵:定义状态转移矩阵的修正函数,表示为:

[0149][0150]

其中,am为攻击者的类型,ac为攻击者的能力,ar为完成攻击所需要的资源,d为网络中的防护措施,i,j,k的取值由划分面决定,划分面是指进入某种网络安全状态所必须的条件组合。

[0151]

其修正函数p更新状态g转移到状态r的概率p

′

gr

,表示为:

[0152]

p

′

gr

=p

gr

×

p

[0153]

同理可分别求得状态b,c的修正函数,利用修正函数更新状态转移矩阵,表示为:

[0154][0155]

另外,进行网络状态更新算法:

[0156]

具体的,确定观测序列ot和模型参数λ={s,v,p,q,π},更新t时刻网络处于状态s

i

的概率λ

t

={λ

t

(i)},表示为:

[0157]

输入:t时刻的观测向量ot和模型参数λ;

[0158]

输出:t时刻网络处于状态s

i

的概率λ

t

(i);

[0159]

α1(i)=π

i

q

i

(o1)

[0160][0161][0162][0163]

其中,实时更新t时刻网络处于状态s

i

的概率λ

t

(i),结合风险损失向量c(i),可求解网络安全风险值r

t

。

[0164]

综上所述,借助于本发明的上述技术方案,通过获取多维度数据,对获取的所述多维度数据进行预处理,并生成待分析数据,对所述待分析数据进行分析并生成用于预告威胁预警报告,并进行任意时刻网络总风险异常数据预警,其采样周期各安全状态信息,实现对网络安全状态的预测,为网络管理员提供决策依据,提高网络安全防护的准确性,生成的风险值对网络安全态势的量化更加精确。

[0165]

以上所述仅为本发明的较佳实施例而已,并不用以限制本发明,凡在本发明的精

神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1