基于广播加密和洋葱路由的时控性加密匿名查询方法和系统

1.本发明涉及时间控制加密技术领域,尤其涉及一种基于广播加密和洋葱路由的时控性加密匿名查询时间陷门的方法和系统。

背景技术:

2.在因特网高速发展的时代,更多用户希望在使用公共网络时隐藏其身份以及网络信息(比如其网络地址),在许多现实场景中,实现这种级别的匿名至关重要。时间控制加密(time released encryption,tre)是于1993年提出的概念,并于1996年对该概念进行了完善发展。tre的目标是一条消息经过加密后,在预定的时间到达之前任何人都不能将其解密,从而达到定时解密的效果。tre作为一种可以指定未来的解密时间的加密原语,被广泛应用到多个时间敏感性场景。现实生活中的很多场景都需要提前定义执行时间的定时释放服务,比如电子投票、密封投标、密文检索等。因此实现时间控制加密的匿名功能也至关重要。

3.在tre的具体应用场景中,用户希望在向时间服务器发送时间陷门请求时,向时间服务器以及潜在的攻击者隐藏自己的真实身份信息,然而在交互式时间服务器模型中,尚无可以解决该问题的方案。目前的交互时时间服务器模型中,一旦用户和时间服务器交互,时间服务器可以立即获得用户的身份信息,潜在的攻击者也将由于该用户的特殊性(不在时间服务器的周期时间进行陷门请求)而注意到该用户并获得其身份信息以及该时间对应的陷门信息。

4.2004年blake等(文献1:blake i f,chan c f.scalable,server-passive,user-anonymous timed release public key encryption from bilinear pairing.procijcai,2004)的方案提出完全被动的可信时间服务器,时间服务器与收发双方均无交互,以此实现收发双方的匿名性。非交互式时间服务器方式由于接收者与其无交互,而是由时间服务器周期性地广播来实现时间陷门的分发,因此可以保证接收者的隐私性,这种方式同时是目前主流的tre构造方法。但该方法存在的问题是:若时间服务器广播的时间跨度太大则会导致细粒度不够,跨度太小则会导致网络流量大大增加。目前的方案均无法在保证接收者隐私的情况下实现任意时间陷门的查询,需要提出新的方案以应对新的需求。

技术实现要素:

5.为了解决用户匿名查询时间陷门的问题,本发明提供一种基于广播加密和洋葱路由的时控性加密匿名查询方法和系统。

6.一方面,本发明提供一种基于广播加密和洋葱路由的时控性加密匿名查询方法,包括:

7.步骤1:时间服务器根据给定的安全参数生成其公私钥对和通用系统参数;

8.步骤2:密钥生成中心生成广播加密的主密钥并基于时间服务器生成的通用系统

参数,生成各路由节点的公钥,然后利用广播加密的主密钥和各路由节点的公钥生成各路由节点的私钥,并通过安全方式将各路由节点的公私钥对发送至各相应路由节点,以供路由节点用户将其公钥提交至目录服务器;

9.步骤3:基于时间服务器生成的通用系统参数,接收者生成其公私钥对;

10.步骤4:基于时间服务器生成的通用系统参数,发送者使用时间服务器的公钥和接收者的公钥生成给定明文消息m所对应的需在时间t后才能被解密的密文c,将该密文c发送至接收者;

11.步骤5:洋葱代理接收到接收者发送的时间陷门请求后,从目录服务器处选取9个路由节点,并将所选的9个路由节点每三个为一组分为三组以构造三层的洋葱;其中,将接收者的时间陷门请求作为最内层洋葱;构造的每层洋葱均由洋葱代理使用各路由节点的公钥和通用系统参数加密内层洋葱,生成所选路由节点均可解密的洋葱

12.步骤6:每层路由节点收到基于广播加密的洋葱后,使用其私钥,生成密文kn以及内层洋葱n表示洋葱层序号,n=1,2,3;

13.步骤7:当作为最内层洋葱的时间陷门请求到达时间服务器时,时间服务器解密获得请求时间t并生成对应的时间陷门s

t

,然后使用其私钥加密所述时间陷门s

t

后,按照原路返回加密后的时间陷门信息至洋葱代理;

14.步骤8:洋葱代理接收到回复洋葱后,解密获得时间陷门s

t

,以供接收者在指定时间t使用其私钥以及该时间陷门s

t

生成密文c所对应的明文信息m。

15.进一步地,步骤1具体包括:

16.根据给定的安全参数k,生成一个素数p,两个p阶的加法群g1、乘法群g2和一个双线性映射e:g1×

g2→

g2;

17.选择加密哈希函数h2:g2→

{0,1}

l

;随机选择一个一个生成元并设置时间服务器私钥对应时间服务器公钥ts

pub

=sp;其中,l为明文长度,明文空间为m={0,1}

l

,密文空间为

18.通用系统参数为params={p,g1,g2,e,l,p,ts

pub

,h1,h2}。

19.进一步地,步骤2具体包括:

20.密钥生成中心计算路由节点公钥随机选择作为广播加密的主密钥并设置p

pub

=s'p,设置路由节点私钥s

id

=s'q

id

;其中,id∈{0,1}

*

表示为每个路由节点所分配的字符串标识。

21.进一步地,步骤3具体包括:

22.接收者生成随机数作为该接收者的私钥

23.根据通用系统参数中的公共参数p,计算出该接收者的公钥upk=up。

24.进一步地,步骤4具体包括:

25.给定消息m,接收者的公钥upk=up,时间服务器的公钥ts

pub

=sp,发布时间t={0,1}

*

,发送者随机选取生成密文其中u=rp,k=e(rh1(t),up+sp)=e(h1(t),p)

r(u+s)

。

26.进一步地,步骤5具体包括:

27.在对每层洋葱进行加密时,洋葱代理随机选取并根据该层路由节点的公钥,计算辅助密钥和密文(ui,v),其中

28.以及该层洋葱其中,

29.洋葱的传递方式为:洋葱持有者依次向下层的三个路由节点发送会话请求,若收到响应信息则停止发送请求并向该响应节点发送洋葱;其中会话请求由哈希承诺来实现。

30.进一步地,步骤6具体包括:

31.每层路由节点收到基于广播加密的洋葱后,使用其私钥计算当前层洋葱所对应的密文kn:

[0032][0033]

依次获得内层洋葱k2,k1,k0以及反向密钥kbn。

[0034]

进一步地,步骤7中,按照原路返回加密后的时间陷门信息至洋葱代理的过程中,从时间服务器到洋葱代理的路径中的每个路由节点使用对应的反向密钥进行加密并发送给上一跳路由节点。

[0035]

进一步地,步骤8具体包括:

[0036]

洋葱代理接收到回复洋葱后,使用各层洋葱对应的密钥以及时间服务器的公钥进行解密,获得时间陷门s

t

;

[0037]

在指定的解密时间t到达之后,根据给定的密文c=《u,v》,接收者使用其私钥u和时间陷门s

t

计算中间参数k':

[0038]

k'=e(u,s

t

+uh1(t))

[0039]

=e(rp,sh1(t)+uh1(t))

[0040]

=e(rp,(s+u)h1(t))

[0041]

=e(p,h1(t))

r(s+u)

[0042]

=k

[0043]

最终解密得到明文信息

[0044]

另一方面,本发明提供一种基于广播加密和洋葱路由的时控性加密匿名查询系统,包括:系统用户、时间服务器、目录服务器、密钥生成中心、洋葱代理和路由节点;所述系统用户指发送者和接收者;

[0045]

所述时间服务器,用于根据给定的安全参数生成其公私钥对和通用系统参数;还用于当作为最内层洋葱的时间陷门请求到达时间服务器时,解密获得请求时间t并生成对应的时间陷门s

t

,然后使用其私钥加密所述时间陷门s

t

后,按照原路返回加密后的时间陷门信息至洋葱代理;

[0046]

所述密钥生成中心,用于生成广播加密主密钥,以及用于基于时间服务器生成的通用系统参数,生成各路由节点的公钥,然后利用广播加密的主密钥和各路由节点的公钥生成各路由节点的私钥,并通过安全方式将各路由节点的公私钥对发送至各相应路由节点,以供路由节点用户将其公钥提交至目录服务器;

[0047]

所述接收者,用于基于时间服务器生成的通用系统参数,生成其公私钥对,所述系统用户指发送者和接收者;所述发送者,用于基于时间服务器生成的通用系统参数,使用时间服务器的公钥和接收者的公钥生成给定明文消息m所对应的需在时间t后才能被解密的密文c,将该密文c发送至接收者;

[0048]

所述洋葱代理,用于接收到接收者发送的时间陷门请求后,从目录服务器处选取9个路由节点,并将所选的9个路由节点每三个为一组分为三组以构造三层的洋葱;其中,将接收者的时间陷门请求作为最内层洋葱;构造的每层洋葱均由洋葱代理使用各路由节点的公钥和通用系统参数加密内层洋葱,生成所选路由节点均可解密的洋葱还用于在接收到回复洋葱后,解密获得时间陷门s

t

,以供接收者在指定时间t使用其私钥及该时间陷门s

t

生成密文c所对应的明文信息m;

[0049]

所述路由节点,用于收到基于广播加密的洋葱后,使用其私钥,生成密文kn以及内层洋葱n表示洋葱层序号,n=1,2,3。

[0050]

本发明的有益效果:

[0051]

(1)本发明采用tor技术在基于交互式时间服务器的时间控制加密模型中引入匿名查询,用户通过在洋葱路由网络中构造的路由路径将陷门请求发送至时间服务器,时间服务器接收到请求后按照原路返回时间陷门给用户。该方案的每一个实体均无法获得用户的身份信息,实现了匿名查询。

[0052]

(2)利用广播加密技术,实现一次加密,多个节点均可进行解密。在洋葱的每一层中应用该技术,可以灵活添加节点数量以避免节点失效,保证洋葱的成功转发。

附图说明

[0053]

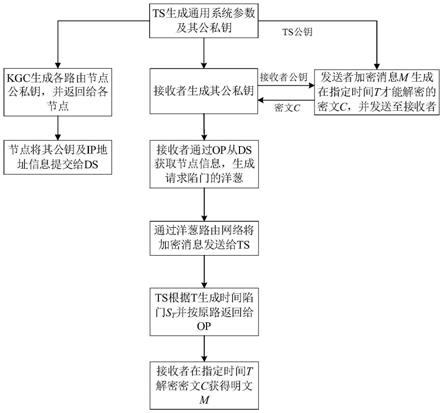

图1为本发明实施例提供的基于广播加密和洋葱路由的时控性加密匿名查询方法的流程示意图;

[0054]

图2为本发明实施例提供的构建的一种洋葱路由网络的结构示意图。

具体实施方式

[0055]

为使本发明的目的、技术方案和优点更加清楚,下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚地描述,显然,所描述的实施例是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

[0056]

如图1所示,本发明实施例提供一种基于广播加密和洋葱路由的时控性加密匿名查询方法(简称aq-tre方法),包括以下步骤:

[0057]

步骤1,运行setup算法,即:时间服务器(ts)根据给定的安全参数生成其公私钥对(ts

pub

,ts

priv

)和通用系统参数;

[0058]

具体地,根据给定的安全参数生成一个素数p,两个p阶的加法群g1、乘法群g2和一个双线性映射e:g1×

g2→

g2;

[0059]

选择加密哈希函数h2:g2→

{0,1}

l

;时间服务器私钥对应时间服务器公钥ts

pub

=sp;其中,l为明文长度,明文空间为m={0,1}

l

,密文空间为

[0060]

通用系统参数为params={p,g1,g2,e,l,p,ts

pub

,h1,h2}。

[0061]

步骤2,运行be_keygen算法,即:密钥生成中心(kgc)生成广播加密的主密钥并基于时间服务器生成的通用系统参数,生成各路由节点的公钥,然后利用广播加密的主密钥和各路由节点的公钥生成各路由节点的私钥,并通过安全方式将各路由节点的公私钥对发送至各相应路由节点,以供路由节点用户将其公钥提交至目录服务器(ds);

[0062]

具体地,密钥生成中心计算路由节点公钥随机选择一个作为广播加密的主密钥并设置p

pub

=s'p,设置路由节点私钥s

id

=s'q

id

;其中,id∈{0,1}

*

表示为每个路由节点所分配的字符串标识。

[0063]

步骤3,运行tre_keygen算法,即:基于时间服务器生成的通用系统参数,接收者生成其公私钥对(upk,usk);

[0064]

具体地,接收者生成随机数作为该接收者的私钥根据通用系统参数中的公共参数p,计算出该接收者的公钥upk=up。

[0065]

步骤4,运行tre_enc算法,即:基于时间服务器生成的通用系统参数,发送者使用时间服务器的公钥和接收者的公钥生成给定明文消息m所对应的需在时间t后才能被解密的密文c,将该密文c发送至接收者;

[0066]

具体地,给定消息m,接收者的公钥upk=up,时间服务器的公钥ts

pub

=sp,发布时间t={0,1}

*

,发送者随机选取生成密文其中u=rp,k=e(rh1(t),up+sp)=e(h1(t),p)

r(u+s)

。

[0067]

步骤5,运行be_enc算法,即:洋葱代理(op)接收到接收者发送的时间陷门请求后,从目录服务器处选取9个路由节点,并将所选的9个路由节点每三个为一组分为三组以构造三层的洋葱,如图2所示;其中,将接收者的时间陷门请求作为最内层洋葱;构造的每层洋葱

均由洋葱代理使用各路由节点的公钥和通用系统参数加密内层洋葱,生成所选路由节点均可解密的密文

[0068]

具体地,在对每层洋葱进行加密时,洋葱代理随机选取并根据该层路由节点的公钥,计算辅助密钥和密文其中

[0069]

以及该层洋葱其中,

[0070]

洋葱的传递方式为:洋葱持有者依次向下层的三个路由节点发送会话请求,若收到响应信息则停止发送请求并向该响应节点发送洋葱;其中会话请求由哈希承诺来实现,具体方式为:向orn发送一个随机数orn接收到则返回则返回校验h是否与相等,若相等则视为响应成功。orn表示在第n层洋葱成功响应并参与构造该路径的洋葱路由节点。

[0071]

需要说明的是,本实施例选取构建3层的洋葱路由网络,可以在满足匿名查询需求和解决部分节点失效问题的同时,保证算法的效率能够满足用户需求。

[0072]

步骤6,运行be_dec算法,即:每层路由节点收到基于广播加密的洋葱后,使用其私钥,生成密文kn以及内层洋葱n表示洋葱层序号,n=1,2,3;

[0073]

具体地,每层路由节点收到基于广播加密的洋葱后,使用其私钥计算当前层洋葱所对应的密文kn:

[0074][0075]

依次获得内层洋葱k2,k1,k0以及反向密钥kbn。

[0076]

步骤7,运行ts_rel算法,即:当作为最内层洋葱的时间陷门请求到达时间服务器时,时间服务器解密获得请求时间t并生成对应的时间陷门s

t

,然后使用其私钥加密所述时间陷门s

t

后,按照原路返回加密后的时间陷门信息至洋葱代理;

[0077]

具体地,时间服务器根据t生成时间陷门s

t

=s

·

h1(t),并使用其私钥加密后按照原路返回时间陷门信息;按照原路返回加密后的时间陷门信息至洋葱代理的过程中,从时间服务器到洋葱代理的路径中的每个路由节点使用对应的反向密钥进行加密并发送给上一跳路由节点。

[0078]

步骤8,运行tre_dec算法,即:洋葱代理接收到回复洋葱后,解密获得时间陷门s

t

,以供接收者在指定时间t使用其私钥以及该时间陷门s

t

生成密文c所对应的明文信息m。

[0079]

具体地,洋葱代理接收到回复洋葱后,使用各层洋葱对应的密钥以及时间服务器的公钥进行解密,获得时间陷门s

t

;

[0080]

在指定的解密时间t到达之后,根据给定的密文c=《u,v》,接收者使用其私钥u和时间陷门s

t

计算中间参数k':

[0081]

k'=e(u,s

t

+uh1(t))

[0082]

=e(rp,sh1(t)+uh1(t))

[0083]

=e(rp,(s+u)h1(t))

[0084]

=e(p,h1(t))

r(s+u)

[0085]

=k

[0086]

最终解密得到明文信息

[0087]

实施例2

[0088]

本发明实施例提供一种基于广播加密和洋葱路由的时控性加密匿名查询系统(简称aq-tre系统),包括:系统用户(发送者和接收者)、时间服务器、目录服务器、密钥生成中心、洋葱代理和路由节点等实体;

[0089]

所述时间服务器,用于根据给定的安全参数生成其公私钥对和通用系统参数;还用于当作为最内层洋葱的时间陷门请求到达时间服务器时,解密获得请求时间t并生成对应的时间陷门s

t

,然后使用其私钥加密所述时间陷门s

t

后,按照原路返回加密后的时间陷门信息至洋葱代理;

[0090]

所述密钥生成中心,用于生成广播加密的主密钥,以及用于基于时间服务器生成的通用系统参数,生成各路由节点的公钥,然后利用广播加密的主密钥和各路由节点的公钥生成各路由节点的私钥,并通过安全方式将各路由节点的公私钥对发送至各相应路由节点,以供路由节点用户将其公钥提交至目录服务器;

[0091]

所述接收者,用于基于时间服务器生成的通用系统参数,生成其公私钥对;所述发送者,用于基于时间服务器生成的通用系统参数,使用时间服务器的公钥和接收者的公钥生成给定明文消息m所对应的需在时间t后才能被解密的密文c,将该密文c发送至接收者;

[0092]

所述洋葱代理,用于接收到接收者发送的时间陷门请求后,从目录服务器处选取9个路由节点,并将所选的9个路由节点每三个为一组分为三组以构造三层的洋葱;其中,将接收者的时间陷门请求作为最内层洋葱;构造的每层洋葱均由洋葱代理使用各路由节点的公钥和通用系统参数加密内层洋葱,生成所选路由节点均可解密的密文还用于在接收到回复洋葱后,解密获得时间陷门s

t

,以供接收者在指定时间t使用其私钥以及该时间陷门s

t

生成密文c所对应的明文信息m;

[0093]

所述路由节点,用于收到基于广播加密的洋葱后,使用其私钥,生成密文kn以及内层洋葱n表示洋葱层序号,n=1,2,3。

[0094]

为了验证本发明方法和系统的性能,本发明还提供下述分析过程。

[0095]

(一)安全性分析

[0096]

本发明提出的aq-tre方案假定所选洋葱节点和时间服务器都是“诚实但好奇的”,它们都能按照规则要求履行自己的职责,不会主动地相互勾结,但都试图通过自己所获得的信息,分析并推测查询用户的身份信息。同时,还存在恶意攻击者监测通信信道等行为,非法获得用户的身份信息以及破坏通信。下面针对该方案可能遇到的威胁进行安全性分析,以证明aq-tre方案的安全性足以保证用户在保持匿名的条件下可以成功进行匿名查询。

[0097]

(1)本发明中所选洋葱路由节点和时间服务器能够推测出查询用户的身份信息的概率是可忽略的。

[0098]

对于路由节点而言,本发明使用的洋葱路由网络,其中的每个节点都只能知道该节点的上一跳和下一跳路由节点,并按照自己的职责对洋葱进行转发,很难知道整个路由的信息,从而无法得知洋葱的构造者也就是发送者的身份。每个洋葱节点均无法确定本节点在路径中的位置,以及是否为路径中的关键节点(入口节点或出口节点),从而无法接受贿赂。

[0099]

对于时间服务器而言,由于其接收到的是层层解密后的陷门请求,只能获得传递给自己消息的节点的信息,在返回陷门时,也只能按照原路径发给最后一跳路由节点。与时间服务器交互的只有最后一跳的路由节点,因此其无法推断发送请求的用户身份信息。

[0100]

(2)本发明中窃听者根据窃听内容可推测出的信息是可忽略的/可以防止监听攻击。

[0101]

本发明在洋葱网络内部进行陷门请求消息的传递时,可以防止监听攻击。在请求陷门阶段,窃听攻击者在洋葱路由网络内窃听到的信息只能反映相邻两个洋葱路由器之间的通讯,而无法获得整个路径的路由信息。洋葱路由网络内部的数据在进行传输的时候是经过层层加密的,即在网络内部传输的数据至少经过了一次加密(使用时间服务器公钥ts

pub

进行加密)。攻击者在不知道时间服务器私钥的情况下不可能构造出所需要的时间陷门。在返回陷门阶段,即使在极端情况下,攻击者获得了路径上所有洋葱路由节点的信息,仍无法在没有用户私钥的情况下解密消息。

[0102]

而在洋葱路由网络之外,窃听攻击者获得的密文是使用ecc加密算法加密过的,要获得其中的密文就意味着他必须要破译ecc加密算法。而对于目前的技术来说,破解ecc加密算法是非常困难的。从而保证了本发明在洋葱路由网络之外亦可以防止监听攻击。

[0103]

(3)本发明中共谋攻击成功的概率是可忽略的。

[0104]

共谋攻击是指一些参与通信的实体串通起来共享信息,以获得比单个实体更有价值的信息。一种情况是,路由节点共谋。攻击者提前在路由节点中部署大量恶意节点进行共谋攻击。这些恶意节点在未被攻击者启用时依靠真实的身份信息伪装成可信节点,并在攻击者启用时试图通过互相共享信息以获得所传递的消息或分析出消息来源。本发明中使用的是基于广播加密的洋葱路由路径构造方式,选择节点的方式是随机且过量的。即攻击者需保证恶意节点被尽可能地选中,且在构造路径时被使用,而当目录服务器中的恶意节点数量不够多时,攻击者破坏方案匿名性的概率极小。且路由节点在收到洋葱之前对于自己是否为被选节点毫不知情。因此本发明可抗路由节点共谋。

[0105]

(4)本发明可以抵御重放攻击。

[0106]

在一般tre方案中,攻击者可能会对陷门请求进行重放攻击。攻击者窃听到用户发送的请求后,可能会在用户下一次发送请求前将窃听包发送给时间服务器,而后时间服务器再次接收到真正的用户发送的请求时可能会忽略该请求,或者对该用户产生质疑而不予返回时间陷门。

[0107]

在本发明中,基于tor的tre陷门请求始终是新鲜的、限时的,在匿名连接过程中,每个洋葱节点在接收到的洋葱过期之前始终保存它,对于重放或者过期的洋葱,洋葱路由器一概不予接收,以此来防止重放攻击。定理得证。

[0108]

(5)本发明与一般tor方案相比具有较强的鲁棒性。

[0109]

本发明的目标是向时间服务器发送请求并及时接受返回陷门以解密消息。若恶意攻击者想要进行暴力攻击,其成功攻击具有时间限制,攻击者需在一定时间内完成破解。若攻击者想要通过恶意破坏某些节点以达到目的,本发明中的广播加密技术可以解决这一问题,即若某一或某些节点被攻击者恶意破坏,本发明可以自动使用备用节点构建路径且无需重新加密。定理得证。

[0110]

综上所述,本发明可以抵抗单点推测、监听攻击、共谋攻击、重放攻击并具有较强的鲁棒性,安全性足够保证用户在保持匿名的前提下成功地进行时间陷门的查询。

[0111]

(二)效率分析

[0112]

将aq-tre方案与现有的解决了节点失效的洋葱路由方案进行比较:aniket kate等人(文献2:kate a,zaverucha g m,goldberg i.pairing-based onion routing[c]//privacy enhancing technologies,international symposium,pet ottawa,canada,june,revised selected papers.dblp,2007.)的基于配对的洋葱路由(pairing-basedonionrouting,pb-or)方案。该方案基于配对进行洋葱路由电路的构造,在保持其余节点不变的情况下,仅替换失效节点信息。其优点主要是使用假名密钥协商保证用户的匿名性,与一般洋葱路由方案相比,大大减少了通信量,降低了构建电路的成本。但该方案在解决节点失效时仍需重新加密备选节点,耗时较大。

[0113]

为了对比pb-or方案和本发明这两个方案解决节点失效的耗时,将列举各方案中的基本操作并计算其对应耗时。本发明的程序运行环境为:intel(r)core(tm)i7-2600 cpu 3.4ghz处理器,8gb内存,microsoftvisualstudio2010。

[0114]

使用以上环境基于miracl大数运算库并以987654321为随机数种子进行运算,以exp

ec

的耗时为基本比重,计算每种运算相对于exp

ec

运算的近似耗时,得到每个基本运算的耗时如表1所示。其中bp表示配对操作、pm

ec

表示g1中的点乘操作、pa

ec

表示g1中的加减操作、exp

ec

表示g2中的幂运算、xor

ec

表示g2上的异或运算、h1表示将任意长度的二进制字符串映射到h2表示将任意长度的二进制字符串映射到g1。

[0115]

表1本运算相对于点乘运算的耗时统计表

[0116]

[0117][0118]

为进行效率对比,在此做一个规定:假设在pb-or方案中构造的是三层洋葱路由,且为了达到与本发明同样的效率,其每层洋葱均失效一次。失效节点表现为发送消息无反应,不涉及解密操作,由发送者重新选择备用节点并发送。为了更加精确,将比较aq-tre方案中的be_enc和be_dec阶段与pb-or方案创建电路阶段时的加密和解密阶段。

[0119]

首先在aq-tre方案中,假设用户已经选择所需9个节点的信息(公钥、ip地址),并将其分为三组,每组节点均使用广播加密进行加密,即be_enc阶段,需要进行以下操作:

①

4个pa

ec

操作计算成本为0.0284;

②

3个pm

ec

操作计算成本为3;

③

1个bp、1个h2、1个xor

ec

操作计算成本为3.7106;总成本为6.739。由于每层洋葱均需要进行一次广播加密,故be_enc阶段的计算总成本为6.739*3=20.217。

[0120]

将构建好的洋葱发送给每层路由节点后,有效节点需要使用自己的私钥进行解密操作共涉及1个bp、1个h2、1个xor

ec

操作,计算成本为3.7106*3=11.1318。故aq-tre方案解决节点失效的相对耗时共为38.078。

[0121]

对于pb-or方案,在其加密阶段,假设用户对电路中的路由节点选择完毕,则需对其中每个节点进行以下操作其中涉及2个pm

ec

、1个exp

ec

、1个bp操作,计算成本为6.3721*3=19.1163。生成洋葱后发给路由节点,节点需使用用户假名riu和自己的私钥计算其中涉及1个bp操作3.3721。

[0122]

对于加密阶段,失效每一个节点时,需重新加密该更新节点共1+1+1=3次。对于解密阶段,失效每一个节点时,重复前面所有的操作即共解密1+2+3=6次。故总计算成本为19.1163+3*6.3721+6*

[0123]

3.3721=58.4652。

[0124]

因此,两个方案解决节点失效的基本操作如表2所示,下面我们基于表1,对两个方案进行成本的比较。

[0125]

表2 aq-tre和pb-or计算成本的比较

[0126]

协议aq-trepb-or加密阶段3*(4*pm

ec

+3*pa

ec

+bp+h2+xor

ec

)6*(2*pm

ec

+exp

ec

+bp)解密阶段3*(pm

ec

+bp+h2+xor

ec

)6*bp合计38.07858.4652

[0127]

可以看出,在上述情境下,aq-tre方案与pb-or方案相比,时间效率提高了约34.8%。实际上,本发明可以解决每层洋葱失效两个节点的情况而保持效率不变,同时具有很好的可扩展性。

[0128]

最后应说明的是:以上实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照前述实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本发明各实施例技术方案的精神和范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1