一种用于可穿戴设备的数据安全传输方法与流程

1.本发明属于边缘计算与信息安全领域,涉及一种用于可穿戴设备的数据安全传输方法。

背景技术:

2.微电子技术、计算机技术和无线通信技术的高速发展使得可穿戴设备具备更多新的特征,例如更强的计算能力、存储能力、数据传输能力以及更加友好的人机交互能力等。另一方面,可穿戴设备内部集成的传感器类型日趋多样化,包括陀螺仪、加速计、麦克风、数字罗盘和摄像头等。基于这些可穿戴传感器,大量感知型应用方兴未艾,极大地便利了人们的日常生活,也深刻地影响着人们的生活习惯。例如群智感知类型的应用,能够通过采集用户的行为数据和周边环境的信息,提取出查询者感兴趣的关键信息并将查询结果发送给查询者。

3.近年来,虽然可穿戴设备相关学术研究和产业推广均得到了长足进步,但是现有的工作主要关注新型移动应用的设计与研发、数据采集技术的研究与部署、产品形态和人机交互的人性化设计与实现等内容,而对于可穿戴设备应用相关的安全研究目前仍有许多不足,例如可穿戴设备之间的安全数据传输、安全数据存储、可穿戴设备用户的隐私保护等。

4.数据对于各类实际应用至关重要。可穿戴设备作为终端设备,在采集到目标数据后需要将数据传输至服务器,从而由服务器利用数据挖掘技术提取有效信息完成预期任务。另外,由于可穿戴设备采集以及传输的数据中往往包含有关用户的敏感信息,因此可穿戴设备间的安全数据传输机制对于确保其衍生应用的实际可用性与安全性至关重要。

5.传统的对称加密以及非对称加密机制仍是目前用于实现可穿戴设备间安全数据传输的主要技术手段。然而,传统对称加密机制通常涉及密钥分发、密钥更新等一系列操作,使得此类机制不能高效的应用于移动边缘计算场景。非对称加密机制虽然实际安全性较高,但计算复杂度高又使其无法高效地应用于资源受限的网络环境。

6.综上所述,有必要发明一种高效的数据安全传输机制。通过该机制可以广泛地为各类可穿戴设备提供数据安全传输保护,并保证在不影响数据传输过程安全性的前提下确保传输效率,从而保证使用该机制能够广泛地为各类物联网应用提供安全、高效的数据传输服务。

技术实现要素:

7.为了至少解决上述技术问题之一,本发明采用的技术方案是提出一种用于可穿戴设备的数据安全传输方法,该方法使用无线信道传输特性作为共享秘密为合法通信节点生成共享密钥,从而保证合法节点之间的数据传输安全性。该数据安全传输方法仅要求设备具有网络通信硬件即可实现,因此能够广泛地应用于各种由可穿戴设备实现的边缘计算应用场景,显著地提高数据传输的安全性以及灵活性。

8.为了至少实现上述目的之一,本发明采用的技术方案为:

9.本发明提供的一种用于可穿戴设备的数据安全传输方法,包括以下步骤:

10.步骤一,信道探测,所述可穿戴设备之间发送信道探测数据包,每轮信道探测期间,发起节点向接收节点发送探测信号,所述接收节点接收到所述探测信号后立即回发响应信号;所述发起节点通过收到的所述响应信号提取发起节点信道数据;所述接收节点通过收到的所述探测信号提取接收节点信道数据;

11.步骤二,信道数据预处理,利用线性回归函数分别对所述发起节点信道数据和所述接收节点信道数据进行预处理,去除所述发起节点信道数据和接收节点信道数据中的奇异点和部分噪声;

12.步骤三,信道数据量化和编码,对预处理后的发起节点信道数据和接收节点信道数据进行多级量化以及格雷编码,获得发起节点比特序列和接收节点比特序列;

13.步骤四,信息协调,所述发起节点和接收节点通过信息协调过程完成纠错,使发起节点和接收节点获得完全相同的比特序列;

14.步骤五,保密增强,所述发起节点和接收节点分别使用相同的2阶全域哈希函数对纠错后的比特序列进行处理,获得发起节点与接收节点之间的共享密钥;

15.步骤六,安全数据传输,所述发起节点和接收节点中的任一节点利用步骤五获得的所述共享密钥对传输的数据进行加密后传输,另一节点通过所述共享密钥解密获得数据。

16.进一步地,步骤一中,所述发起节点和接收节点探测信道的工具采用icmp ping或nmap或netscan。

17.进一步地,步骤一中,每轮信道探测的时间间隔需要小于等于相干时间。

18.进一步地,步骤二中,预处理过程结束后,获得的发起节点信道数据和接收节点信道数据的长度相同。

19.进一步地,步骤三中,多级量化的方法采用均匀量化或基于累积分布函数的量化过程。

20.进一步地,步骤三中,量化以及编码过程结束后,获得的发起节点信道数据和接收节点信道数据是长度相同的二进制比特序列。

21.进一步地,步骤四中,比特序列纠错的方法采用交互式cascade法或纠错码。

22.进一步地,所述纠错码采用ldpc码、bch码或rs码。

23.进一步地,步骤六中,当安全数据传输期间发现所述共享密钥失效或使用次数达到预设值,则直接丢弃所述共享密钥,并重启步骤一至步骤五生成新的共享密钥用于后续的安全数据传输。

24.进一步地,所述数据安全传输方法可用于边缘计算应用场景。

25.本发明还提供一种上述任一的数据安全传输方法的应用,所述应用包括边缘计算应用。

26.本发明提供的一种用于可穿戴设备的数据安全传输方法与现有技术相比,本发明的有益效果在于:

27.(1)可穿戴设备仅通过探测彼此间的通信信道,对各自获得的信道状态进行量化、编码、纠错以及保密增强等操作,即可生成共享密钥,利用可穿戴设备间的通信信道状态作

为秘密源为相关节点生成共享密钥,并利用该共享密钥确保数据传输的安全性;

28.(2)合法节点在进行若干轮信道探测后,可再次发起密钥生成过程更新彼此之间的共享密钥,信号传输的特征保证各周期生成的共享密钥之间统计独立,从而保证了数据传输的长期安全性;

29.(3)本技术的数据安全传输方法不需要场景中存在密钥管理中心或可信第三方,整个流程不涉及类似非对称加密过程中的复杂计算,结合“一次一密”机制,能够实现信息论安全,即所谓“绝对安全”;

30.(4)本技术的数据安全传输方法的整个实现过程不需要其他节点或额外硬件的支持,因此该方法能够广泛地应用于任何网络场景中。

附图说明

31.图1为本发明数据安全传输方法实现流程图;

32.图2为本发明有效的信道数据示意图;

33.图3为本发明线性回归预处理后信道数据示意图。

具体实施方式

34.为了使本领域技术人员更好地理解本发明的技术方案,下面结合具体实施例对本发明作进一步的详细说明。请注意,下面描述的实施例是示例性的,仅用于解释本发明,而不能理解为对本发明的限制。实施例中未注明具体技术或条件的,按照本领域内的文献所描述的技术或条件或者按照产品说明书进行。

35.以下,将通过具体实施例对本发明提供的一种用于可穿戴设备的数据安全传输方法作详细说明:

36.图1为本技术数据安全传输方法的实现流程图。整个方法包含信道探测、信道数据预处理、量化和编码、信息协调、保密增强以及安全数据传输六个步骤。如上所述,前五个步骤主要是合法节点之间利用无线信道数据生成共享密钥,第六个步骤则是合法节点之间利用共享密钥加密数据,确保传输数据的保密性。

37.以两个节点(记为节点a、b,其中节点a为数据传输请求发起节点,b为接收节点)进行安全数据传输为例,说明本方法具体的一个实现案例。

38.第一步,信道探测

39.节点a通过icmp ping程序向节点b发送探测包。根据icmp ping程序的规则,节点b收到ping探测包后立即返回响应。如此,两个节点之间完成单轮信道探测,每轮信道探测的时间间隔需要小于等于相干时间。所谓相干时间就是信道保持恒定的最大时间差范围,发射端的同一信号在相干时间之内到达接收端,信号的衰落特性完全相似,接收端认为是一个信号。为保证整个密钥生成过程的有效性以及效率,信道探测过程完成多轮,以保证生成足够长的密钥且信道探测阶段执行时间不宜过长,因此,节点a可以每秒发送20-50个icmp ping探测包,从而在短时间内使得两个节点足够多的探测包用于生成预期长度的密钥(通常长为128位、256位、512位)。

40.两个节点获得足够的探测包后,利用wireshark、network monitor或其他类似网络嗅探工具分析每个探测包头部,从中提取接收信号强度表征对应时刻的信道状态。

41.上述过程结束后,节点a和b获得相同长度序列和序列中的元素为不同时刻的接收信号强度。根据信号传输的空间去相关特性,信道探测期间即使存在不可信第三方节点监听整个过程,只要保证第三方节点距离超过合法节点半个波长即可保证合法节点采集的信道数据是私密的。

42.第二步,信道数据预处理

43.由于探测过程存在的信道干扰以及噪声等,信道数据序列和虽然高度相关,但不是完全相同。如图2所示,原始的信道数据序列中包含诸多小尺度细节变化。这些小尺度变化会造成后期量化和编码得到的比特序列之间的误码。因此,合法节点使用相同的线性回归函数进行去处理得到序列和图3为经过预处理后的数据序列,可以看到数据序列对应的曲线变得更加平滑,部分小尺度细节变化被去除。预处理过程结束后,合法节点之间获得的仍是长度相同的数据序列,且序列之间的相关性更高。

44.第三步,量化和编码

45.信道数据预处理结束后,节点a和b需要将和转化为二进制比特序列。以节点a为例,节点a利用累积分布函数以及量化水平n计算对应的各量化区间的阈值,从而确定量化区间。具体计算基于如下公式:

[0046][0047][0048]

其中thj表示的是第j个阈值,而binj则表示第j个量化区间。节点b使用相同的方法确定对应的各量化区间。

[0049]

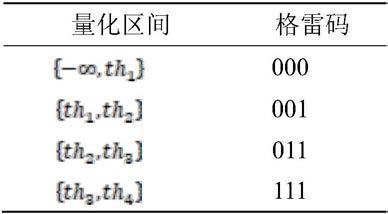

当节点a和节点b确定各自信道数据对应的量化区间后,根据量化水平确定格雷码编码。以量化水平n=8为例,各区间对应的格雷码码值如表1所示。

[0050]

表1量化水平n=8时,各量化区间对应的格雷码码值

[0051]

[0052][0053]

结合量化区间以及对应的格雷码码值,节点a和节点b可以将数据序列和转化为和

[0054]

第四步,信息协调

[0055]

经过量化和编码后,节点a和节点b分别获得比特序列和和虽然高度相关,但仍存在部分误码。节点a和节点b通过cascade方案定位以及纠正和之间的不匹配位。当信道传输错误率低于15%时,cascade方案能够高效纠正不匹配位。执行cascade方案期间,节点a和节点b将各自的和分块。接着,其中一个节点向另一个节点发送每块的奇偶校验位。通过比对奇偶校验位,两个用户能够定位不匹配位进而实现纠错。经过信息协调后,节点a和节点b能够获得共享比特串t

ab

。然而,信息协调过程会泄漏部分关于比特序列的信息。

[0056]

第五步,保密增强

[0057]

信息协调会泄漏部分信息给攻击者,从而降低了密钥的随机性。为了消除这一影响并保证密钥的随机性,合法节点之间还需要进行保密增强获得最终的共享密钥。节点a和节点b对t

ab

使用2阶全域哈希函数进行哈希操作。2阶全域哈希函数是用来实现随机数生成器的一个常用方法,用来从具有较差随机性的输入串中生成与输入独立、随机性高、分布均匀的比特序列。本实施例中2阶全域哈希函数由所有具备以下形式的方程h:{1

…

m}

→

{0,1}m构成:

[0058]g(a,b)

(x)=(ax+b)mod pm[0059]h(a,b)

(x)=g

(a,b)

(x)mod m

[0060]

其中,a∈{1,

…

,p

m-1}且b∈{0,...,p

m-1}。m的值为2

256

,而pm是大于m的素数。m则由输入二进制比特串的熵确定。

[0061]

保密增强过程中,两个节点先将t

ab

划分为多个长度为256位的子块。其中一个节点确定上述2阶全域哈希函数的参数并发送给另一个节点从而保证了两个用户使用相同的私密放大过程。最终,通过私密放大,两个用户能够获得共享的密钥key

ab

。通常可以使用nist的随机数测试工具key

ab

的随机性。通过测试的key

ab

能够用来作为密钥保证两个用户之后的通信安全。

[0062]

第六步,安全数据传输

[0063]

节点a和节点b通过上述流程获得了共享密钥key

ab

。若其中某个节点想要向另外一个节点发送数据,则使用共享密钥key

ab

对数据完成加密操作后进行传输即可。若使用key

ab

进行安全数据传输期间发现key

ab

失效或使用次数达到预设值,则可以直接丢弃该密钥并重

启上述流程生成新的密钥用于后续安全数据传输。

[0064]

在本说明书的描述中,参考术语“一个实施例”、“一些实施例”、“示例”、“具体示例”、或“一些示例”等的描述意指结合该实施例或示例描述的具体特征、结构、材料或者特点包含于本发明的至少一个实施例或示例中。在本说明书中,对上述术语的示意性表述不必针对的是相同的实施例或示例。而且,描述的具体特征、结构、材料或者特点可以在任一个或多个实施例或示例中以合适的方式结合。此外,在不相互矛盾的情况下,本领域的技术人员可以将本说明书中描述的不同实施例或示例以及不同实施例或示例的特征进行结合和组合。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1