一种5G核心网用户身份鉴权流程的制作方法

一种5g核心网用户身份鉴权流程

技术领域

1.本发明涉及移动通信技术领域,特别是一种5g核心网用户身份鉴权流程。

背景技术:

2.在移动通信系统中,核心网内传递的信息均为明文传输,没有防护措施。对于电力专网安全需求场景,应保证核心网内信息传递的安全性,特别是敏感信息、安全相关信息。根据移动通信系统用户鉴权流程的标准规范,鉴权网元需生成密钥并推送至核心网并生成空口密钥,用户信息安全防护才能生效。一旦安全密钥在核心网内传递时发生恶意破解或泄露,将导致用户信息泄露的风险。

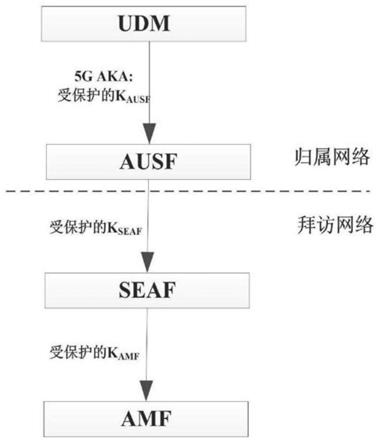

3.在5g中,终端与基站之间的rrc信令、用户面数据以及终端与核心网之间的nas信令同样要进行保护,这就意味着基站和amf都能够正确获取对应的密钥。基于5g网络部署的灵活性,5g的密钥体系更为复杂,中间密钥包含终端基站用户鉴权服务实体的kausf、拜访网络安全锚点实体的kseaf,如图1所示,在5g aka鉴权流程中,终端基站的统一数据管理中心(udm)根据鉴权方式将kausf传递给ausf,ausf将生成的kseaf传递给终端基站的seaf,seaf在鉴权成功后又会将生成的kamf传递给amf,所有密钥的传递都是明文传递,任意一段传输的密钥被窃取都将导致后续安全防护面临破解的危险。

技术实现要素:

4.针对上述技术问题,本发明提出了一种5g核心网用户身份鉴权流程。

5.一种5g核心网用户身份鉴权流程,包括如下步骤:

6.(1)终端侧发送鉴权请求;

7.(2)核心网生成鉴权向量;

8.(3)对鉴权向量中的密钥信息进行加密,并生成鉴权响应消息;

9.(4)将鉴权响应回复至终端侧,终端计算出鉴权请求;

10.(5)核心网根据鉴权请求分辨鉴权是否通过。

11.进一步的,所述步骤(3)中加密采用分组加密算法对鉴权向量中的密钥信息进行加密。

12.进一步的,终端侧网元为ausf、udm,操作如下:

13.a.ausf收到终端鉴权请求,并将其送至udm;udm生成归属鉴权向量(rand||xres*||kausf||autn);

14.b.利用密钥kt1对ausf安全密钥kausf进行加密,得到加密后的ausf安全密钥kausf’;

15.c.udm将鉴权向量中的kausf替换为加密后的安全密钥kausf’,得到经过保护的鉴权向量,并将经过保护的鉴权向量发送至ausf;

16.d.ausf接收来自udm经过保护的鉴权向量,利用密钥kt1将所述经过鉴权向量中的kausf’解密;

17.e.由ausf生成seaf安全密钥kseaf和hxres*;

18.f.ausf利用密钥kt2对生成的seaf安全密钥kseaf进行加密,得到加密后的安全密钥kseaf’,生成经过保护的鉴权向量rand||xres*||kseaf’||autn,放入鉴权响应消息中;

19.g.ausf向终端基站侧发送所述鉴权响应消息,以便终端基站侧判断是否鉴权通过;

20.h.ausf接收终端基站侧发送的终端鉴权请求,对鉴权结果进行判断:

21.i.ausf对比xres*和终端鉴权请求中的res*如果一致,判定鉴权通过。

22.进一步的,在正常终端鉴权流程中,所述sn name字段表示为:“服务标识:snid”,其中服务标识为“5g”;当需要获取所述的密钥kt1、kt2时,设置所述sn name的服务标识为事先约定的更新代号cipher,所述sn name字段表示为:“cipher:sn id”。

23.进一步的,所述终端基站侧的网元包括seaf、ue,在终端基站侧内部执行以下操作:

24.a.seaf收到终端ue的注册,向终端基站侧发送鉴权请求,以便终端基站侧根据该鉴权请求生成鉴权向量及鉴权响应消息;

25.b.seaf接收所述终端基站侧发送的鉴权响应消息,该消息包括rand||xres*||kseaf’||autn,seaf使用密钥kt2解密kseaf’得到kseaf,同时保存seaf向ue发送鉴权请求;

26.g.ue进行鉴权计算;

27.h.若ue通过用户认证,将计算出的res*发送至seaf;

28.i.seaf接收终端ue发送的反馈信息res*,计算xres*并与hxres*对比,一致则判定终端基站侧鉴权通过;

29.j.seaf判定终端基站侧鉴权通过后向终端基站侧发送终端鉴权请求,所述终端鉴权请求中包括反馈信息res*,以便终端基站侧根据所述终端鉴权请求判断终端基站侧是否鉴权通过。

30.进一步的,所述终端鉴权流程步骤如下:

31.步骤s1:seaf收到终端用户ue注册后,判断当前网络的密钥需要更新,执行:步骤s1-1:生成本地临时公私钥对tpk1和tsk1;

32.步骤s1-2:本地保存tsk1,将sn name字段中的sn id替换为tpk1,sn name字段中的服务标识设为事先约定的更新代号,生成特殊构造的sn name;

33.步骤s2:seaf向终端基站侧发送鉴权请求,携带所述特殊构造的sn name,以便终端基站侧根据所述特殊构造的sn name生成密钥;

34.步骤s3:seaf接收终端基站侧发送的鉴权响应消息,seaf检测鉴权向量中amf字段为更新码,执行:提取autn中的tpk4,与tsk1计算出seaf与ausf之间新的密钥kt2并保存;

35.步骤s4:seaf向终端ue发送鉴权请求;

36.步骤s5:终端根据3gpp标准校验鉴权向量中的autn字段,校验失败,判断本次鉴权失败,结束鉴权流程。

37.本发明的有益效果是:本发明提供的基于电力专网通信的安全增强型5g核心网用户身份鉴权流程,利用推送密钥对核心网传输的密钥信息进行加密,有效防止密钥信息的泄露,实现在线、用户无感、低成本、高效率、低系统改造的密钥信息在核心网中的推送保护,避免由于明文传输的密钥泄露导致的安全措施失效。

附图说明

38.图1为5g aka鉴权流程;

39.图2为本发明鉴权流程图;

40.图3为鉴权方式为5g aka时核心网密钥信息加密传输流程图;

41.图4为推送密钥kt1和kt2的协商和更新参考流程图。

具体实施方式

42.以下通过特定的具体实例说明本发明的实施方式,本领域技术人员可由本说明书所揭露的内容轻易地了解本发明的其他优点与功效。本发明还可以通过另外不同的具体实施方式加以实施或应用,本说明书中的各项细节也可以基于不同观点与应用,在没有背离本发明的精神下进行各种修饰或改变。需说明的是,在不冲突的情况下,以下实施例及实施例中的特征可以相互组合。

43.实施例1

44.如图2所示,一种5g核心网用户身份鉴权流程,包括如下步骤:

45.(1)终端侧发送鉴权请求;

46.(2)核心网生成鉴权向量;

47.(3)对鉴权向量中的密钥信息进行加密,并生成鉴权响应消息;

48.(4)将鉴权响应回复至终端侧,终端计算出鉴权请求;

49.(5)核心网根据鉴权请求分辨鉴权是否通过。

50.所述步骤(3)中加密采用分组加密算法对鉴权向量中的密钥信息进行加密。

51.与现有技术相比,本实施例提供的基于电力专网通信的安全增强型5g核心网用户身份鉴权流程,利用推送密钥对核心网传输的密钥信息进行加密,有效防止了密钥信息的泄露,实现了在线、用户无感、低成本、高效率、低系统改造的密钥信息在核心网中的推送保护,避免由于明文传输的密钥泄露导致的安全措施失效。

52.实施例2

53.所述终端侧网元为ausf、udm,操作如下:

54.a.ausf收到终端鉴权请求,并将其送至udm;udm生成归属鉴权向量(rand||xres*||kausf||autn);

55.b.利用密钥kt1对ausf安全密钥kausf进行加密,得到加密后的ausf安全密钥kausf’;

56.c.udm将鉴权向量中的kausf替换为加密后的安全密钥kausf’,得到经过保护的鉴权向量,并将经过保护的鉴权向量发送至ausf;

57.d.ausf接收来自udm经过保护的鉴权向量,利用密钥kt1将所述经过鉴权向量中的kausf’解密;

58.e.由ausf生成seaf安全密钥kseaf和hxres*;

59.f.ausf利用密钥kt2对生成的seaf安全密钥kseaf进行加密,得到加密后的安全密钥kseaf’,生成经过保护的鉴权向量rand||xres*||kseaf’||autn,放入鉴权响应消息中;

60.g.ausf向终端基站侧发送所述鉴权响应消息,以便终端基站侧判断是否鉴权通过;

61.h.ausf接收终端基站侧发送的终端鉴权请求,对鉴权结果进行判断:

62.i.ausf对比xres*和终端鉴权请求中的res*如果一致,判定鉴权通过。

63.在正常终端鉴权流程中,所述sn name字段表示为:“服务标识:snid”,其中服务标识为“5g”;当需要获取所述的密钥kt1、kt2时,设置所述sn name的服务标识为事先约定的更新代号cipher,所述sn name字段表示为:“cipher:sn id”。

64.通过给出鉴权方式为5g aka时终端基站侧网元ausf、udm之间的密钥信息加密传输过程,能够有效保证传输过程的安全性,有效缓解或解决空口信息被窃取的问题。

65.实施例3

66.所述终端基站侧的网元包括seaf、ue,在终端基站侧内部执行以下操作:

67.a.seaf收到终端ue的注册,向终端基站侧发送鉴权请求,以便终端基站侧根据该鉴权请求生成鉴权向量及鉴权响应消息;

68.b.seaf接收所述终端基站侧发送的鉴权响应消息,该消息包括rand||xres*||kseaf’||autn,seaf使用密钥kt2解密kseaf’得到kseaf,同时保存seaf向ue发送鉴权请求;

69.c.ue进行鉴权计算;

70.d.若ue通过用户认证,将计算出的res*发送至seaf;

71.e.seaf接收终端ue发送的反馈信息res*,计算xres*并与hxres*对比,一致则判定终端基站侧鉴权通过;

72.f.seaf判定终端基站侧鉴权通过后向终端基站侧发送终端鉴权请求,所述终端鉴权请求中包括反馈信息res*,以便终端基站侧根据所述终端鉴权请求判断终端基站侧是否鉴权通过。

73.所述终端鉴权流程步骤如下:

74.步骤s1:seaf收到终端用户ue注册后,判断当前网络的密钥需要更新,执行:步骤s1-1:生成本地临时公私钥对tpk1和tsk1;

75.步骤s1-2:本地保存tsk1,将sn name字段中的sn id替换为tpk1,sn name字段中的服务标识设为事先约定的更新代号,生成特殊构造的sn name;

76.步骤s2:seaf向终端基站侧发送鉴权请求,携带所述特殊构造的sn name,以便终端基站侧根据所述特殊构造的sn name生成密钥;

77.步骤s3:seaf接收终端基站侧发送的鉴权响应消息,seaf检测鉴权向量中amf字段为更新码,执行:提取autn中的tpk4,与tsk1计算出seaf与ausf之间新的密钥kt2并保存;

78.步骤s4:seaf向终端ue发送鉴权请求;

79.步骤s5:终端根据3gpp标准校验鉴权向量中的autn字段,校验失败,判断本次鉴权失败,结束鉴权流程。

80.在正常终端鉴权流程中,所述sn name字段表示为:“服务标识:snid”,其中服务标识为“5g”;当需要获取所述的密钥kt1、kt2时,设置所述sn name的服务标识为事先约定的更新代号cipher,所述sn name字段表示为:“cipher:sn id”。

81.通过给出鉴权方式为5g aka时终端基站侧网元seaf、ue之间的信息传输过程,能够有效保证传输过程的安全性,有效缓解或解决空口信息被窃取的问题。

82.实施例4

83.如图3所示,公开了鉴权方式为5g aka时核心网密钥信息加密传输流程,步骤如

下:

84.步骤s1:根据3gpp标准流程,seaf收到终端用户ue的注册,向终端用户的终端基站侧网元ausf发送鉴权请求,将supi(subscription permanent identifier,注册用户永久识别码)以及服务网络名称(sn name)等信息发送至ausf;

85.步骤s2:根据3gpp标准流程,ausf将鉴权请求信息发送至udm;

86.步骤s3:udm生成鉴权向量,并对其中的密钥信息进行加密:

87.步骤s3-1:根据3gpp标准流程,udm生成的5g归属鉴权向量包括rand(随机数)、xres(expected response,期望响应)、kausf(ausf安全密钥)、autn(authentication token,认证令牌),具体表示为rand||xres*||kausf||autn,其中,“||”表示首尾相连拼在一起;

88.步骤s3-2:udm使用分组加密算法对kausf进行加密,得到加密后的ausf安全密钥kausf’,加密使用的密钥为预先协商好的推送密钥kt1;

89.步骤s4:udm将原鉴权向量中的kausf替换为加密后的ausf安全密钥kausf’,得到经过保护的5g归属鉴权向量,并将经过保护的5g归属鉴权向量发送至ausf;

90.步骤s5:ausf接收udm发送的经过保护的5g归属鉴权向量,并对其进行处理:

91.步骤s5-1:ausf使用预先协商好的推送密钥kt1将经过保护5g归属鉴权向量中的kausf’解密出来;

92.步骤s5-2:根据3gpp标准流程,由ausf生成seaf安全密钥kseaf,并利用5g归属鉴权向量中的xres*计算得到hxres*(hash expected response,通过xres*推导出的期望响应杂凑值);

93.步骤s5-3:由ausf对seaf安全密钥kseaf进行加密,得到加密后的seaf安全密钥kseaf’,加密使用的密钥为预先协商好的推送密钥kt2,并结合kseaf’生成经过保护的5g鉴权向量rand||xres*||kseaf’||autn,并将其放入鉴权响应消息中;

94.步骤s6:根据3gpp标准流程,ausf向终端基站侧seaf发送鉴权响应,响应中携带经过保护的5g鉴权向量;

95.步骤s7:seaf使用预先协商好的推送密钥kt2将5g鉴权向量中的kseaf解密出来,同时保存hxres*;

96.步骤s8:根据3gpp标准流程,seaf向终端ue发送鉴权请求;

97.步骤s9:根据3gpp标准流程,终端ue进行鉴权计算;

98.步骤s10:若终端ue通过用户认证,将计算出的res*发送至seaf;

99.步骤s11:根据3gpp标准流程,seaf接收终端ue发送的反馈信息res*,计算xres*并与hxres*对比,一致则判定终端基站侧鉴权通过;

100.步骤s12:根据3gpp标准流程,seaf向ausf发送终端鉴权请求;

101.步骤s13:根据3gpp标准流程,ausf收到终端鉴权请求后,对鉴权结果进行判断:ausf对比xres*和res*,如果一致,判定终端基站侧鉴权成功;

102.步骤s14:根据3gpp标准流程,ausf向seaf发送鉴权响应。

103.实施例5

104.如图4所示,公开了推送密钥kt1和kt2的协商和更新参考流程,以seaf与ausf、ausf与udm之间的流程为例,当seaf判断当前的网络尚未协商出推送密钥kt1和kt2或当前

使用的kt1、kt2需要进行更换时,将借用一次终端鉴权的流程完成推送密钥的协商和更新,参考实现方案中推送密钥的生成采用e c c d h(elliptic-curve computation diffie-hellman,椭圆曲线密码体制)算法。包括以下步骤:

105.步骤s1:seaf收到终端用户ue注册后,判断当前网络推送密钥需要更新,执行:

106.步骤s1-1:生成本地临时公私钥对tpk1和tsk1;

107.步骤s1-2:本地保存tsk1,将sn name字段中的sn id替换为tpk1,sn name字段中的服务标识设为更新代号,也即事先约定的特定字段,如“cipher”;在正常终端鉴权流程中,所述sn name字段表示为:“服务标识:sn id”,其中服务标识为“5g”;当需要获取所述推送密钥kt1、kt2时,设置所述sn name的服务标识为事先约定的更新代号cipher,表示为:“cipher:sn id”的服务标识保持为更新代号;

108.步骤s4:根据3gpp标准流程,ausf向udm请求鉴权信息,携带的sn name为特殊构造;

109.步骤s5:udm收到请求鉴权信息后,发现其中sn name的服务标识为更新代号,执行:

110.步骤s5-1:生成本地临时公私钥对tpk3和tsk3;

111.步骤s5-2:提取sn name中的tpk2,与tsk3计算出ausf与udm之间新的推送密钥kt1;

112.步骤s5-3:按照3gpp标准生成鉴权向量,将tpk3放入鉴权向量中的autn,并将autn中的amf字段设置为更新码,也即事先约定的能与5g标准区分的值,如0xfe;

113.步骤s6:udm将特殊构造的鉴权向量发送给ausf;

114.步骤s7:ausf收到udm传来的鉴权向量后,发现鉴权向量中amf字段为更新码,判断为推送密钥的更新流程,执行:

115.步骤s7-1:提取autn中的tpk3,与tsk2计算出ausf与udm之间新的推送密钥kt1;

116.步骤s7-2:生成本地临时公私钥对tpk4和tsk4;

117.步骤s7-3:通过tsk4和之前保存的tpk1计算seaf与ausf之间的推送密钥kt2;

118.步骤s7-4:将tpk4放入鉴权向量中的autn,并保持autn中的amf字段设置为更新码;

119.步骤s8:根据3gpp标准流程,ausf向终端基站seaf发送鉴权响应,响应中携带处理后的鉴权向量;

120.步骤s9:seaf接收到鉴权响应后,发现鉴权向量中amf字段为更新码,判断为推送密钥的更新流程,执行:

121.提取autn中的tpk4,与tsk1计算出seaf与ausf之间新的推送密钥kt2并保存;

122.步骤s10:根据3gpp标准流程,seaf向终端发送鉴权请求;

123.步骤s11:终端根据3gpp标准校验鉴权向量中的autn字段,校验失败,判断本次鉴权失败;

124.步骤s12:终端与网络之间重新发起鉴权,鉴权流程即为之前描述的经过传输加密保护后的方案。

125.在4g移动通信系统中,核心网侧内的hss需要将生成的kasme推送至mme,也可使用与本发明方案一致的方法对密钥进行保护。

126.4g核心网对生成的密钥推送进行保护的流程为:mme在用户注册后向hss发送鉴权请求,hss生成鉴权向量,并将鉴权向量中的kasme使用推送密钥kt进行加密,然后将鉴权向量通过鉴权响应消息发送给mme,由mme对kamse进行解密并执行后续操作。

127.由于4g移动通信标准中要求鉴权请求中携带的信息为sn id而非sn name,所以无法像5g网络的方案一样使用sn name中的服务标识字段置为特殊值,所以需要对sn id进行特征值的构造和提取。

128.实施例6

129.综上,本发明提供的5g核心网用户身份鉴权流程,其关键点是:

130.(1)核心网(如5g中udm、ausf、seaf和amf,4g中hss与mme)之间传递的密钥可以经过机密性保护后传输。

131.(2)核心网(如5g中udm与ausf之间、ausf与seaf之间、seaf与amf之间,4g中hss与mme之间)的推送保护是分段的,每个分段都可以采用完全不同的算法、密钥和分组长度,也可以选择性的保护某一分段。

132.(3)利用一次终端与网络之间的标准鉴权流程,完成核心网(如5g中udm与ausf之间、ausf与seaf之间、seaf与amf之间,4g中hss与mme之间)关于推送密钥的协商和生成,仅对标准流程中要求的字段做部分修改。

133.(4)参与密钥推送保护的网元均可以发起推送密钥的协商和更换流程,更换的时机可以根据策略灵活选择。

134.(5)参与密钥推送保护的网元在运行过程中协商出推送密钥资源,不需预制密钥,支持灵活部署。

135.(6)核心网密钥信息的推送保护以及推送密钥的协商和更换流程均对终端无感知,终端不需做任何改造。

136.(7)在移动通信网络中其他敏感信息(包括不限于密钥信息的传输)也可通过本方案实现对信息的加密传输和密钥协商和更新。

137.此实施例仅为本发明较佳的具体实施方式,但本发明的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,可轻易想到的变化或替换,都应涵盖在本发明的保护范围之内。因此,本发明的保护范围应该以权利要求的保护范围为准。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1